codeql专题

Codeql Java Reftype记录

最近在看codeql 对 fastjson 的误报。意外的发现codeql 标准库对java的支持比go要友好多了。 Reftype的说明是: A common super-class for various kinds of reference types, including classes, interfaces, type parameters and arrays. 这个re

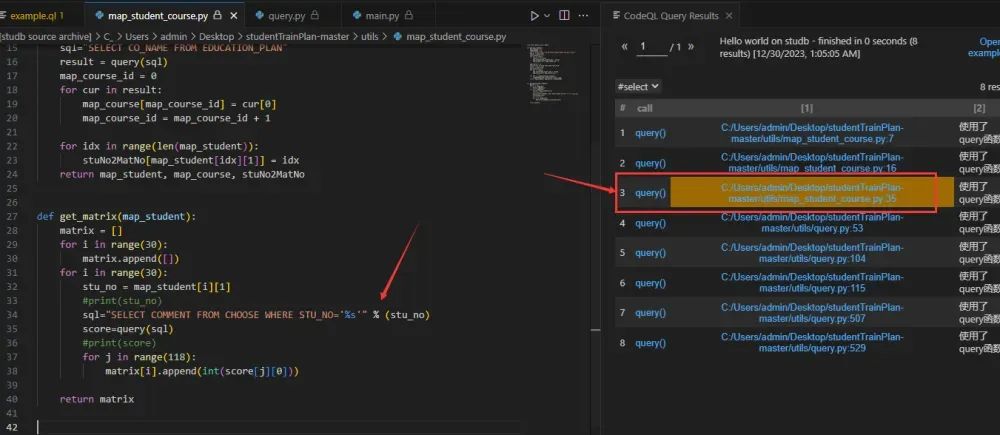

codeql常用类型及函数积累(进阶)| 相关自写案例

目录 前言一、函数method.hasName("query")method.getDeclaringType()methodAccess.getQualifierclass.hasQualifiedName("com.mytest", "User") 二、类型ParamTagMethodAccessPrimitiveTypeRefTypeTopLevelTypeNestedTypeCall

CodeQL从入门到入土

为什么在现在写这文章 CodeQL传闻找到了Log4j的漏洞,这段时间上边要求,把公司系统内部常见的问题用CodeQL写检测脚本,用于系统长期检测。主要是记录这段时间的学习,以及自己总结的常用写法。 一个需求,不同人写出来的脚本可能完全不同,各种内置库用法多样,表达式和参数等各种类型之间的转换也很麻烦,本文会提供案例一步一步从分析需求一步一步走下去。 CodeQL是什么 如果你已经了解Co

Codeql复现CVE-2018-11776学习笔记

基本使用 1、首先下载struts2漏洞版本源码: https://codeload.github.com/apache/struts/zip/refs/tags/STRUTS_2_3_20 2、构建codeql数据库(构建失败文末有解决办法): codeql database create ~/CodeQL/databases/struts2-2.3.20-database --langu

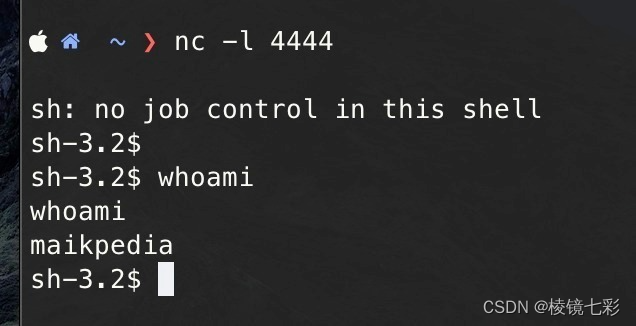

codeql基本使用

0x01 安装codeql 去github下载一个对应版本的codeql捆绑包。 https://github.com/github/codeql-action/releases 然后解压,这里我是解压到桌面 然后用添加到环境变量中 然后在任意位置输入codeql命令,如果能有以下提示就表示安装成功 然后下载vscode, 并且给vscod

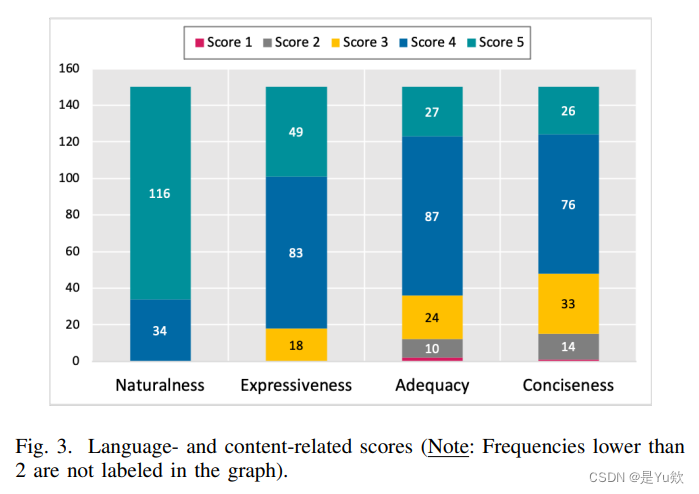

22LLMSecEval数据集及其在评估大模型代码安全中的应用:GPT3和Codex根据LLMSecEval的提示生成代码和代码补全,CodeQL进行安全评估

LLMSecEval: A Dataset of Natural Language Prompts for Security Evaluations 写在最前面主要工作 课堂讨论大模型和密码方向(没做,只是一个idea) 相关研究提示集目标NL提示的建立NL提示的建立流程 数据集数据集分析 存在的问题 写在最前面 本文为邹德清教授的《网络安全专题》课堂笔记系列的文章,本次专题主题

CodeQL的自动化代码审计之路(上篇)

0x01 前言 最近关于CodeQL的概念很火,大家普遍认为这会是下一代的代码审计神器。网上关于CodeQL的文章已经有不少,但是多数文章还是在分析CodeQL的安装和简单使用用例。真正使用CodeQL来进行自动化代码审计的文章较少,本文主要研究基于CodeQL实现全自动的代码审计工具实现思路,预计文章分成三部分完成,目前是第一部分内容。 CodeQL(全称Code Que

使用 MRVA CodeQL 对开源项目进行大规模漏洞挖掘

1.什么是 MRVA? CodeQL相关的资料目前已经非常多了,但是大部分都集中在介绍ql语法以及基本使用上,更多关注的是对单个项目进行分析。那么如何批量进行漏洞挖掘呢?这里介绍下MRVA。 MRVA是multi-repository variant analysis 的缩写。其实是VScode 里codeql插件的一个功能,只不过经常被大家忽视。使用MRVA可以一次性对多个GitHub仓库进