本文主要是介绍CobaltStrike 上线到权限维持,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

CobaltStrike 上线到权限维持

Win系统上常用计划任务或注册表自启动,或者 ”白+黑” 的方法来达到权限维持的目的

自启动服务

前情提要:

权限要求:system权限

准备免杀马子,上传自定义路径

sc create "GoGo" binpath= "C:\Users\Arks7\Desktop\BypassMM\Exp.exe(路径)"sc description "GoGo" "360SB"sc config "GoGo" start= autonet start "GoGo"

计划任务

前情提要:

权限要求:system权限

准备免杀马子,上传自定义路径

shell reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "GoGo" /t REG_SZ /d "C:\Users\Arks7\Desktop\BypassMM\Exp.exe" /f

计划任务

前情提要:

权限要求:任意权限

准备免杀马子,上传自定义路径

schtasks /create /tn shell /tr C:\Users\Arks7\Desktop\BypassMM\Exp.exe /sc minute /mo 1 /st 09:30:00 /et 10:55:00

启动目录

前情提要:

权限要求:任意权限

这是最简单的方法了,将可执行文件放入启动目录下,开机会自动运行。

启动文件夹路径:

C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

隐藏文件

attrib +h +s xxx.exe

相关键值

Startup键值指向启动文件夹

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

激活ghost用户,shift后门等等…

而本文讲的是这些嘛?并不是,上主菜

DLL函数导入到上线

对EXE程序导入恶意DLL函数(或者自写功能),进行上线

先测试

我们这里使用易语言进行测试

先写一个信息框DLL

我们测试一下DLL是不是正常的,这里简单写一个DLL加载器,发现DLL可以正常执行,那么我们去对某EXE程序进行导入函数

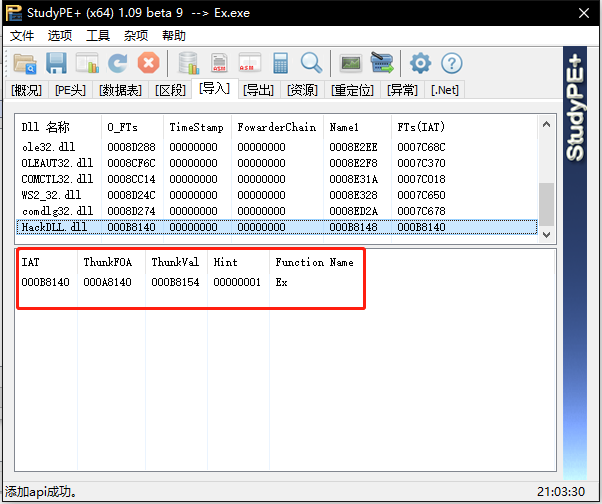

我们这里使用的工具是StudyPE,先说一下它的功能啊,它的功能是真的强大。

主要功能:

■支持PE32、PE64。

■提供PE区段、附加数据处理功能。

■提供 RVA FOA 互相转换功能。

■提供给 PE 输入表处理数功能。

■提供资源中的图标另存、替换功能。

■提供 PE 反汇编及反汇编比较功能。

■提供 .net 型 PE 的查看功能。

■提供 PE 内多种数据搜索功能。

■有限的查壳功能。

■有限的 PE 资源查看处理功能。

■有限的图片及文本格式文件查看功能。

我们写一个正常的EXE程序,正常打开就是一个空白程序。

我们把自己的DLL函数导入进去试试。

导入成功,我们保存在去打开EXE程序看看。可以看出他已经是一个成熟的DLL,已经会自己进行加载了。

实验结果ok,我们现在就去实战

场景:

假设Ex程序为自启动程序,运行之后打开,会运行我们的后门,然后上线,请自行发挥,这边就是做了简单的执行语句。

上线成功

总结:

后门维持方法多种多样,玩溜了,可以各种骚姿势上线,上面仅为个人的一点小姿势,技术不佳,工具来凑。

做了个 个人公众号 没事就发发文章思路,有兴趣的师傅可以关注一下

这篇关于CobaltStrike 上线到权限维持的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!