chroot专题

vsftp 设置chroot_local_user=yes之后,用户无权限登录

我是在centos7上安装了3.0.2版本的vsftp,为了限制用户不能访问父级目录在vsftpd.conf中加了chroot_local_user=yes,这个配置本来的意思是让所有的用户都不能去访问除了自己的home目录以上的目录,但是加了之后发现之前可能登录的用户提示用户身份校验失败,后来查到原因是新版的vsftpd的以下更新: Add stronger checks for the co

chroot 与 jail

http://www.cnblogs.com/yxwkf/p/3902433.html 所谓“监牢”就是指通过chroot机制来更改某个进程所能看到的根文件夹,即将某进程限制在指定文件夹中,保证该进程仅仅能对该文件夹及其子文件夹的文件有所动作,从而保证整个server的安全。 创建chroot“监牢” 曾经,Unix/Linux上的daemon都是以root

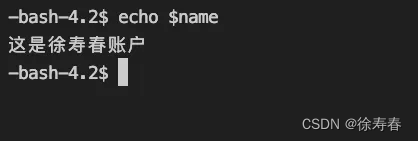

chroot -- 限制其他用户liunx空间

目录- 限制其他用户liunx空间 前言开始进入监狱总结 前言 前提 ecs 服务器,centos系统,乌班图系统需要root榕湖 开始 首先,登录到您的ECS机器。创建一个新用户: 使用 adduser 命令创建一个新用户。例如,要创建一个名为 xushouchun 的用户,您需要运行: sudo adduser xushouchunsudo passwd

vsftpd 报错refusing to run with writable root inside chroot

1、响应: 500 OOPS: vsftpd: refusing to run with writable root inside chroot() 错误: 严重错误: 无法连接到服务器 解决方案:ftp武器根目录必须是755,不能是777权限 而且用户属主必须是root sudo chmod 755 /var/ftp sudo chown root:root /var/

500 OOPS: vsftpd: refusing to run with writable root inside chroot() 错误的解决方式

之前在centOS7上搭建好了ftp服务器,然而在用windows的cmd远程登录ftp服务器时却报了一下错误: 网上说什么的都有,最后在/etc/vsftpd/vsftpd.conf配置文件中添加了以下两句终于解决了问题。 chroot_local_user=YES ## 原本就有,取掉注释就好allow_writeable_chroot=YES ## 添加 修改后重启ftp服

Ubuntu下chroot启动MeeGo的XServer(pandaboard)

主要参考http://wiki.meego.com/Hardware-accelerated_graphics_on_Pandaboard_using_MeeGo (1) 下载ubuntu for omap4 (2) 准备好至少4GB的SD卡(虽然IMG文件只有500多MB,但ubuntu首次启动后会安装很多东西)。 (3) 用"sudo fdisk -ls"确定SD卡被挂载到哪个设备

关于CHROOT的基本常识

CHROOT就是Change Root,也就是改变程式执行时所参考的根目录位置。 一般的目录架构: / /bin /sbin /usr/bin /home CHROOT的目录架构: /hell/ /hell/bin /hell/usr/bin /hell/home * 为何要CHROOT? 1.限制被CHROOT的使用者所能执行的程式,如SetUid的程式,或是会造成 Load 的Compile

利用jailkit-2.16.tar.gz + ssh 进行 chroot 操作[备忘]

目标 利用 jaikit 环境, 能够把某个目录虚拟成为 / , 并且把远程用户限制在该目录中活动,与真正的系统 / 环境进行隔离 利用该环境能够避免开发人员过多地访问系统资源,增加系统安全性 1. 编译jailkit-2.16.tar.gz ./configure && make && make install 2. 定义 /data作为数

apache的安全增强配置(使用mod_chroot,mod_security)

apache的安全增强配置(使用mod_chroot,mod_security) 作者:windydays 2010/8/17 LAMP环境的一般入侵

put: 登录失败: 500 OOPS: vsftpd: refusing to run with writable root inside chroot()

问题描述: 登陆vsftpd后,上传文件提示登录失败,500 OOPS: vsftpd: refusing to run with writable root inside chroot () 问题原因: vsftpd对chroot的根目录加强了检查,禁锢根目录后,如果根目录有写入权限,则会出现此提示。 解决方案: 取消根目录写入权限 即可访问成功,

chroot运行完整linux发行版,您可以通过多种不同方式在Android设备上运行基于Linux的操作系统...

Linux-我相信你们大多数人都熟悉它。如果您没有,这里有一个快速的视觉指南。由于Android操作系统和Linux之间的紧密联系,您可以通过多种不同方式在Android设备上运行基于Linux的操作系统。但是,我想在这里谈论的是最简单的一种,其目的是使Linux能够被尽可能多的设备访问。 XDA公认开发人员zacthespack的创意是Linux-on-Android项目,它是一种在Andr

ubuntu16.04 ftp 连接 提示 500 OOPS: vsftpd: refusing to run with writable root inside chroot()

当我们限定了用户不能跳出其主目录之后,使用该用户登录FTP时往往会遇到这个错误: [html] view plain copy 500 OOPS: vsftpd: refusing to run with writable root inside chroot () 这个问题发生在最新的这是由于下面的更新造成的: [html]

500 OOPS: vsftpd: refusing to run with writable root inside chroot()错误的解决方法

错误前提 当vsftp主配文件中加入: chroot_local_user=YES 重启服务后,FTP连接时报错: 500 OOPS: vsftpd: refusing to run with writable root inside chroot() 错误原因: 从2.3.5之后,vsftpd增强了安全检查,如果用户被限定在了其主目录下,则该用户的主目录不能再具有写权限了!如果检查发现还有