本文主要是介绍chroot -- 限制其他用户liunx空间,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录- 限制其他用户liunx空间

- 前言

- 开始

- 进入监狱

- 总结

前言

前提

- ecs 服务器,centos系统,乌班图系统

- 需要root榕湖

开始

- 首先,登录到您的ECS机器。

- 创建一个新用户: 使用

adduser命令创建一个新用户。例如,要创建一个名为xushouchun的用户,您需要运行:

sudo adduser xushouchun

sudo passwd xushouchun

- 对于通过 SSH 登录的用户,你需要在 /etc/ssh/sshd_config 文件中设置 ChrootDirectory 指令

cat /etc/ssh/sshd_config

Match User xushouchun

ChrootDirectory /chroot

X11Forwarding no

AllowTcpForwarding no

限制文件上传下载

# ForceCommand internal-sftp

- 绑定设备和其他必要的目录 (可选):你可能需要把/dev、/proc、/sys等系统目录绑定到chroot环境中以确保某些功能能够正常工作:

mkdir -p /chroot/{dev,proc,sys}

sudo mount --rbind /dev /chroot/dev

sudo mount --rbind /proc /chroot/proc

sudo mount --rbind /sys /chroot/sys

- . /dev:/dev 目录包含了代表系统中所有设备的特殊文件,包括硬盘、输入设备、随机数生成器等。在 chroot 环境中,如果你需要访问这些设备文件(例如,/dev/null, /dev/random),你需要将其绑定到 chroot 的 /dev 下。

- . /proc:/proc 是一个虚拟文件系统,包含了内核与进程的信息,许多程序都依赖于此目录来收集系统信息。绑定 /proc 到 chroot 环境中,允许在 chroot 环境中运行的程序访问到这些信息。

- . /sys:与 /proc 类似,/sys 是另一个虚拟文件系统,提供了内核的设备和硬件信息,它允许用户态程序读取或对设备和驱动进行配置。将其

绑定到 chroot 环境中可以让这些操作和信息在 chroot 中同样可用。

- 配置目录

sudo mkdir -pv /chroot/{bin,lib64,etc,home,usr/share/terminfo}

- 配置环境隔离

cp /home/xushouchun/.bash_profile /chroot/home/xushouchun/.bash_profile

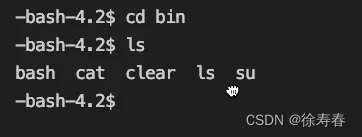

- 配置命令

cp -R /usr/share/terminfo/x/* /chroot/usr/share/terminfo/x/

sudo cp -f /bin/clear /chroot/bin

sudo cp -f /bin/bash /chroot/bin/

sudo cp -f /bin/su /chroot/bin/

sudo cp -f /bin/ls /chroot/bin/

sudo cp /usr/bin/ldd /chroot/usr/bin/

sudo cp /usr/bin/bash /chroot/usr/bin/

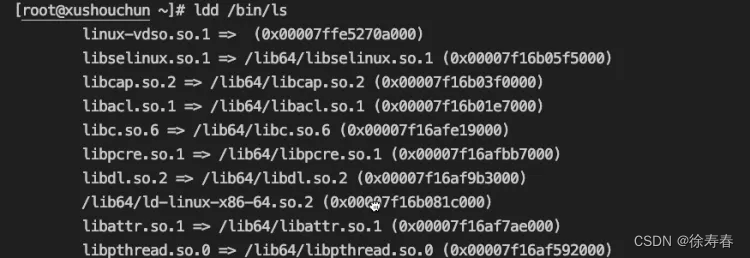

其次,你需要找出ls依赖了哪些库,你可以在系统的根环境(不是chroot内)使用 ldd 命令:

sudo ldd /bin/ls

- 所有依赖拉进来

cp -rf /lib64/* /chroot/lib64/# 拉取对应的

sudo cp /lib64/libselinux.so.1 /chroot/lib64/

sudo cp /lib64/libcap.so.2 /chroot/lib64/

sudo cp /lib64/libacl.so.1 /chroot/lib64/

sudo cp /lib64/libc.so.6 /chroot/lib64/

sudo cp /lib64/libpcre.so.1 /chroot/lib64/

sudo cp /lib64/libdl.so.2 /chroot/lib64/

sudo cp /lib64/ld-linux-x86-64.so.2 /chroot/lib64/

sudo cp /lib64/libattr.so.1 /chroot/lib64/

sudo cp /lib64/libpthread.so.0 /chroot/lib64/sudo ldd /bin/clear

sudo cp -R /usr/share/terminfo/x /chroot/usr/share/terminfo/

10. 在chroot环境中为xushouchun创建home目录,并设置相应的权限和归属。

sudo mkdir -p /chroot/home/xushouchun

sudo chown -R xushouchun:xushouchun /chroot/home/xushouchun

- 收回权限:(略)

sudo chown -R root:root /chroot

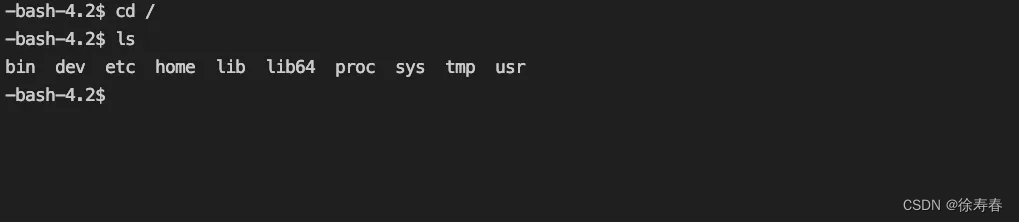

进入监狱

sudo chroot /chroot

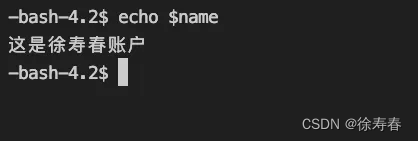

总结

ssh 限制了 xushouchun账户在home家目录

给定了对应的命令

提供了对应的配置

关于越狱问题,除非待讨论 除非对方有计算机基础,不然很难越狱

这篇关于chroot -- 限制其他用户liunx空间的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!