beescms专题

SQL注入讲解-BeesCMS系统漏洞分析溯源

判断网页框架 渗透思路 以前的思路 1.首先识别一下指纹 根据指纹查找历史漏洞(同样适用现在) 2.查找目录(目录里面会有很多惊喜) 通过御剑后台扫描工具找到文件夹后在网页打开文件夹进行测试 通过百度搜索查看历史漏洞 查看源代码发现它对账号和密码只有二个加密 我们通过burp来查看它有sql漏洞 爆库-123%27 an and d extractvalue(1,concat(0x

BEESCMS靶场小记

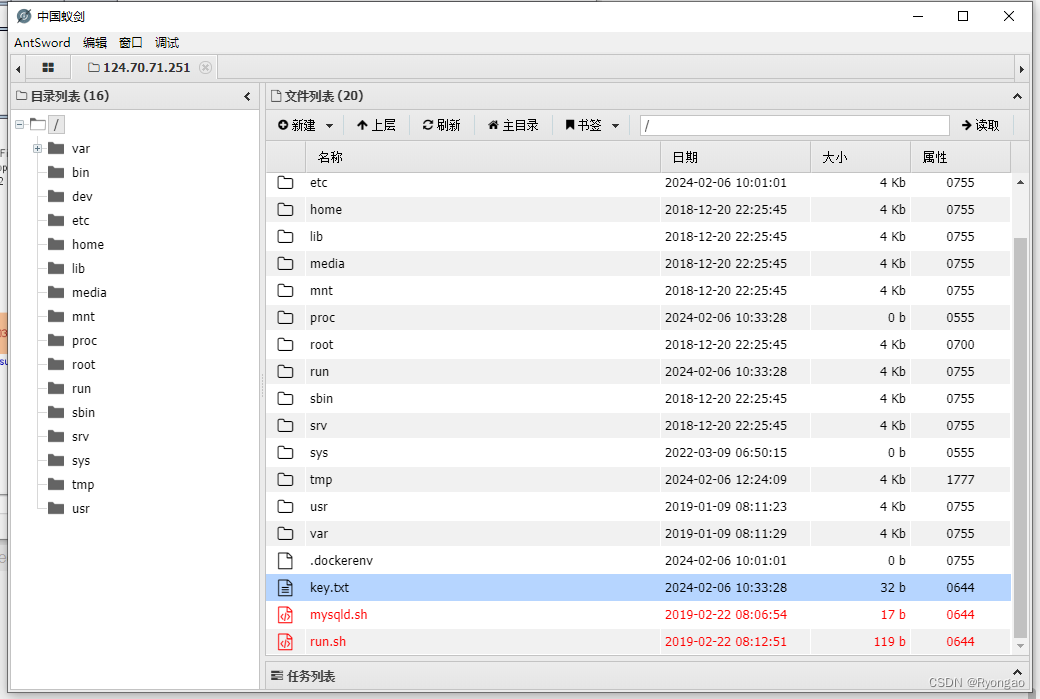

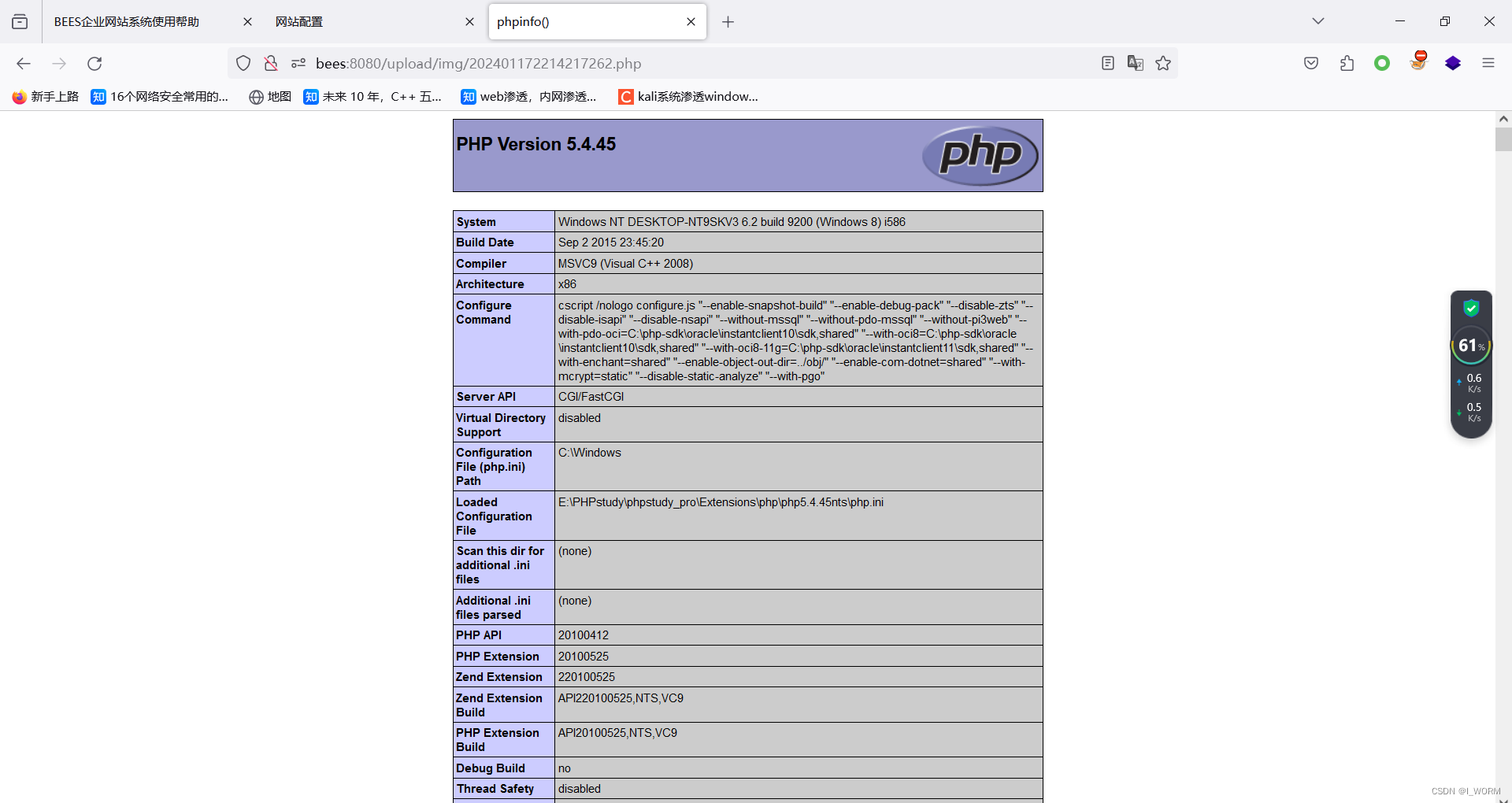

MIME类型的验证 image/GIF可通过 这个靶场有两个小坑: 1.缩略图勾选则php文件不执行或执行出错 2.要从上传文件管理位置获取图片链接(这是原图上传位置);文件上传点中显示图片应该是通过二次复制过去的;被强行改成了.png/.gif文件;复制那个图片链接的话是不会执行的 具体实操: 进入网站首页,url后面通过输入admin发现了后台管理系统的登录界面 用弱口令a

BeesCMS的SQL注入漏洞

本文作者:arakh(MS08067实验室Web安全攻防知识星球学员) 根据星球布置作业,完成BeesCMS的SQL注入漏洞过程如下: 1. 扫描后台 获得后台登陆地址: 2. 登陆后台,发现存在SQL报错,而且同一个验证码可以重复提交 使用 3. 由于有报错信息,尝试使用联合查询或是报错注入 测试发现,sql语句过滤了 and select 等号 等符号。等号用like替