beef专题

web安全---xss漏洞/beef-xss基本使用

what xss漏洞----跨站脚本攻击(Cross Site Scripting),攻击者在网页中注入恶意脚本代码,使受害者在浏览器中运行该脚本,从而达到攻击目的。 分类 反射型---最常见,最广泛 用户将带有恶意代码的url打开,网站服务端将恶意代码从 URL 中取出,拼接在 HTML 中返回给浏览器。浏览器响应并执行恶意代码 存储型---危害大,难察觉 与前者本质区别是:前者是

USACO-Section4.1 Beef McNuggets【动态规划】

题目描述: 农夫布朗的奶牛们正在进行斗争,因为它们听说麦当劳正在考虑引进一种新产品:麦香牛块。奶牛们正在想尽一切办法让这种可怕的设想泡汤。奶牛们进行斗争的策略之一是“劣质的包装”。“看,”奶牛们说,“如果你只用一次能装3块、6块或者10块的三种包装盒包装麦香牛块,你就不可能满足一次只想买1、2、4、5、7、8、11、14或者17块麦香牛块的顾客了。劣质的包装意味着劣质的产品。” 你的任务是帮助

【xss跨站漏洞】xss漏洞利用工具beef的安装

安装环境 阿里云服务器,centos8.2系统,docker docker安装 前提用root用户 安装docker yum install docker 重启docker systemctl restart docker beef安装 安装beef docker pull janes/beef 绑定到3000端口 docker run --rm -p 3000:3000 ja

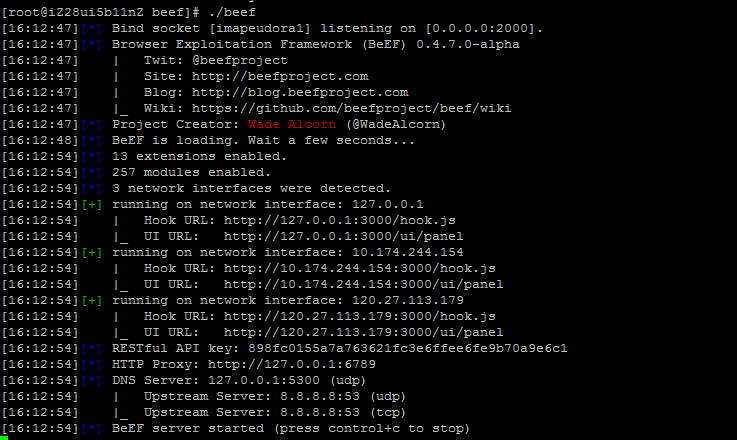

BeEF-XSS详细使用教程

BeEF-XSS简介 BeEF-XSS是一款非常强大的web框架攻击平台,集成了许多payload,可以实现许多功能! 启动BeFF-XSS BeEF-XSS管理登录页面 用户名默认为beef,密码在首次启动beef-xss时需要手动设置。(启动beef-xss会自动打开浏览器) BeEF-XSS主页面介绍 Hocked Browers online browers 在线

今日主打菜:土豆炖牛肉(Beef and potato stewed)

自己动手丰衣足食,今日主打菜是土豆炖牛肉 主料:牛肉一斤,胡萝卜半斤、土豆3三个配料:生姜片3片,料酒2两,老抽,冰糖,盐,葱白3段,花椒,大料,香叶,草果 主料预备工作首先是挑选好主料,牛肉是一种高蛋白食品,蛋白含量在20%左右,比猪肉、羊肉蛋白质的含量高3%~10%左右,牛肉还含有人体必需的多种维生素和矿物质,是一种很有营养价值的食品。新鲜牛肉,肉质较为坚实,并呈大理石纹状;选购时,挑选

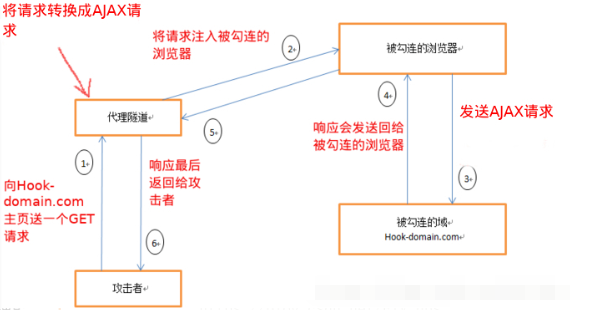

xss利用——BeEF#stage3(绕过同源策略与浏览器代理)

?绕过同源策略 正式进入攻击阶段。因为SOP(同源策略)的存在,BeEF只能对被勾子钩住的页面所在域进行操作。如果有办法绕过SOP,那么无疑会使攻击面放大。 绕过SOP可从两方面入手。第一个是从浏览器本身和插件的漏洞入手,一些旧版的浏览器曾被发现有绕过SOP的漏洞,旧版的插件也有类似的情况(JAVA,Adobe Flash等)。由于笔者自身能力限制,无法介绍这一方面的相关内容,读者可以自行查阅相

CentOS 6.5下安装BeEF

1. 安装rvm gpg --keyserver hkp://keys.gnupg.net --recv-keys 409B6B1796C275462A1703113804BB82D39DC0E3 curl -sSL https://get.rvm.io | bash -s stable --ruby 注意提示 source /usr/local/rvm/scripts/rvm

XSS攻击(5), beef-xss 平台

beef-xss 平台 这是一个利用XSS注入木马来监听和控制用户浏览器的工具. 新版的kali中可能没有内置这个工具了. 一, 安装 sudo apt install beef-xss 安装过程中需要设置登录密码, 默认账户:beef. 后面也可以通过配置文件修改账户和密码: /usr/share/beef-xss/config.yaml 安装成功后会给出一个url, 用浏览器

xss跳转代码_XSS之Beef神器

No.1 声明 由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测以及文章作者不为此承担任何责任。雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。 No.2 前言 Beef 是目前最为流行的 web 框架攻击平