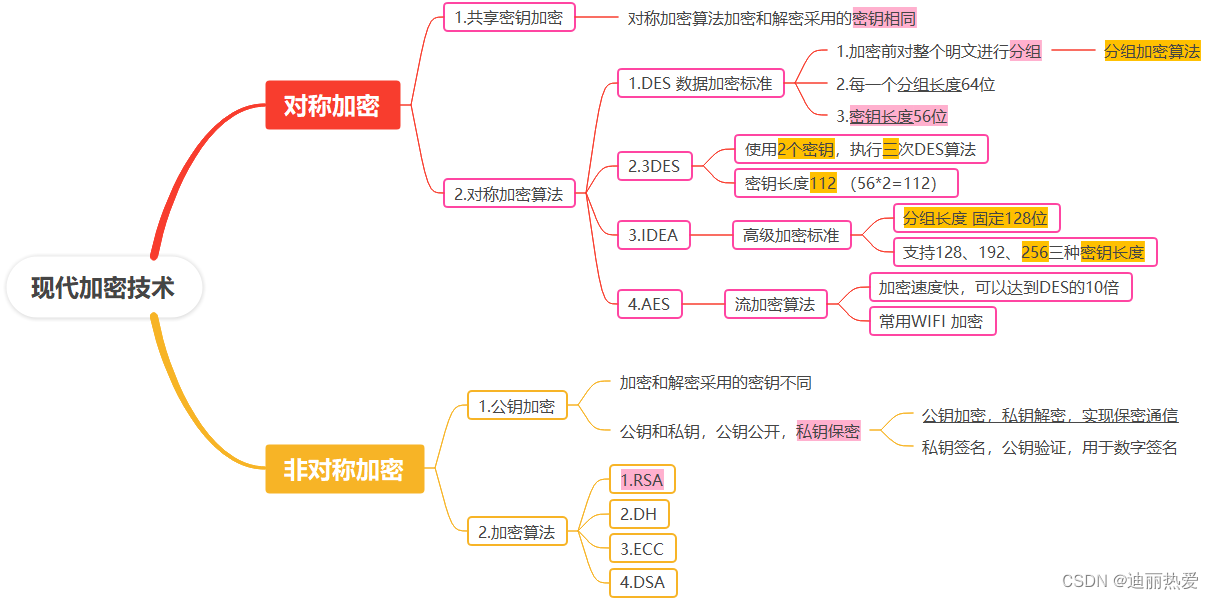

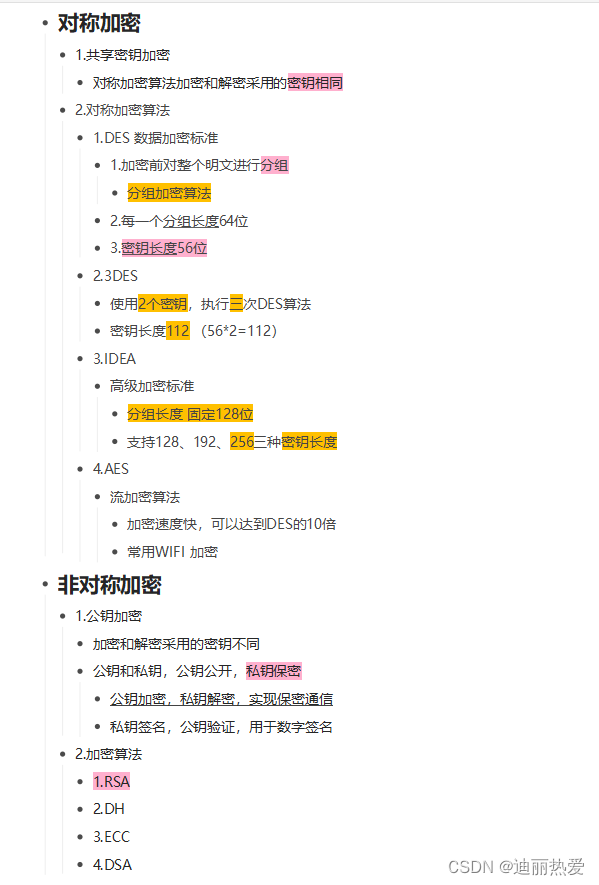

本文主要是介绍现代加密技术(对称和非对称加密),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.分类

现代加密技术:对称和非对称加密,对称加密即共享密钥,非对称加密是公钥加密算法。

2.基础总结

- AES是什么算法? 分组加密算法,对称加密算法

- AES的分组长度是?固定128位

- AES密钥长度是多少?支持三种,128,192,256位

- 3DES是什么?两组密钥经过三次DES,密钥长度112

- DES是什么加密?是共享密钥加密,长度是56位。

- 3DES的密钥长度是多少?112位

这篇关于现代加密技术(对称和非对称加密)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!