csrf专题

常见PHP框架CSRF防范方案分析

什么是CSRF CSRF(跨站请求伪造)是一种恶意的攻击,它凭借已通过身份验证的用户身份来运行未经过授权的命令。网上有很多相关介绍了,具体攻击方式就不细说了,下面来说说Laravel和Yii2是如何来做CSRF攻击防范的。 Laravel CSRF防范 本次对Laravel CSRF防范源码的分析是基于5.4.36版本的,其他版本代码可能有所不同,但原理是相似的。 Laravel通过中间件

【网络安全】Self XSS + 文件上传CSRF

未经许可,不得转载。 文章目录 正文发现反射点实现XSS跨站请求伪造 (CSRF) 与文件上传结合POC 正文 在目标网站 target.com 的“联系我们”表单中,我注意到一个文件上传选项。 我最初输入了一个随机字符串,如 123xss,结果发现服务器没有对这个字符串进行足够的处理,比如转义或过滤,而是将其直接反射到网页中并展示给用户。 于是,我尝试注入XSS

57-java csrf防御方案

CSRF(跨站请求伪造)是一种攻击手段,它迫使已登录用户的web应用在没有用户知情的情况下,发送未经授权的请求。在Java中,有多种方法可以用来防御CSRF攻击。 使用同步令牌(Token): 同步令牌是一种通过在表单中插入一个随机生成的令牌来确保表单提交的安全性的方法。当用户请求一个创建表单的页面时,服务器会生成一个唯一的令牌,并将其保存在session中,然后在表单中插入这个令牌。当用

web渗透:CSRF漏洞(跨站请求伪造)

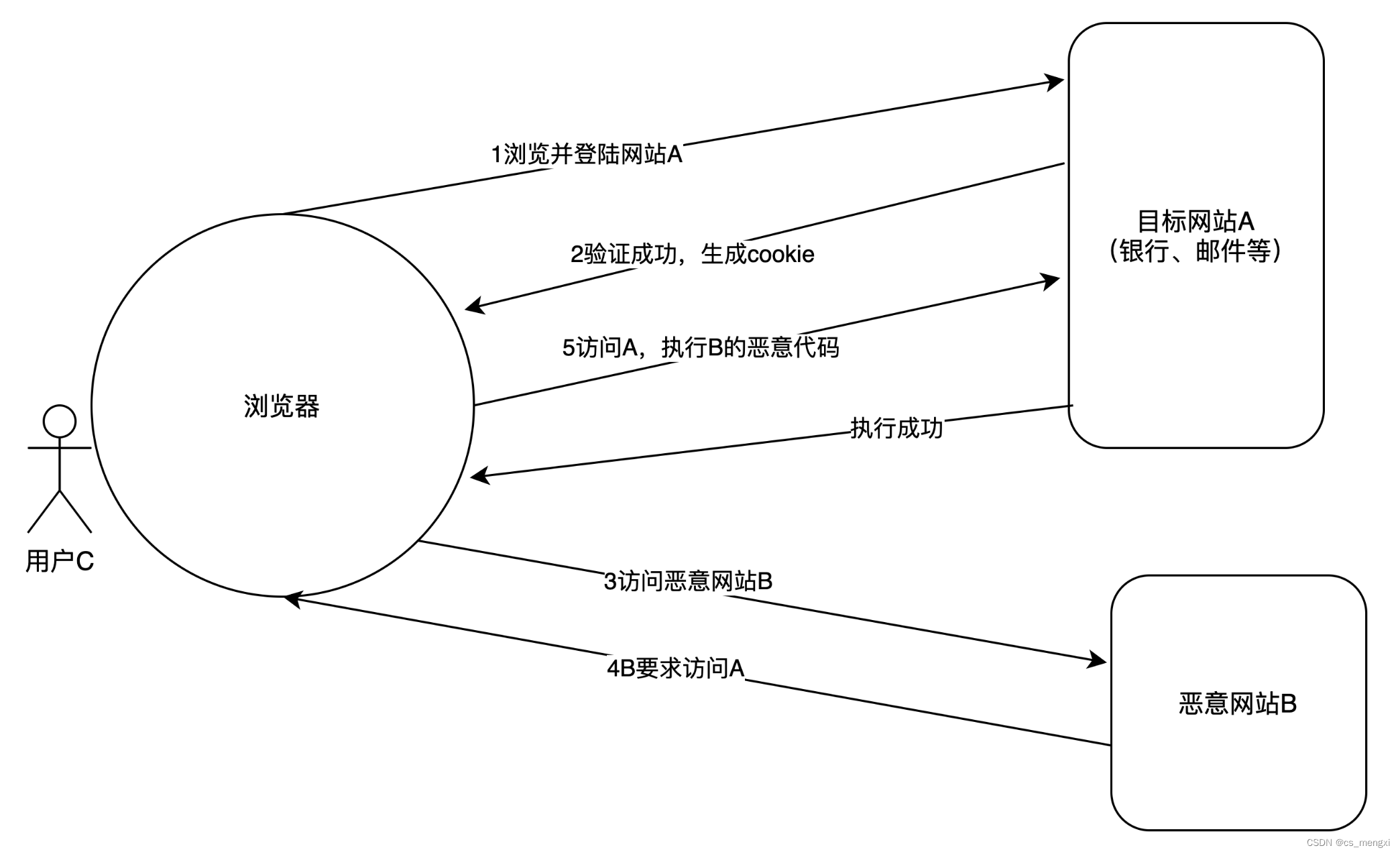

目录 CSRF漏洞 深入研究 CSRF攻击常见于哪些类型的网站? 如何通过HTTP Referer头来防范CSRF攻击? 为什么设置Cookie的SameSite属性对预防CSRF有帮助? 导图 CSRF漏洞 CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种网络安全漏洞,攻击者利用用户已经登录的凭证,诱使用户在不知情的情况下执行恶意操

【网络安全】绕过Referer实现CSRF

未经许可,不得转载。 文章目录 CSRFReferer绕过Referer实战案例 CSRF CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种攻击方式,其中攻击者诱使用户在已登录的情况下执行不安全的操作。例如,攻击者可能诱导用户访问一个恶意网站B,B网站上可能会发送伪造的请求到用户已经登录的A网站,从而执行一些未经授权的操作,比如从A网

CSRF 概念及防护机制

概述 CSRF(Cross-Site Request Forgery),即跨站请求伪造,是一种网络攻击方式。在这种攻击中,恶意用户诱导受害者在不知情的情况下执行某些操作,通常是利用受害者已经登录的身份,向受害者信任的网站发出恶意请求。 原理分析 从概述中划重点:利用受害者已经登陆的身份(如登陆态、浏览器中的Cookie等),向受害者已登陆的网站发出恶意请求。 举例: 假设用户 A 已经登陆到

SSRF和CSRF实战复现

文章目录 SSRFWeb-Hacking-Lab-master1、Centos未授权访问2、Ubuntu未授权访问3、Ubuntu传入公钥访问4、ssrf_redis_lab_pickle_redis_lab CSRF:windphp SSRF SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个

ssrf和csrf漏洞详解

文章目录 ssrf原理形成原因实验 csrf什么是csrf实验dvwa靶场下的csrf(high) 防御思路 ssrf 原理 SSRF(Server-Side Request Forgery:服务器端请求伪造)是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。(因为他是从内部系统访问的,所有可以通过它攻击外网无法访问的内部系统

SSRF以及CSRF漏洞初步了解

目录 ssrf基础介绍 函数简介 1.file_get_contents() 2.fsockopen() 3. curl_exec() 4.fopen() 5.file()和readfile() 攻击流程 防护措施 csrf基础介绍 函数简介 1.file_get_contents() 2.fsockopen() 3.curl_exec() 4.file_put_c

ssrf,csrf漏洞复现

印象深刻的csrf利用: 在phpwind下:漏洞点(但是都是在后台的漏洞) 代码追: task到unserialize,然后重写PwDelayRun的构造函数,给callback和args赋值,然后当程序执行结束,进入垃圾回收时,(进行反序列化)__destruct就会执行,此时会将call和args的恶意代码执行。 找到__destruct的位置: class PwDelayRu

CSRF漏洞简单理解

http://www.h3c.com.cn/About_H3C/Company_Publication/IP_Lh/2012/04/Home/Catalog/201208/751467_30008_0.htm CSRF漏洞简介 CSRF(Cross-Site Request Forgery,跨站点伪造请求)是一种网络攻击方式,该攻击可以在受害者毫不知情的情况下以受害者名义伪造请求发送给受攻击站点

31. Django 2.1.7 模板 - CSRF 跨站请求伪造

参考文献 https://docs.djangoproject.com/zh-hans/2.1/topics/templates/ CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的

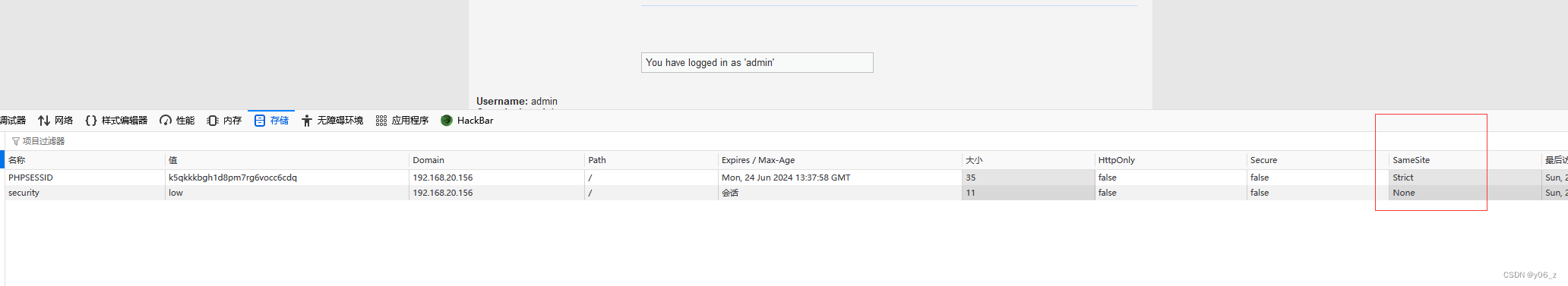

DVWA-CSRF-samesite分析

拿DVWA的CSRF为例子 接DVWA的分析,发现其实Impossible的PHPSESSID是设置的samesite=1. 参数的意思参考Set-Cookie SameSite:控制 cookie 是否随跨站请求一起发送,这样可以在一定程度上防范跨站请求伪造攻击(CSRF)。 下面用DVWA CSRF Low Level来分析下samsite的设置。 DVWA CSRF Cookie一共包

rails中Can't verify CSRF token authenticity错误解决办法

在rails中 以客户端去访问服务器端 经常会终端出现 Can't verify CSRF token authenticity 这是由于客户端访问服务器端 rails会需要token验证 只需要在服务端对应的Controller中加入 skip_before_filter :verify_authenticity_token,:only => : funct

网络安全:Web 安全 面试题.(CSRF)

网络安全:Web 安全 面试题.(CSRF) 网络安全面试是指在招聘过程中,面试官会针对应聘者的网络安全相关知识和技能进行评估和考察。这种面试通常包括以下几个方面: (1)基础知识:包括网络基础知识、操作系统知识、密码学知识等。 (2)安全技术:如入侵检测、防火墙配置、密码管理、漏洞分析等技术的掌握程度。 (3)安全实践:评估应聘者在实际工作中解决网络安全问题的能力,如案例分析、渗透测试等

XSS+CSRF组合拳

目录 简介 如何进行实战 进入后台创建一个新用户进行接口分析 构造注入代码 寻找XSS漏洞并注入 小结 简介 (案例中将使用cms靶场来进行演示) 在实战中CSRF利用条件十分苛刻,因为我们需要让受害者点击我们的恶意请求不是一件容易的事情 。所以单单一个CSRF漏洞危害是很小的,所以我们为了扩大危害,就需要借助XSS漏洞与之配合 。我们利用XSS漏洞让受害者执行JS代

CSRF、XSS、盗链攻击解释

CSRF(Cross-Site Request Forgery,跨站请求伪造) CSRF是什么 CSRF 是一种攻击方式,攻击者通过利用用户在已认证的应用程序中的身份,伪造用户的请求来执行未经授权的操作。 这种攻击可以导致用户在不知情的情况下完成某些操作,如更改密码、发表评论或进行资金转账。 CSRF示例 用户登录网站a.com,攻击者会引导用户去点击网站b.com,b.com会冒充用户的

xss+csrf项目实例

项目背景: 如下:我们是在一个类似文章管理系统的网站上面发现的该漏洞。我们将其运行在本地的phpstudy集成环境上面。 源码地址下载链接:https://pan.baidu.com/s/1MpnSAq7a_oOcGh4XgPE-2w 提取码:4444 考察内容: 本次实验使用的存储型xss与csrf的联合使用。我们使用这两个漏洞可以使当管理员查看留言板后自动触发,使其自动创建一个管

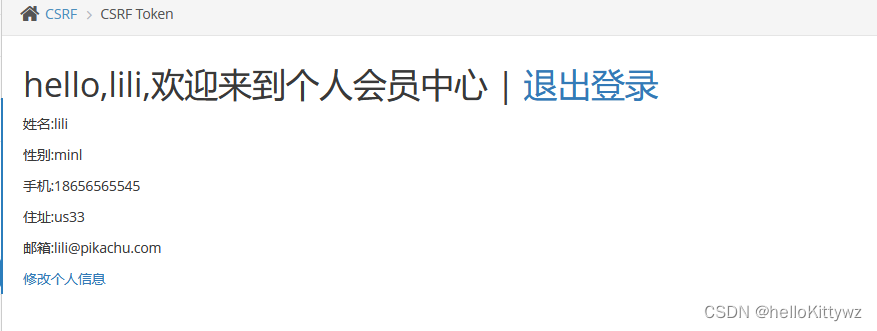

Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff

目录 一、CSRF CSRF(get) login CSRF(post) CSRF Token 二、CSRF的相关知识点 (1)什么是CSRF? (2)工作原理 (3)CSRF漏洞形成的条件 1、用户要在登录状态(即浏览器保存了该用户的cookie) 2、用户要访问攻击者发的恶意url链接才行 (4)与XSS的区别 (5)CSRF的防御 三、NSSCTF上的题 在

Django模板标签CSRF

一些简单的不说。主要讲{%csrf_token%}标签 当在Django中使用 {%csrf_token%} 标签时候,其实是在表单中加入一个隐藏的input标签,用来存储一个特定的CSRF令牌(Token),这个令牌是服务器生成的随机值,在用户每次访问包含CSRF保护的表单页面时都会生成一个新的令牌。 在用户提交表单时,Django会检查请求中是否包含了这个CSRF令牌,并验证其有效性。如果

csrf与xss差别 别在弄乱了 直接靶场实操pikachu的csrf题 token绕过可以吗???

我们现在来说说这2个之间的关系,因为昨天的我也没有弄清楚这2者的关系,总感觉迷迷糊糊的。 xss这个漏洞是大家并不怎么陌生,导致xss漏洞的产生是服务器没有对用户提交数据过滤不严格,导致浏览器把用户输入的当作js代码返回客户端进行执行,这样就导致了攻击。 xss(跨站脚本攻击)可以说简单一点前端js代码可以干什么我们就可以干什么,我们可以获取到用户的cookie,获取键盘记录,钓鱼等等的操作

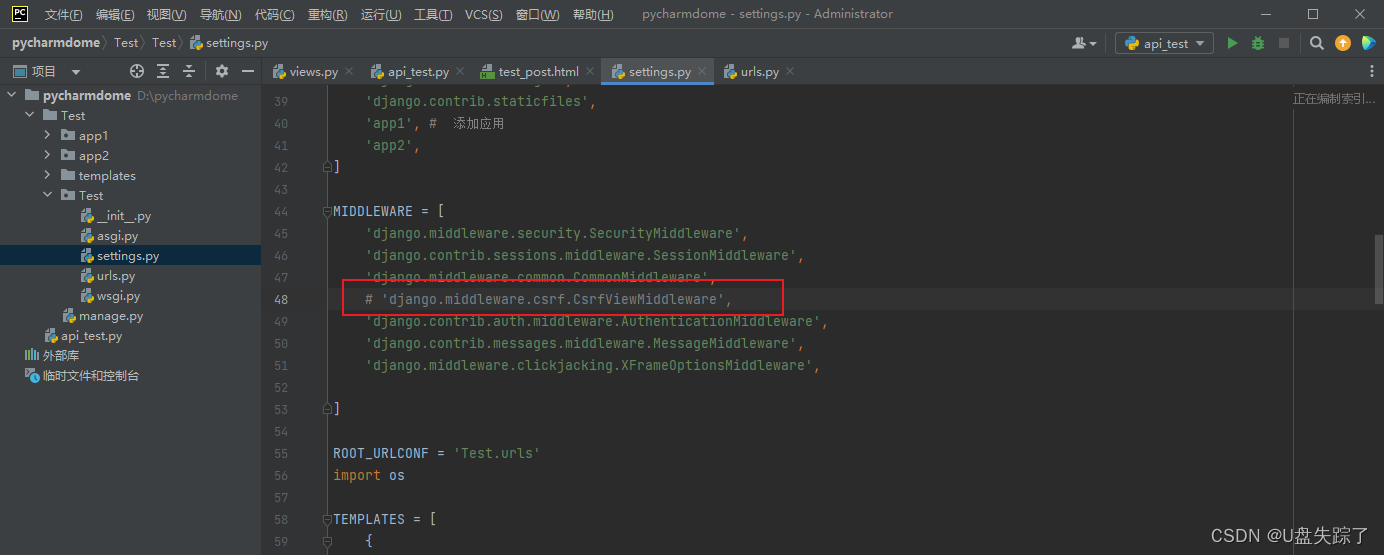

Django Forbidden (CSRF cookie not set.)解决办法

解决办法就是在setting.py文件中注释: 'django.middleware.csrf.CsrfViewMiddleware', 这个中间件是为了防止跨站请求伪造的,平时用网页表单请求时,post提交是没有问题的,但是用api调用时就会被禁止,为了能使用接口调用post请求,就只能停用该插件了。

CSRF防御实例记录

项目使用SpringMVC+Freemarker 创建令牌生产类-(CSRFTokenManager) import java.util.UUID;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpSession;/*** @author huangzy* @version $Revision

CSRF 令牌的生成过程和检查过程

在 Django 中,CSRF 令牌的生成和检查过程是通过 Django 的 CSRF 中间件 (CsrfViewMiddleware) 和模板标签 ({% csrf_token %}) 自动处理的。以下是详细的生成和检查过程: CSRF 令牌的生成过程 用户访问页面: 当用户第一次访问页面时,Django 会为用户创建一个会话。如果用户还没有会话,Django 会创建一个新的会话 ID。

自己对csrf和xss的一些简单理解

虽然自己没有遇到过csrf和xss这两种安全问题,项目中也基本上不会考虑到这些,可能是项目里面涉及安全信息的东西基本较少吧。最近是闲着没事看看一些题目,才想起来把这两个给稍微理解下,不过没有遇到过,也只是属于知道有这回事。 CSRF CSRF (Cross-site request forgery) 意思就是跨站请求伪造;举个大家都用例子,用户在当前信任且已保存登录

![Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff](https://img-blog.csdnimg.cn/direct/5f9028f3eeca4c8095c7a348143dd77e.png)