本文主要是介绍平航杯复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

简单介绍及前期操作

esxi镜像挂载是一个新的创新点

就根据官方的wp进行挂载就可以了,后面差不多常规的服务器取证操作,然后服务器和计算机,u盘取证都有点联系,还是需要队友配合好一点

配置网段我的建议是把本机的配置改一下,不然改了服务器里边的有点太麻烦了

先把虚拟机的网卡配置改成vmnet8

然后把本机的虚拟网卡改掉

下图是几个虚拟机的ip以及账号密码信息

在本机实现ping通即完成网络配置

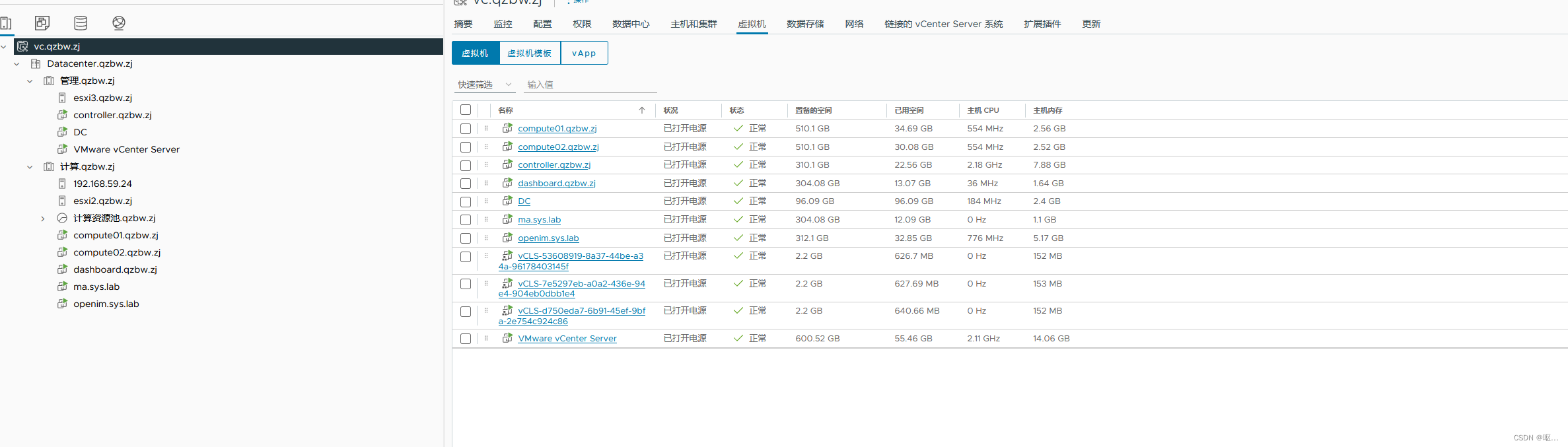

登录之后发现一共有11台虚拟机

记得把应用程序超时关掉,不然到时候就15分钟刷新一次,有的时候挂载的镜像会掉

开始答题

22.在云服务器厂商机房中,共有几台ESXI服务器?【标准格式:1】

3台,看IP规划表就能看出来

23.在云服务器厂商机房中,esxi1主机所设置的ntp服务地址为多少?【标准格式:www.baidu.com】

ntp.aliyun.com

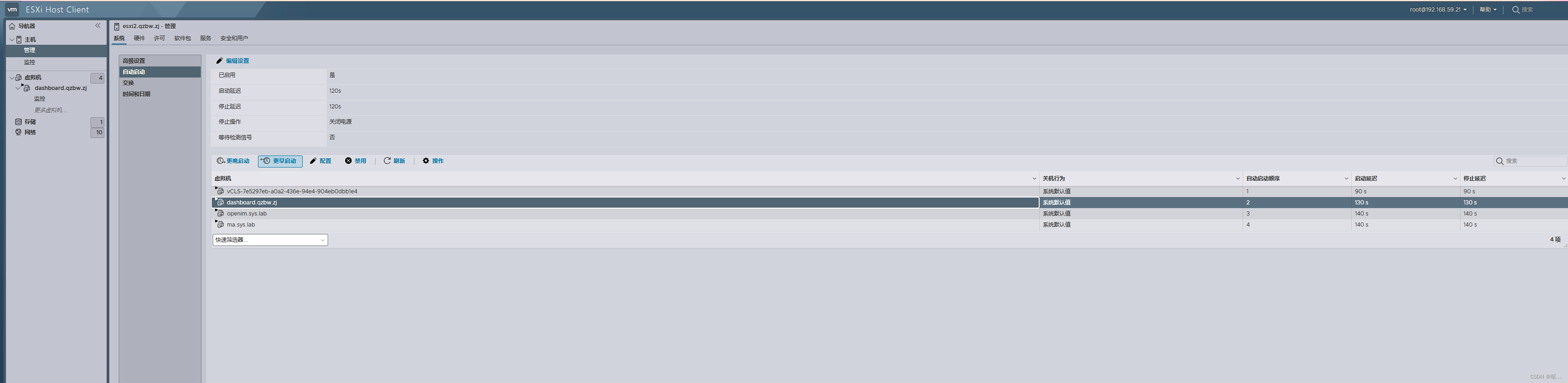

24.在云服务器厂商机房中,主机dashboard.qzbw.zj所设置的自动启动时间为多少秒?【标准格式:1】

在Esxi2中有这台虚拟机,130秒 在主机管理中也能看到

在主机管理中也能看到

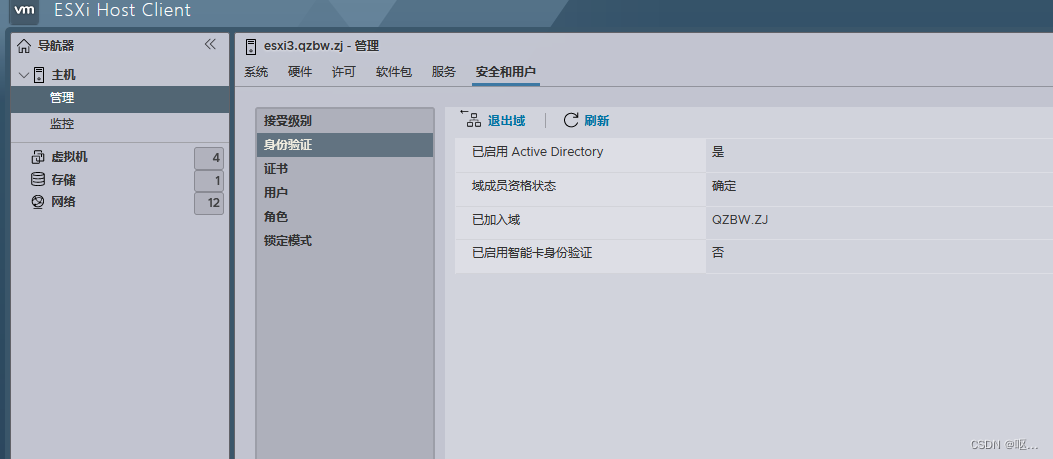

25.在云服务器厂商机房中,esxi3所设置的所加入的活动目录域名为多少?(大写)【标准格式:ABCCBA123】

QZBW.ZJ

26.在云服务器厂商机房vSphere中,登录所使用的单点登录域名为?(小写)【标准格式:abc123】

sso.qzbw.zj

也在IP规划表中就有

vSphere是在esxi3中的一台,相当于嵌套了

弄了半天不知道要怎么整,改来改去的都不知道自己改的是什么的密码,后面又重新进到了esxi的界面,然后发现root的密码成功改掉了,然后就是登录网页的密码,不知道是什么了

https://blog.51cto.com/u_2326749/6337251

这篇博客写的很详细

修改一下admininistrator的密码,然后进行登录就可以了,具体的步骤就是知道他的root的密码,然后进ssh连接

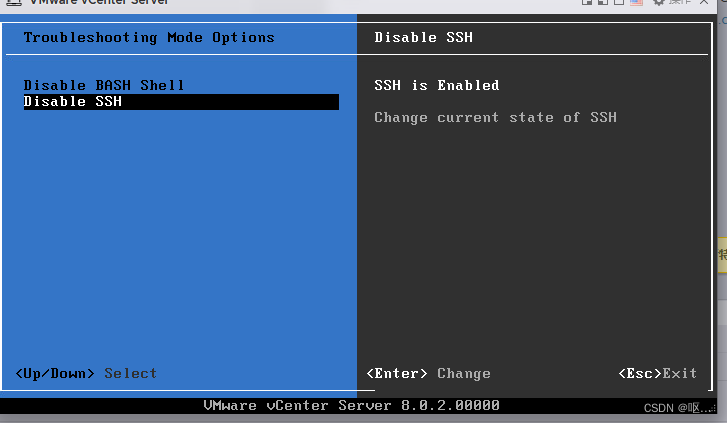

进入这个页面然后让ssh允许连接

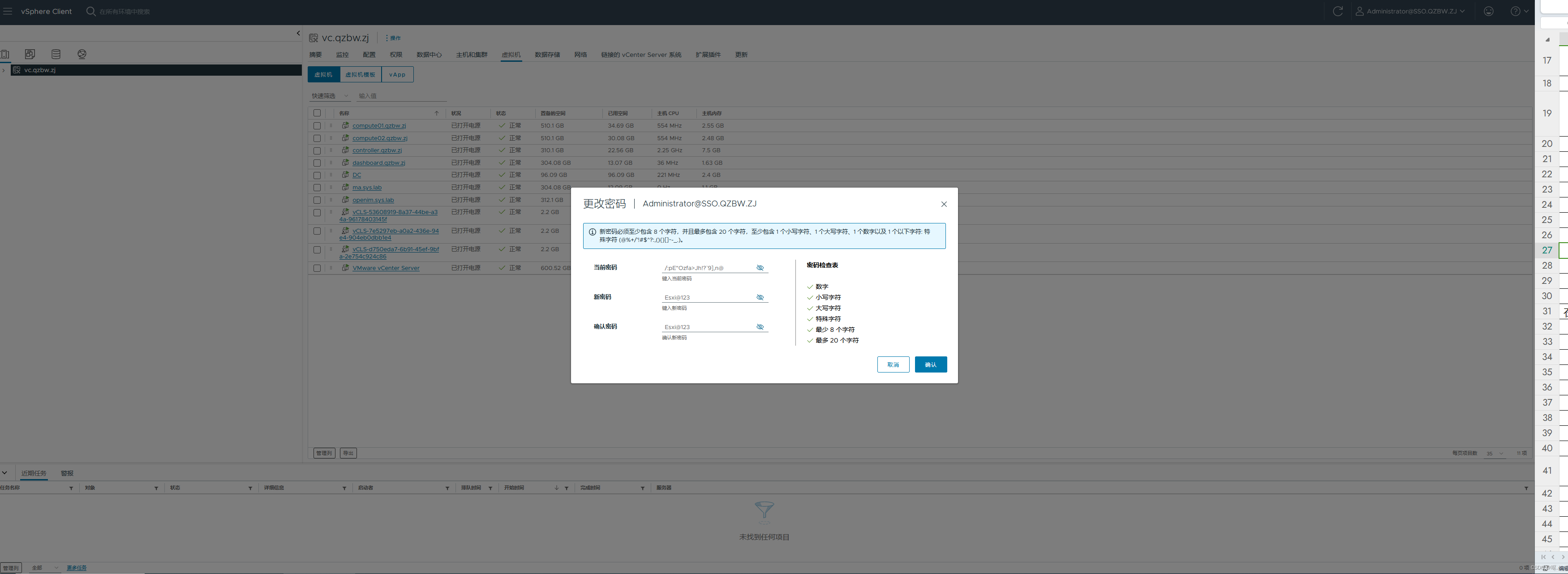

进行改admininistrator的密码

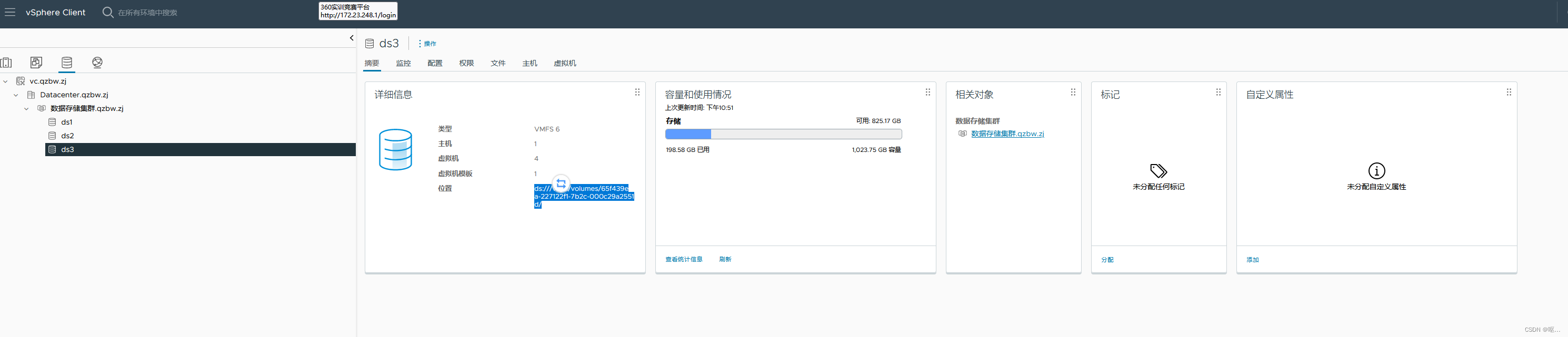

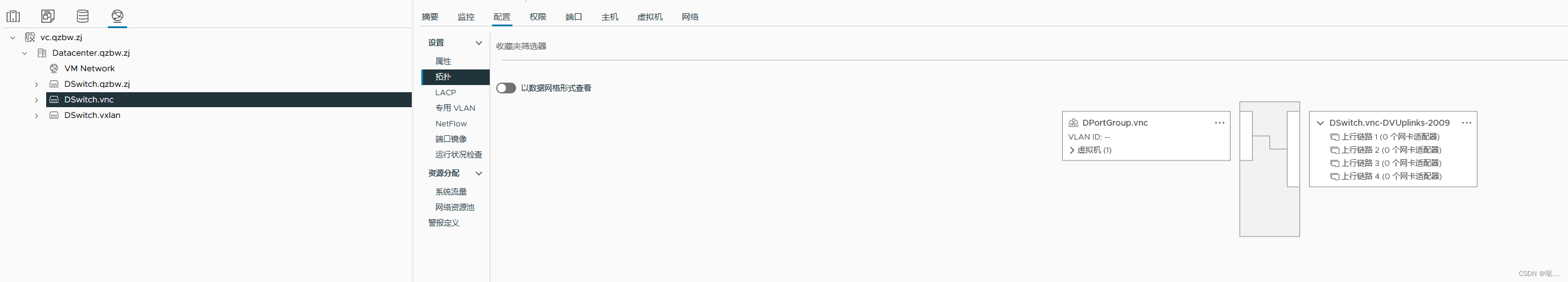

27.在云服务器厂商机房vSphere中,共有几个未被使用的分布式虚拟交换机?【标准格式:1】

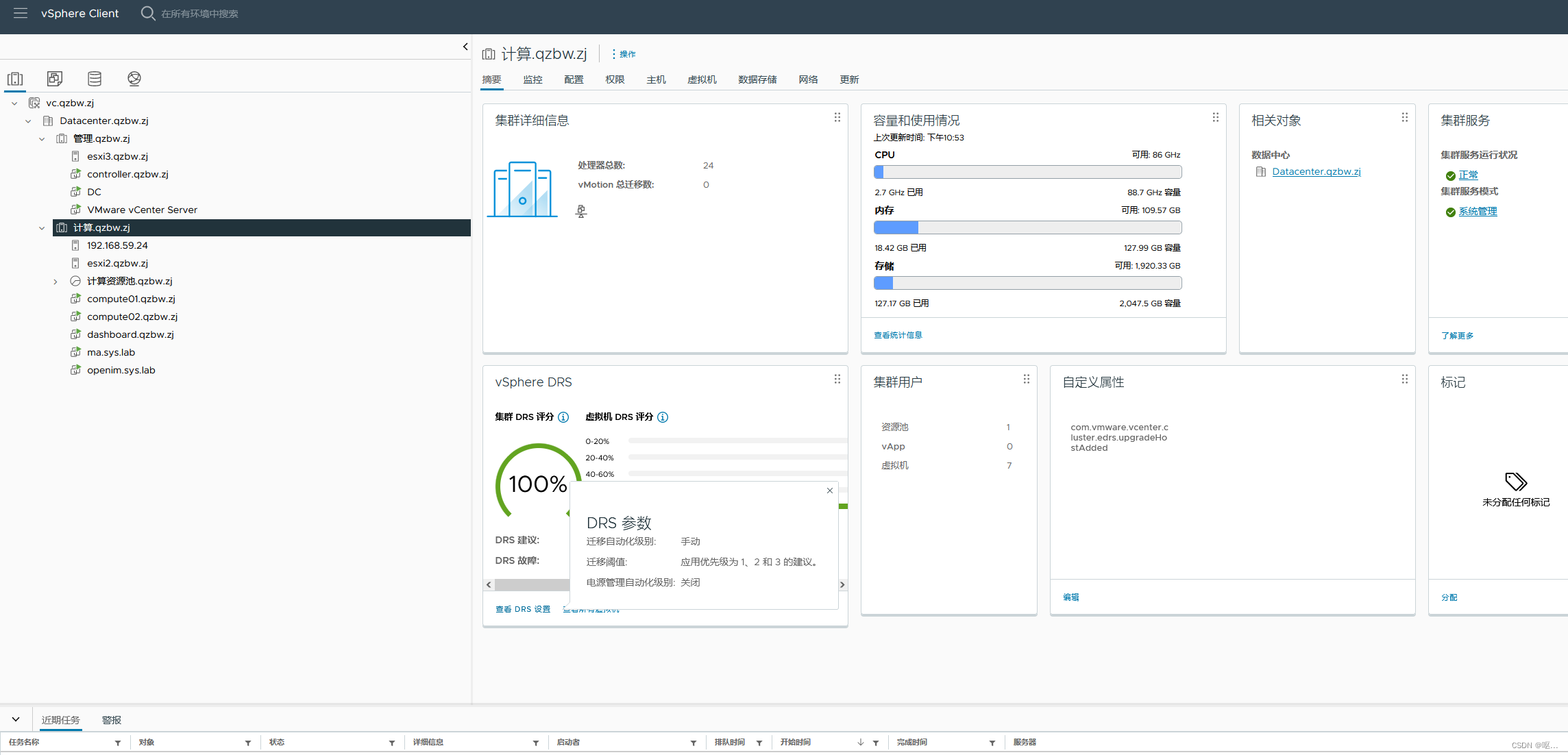

进入网页页面改掉密码

这道题没看懂,看官方的wp说是2或0个,看拓扑图我也是没看懂

28.在云服务器厂商机房vSphere中,共有几台开机自启的虚拟机?【标准格式:1】

8个

29.在云服务器厂商机房vSphere中,定义的数据中心的名字是什么?【标准格式:ABCabc123!@#】

29.在云服务器厂商机房vSphere中,定义的数据中心的名字是什么?【标准格式:ABCabc123!@#】

Datacenter.qzbw.zj

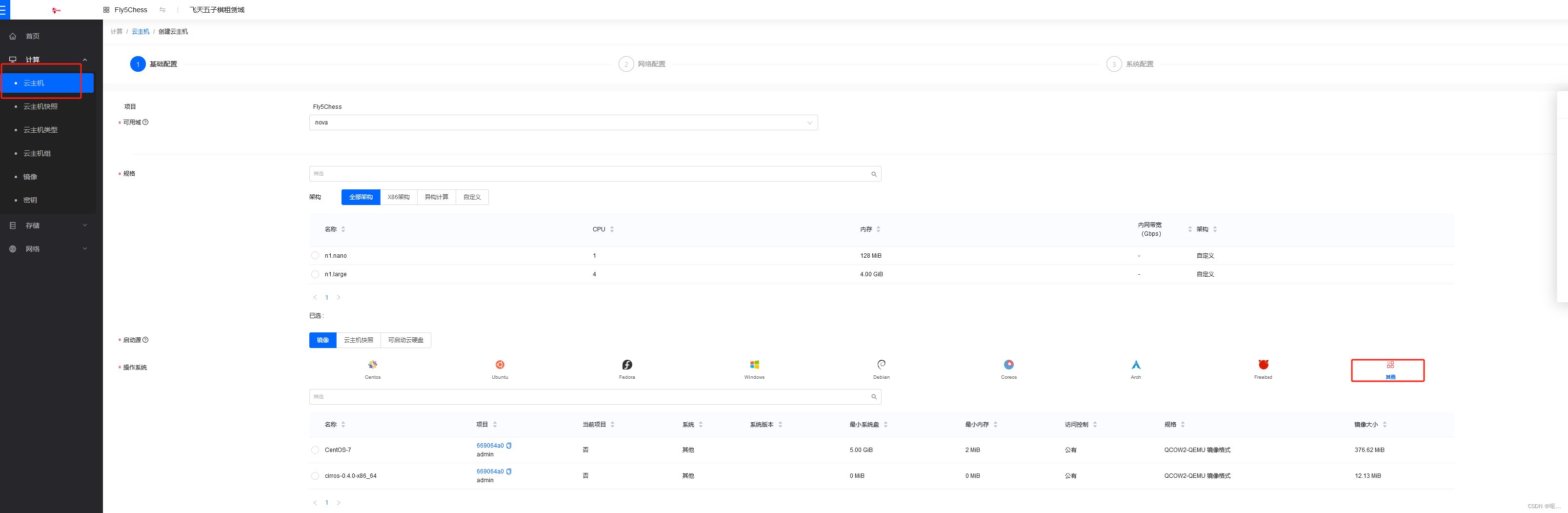

30.在云服务器厂商机房vSphere中,存在的虚拟机模板的DNS名称为?【标准格式:ABCabc123!@#】

template.openstack

31. 在云服务器厂商机房vSphere中,数据存储集群排序为第三个的存储容器的位置为?【标准格式:d:///sABCabc123!@#】

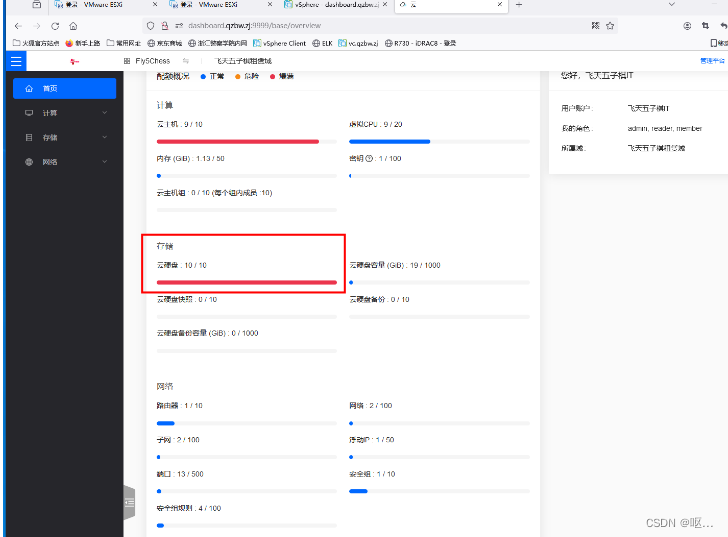

ds:///vmfs/volumes/65f439ea-227122f1-7b2c-000c29a2551d/

32.在云服务器厂商机房vSphere中,计算集群的vSphere DRS自动化级别为?【标准格式:中文】

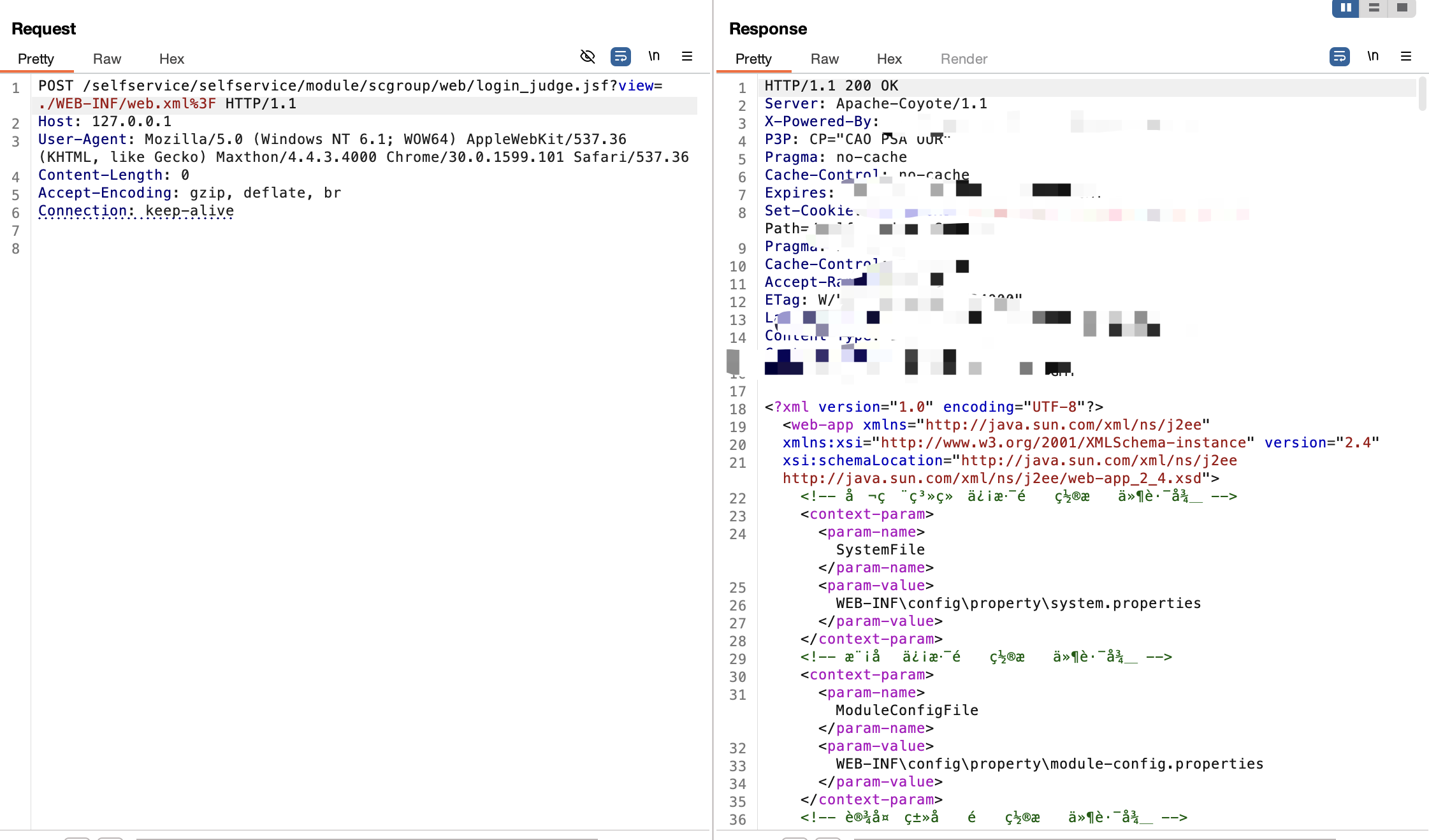

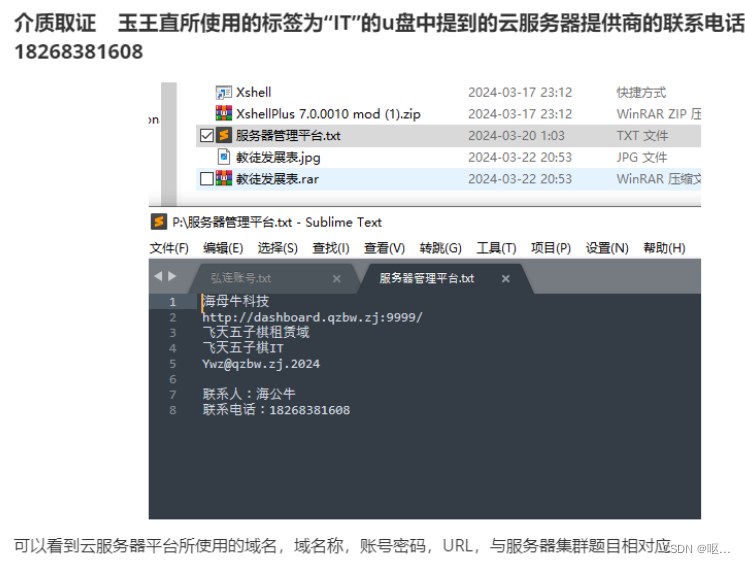

37.抓获的飞天五子棋教骨干所使用的云服务器平台名称全称为?【标准格式:中文】

这道题要在介质取证里边找到

访问得到

38.抓获的飞天五子棋教骨干所使用的云服务器平台用户名为?【标准格式:ABCabc123!@#中文】

同上图

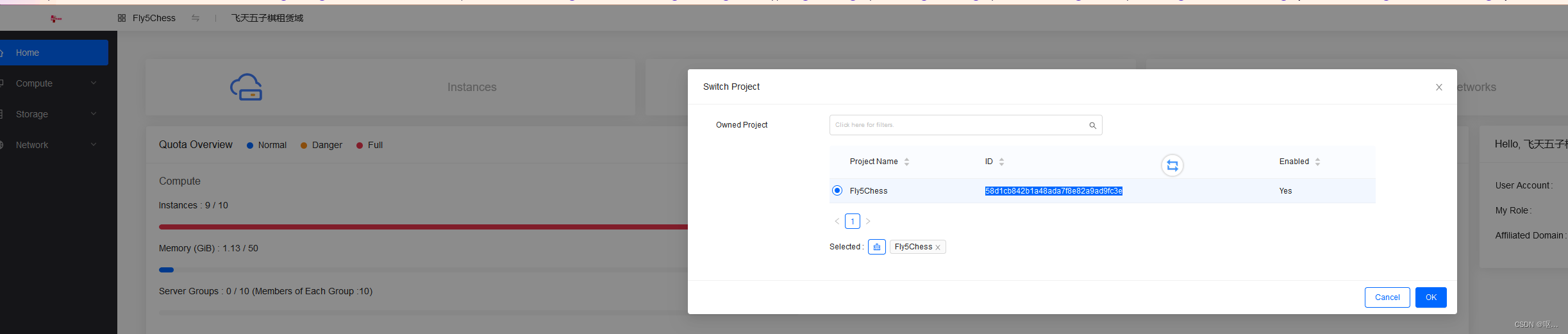

39.服务器集群应用中,邪教所用的项目的ID为?(小写)【标准格式:abc123】

| 58d1cb842b1a48ada7f8e82a9ad9fc3e |

40.服务器集群应用中,邪教所用的域名称为?【标准格式:ABCabc123!@#中文】

飞天五子棋租赁域

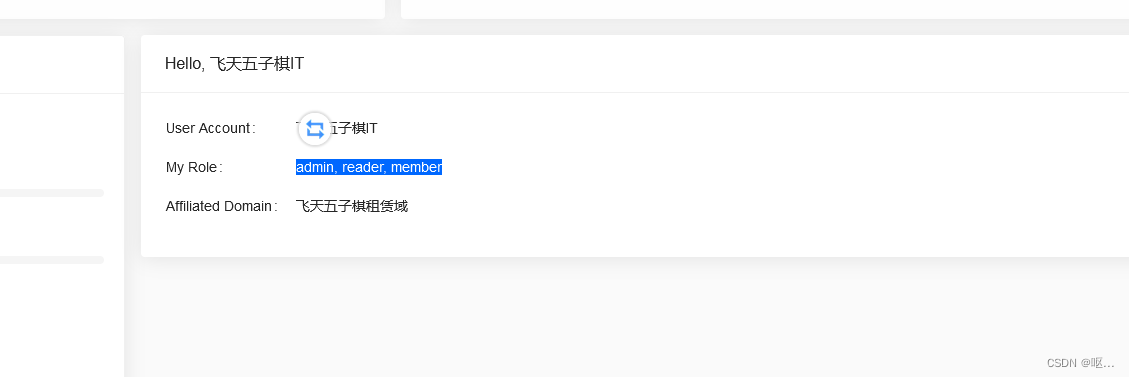

41. 服务器集群应用中,邪教所使用账号的角色包含?

41. 服务器集群应用中,邪教所使用账号的角色包含?

admin, reader, member

42.服务器集群应用中,邪教所用域数量配额下的存储卷已经使用了百分之多少?【标准格式:1】

100

在这里改下中文格式

服务器集群应用中,邪教所用域下的有多少个活动虚拟机?【标准格式:1】

9个

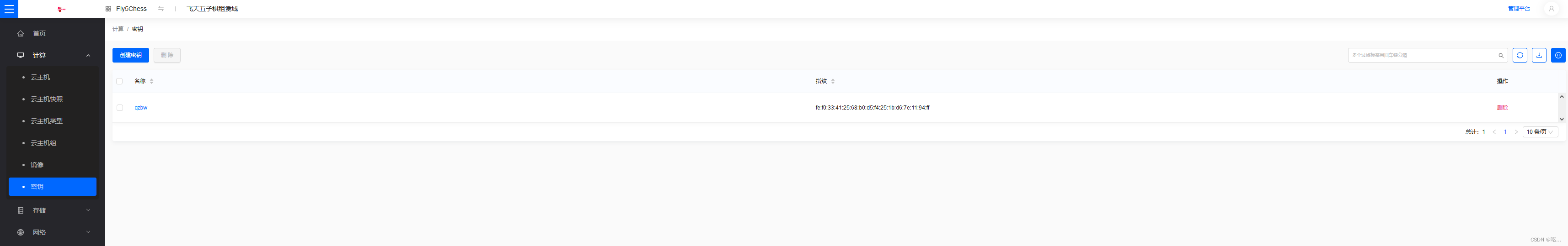

服务器集群应用中,邪教所用域下存储的密钥的指纹为?【标准格式:aa:bb:cc:dd:ee】

| fe:f0:33:41:25:68:b0:d5:f4:25:1b:d6:7e:11:94:ff |

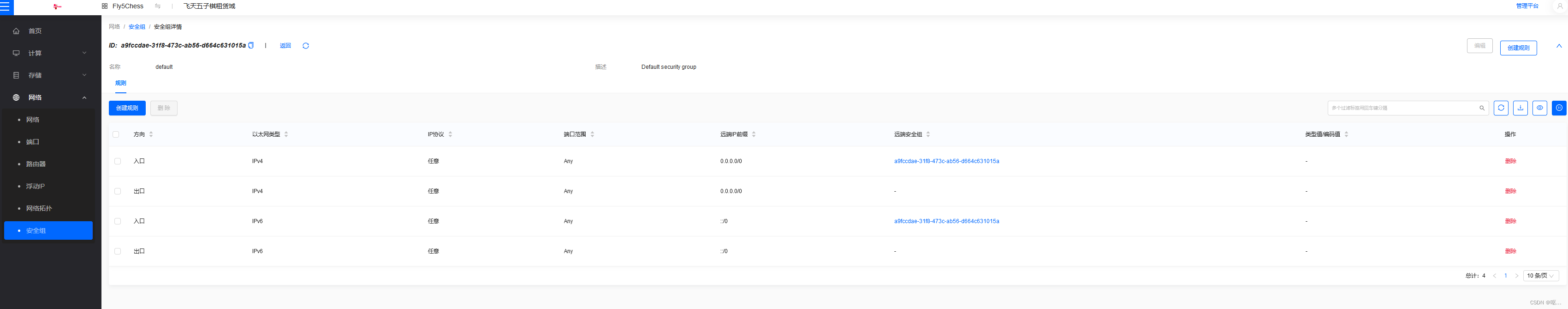

服务器集群应用中,邪教所用域下安全组入口允许的IPv4的远端IP前缀为?【标准格式:1.1.1.1/0】

| 0.0.0.0/0 |

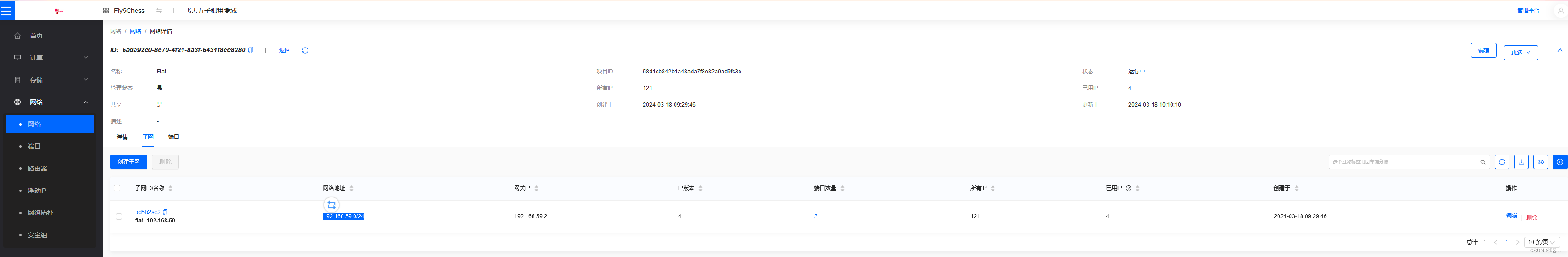

服务器集群应用中,邪教所用域下Flat网络所使用的网络地址为?【标准格式:1.1.1.1/0】

192.168.59.0/24

服务器集群应用中,邪教所用域下操作系统类型为其他的镜像数量为?【标准格式:1】

2

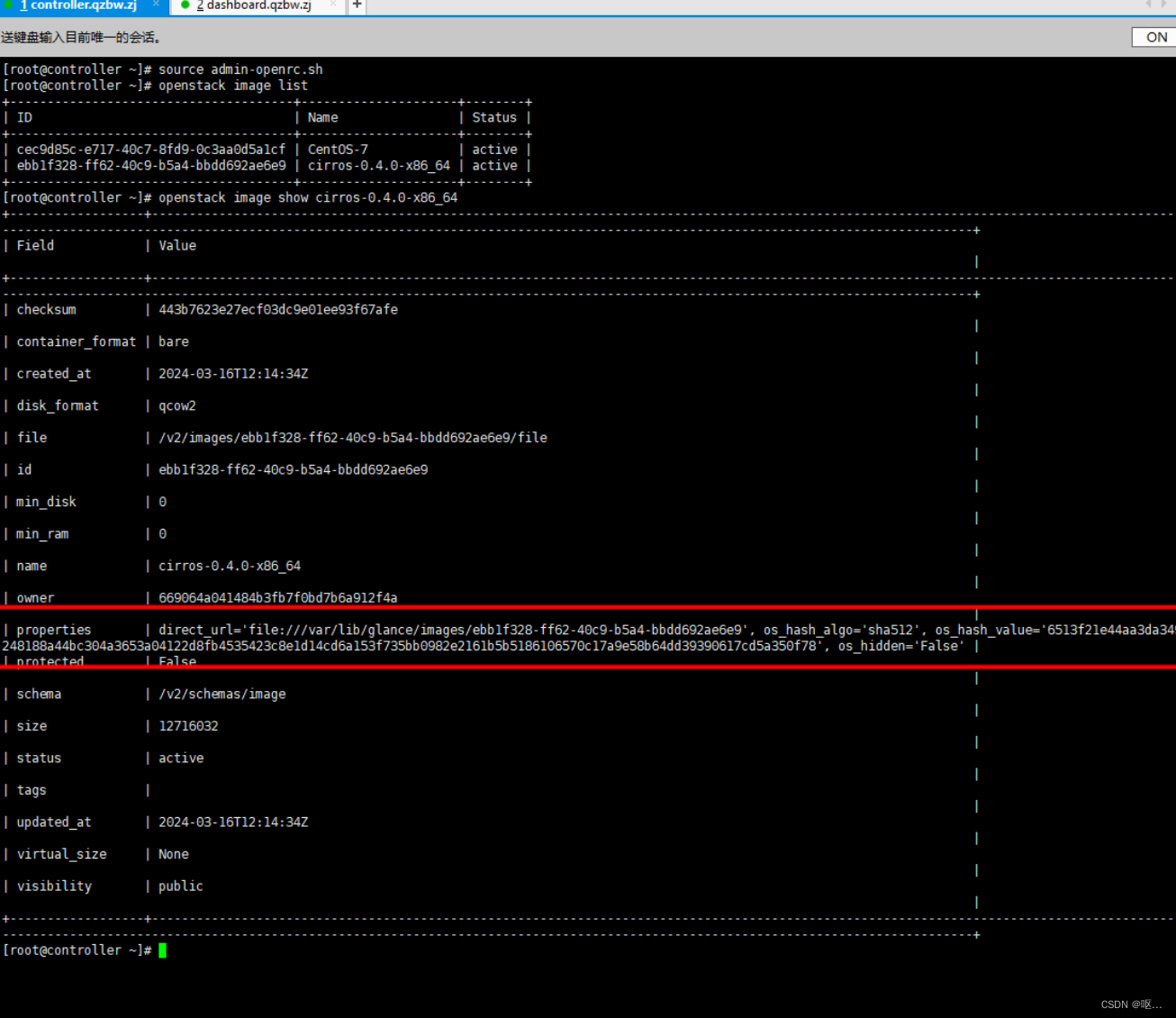

服务器集群应用中,邪教所用域下操作系统类型为cirros-0.4.0-x86_64的镜像sha512为?(英文字母全大写)【标准格式:ABCCBA】

6513F21E44AA3DA349F248188A44BC304A3653A04122D8FB4535423C8E1D1

4CD6A153F735BB0982E2161B5B5186106570C17A9E58B64DD39390617CD5A35

0F78

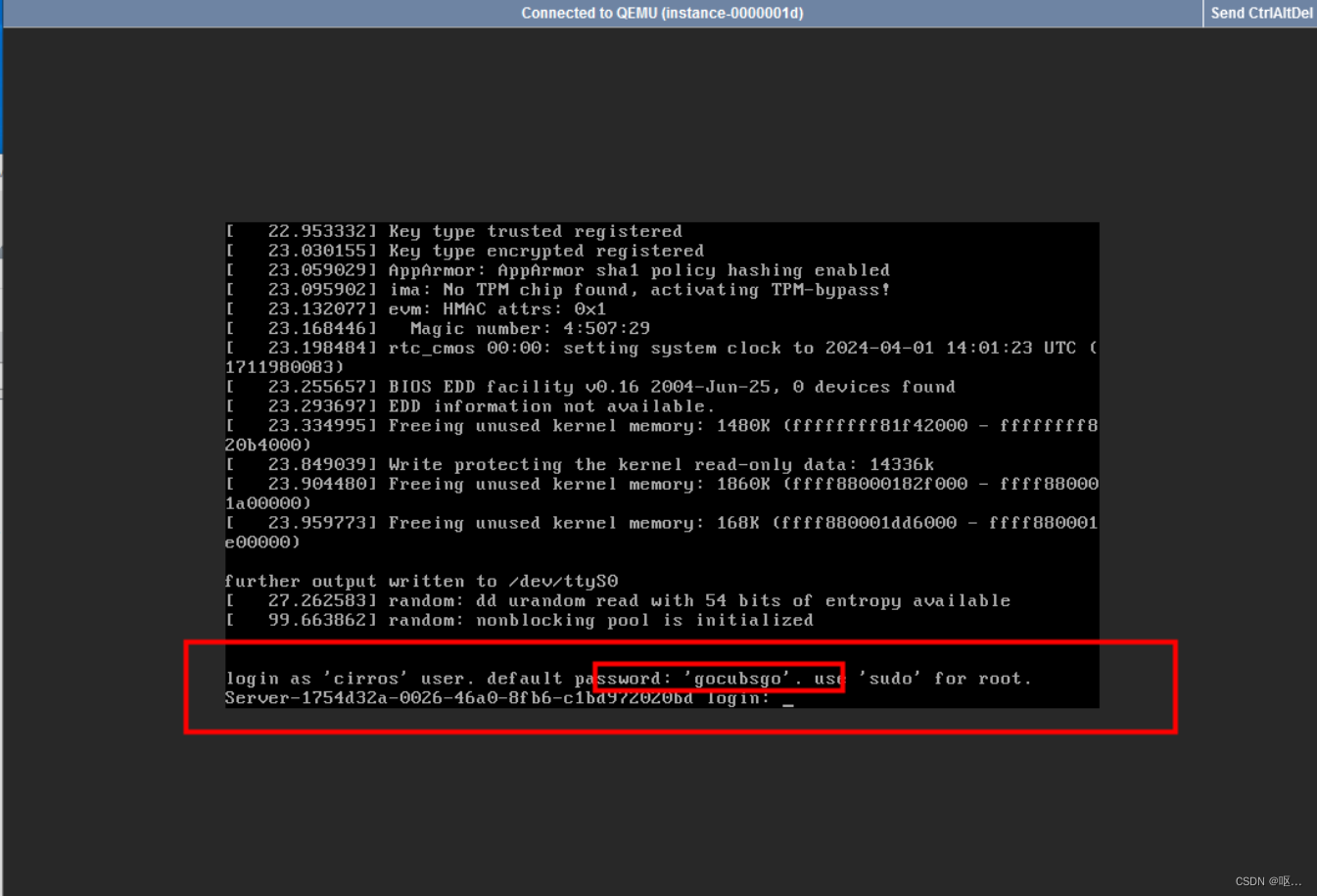

服务器集群应用中,邪教所用域下名称为cirros-0.4.0-x86_64的密码为?【标准格式:ABCabc123!@#】

gocubsgo

vnc中打印了默认账号密码

gocubsgo

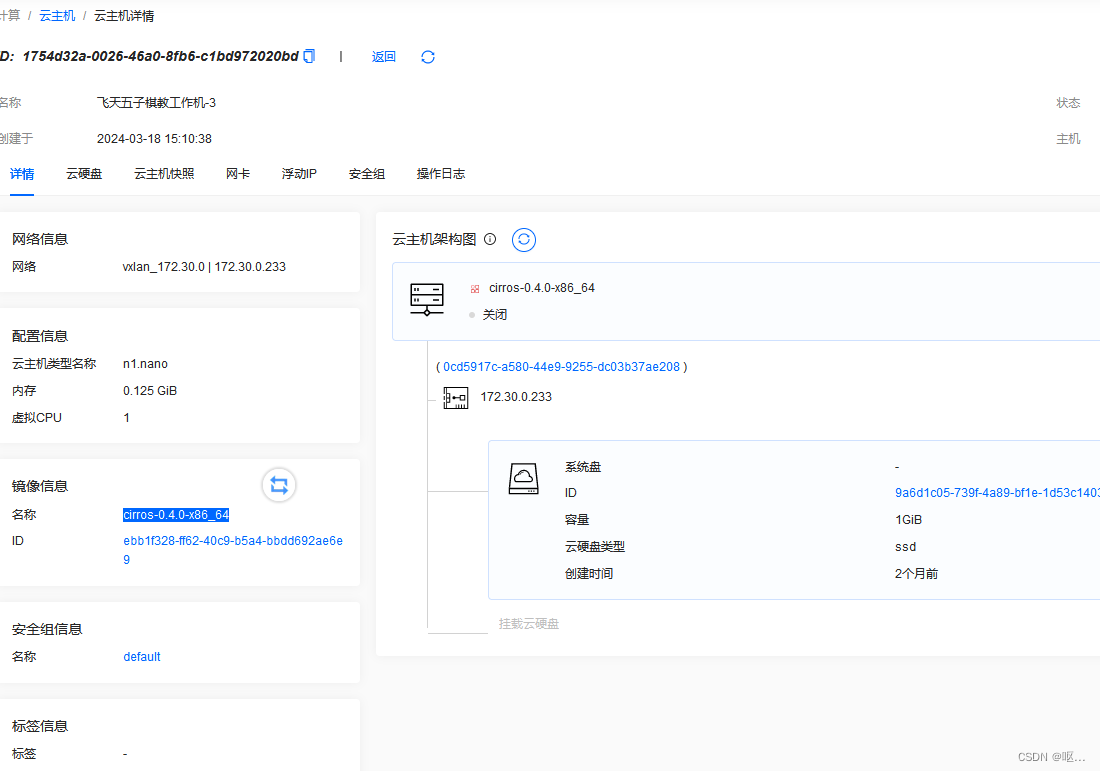

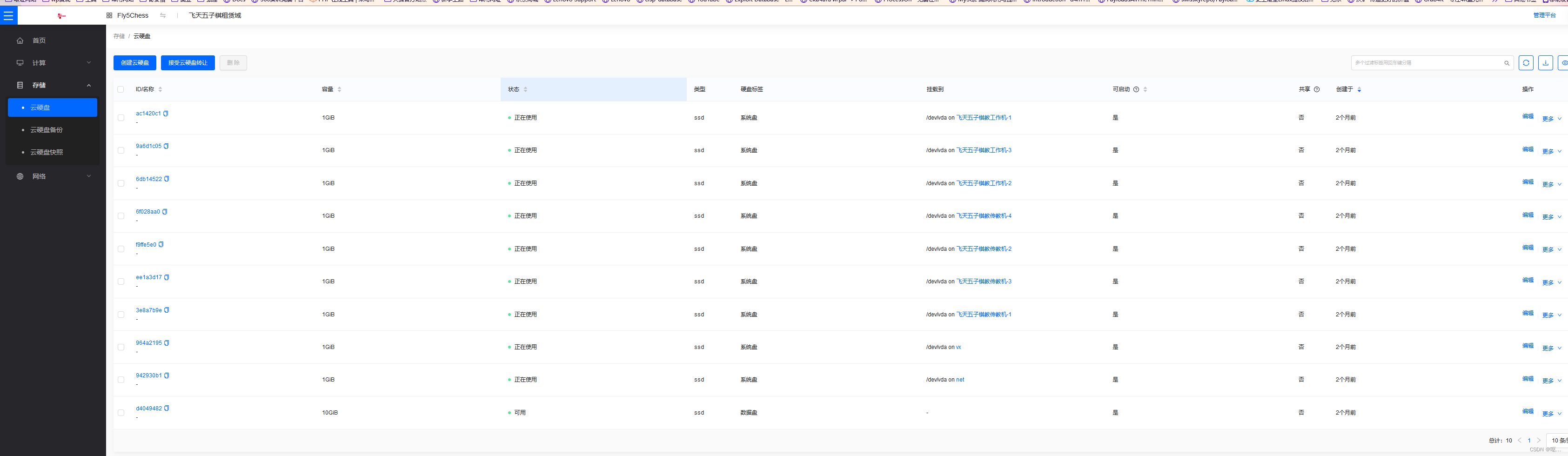

服务器集群应用中,邪教所用域下云硬盘的类型为?【标准格式:ABCabc123!@#】

ssd

服务器集群应用中,nova服务的admin服务地址为【标准格式:http://www.baidu.com:8080/admin.php】

服务器集群应用中,nova服务的admin服务地址为【标准格式:http://www.baidu.com:8080/admin.php】

这篇关于平航杯复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!