本文主要是介绍第三方风险:当今互联世界中日益严重的威胁,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

现代商业环境因协作而蓬勃发展。公司依靠庞大的第三方供应商、供应商、承包商和合作伙伴网络来提供产品、服务和专业知识。

虽然这种错综复杂的关系网络促进了创新和效率,但它也使组织面临隐藏的威胁:第三方风险。

第三方风险是指因公司第三方的作为或不作为而产生负面后果的可能性。

这些暴露可以以多种形式表现出来,包括:

● 安全漏洞: 公司使用的云存储提供商的数据泄露可能会暴露敏感的客户信息。

● 财务中断: 关键供应商破产可能会扰乱生产并导致财务损失。

● 合规失败: 分包商未能遵守环境法规可能会导致主公司被罚款。

● 声誉受损: 围绕第三方行为的负面宣传可能会损害主要组织的品牌形象。

日益互联的商业世界进一步放大了第三方风险的水平。现代供应链通常在地理上是分散的,并且涉及多层分包商。此外,对云服务和数字基础设施的依赖带来了新的潜在漏洞。

不断变化的风险格局

有一系列因素导致第三方风险不断变化,其中最重要的因素之一是网络安全威胁。网络攻击的兴起凸显了整个供应商生态系统中强有力的安全措施的重要性。

对供应链某一要素的攻击可能会对所有其他要素产生快速而重大的连锁效应。组织可能拥有最佳的可用安全措施,但却发现自己因第三方的失误而暴露在外。

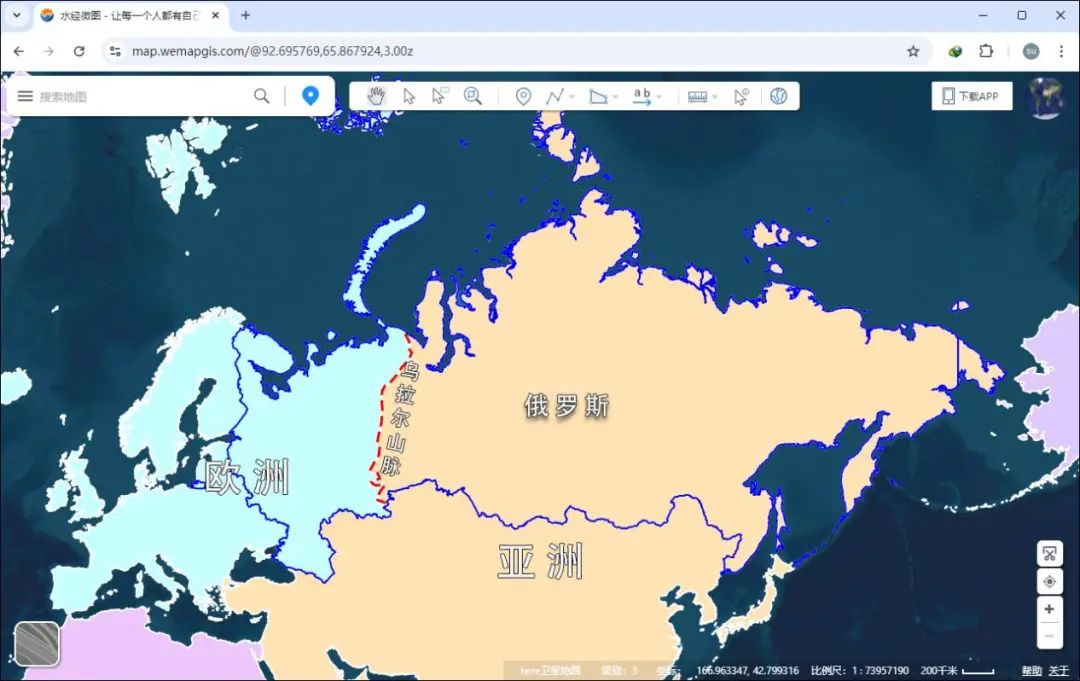

在考虑风险形势时,重要的是还要考虑全球政治不稳定等因素。地缘政治紧张局势和贸易战可能会扰乱供应链并带来不可预见的风险。

对技术的日益依赖也放大了第三方风险。第三方技术解决方案日益集成到核心业务运营中,扩大了潜在的攻击面,并可能削弱组织的安全态势。

与此同时,主权也成为供应链安全背景下的一个重要考虑因素,特别是在人们对数据隐私、知识产权和地缘政治紧张局势日益担忧的情况下。

各国越来越重视旨在保持对其数字资产的控制、保护国内供应链并减轻对外国技术的依赖的政策和法规。这种向数字主权的转变对全球供应链产生了深远的影响,促使企业在确保合规性和运营连续性的同时应对复杂的监管环境。

实现有效的第三方风险管理

认识到第三方风险的严重性,越来越多的组织正在采取积极主动的方法进行管理。

最重要的步骤之一是彻底的供应商尽职调查。它在供应商选择过程中完成,涉及对第三方的财务稳定性、安全状况、合规实践和声誉的评估。

在合同谈判过程中还应进行彻底的评估。与第三方签订的所有合同均应明确概述有关安全、数据隐私、合规性和发生事件时的通信协议的期望。

在整个关系中还应该进行持续监控。通过审计、渗透测试和财务健康状况审查来定期评估第三方绩效至关重要。

组织还应考虑对内部员工和第三方员工进行网络安全意识培训。这有助于显着加强整体安全态势。

为了实现最有效的第三方风险管理,组织还需要对其供应商采用基于风险的方法。这涉及根据不同第三方关系的潜在影响确定资源的优先级,并更严格地检查高风险供应商。

建立风险意识文化也很重要。应鼓励员工了解第三方风险并及时报告潜在的第三方问题。

通过优先考虑第三方风险管理,组织可以自信地应对不断变化的业务环境,建立牢固的合作伙伴关系并确保长期成功。

主动风险管理的商业利益

实施全面的第三方风险管理计划可以为组织带来一系列显着的好处。这些包括:

● 降低运营中断的风险: 积极主动地识别和解决潜在风险可以防止运营和供应链中断。

● 增强合规性: 强大的第三方风险管理计划有助于确保遵守不断变化的监管要求。

● 提高品牌声誉: 通过仔细管理第三方风险,组织可以与客户和合作伙伴建立信任。这有助于提升他们的品牌并支持长期合作关系。

● 降低保费:展示强大的风险管理文化可以降低网络保险或其他相关保单的保费。

在当今互联的世界中,与第三方的合作对于企业的成功是必不可少的,但忽视第三方风险可能是有害的。

通过优先考虑主动的风险管理方法,组织可以减轻潜在威胁,确保运营安全,并与重要的合作伙伴建立更牢固的关系。

这篇关于第三方风险:当今互联世界中日益严重的威胁的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!