本文主要是介绍第一阶段--Day2--信息安全法律法规、网络安全相关标准,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

1. 针对信息安全的规定

2. 网络安全相关标准

1. 针对信息安全的规定

《中华人民共和国计算机信息系统安全保护条例》1994年2月18日颁布并实施

中华人民共和国计算机信息系统安全保护条例__增刊2011·1国务院公报_中国政府网

《中华人民共和国国际联网安全保护管理办法》1997年12月30日发布并实行计算机信息网络国际联网安全保护管理办法__增刊2011·1国务院公报_中国政府网

《互联网信息服务管理办法》2000公布,2011年修订互联网信息服务管理办法_中央网络安全和信息化委员会办公室

《网络安全法》2017年6月1日起施行

《网络安全法(草案)》提请二审_中央网络安全和信息化委员会办公室

《信息安全技术 网络安全等级保护基本要求》等保2.0 2019年5月13日等保2.0来了,网络安全将发生哪些变化_中央网络安全和信息化委员会办公室

《网络安全审查办法》2022年2月15日起施行网络安全审查办法_中央网络安全和信息化委员会办公室

《密码法》及相关条例规定2020年1月1日实施

中华人民共和国密码法(2019年10月26日第十三届全国人民代表大会常务委员会第十四次会议通过)_中央网络安全和信息化委员会办公室

《数据安全法》2021年9月1日起施行中华人民共和国数据安全法_中央网络安全和信息化委员会办公室

《互联网安全产品漏洞管理规定》2021年9月1日起施行工业和信息化部国家互联网信息办公室公安部关于印发网络产品安全漏洞管理规定的通知_中央网络安全和信息化委员会办公室

《个人信息保护法》2021年11月1日起施行

中华人民共和国个人信息保护法_中央网络安全和信息化委员会办公室

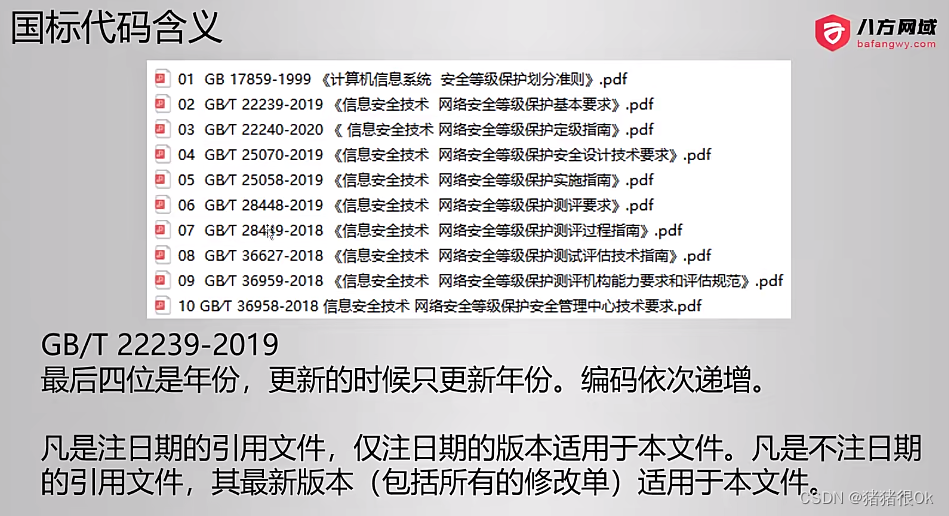

2. 网络安全相关标准

标准化,就是为了在一定的范围内获得最佳秩序,经协商一致制定并由公认机构批准,共同使用和重复使用的一种规范性文件。

《中华人民共和国标准化法》

http://www.sac.gov.cn/sbgs/flfg/fl/bzhf/201711/t20171108 318652.htm

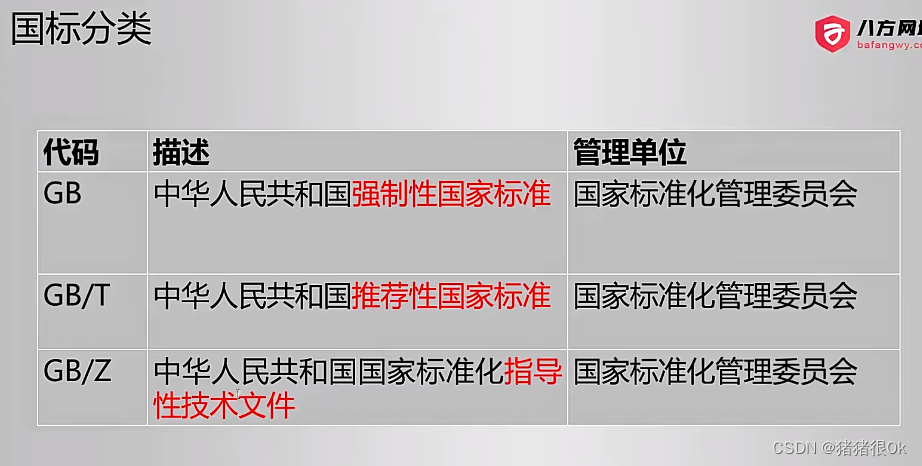

标准的分类:

国家标准全文公开:

国家标准

行业标准

地方标准

团体标准

企业标准

这篇关于第一阶段--Day2--信息安全法律法规、网络安全相关标准的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!