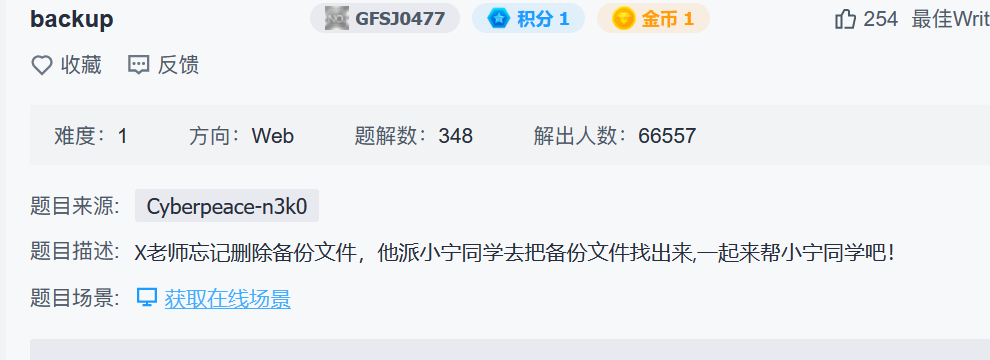

本文主要是介绍攻防世界08-backup,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

8-backup

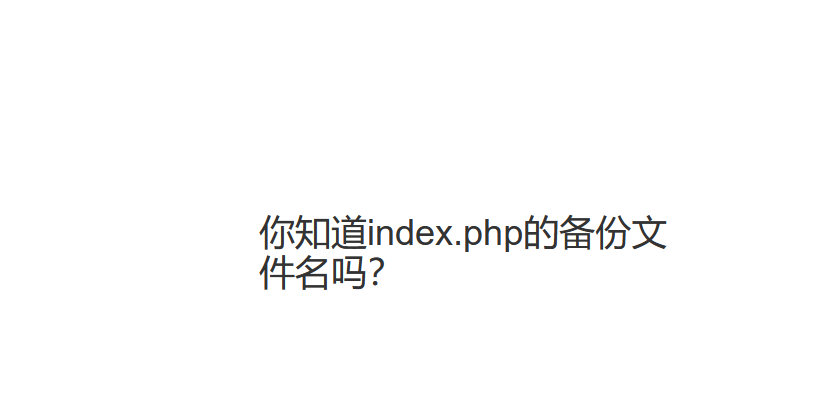

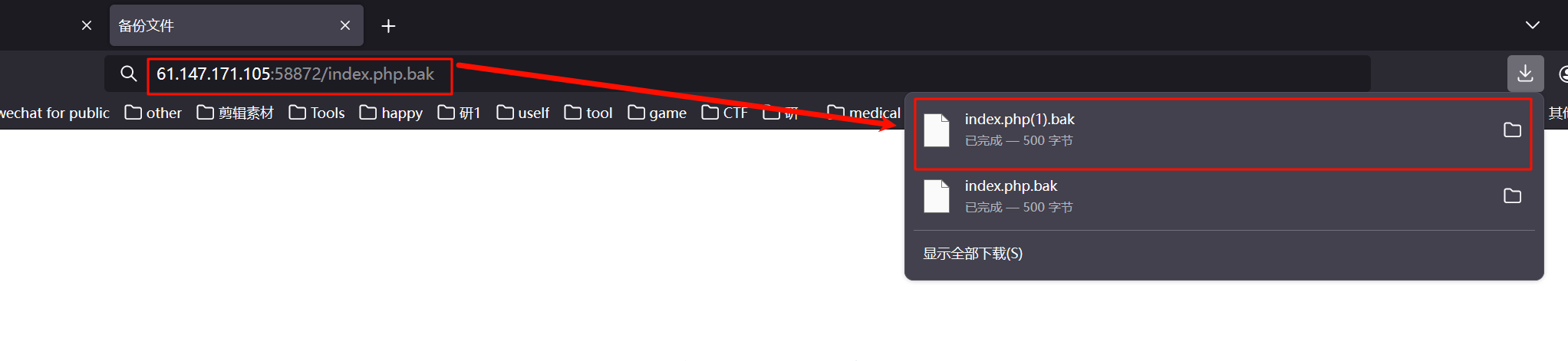

网页添加后缀下载源文件

在链接后面追加index.php.bak,会出现软件下载,下载后,用记事本的方式打开

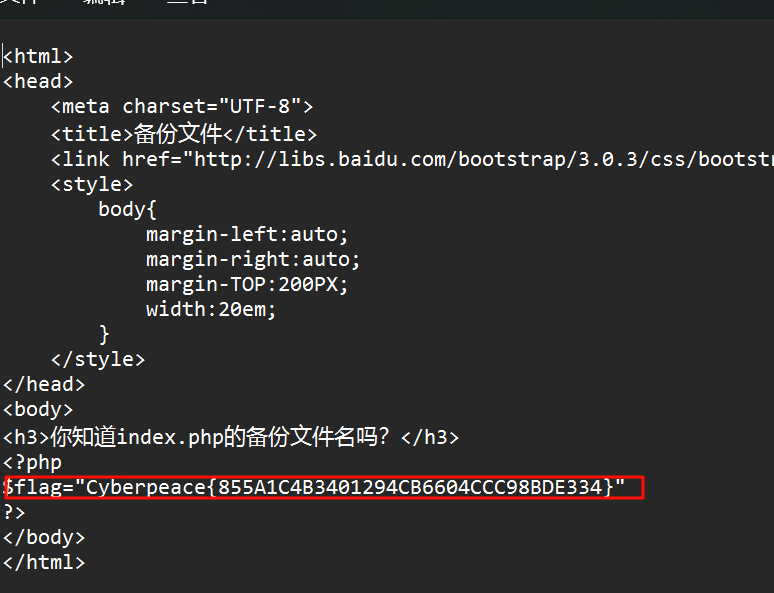

此时flag就出现了

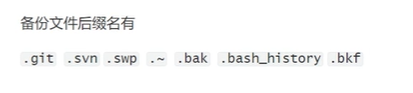

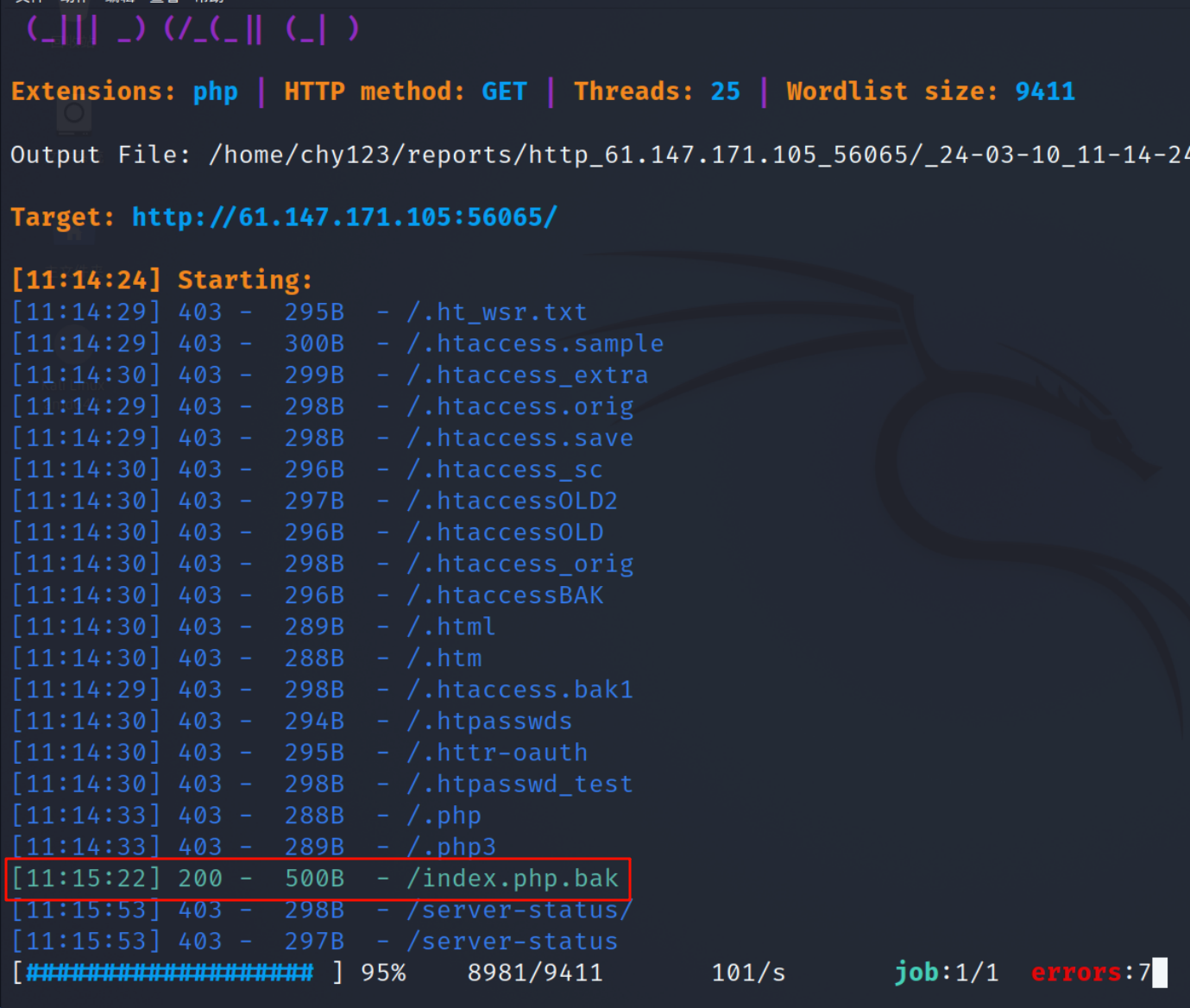

kali扫描

当你不知道后缀是什么的时候,可以用kali进行扫描

记得更改源为国内的镜像源

vim /etc/apt/sources.list

更改后更新:apt update

更新后扫描:dirsearch -u http://61.147.171.105:63871

就显示出来了,有这个bak,然后我们再访问这个

知识点1:备份文件

1.PHP备份文件名 PHP 脚本文件的备份文件名,通常采用以下命名方式:

在原始文件名后添加日期时间戳。例如,如果要备份名为 index.php 的文件,则可以将其备份文件命名为 index_20230521_004017.php。这里的20230521表示备份文件创建的日期,而004017表示备份文件创建的时间(小时、分钟和秒)。

使用bak或backup作为备份文件的后缀名。例如,可以将备份文件的文件名设置为 index_backup.php、index.bak 或 index_php_backup.php 等。这些名称可以更清晰地表明文件的类型,而不是日期和时间戳。

将备份文件保存到特定目录中,如 backups、backup 或 backup_files 中,并在备份文件名中包含日期和时间戳等信息,以便更容易识别和组织这些备份文件。

2.备份文件漏洞成因 访问控制不当:如果备份文件存储在 Web 服务器的目录下,并没有经过安全保护和访问控制,则其他人可以通过 URL 或者搜索引擎的方式来直接访问到这些文件,导致备份文件被公开。

缺乏加密保护:如果备份文件没有进行加密处理,那么即便被存储在 Web 服务器的目录下,也有可能被未经授权的人员下载或者访问,从而造成数据泄露。

备份文件命名规范不当:如果备份文件没有按照规范的方式命名,或者文件名中包含了敏感信息,例如用户名、密码等,那么这些信息可能被未经授权的人员获取从而导致泄露。

3.备份文件名常用后缀 备份文件的后缀名应当反映出其所使用的压缩算法或格式,以便需要时能够轻松地识别和解压缩文件。一些常用的备份文件格式和后缀名包括:

.rar:RAR 压缩算法格式,使用 WinRAR 或其他支持的工具进行解压缩。

.zip:ZIP 压缩算法格式,使用 WinZip、7-Zip 等工具进行解压缩。

.7z:7-Zip 压缩算法格式,使用 7-Zip 工具进行解压缩。

.tar.gz 或 .tgz:tar (tape archive) 打包格式和 gzip 压缩算法结合使用的备份文件格式,可以使用 tar 和 gunzip 工具进行解压缩。

.bak:一般用于表示原始文件的备份副本,不一定需要使用特定的压缩算法或格式。

.swp:Vim 编辑器使用的临时交换文件格式,通常不用于表示备份文件。

.txt:纯文本格式,通常不用于表示备份文件,但可以将备份文件的内容存储为文本文件进行备份。

.sql:SQL 数据库脚本文件,用于备份数据库中的数据和结构等信息。

备份 index.php 文件,可以将其保存为 index_bak.zip、index_backup.tgz、index.rar 等格式的备份文件

这篇关于攻防世界08-backup的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!