本文主要是介绍MD5绕过 BJDCTF 2020]easy_md5,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

打开题目

在首页随便输,抓包看到了hint

select * from 'admin' where password=md5($pass,true)

此时如果我们输入fiffdyop

如下实例

其实就类似构造了一个新语句,如下

select * from 'admin' where password='or'6�]��!r,��b

or后面的句子第一个字母是非0打头的数字符,都能构成永真的一个句子

我们输入ffifdyop进入到下一个界面

查看源代码得到提示

$a = $GET['a'];

$b = $_GET['b'];if($a != $b && md5($a) == md5($b)){header('Location: levell14.php');这就是md5弱比较绕过了

简单的数组绕过即可

?a[]=1&b[]=2

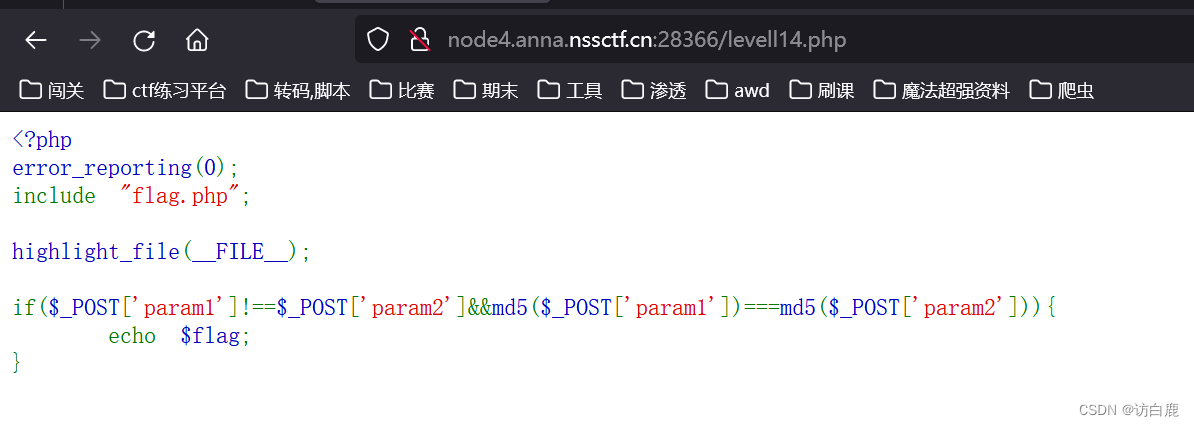

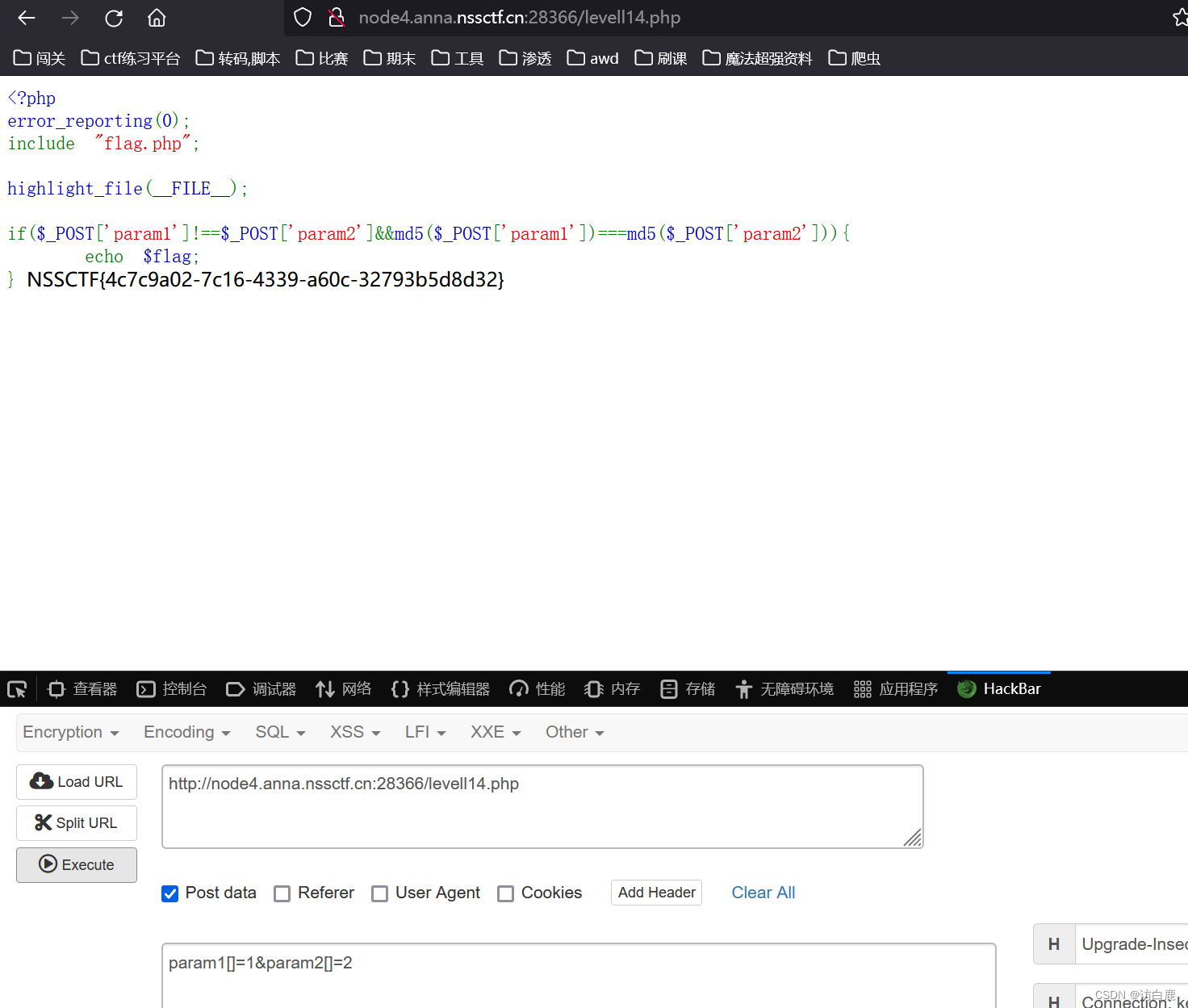

进入到下一个页面

md5强比较绕过而已,只不过是用post传参

用两个md5值相同的字符串即可

简单的数组绕过即可得到flag

知识点

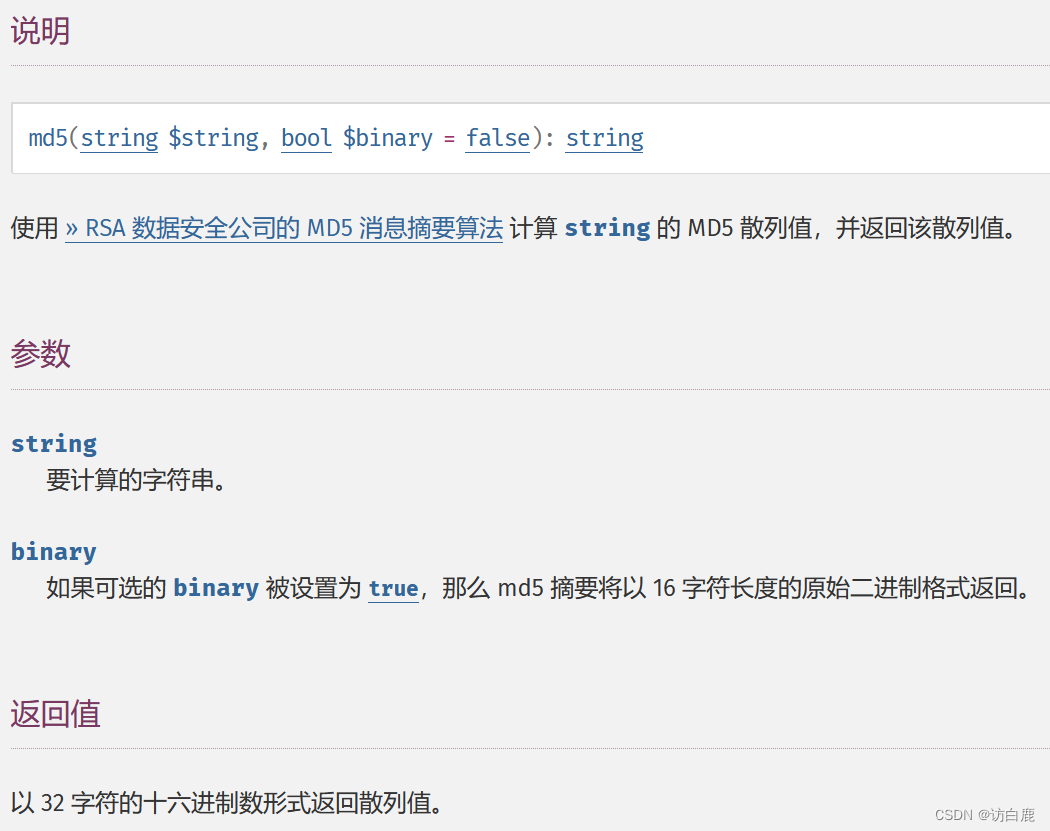

这里涉及到一个关于php md5函数

看php手册

如果后面的参数为true,那么 md5 摘要将以 16 字符长度的原始二进制格式返回

如果后面的参数为false,那么 md5 摘要将以 32 字符的十六进制数形式返回。

具体用法和解释见:【PHP】PHP md5函数第二个参数为 true 时显示乱码以及乱码的由来_php md5 第二个参数-CSDN博客

hexbin函数

hex2bin() 函数把十六进制值的字符串转换为 ASCII 字符。

这篇关于MD5绕过 BJDCTF 2020]easy_md5的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!