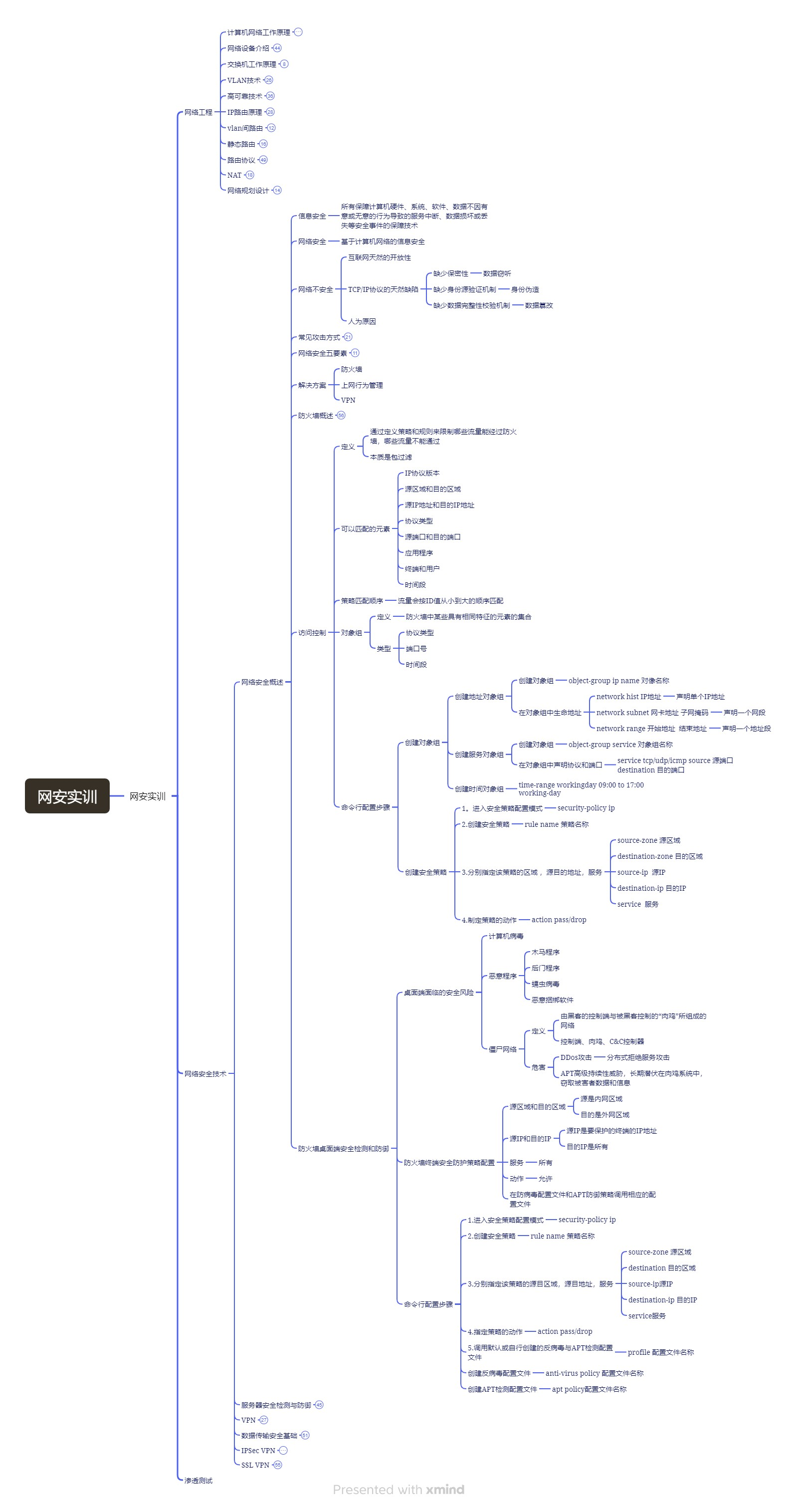

本文主要是介绍网络安全实训Day9,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

写在前面

访问控制和防火墙桌面端安全检测与防御

网络安全实训-网络安全技术

-

网络安全概述

-

访问控制

-

定义:通过定义策略和规则来限制哪些流量能经过防火墙,哪些流量不能通过。本质是包过滤

-

可以匹配的元素

-

IP协议版本

-

源区域和目的区域

-

源IP地址和目的IP地址

-

协议类型

-

源端口和目的端口

-

应用程序

-

终端和用户

-

时间段

-

-

策略匹配顺序

-

流量会按ID值从小到大的顺序匹配

-

-

对象组

-

定义:防火墙中某些具有相同特征的元素的集合

-

类型:协议类型、端口号、时间段

-

-

命令行配置步骤

-

创建对象组

-

创建地址对象组

-

创建对象组:object-group ip name 对像名称

-

在对象组中生命地址

-

声明单个IP地址:network hist IP地址

-

声明一个网段:network subnet 网卡地址 子网掩码

-

声明一个地址段:network range 开始地址 结束地址

-

-

-

创建服务对象组

-

创建对象组:object-group service 对象组名称

-

在对象组中声明协议和端口:service tcp/udp/icmp source 源端口 destination 目的端口

-

-

创建时间对象组:time-range workingday 09:00 to 17:00 working-day

-

-

创建安全策略

-

1.进入安全策略配置模式:security-policy ip

-

2.创建安全策略:rule name 策略名称

-

3.分别指定该策略的区域 ,源目的地址,服务

-

source-zone 源区域

-

destination-zone 目的区域

-

source-ip 源IP

-

destination-ip 目的IP

-

service 服务

-

-

4.制定策略的动作

-

action pass/drop

-

-

-

-

-

防火墙桌面端安全检测和防御

-

桌面端面临的安全风险

-

计算机病毒

-

恶意程序

-

木马程序

-

后门程序

-

蠕虫病毒

-

恶意捆绑软件

-

-

僵尸网络

-

定义

-

由黑客的控制端与被黑客控制的“肉鸡”所组成的网络

-

控制端、肉鸡、C&C控制器

-

-

危害

-

DDos攻击:分布式拒绝服务攻击

-

APT高级持续性威胁,长期潜伏在肉鸡系统中,窃取被害者数据和信息

-

-

-

-

防火墙终端安全防护策略配置

-

源区域和目的区域:源是内网区域;目的是外网区域

-

源IP和目的IP:源IP是要保护的终端的IP地址;目的IP是所有

-

服务:所有

-

动作:允许

-

在防病毒配置文件和APT防御策略调用相应的配置文件

-

-

命令行配置步骤

-

1.进入安全策略配置模式:security-policy ip

-

2.创建安全策略:rule name 策略名称

-

3.分别指定该策略的源目区域,源目地址,服务

-

source-zone 源区域

-

destination 目的区域

-

source-ip源IP

-

destination-ip 目的IP

-

service服务

-

-

4.指定策略的动作:action pass/drop

-

5.调用默认或自行创建的反病毒与APT检测配置文件:profile 配置文件名称

-

创建反病毒配置文件:anti-virus policy 配置文件名称

-

创建APT检测配置文件:apt policy配置文件名称

-

-

-

这篇关于网络安全实训Day9的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!