本文主要是介绍网络安全-护网行动1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.什么事hvv行动

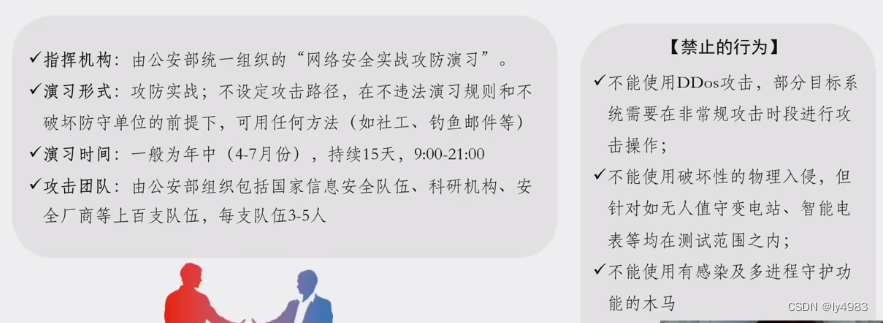

2021年攻击队伍 100+队伍,不设定攻击路径,在不违法和不破坏防守单位的前提下可以使用任何工具,如社会工程、钓鱼等

攻击方: 又公安部提供统一的攻击平台,场景、规则

防守方:也有自己的平台、流程、场景、规则等

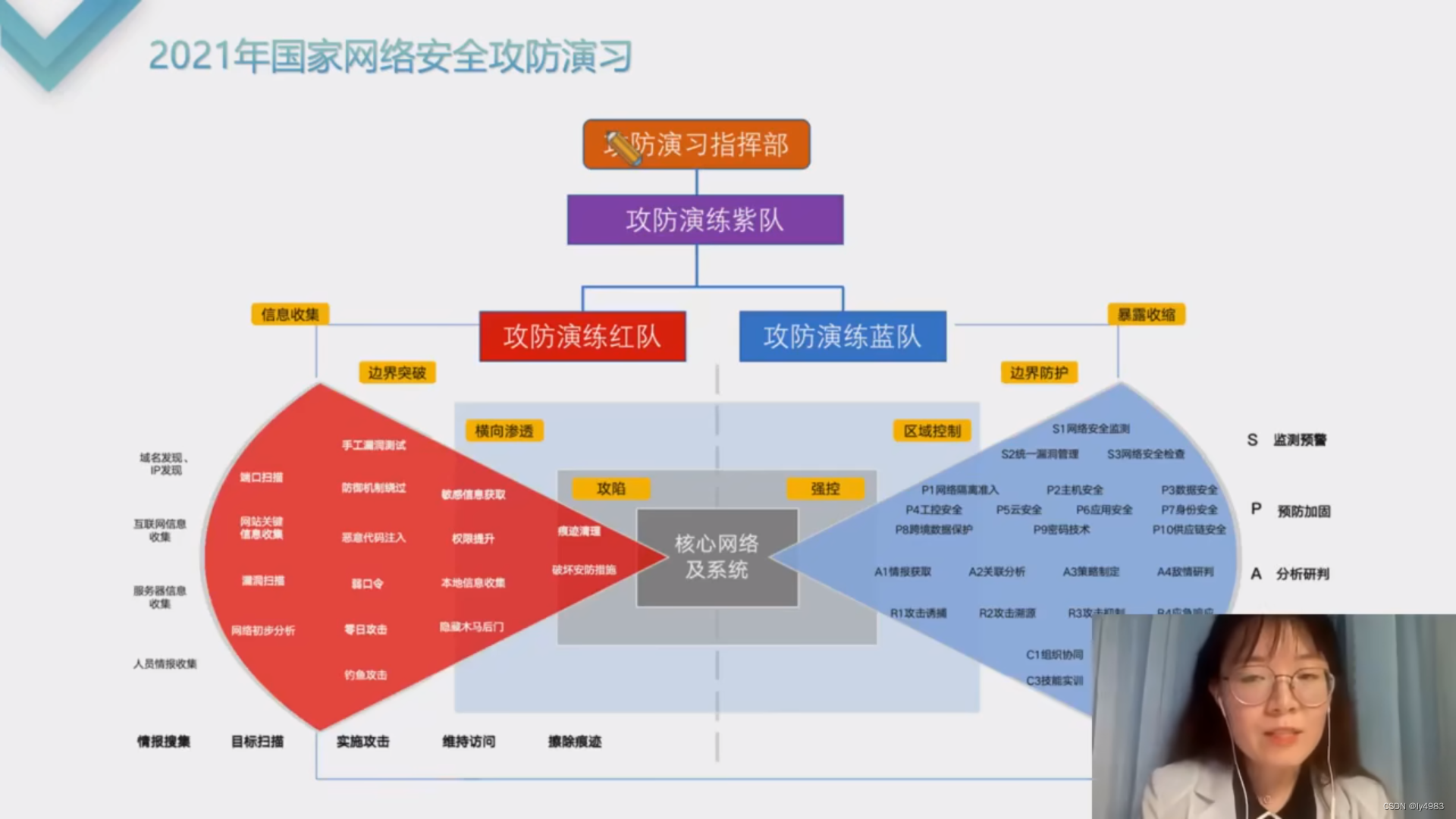

红队:

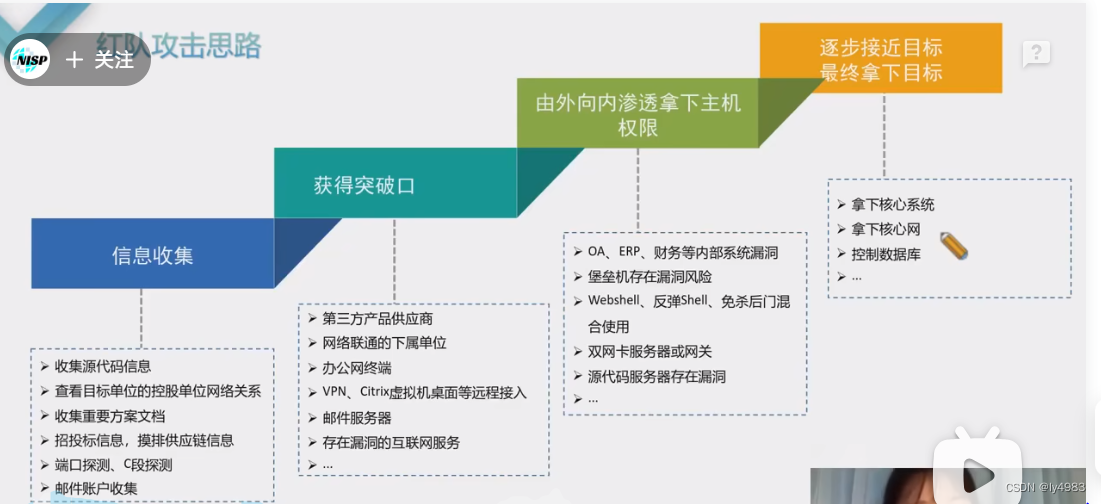

信息收集、边界突破 横向渗透 攻陷

信息收集:端口扫描、网站关键信息手机、漏洞扫描、网络初步分析

边界突破:手工漏洞测试、防御机制绕过、恶意代码注入、弱口令、每日攻击、钓鱼攻击

横向渗透:敏感信息获得、权限提升、本地信息收集、隐藏木马后门

攻陷:痕迹清理、破坏安防措施

蓝队:

暴漏收缩 边界防护 区域控制 强控

s:网络安全检测 统一漏洞管理 网络安全检查

p:网络隔离准入 主机安全 工控安全 云安全 应用安全 跨境数据保护 数据安全 身份安全 供应链安全

a 策略制定 情报获得

r:攻击诱捕 攻击溯源 攻击抑制

c:组织协同

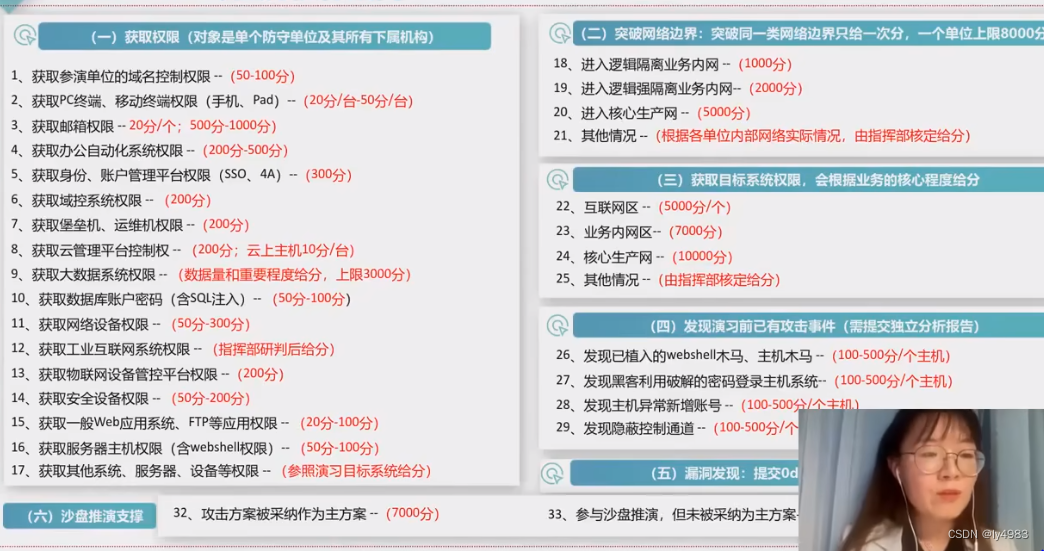

攻击分数介绍

攻击方加分规则

1.为完整上报攻击成果、没有提交漏洞截图或详情、普通成果缺乏完整链条、重大成果缺乏关机关节-指挥部有权驳回、减分或不给分

被防守方溯源到共计队伍和攻击资源,减3000分

红队攻击目标

获得权限 突破网络边界 获得系统权限 提交0day

设备:移动终端、邮箱、数据库账户、网络设备、安全设备、服务器主机、域名、pc终端

重要业务系统集权系统:账户管理平台、物联网设备管控平台、办公自动化系统、云管理平台、大数据系统、工业互联网系统、身份管理平台

目标系统

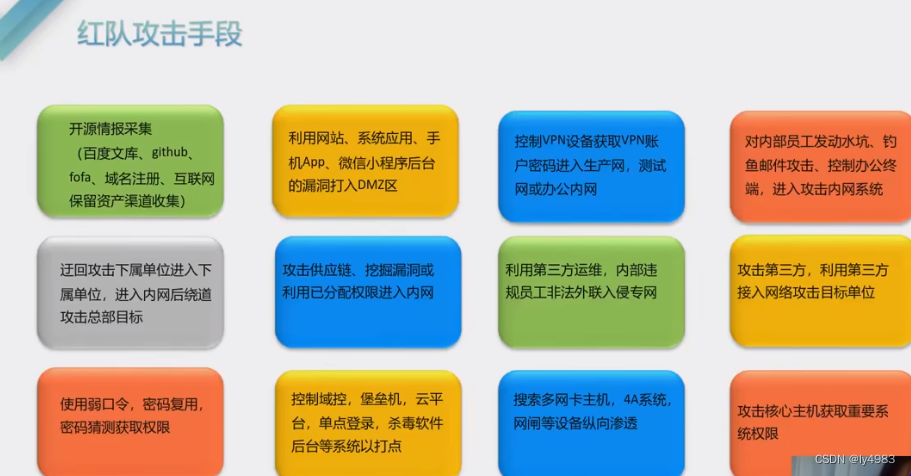

红队攻击手段

1.

0day攻击成为常态

web应用、安全设备、工业控制设备0day漏洞

多源低频攻击模式、绕过限频和封ip等防御手段

武器化攻击

钓鱼、社工、利用邮件等

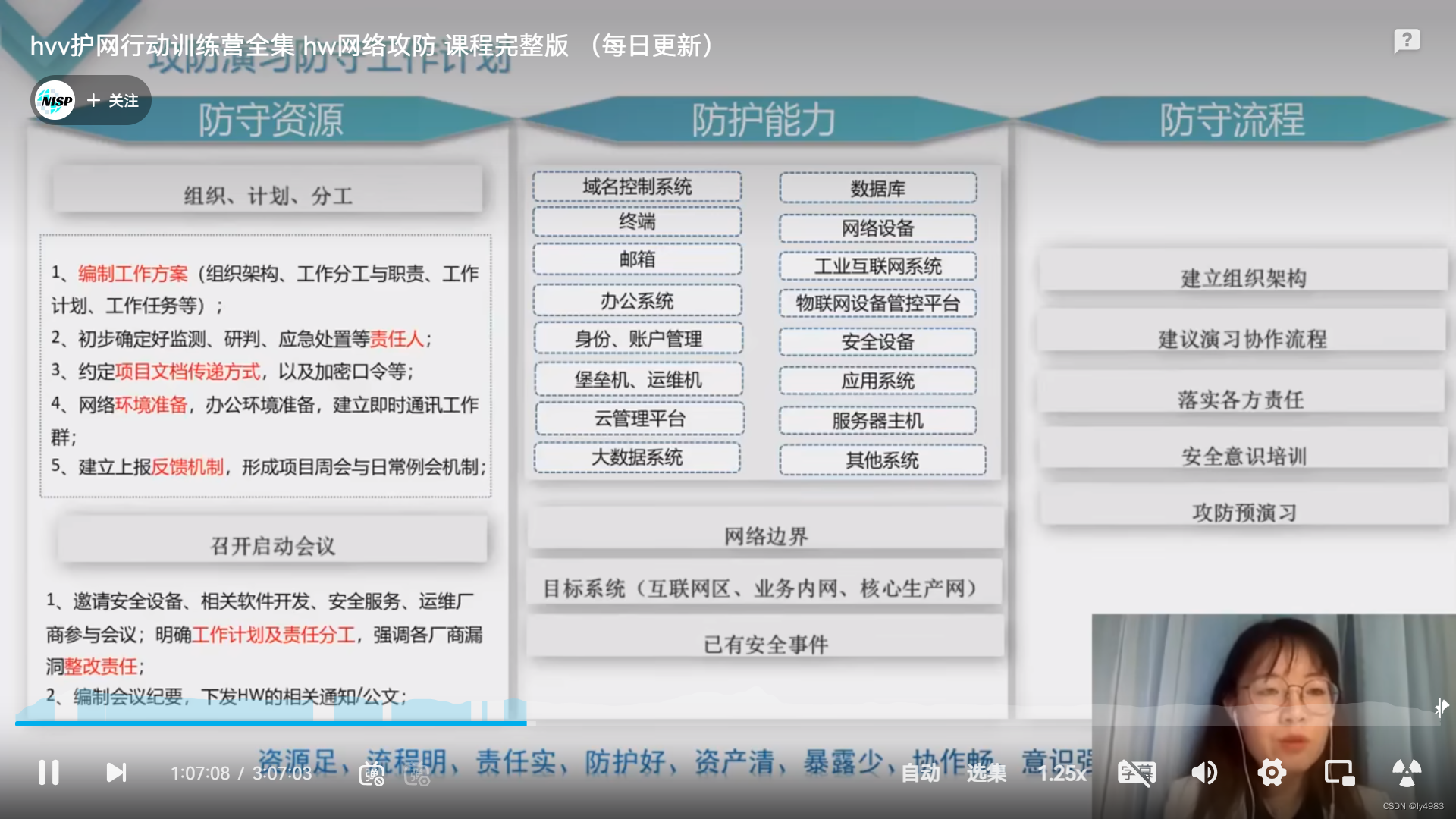

防守资源

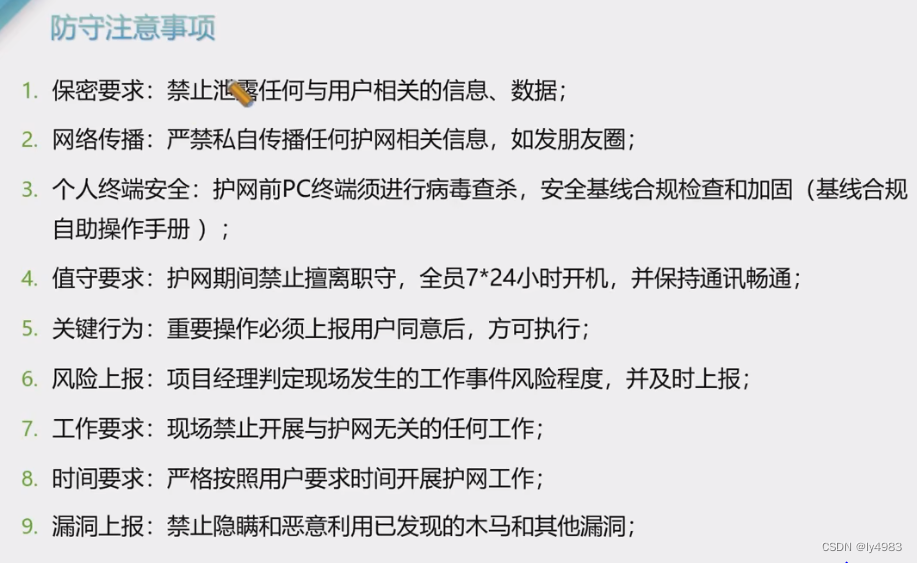

1.组织、分工、计划

1.制定工作方案、落实责任人确定好检测应急处理 、项目文档传递机密口令等;网络环境主备、激励即时通讯群;建立上报反馈机制、建立日常例会机制

2.邀请安全设备、软件开发、安全服务、运维厂商等参与会议、明确工作计划和责任分工、强调各厂商 漏洞整改

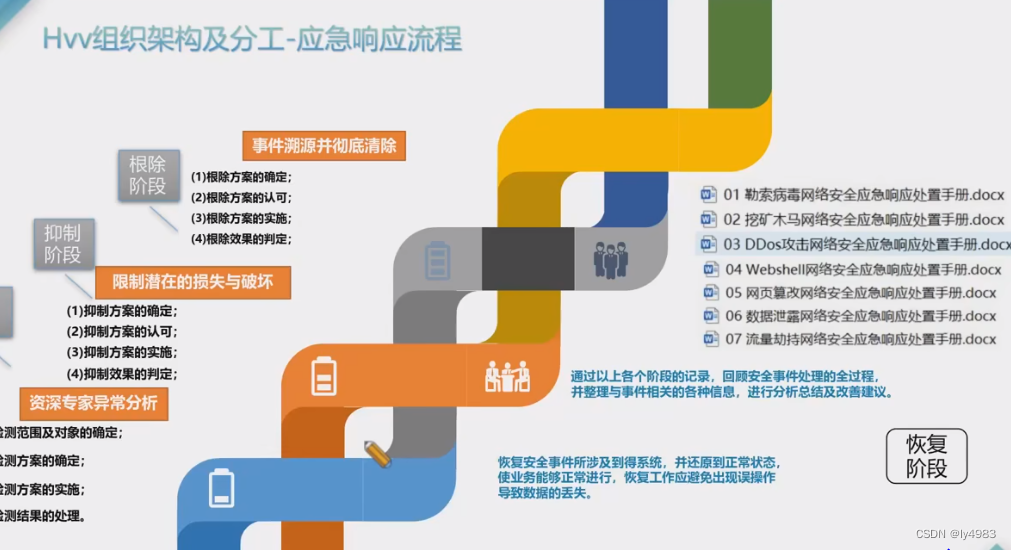

3.防守流程

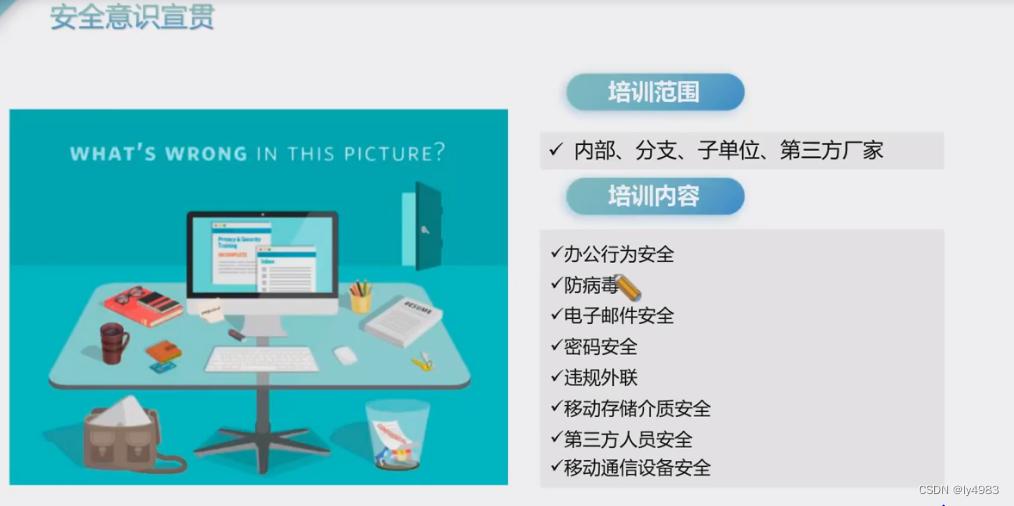

建立组织架构、建议演习协作流程、落实各方责任、安全意识培训、功防预演习

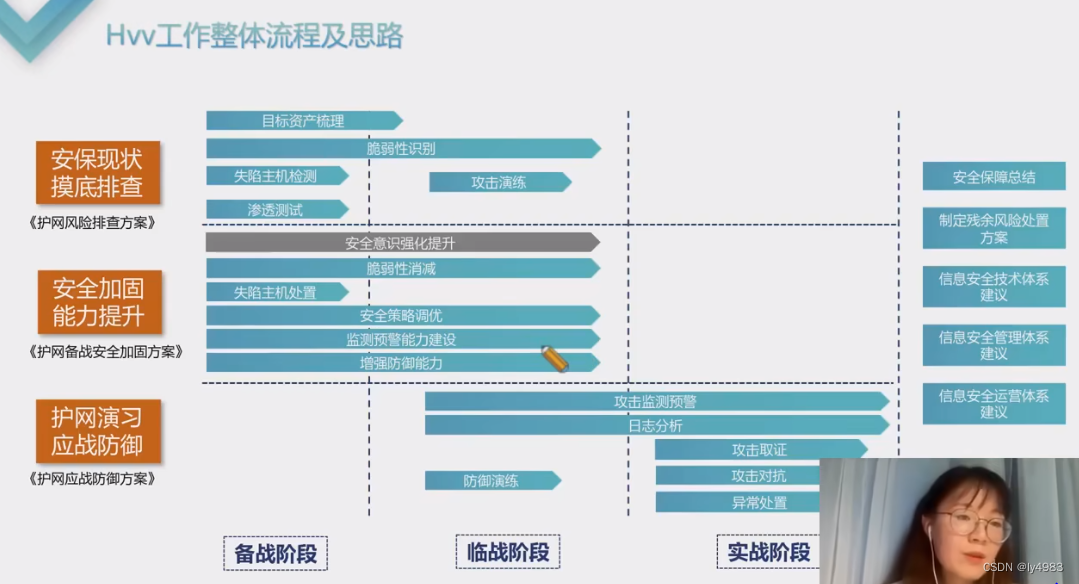

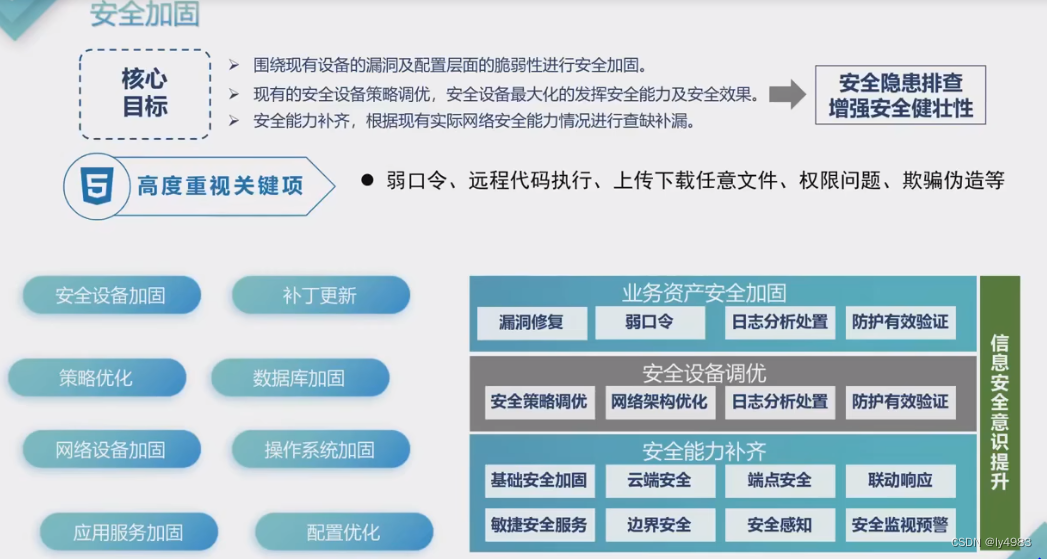

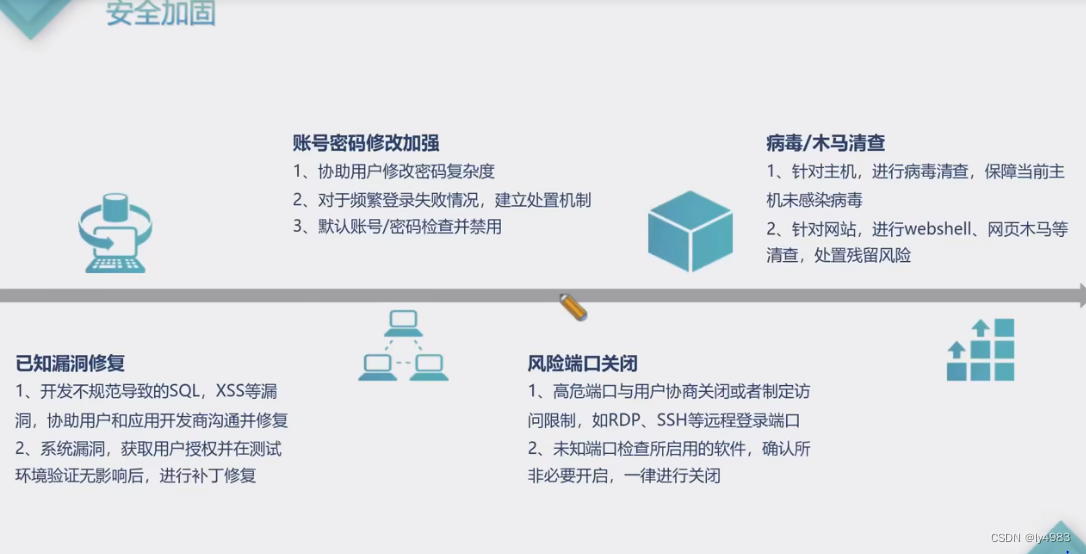

备战阶段:提前2个月、自查加固

互联网资产扫描;互联网暴露面排查;网络架构安全分析;安全极限核查

安全扫描及渗透测试;安全策略优化;风险加固整改;安全能力缺陷补充

计划和预演 提前1个月

制定防护工作方案;组件防守团对;明确责任人;开展应急场景演练;完善应急场景预案

模拟攻击演习;安全意识培训;调整优化

防守与保障 持续15天

检测发现;分析研判;应急处理;通报预警;协调联动;追踪溯源;防守成功汇总;报告撰写

总结阶段: 攻击事件汇总梳理 攻击吕明还原分析 攻击经验总结 安全缺陷整改根基

安全能力提升

互联网 --》防火墙(流量转发、端口限制、访问控制、应用控制)--》交换机

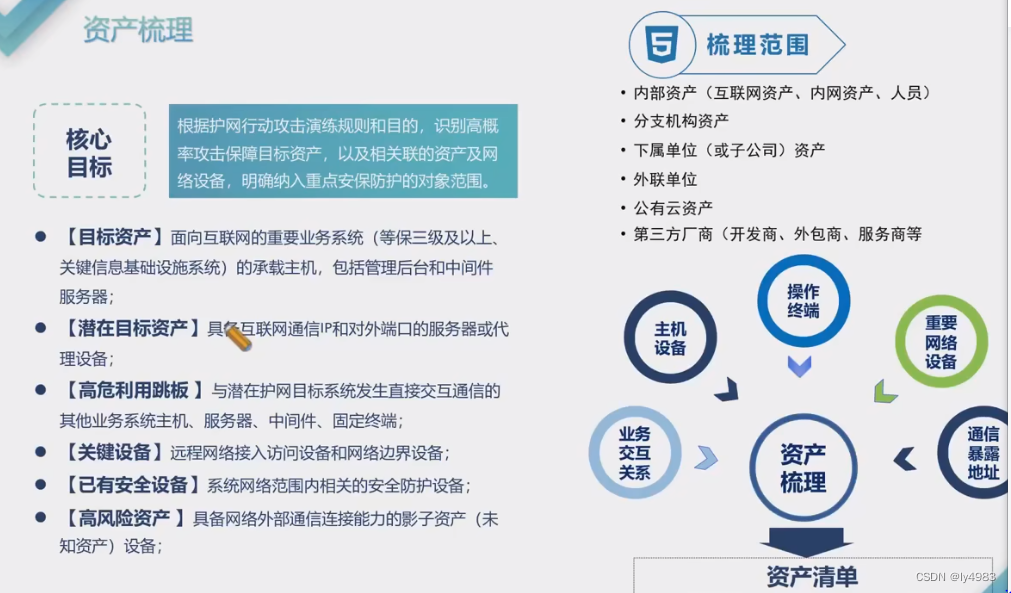

资产梳理:

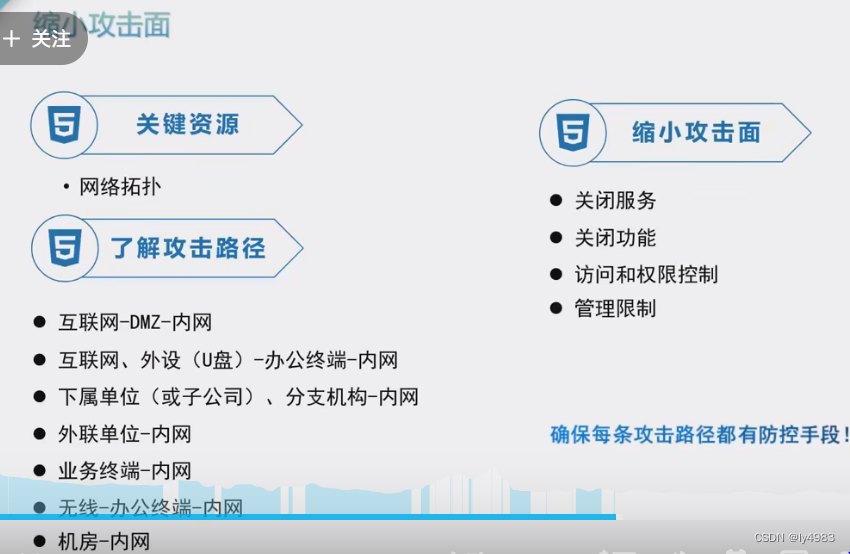

连接攻击路径

1.互联网--DMZ--内网

2.互联网、外设u盘等-办公网--内网

3.下属单位或子公司、分支--内网

4.外联单位-内网

5.业务终端--内网

6无线--办公终端--内网

7.机房--内网

缩小攻击面

关闭服务器;关闭功能;访问权限控制;管理限制

这篇关于网络安全-护网行动1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!