本文主要是介绍【一周安全资讯0316】中央网信办部署开展2024年“清朗”系列专项行动;法国政府网站遭遇史上最严重DDoS攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

要闻速览

1、中央网信办部署开展2024年“清朗”系列专项行动

2、全国网安标委印发《网络安全标准实践指南——车外画面局部轮廓化处理效果验证》

3、宏碁又遭网络袭击,菲律宾分公司大量数据被盗

4、已发布PoC,神秘GhostRace攻击可窃取Intel、AMD等CPU数据

5、约 10 万名客户信息泄露,日产澳大利亚发布致歉声明

6、法国政府网站遭遇史上最严重DDoS攻击

一周政策要闻

中央网信办部署开展2024年“清朗”系列专项行动

近年来,中央网信办坚持以清朗网络空间为目标,以人民根本利益为出发点和落脚点,持续开展“清朗”系列专项行动,集中整治网上突出问题乱象,推动网络生态持续向好。2024年“清朗”系列专项行动将紧紧围绕人民群众的新期待新要求,全面覆盖网上重点领域环节,着力研究破解网络生态新问题新风险,重点开展10项整治任务。

1、“清朗·2024年春节网络环境整治”专项行动。春节期间,集中整治6方面问题乱象:发布误导性旅游攻略、自导自演有违公序良俗的离奇剧情视频;借热点话题挑起互撕谩骂、煽动群体对立;利用年终盘点、返乡见闻等形式编造不实内容;发布涉色情、赌博、网络水军等违法引流信息;鼓吹炫富拜金、诱导粉丝无底线追星;危害未成年人身心健康等,为广大网民营造积极向上、文明健康的春节网上氛围。

2、“清朗·优化营商网络环境—整治涉企侵权信息乱象”专项行动。重点整治散布传播涉企虚假不实信息,蓄意造谣抹黑企业、企业家,以“舆论监督”名义对企业进行敲诈勒索等问题。督促网站平台加强涉企信息审核管理,及时提醒有关账号主体严格遵守落实法律法规、社区规则和专项行动要求。依法处置问题突出、情节严重的网站平台和账号。

3、“清朗·打击违法信息外链”专项行动。坚决打击利用各种“暗号”“套路”发布非法外链,严防通过将用户引流到隐蔽环节或境外网站等形式,发布传输色情、赌博、网络水军等违法信息。督促网站平台持续加大对图形化、符号化等各类引流变形体的识别打击力度,开展跨平台联动,排查处置引流信息指向的黑灰产群组、账号、APP,违法犯罪线索及时移交公安机关。

4、“清朗·整治‘自媒体’无底线博流量”专项行动。集中整治“自媒体”造热点蹭热点制造“信息陷阱”、无底线吸粉引流牟利等问题。督促网站平台做好涉国内外时事、公共政策、社会事件等领域信息来源标注,AI生成信息标注以及虚构摆拍内容标注。严格营利权限开通条件,明确审核、认定及处置标准。优化流量分发机制,有效扩大优质信息内容触达范围。

5、“清朗·网络直播领域虚假和低俗乱象整治”专项行动。重点整治7方面突出问题:通过摆拍场景等方式,制作“扮穷”“卖惨”内容博眼球;通过渲染商品“功效”等方式,在直播带货中进行虚假宣传;虚构直播“相亲”嘉宾身份,炒作婚恋话题;主播刻意展示发布“软色情”内容;通过深夜付费直播躲避监管,隐蔽传播低俗色情信息;直播低俗搭讪,实施恶俗PK行为,无底线挑战公众审美;在直播时传播虚假科普信息,混淆视听。

6、“清朗·规范生成合成内容标识”专项行动。落实《互联网信息服务深度合成管理规定》《生成式人工智能服务管理暂行办法》相关要求,督促生成合成服务提供者、网络信息内容服务平台落实主体责任,规范开展生成合成内容标识,清理未有效标识、易造成公众混淆误认的生成合成信息内容,处置利用生成合成技术制造谣言、营销炒作的违规账号。

7、“清朗·2024年暑期未成年人网络环境整治”专项行动。贯彻落实《未成年人网络保护条例》相关要求,从人民群众反映强烈的突出问题入手,集中整治在首页首屏、弹窗、热搜等醒目位置呈现涉未成年人不良内容,以手办文具、动漫二创等方式变相发布低俗色情内容,利用密聊软件、加密照片等方式实施网络欺凌、隔空猥亵等突出问题,严管儿童智能设备信息内容安全,防范未成年人网络沉迷,对问题突出平台、机构和账号从严采取处置处罚措施。

8、“清朗·规范网络语言文字使用”专项行动。重点整治通过故意使用错字、滥用谐音指代词、编造黑话烂梗、恶意曲解文字含义等方式,传播低俗色情、攻击恶搞、煽动对立等违法不良信息问题。督促短视频、智能编辑工具等平台,优化错别字提示功能,协助用户规范使用语言文字。督促网站平台进一步畅通举报受理渠道,鼓励网民广泛参与,及时处置不规范使用语言文字的违法不良信息。

9、“清朗·整治违规开展互联网新闻信息服务”专项行动。集中整治未经批准或超范围提供互联网新闻信息服务,倒卖、出租、出借互联网新闻信息服务许可证,发布传播虚假不实新闻信息等问题。指导督促互联网新闻信息服务单位加强内部管理,提高服务质量,依法依规提供互联网新闻信息服务。压实重点网站平台和应用程序分发平台主体责任,加强对使用“新闻”“报道”等具有新闻属性表述的账号、应用程序的资质审核,从严处置违法违规主体。

10、“清朗·同城版块信息内容问题整治”专项行动。重点整治低俗不良营销、网络水军、网络谣言和虚假信息、网络戾气等同城版块多发易发问题。督促网站平台强化日常巡查管理,及时处置违规账号主体,优化信息内容推荐机制,严防根据用户地理位置和兴趣爱好扎堆推送违法不良信息,切实净化同城版块网络生态环境。

中央网信办相关部门负责人表示,将按照工作计划安排,有力有序推进2024年“清朗”系列专项行动,确保整治工作取得扎实成效,为广大网民营造文明健康的网络环境。

信息来源:中华人民共和国国家互联网信息办公室

https://www.cac.gov.cn/2024-03/15/c_1712088026696264.htm

全国网安标委印发《网络安全标准实践指南——车外画面局部轮廓化处理效果验证》

近日,全国网络安全标准化技术委员会秘书处正式发布了《网络安全标准实践指南——车外画面局部轮廓化处理效果验证》(以下简称《实践指南》)。

该指南的发布备受业界关注,能够指导智能汽车整车及零部件企业落实《汽车数据安全管理若干规定(试行)》《GB/T 41871-2022 信息安全技术 汽车数据处理安全要求》中技术要求,从技术维度提供方法保护个人、组织的数据的合法权益,维护国家安全和社会公共利益,促进汽车数据合理开发利用。

伴随智能技术的蓬勃发展,汽车行业正处在一场前所未有的变革中。自动驾驶技术作为这场变革中的重要引擎,吸引了众多汽车制造商投入大量资源进行研发和实践。在汽车运行过程中,通过搭载各类传感器设备,车辆能够即时收集道路、建筑、行人、附近车辆等丰富多样的数据资源,这些数据被用来持续训练自动驾驶算法。

然而,这些信息中可能包含行人的人脸信息、车辆的车牌信息等个人隐私数据。因此,汽车制造商使用数据训练算法的背后涉及着一个关键问题:如何在遵守相应的国家法规和标准,保障他人信息安全和隐私的背景下,妥善使用这些数据信息训练算法。

《实践指南》给出了验证车外画面进行人脸、车牌局部轮廓化处理效果的流程、方法及验证标准,适用于汽车数据处理者对车外画面进行人脸、车牌局部轮廓化处理效果的自行验证,也适用于第三方机构对局部轮廓化处理效果的验证。注意,《实践指南》中给出的验证方法仅适用于判别人脸、车牌的局部轮廓化处理效果。

信息来源:全国网络安全标准化技术委员会

https://www.tc260.org.cn/front/postDetail.html?id=20240206093607

业内新闻速览

宏碁又遭网络袭击,菲律宾分公司大量数据被盗

近日,宏碁(Acer)菲律宾公司方面证实,管理该公司员工考勤数据的第三方供应商遭遇网络攻击,部分员工数据被盗。

宏碁,中国台湾计算机硬件和电子产品制造商,以其电脑产品极具性价比而闻名。

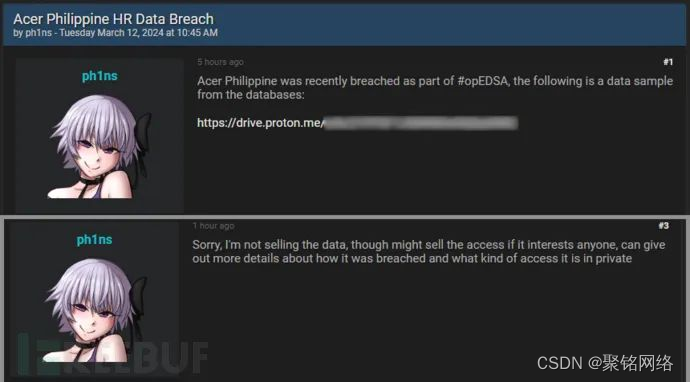

据悉,一个名为“ph1ns”的威胁攻击者在某黑客论坛上发布一个链接,表示可以免费下载一个包含宏碁电脑员工数据的数据库。

值得一提的是,威胁攻击者向媒体表示,此次网络攻击行动并没有涉及勒索软件或加密,仅仅是一次纯粹的数据盗窃攻击,不会试图勒索宏碁电脑公司。

安全事件发生后,相关媒体联系了宏碁,以核实威胁攻击者说法的真实性。宏碁发言人证实,被盗数据确实是他们的,但不是直接从该公司的内部系统中盗走的。其中一位发言人表示,公司在菲律宾的一家外部供应商遭遇了数据泄露,导致部分员工数据泄露了。该发言人还指出,宏碁已经与供应商、网络安全专家和执法部门进行合作,调查网络安全事件。

此外,宏碁方面一直强调,目前没有客户数据受到影响,也没有证据表明宏碁的网络系统遭到任何破坏。宏碁菲律宾公司也在 X 上发表了一份公开声明,对客户数据的安全性提供了类似的保证,并确认其系统不会受到损害。

宏碁近年来遭遇多次网络攻击事件:

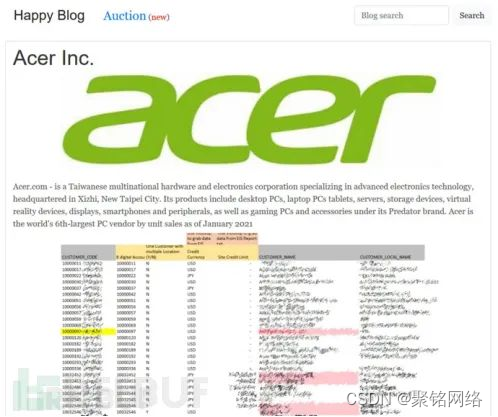

宏碁近年来发生了多起安全事件。2023 年 2 月,一名未知威胁攻击者陆陆续续在某个“流行”的黑客论坛上出售声称是从宏碁窃取来的 160GB 数据。随后,宏碁证实,在黑客成功入侵一台存有维修技术人员私人文件的服务器后,公司遭遇了数据泄露。

数据泄露事件发生后,相关媒体与宏碁取得联系,该公司发言人表示公司的一个文档服务器出现了漏洞,但截至目前,这一安全事件并未影响客户数据。

据悉,被盗数据主要包含宏碁公司的技术手册、软件工具、后台基础设施细节、手机、平板电脑和笔记本电脑的产品型号文档、BIOS 图像、ROM 文件、ISO 文件和替换数字产品密钥(RDPK)等。为证实数据的真实性,攻击者还分享了宏碁 V206HQL 显示器技术原理图、文件、BIOS 定义和机密文件的截图。

过去几年中,宏碁公司陆续遭遇几次网络攻击事件,其中 REvil 勒索软件事件引起的轰动最大。2021 年 3月,REvil 勒索软件对外声称已经入侵了电子产品和计算机巨头宏碁(Acer)并窃取了未加密的公司数据。几天后,在其数据泄漏站点,REvil “晒出”一些据称来自宏碁的文件的图片作为证据(这些泄漏的图片包括宏碁的财务电子表格、银行结余和银行通讯的相关文档)。

对于这一攻击事件,宏碁(Acer)并未正面回答其是否遭受了 REvil 勒索软件攻击,仅仅表示已经向相关部门报告了最近公司发生的异常情况。

同年 10 月,一个名为 Desorden 黑客组织袭击了宏碁在印度的售后系统,超过 60GB 的数据从其服务器中被盗,其中包括数万名客户、分销商和零售商的记录。同一周,Desorden 还侵入了宏碁台湾的服务器,窃取了包括员工登录凭据在内的大量敏感信息。

消息来源:CSDN

https://blog.csdn.net/FreeBuf_/article/details/136679055

已发布PoC,神秘GhostRace攻击可窃取Intel、AMD等CPU数据

FREEBUF3月14日消息,英特尔、AMD、Arm和IBM等CPU制造商以及软件供应商,受到一种名为GhostRace的新型推测性竞态条件(SRC)攻击的影响。

来自IBM和荷兰阿姆斯特丹自由大学的研究团队在3月12日披露了一种新型数据泄漏攻击的细节,该攻击影响所有主要CPU制造商以及一些广泛使用的软件。

这种新攻击被称为GhostRace,与研究人员所描述的推测性竞态条件(SRCs)有关,可能允许攻击者从内存中获取敏感信息,如密码和加密密钥。当多个线程同时尝试访问共享资源时,就会出现竞态条件,这可能会产生可以被用于各种目的的漏洞,包括任意代码执行、绕过安全防御和获取数据。值得一提的是,发起该攻击有一定的门槛,攻击者需预先获取一定的访问权限。

操作系统使用同步原语可以避免竞态条件,但IBM和阿姆斯特丹自由大学研究人员对这些原语进行的安全分析表明,竞态条件可以与推测性执行结合起来,这是过去几年中经常在CPU攻击中利用的一种技术。

研究人员在其研究论文的博客中解释:“我们的关键发现是,所有使用条件分支实现的常见同步原语,都可以在推测性路径上通过Spectre-v1攻击在微架构上绕过,将所有在架构上没有竞态条件的关键区域变成推测性竞态条件(SRCs),允许攻击者泄露目标软件中的信息。”

为了发起攻击并赢得推测性竞态条件,受害过程的执行必须在正确的点上被中断,并保持在那里,以允许攻击者执行研究人员所描述的推测性并发使用后释放(SCUAF)攻击。为此他们使用了一种名为进程间中断(IPI)风暴的新技术实现该目标,该技术涉及淹没目标进程的CPU核心。

在Linux内核中扫描SCUAF装置,发现了近1300个潜在的可利用装置。研究人员展示了对Linux内核的SCUAF信息泄露攻击,实现了每秒12Kb的内核内存泄漏。虽然研究主要集中在x86架构和Linux上,但专家表示,他们确认所有主要硬件供应商都受到影响。

研究人员表示,通过条件分支实现同步原语,而没有在该路径上任何序列化指令,并运行在任何允许条件分支被推测性执行的微架构(例如x86、ARM、RISC-V等)上,都容易受到SRCs的攻击。

英特尔、AMD、Arm和IBM在2023年底了解了GhostRace攻击,反馈操作系统和虚拟机监控器供应商,并且正在着手解决这些问题。3月13日,AMD发布公告称之前针对Spectre类型攻击的指导也有用于防止GhostRace攻击。

Xen虚拟机监控器的开发者们也发布公告称,理论上来说所有版本的Xen都有被攻击的风险,但目前没有发现任何已知的易受到GhostRace攻击的装置,因此认为并不需要立即采取行动。

此外,研究人员还提供了一个概念验证(PoC)漏洞利用程序、用于扫描Linux内核中SCUAF装置的脚本,以及他们已经识别出来的装置列表。

消息来源:FREEBUF

https://www.freebuf.com/articles/394821.html

约 10 万名客户信息泄露,日产澳大利亚发布致歉声明

IT之家 3 月 13 日消息,日产澳大利亚分公司近日发布安全公告,在确认并报告系统遭到黑客入侵 3 个月之后,目前已经开始联系约 10 万名客户,并告知其个人信息已经被泄露。

日产在公告中表示,已经确定在本次攻击事件中,约有 10 万人的个人信息被黑客窃取。其中大部分人是该公司金融服务部门服务的客户,这些员工在日产、三菱、雷诺、Skyline、英菲尼迪、LDV 和 Ram 品牌下销售产品。

IT之家从报道中获悉,在受影响的人中,预估有 1 万人的“身份证”信息曝光,此外预估约有 7500 人的驾驶执照、4000 人的医疗保险卡、1300 人的税务档案号和 220 人的护照信息泄露。

公告表示在受影响的客户群中,大约 90% 的个人贷款相关信息被获取,其中包括银行对账单、工资单和出生日期等其他详细信息。

日产汽车在一份书面声明中说:“我们深知这对很多人来说将是一个难以接受的消息,对于产生的不良后果,我们致以真诚的歉意”。

消息来源:IT之家

https://www.ithome.com/0/755/343.htm?sf=NaBLO%2fcNdvKI8Tj6x0WErgEoliV5VpQqCC3Qayfe4Br%2fotF9j0Uwpep7bqnTcrqBdhsCht7TRLw%3d

法国政府网站遭遇史上最严重DDoS攻击

法国总理府3月11日发表声明证实,始于周日晚上的一系列DDoS攻击,冲击了多个政府部门网站,攻击规模“前所未见”。

3月12日,名为“匿名苏丹”(Anonymous Sudan)的俄语黑客组织宣称对多个法国政府网站遭遇的大规模分布式拒绝服务(DDoS)攻击负责。

大量法国政府机构网站受影响:

“我们对法国政府间数字事务总局(DINUM)的基础设施发动了大规模网络攻击,”匿名苏丹在其官方Telegram频道上表示,“法国核心政府数字端点遭到攻击,破坏范围很大。”

除了DINUM,“匿名苏丹”在帖子中确认,攻击还影响了其他法国政府机构,包括民航总局、卫生和社会事务部、国家地理研究所、经济、财政和工业和数字主权部、以及生态转型和领土凝聚力部。

法国总理府告诉当地媒体,他们已于周日晚上设立危机应对小组,部署反制措施。声明称,到周一,攻击影响已减弱,政府网站访问已恢复正常。

然而,匿名苏丹声称截至周二,攻击仍在全面进行。该组织在周二发布的Telegram帖子中补充道,“攻击已经超过24小时,法国政府的‘网络危机小组’毫无用处。攻击仍在继续,我们正冷眼旁观他们的系统崩溃。”

地缘政治黑客攻击:

尽管“匿名苏丹”和法国政府均未就攻击动机发表任何声明,但安全专家认为此次攻击与法国在俄乌冲突中支持乌克兰的立场有关。

在最近一次欧洲领导人峰会上,法国总统马克龙提议欧洲团结一致,抵制俄罗斯在乌克兰的军事行动,且不排除派遣军队与乌克兰军队并肩作战的可能性。

如果属实,这将不是匿名苏丹第一次针对民族国家的攻击,该组织此前因支持伊斯兰主义情绪而采取过行动。2023年10月,该组织介入持续不断的以色列-哈马斯冲突,并攻击了以色列的铁穹顶防空系统。

上周早些时候,“匿名苏丹”还声称使用最近获得的DDoS工具包攻击了埃及、巴林和以色列的电信系统。据报道,巴林在攻击发生后48小时内与该组织达成协议。

针对巴林和埃及的攻击纯粹是为了展示实力,而针对以色列的攻击则是为了展示该组织持续支持巴勒斯坦的立场。在3月7日袭击以色列Partner Communications公司后,匿名苏丹表示:“以色列继续对加沙进行种族灭绝,针对以色列的攻击将继续。”

组团攻击:

“匿名苏丹”使用合作伙伴的DDoS基础设施InfraShutdown发动攻击。“匿名苏丹”领导人“Crush”在2024年2月宣布,该组织已与DDoS租用服务InfraShutdown合作,并将其称为“防弹网络的巅峰”。

虽然任何涉事方均未披露有关法国系统攻击的更多技术细节,但CloudFlare的雷达服务显示,从周日时间8点开始,法国政府系统发生大量DDoS事件。威胁情报提供商FalconFeeds则报告称,此次攻击是一次联合行动,除“匿名苏丹”外,还涉及亲俄威胁行为者UserSec和名为22C的威胁组织。

消息来源:安全内参

https://www.secrss.com/articles/64357

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!

这篇关于【一周安全资讯0316】中央网信办部署开展2024年“清朗”系列专项行动;法国政府网站遭遇史上最严重DDoS攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!