本文主要是介绍Jboss未授权访问getshell(JMX-Console),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞简介

Jboss的webUI界面 http: ip:port/jmx-console 未授权访问(或默认密码 admin/admin),可导致JBoss的部署管理的信息泄露,攻击者也可以直接上传木马获取webshell

默认端口:8080

环境搭建

使用docker搭建

docker search testjboss

docker pull testjboss/jboss

docker run -d -p 8080:8080 testjboss/jboss

漏洞复现

1.Jexboss脚本反弹shell

详细介绍请参考GitHub文档:

https://github.com/joaomatosf/jexboss

下载脚本至kali,在脚本目录下使用。

执行命令,出现以下界面

出现 ”VULNERABLE“,表示存在漏洞。

提示:yes/no?,输入yes

创建链接,反弹shell。

2.直接访问http: your-ip:8080/jmx-console

直接登陆或通过弱口令账号密码登陆,表示存在漏洞

部署war包,getshell

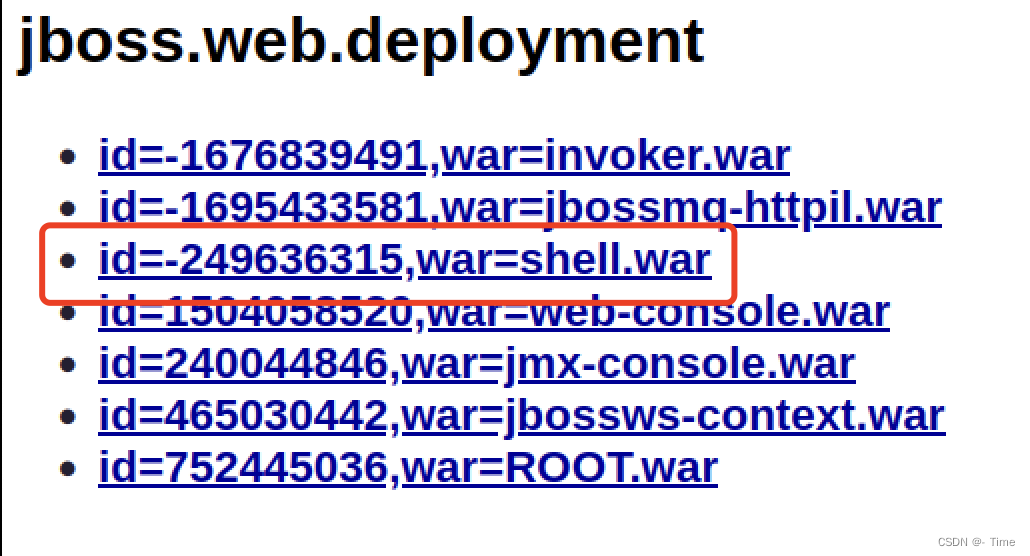

找到:jboss.deployment

点击进入

提前开启一个新的服务器:python3 -m http.server

将war包部署在新服务器下,复制war包地址

找到:void addURL()

输入war包地址,点击invoke

出现此界面

然后返回到JMX-Console目录中,查看是否部署成功

稍等一下刷新

部署成功

war包部署成功,但是蚁剑链接失败。经多次尝试,目前没有解决。

待续

这篇关于Jboss未授权访问getshell(JMX-Console)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!