本文主要是介绍某团_token逆向,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

声明:

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!wx a15018601872

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!q 2766958292

前言:

最近找我做需求的越来越多了,基本每个星期都有几个要代码要需求,我基本都拒了,因为我学习任务有点多,如果湖人有比赛那天我大概率也不想学习工作所以我只能在我已经学习的案例基础上给你们提供关键性代码进行学习。现在我来说说_token怎么解决。

1.逆向思路

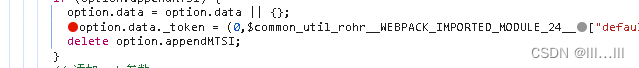

1.1.加密位置

token是环境值,由环境值和sign组成,sign是调用了一个方法生成的每次结果固定,大家跟进去就能发现sign加密了。

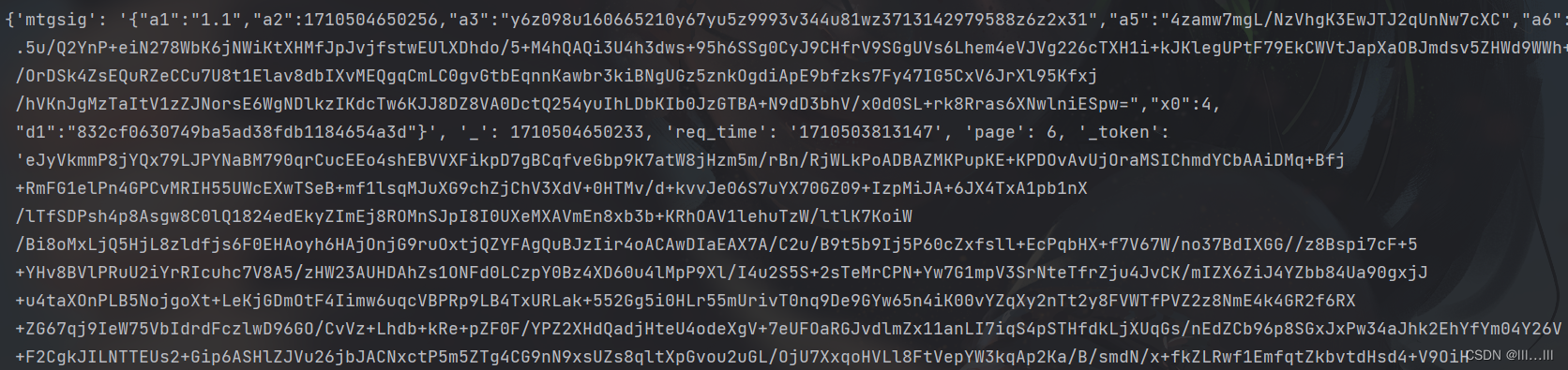

1.2.请求头的Mtgsig处理

Mtgsig需要_token,和加密token的paramurl,这是一个难点,建议大家rpc调用,因为难度确实挺大的,讲也讲不清楚,就拿小红书和boss举例。小红书是b+,boss的zp_stoken是S,美团算S++,Mtgsig难度小于zp_stoken但是整体加起来比boss难上一个档次。

1.3.部分补环境代码

window=global

document={}

document.documentElement={clientWidth:1536,clientHeight:760,attributes:{lang:{nodeName:"HTML"}},hasAttribute:function hasAttribute(){console.log('hasAttribute',arguments)if(arguments[0] === 'webdriver'){return false;}}

}

window.innerWidth=1536

window.innerHeight=760

screen={}

screen.width=1536

screen.height=864

screen.availWidth=1536

screen.availHeight=834

screen.colorDepth=24

screen.pixelDepth=24剩下的就location,refer。

我可以用vm2,我两种都实现了。

1.4.结果

下面结果太多路径我懒得弄,就不展示了。

1.5.总结

1.出于安全考虑,本章未提供完整流程,调试环节省略较多,只提供大致思路,具体细节要你自己还原,相信你也能调试出来。

2.有偿发学习案例,只会提供部分关键代码,关键还得你来还原,商用勿扰,本人暂时不是很缺钱,但是要代码的太多了不收费太泛滥了,同时不提供完整代码。

如果侵犯到你的权益联系我,我会马上删除

wx a15018601872

q 2766958292

仅用于学习交流👉侵权+wx

这篇关于某团_token逆向的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!