本文主要是介绍混合云搭建-S2S VPN 连接Azure和AWS云动手实践,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

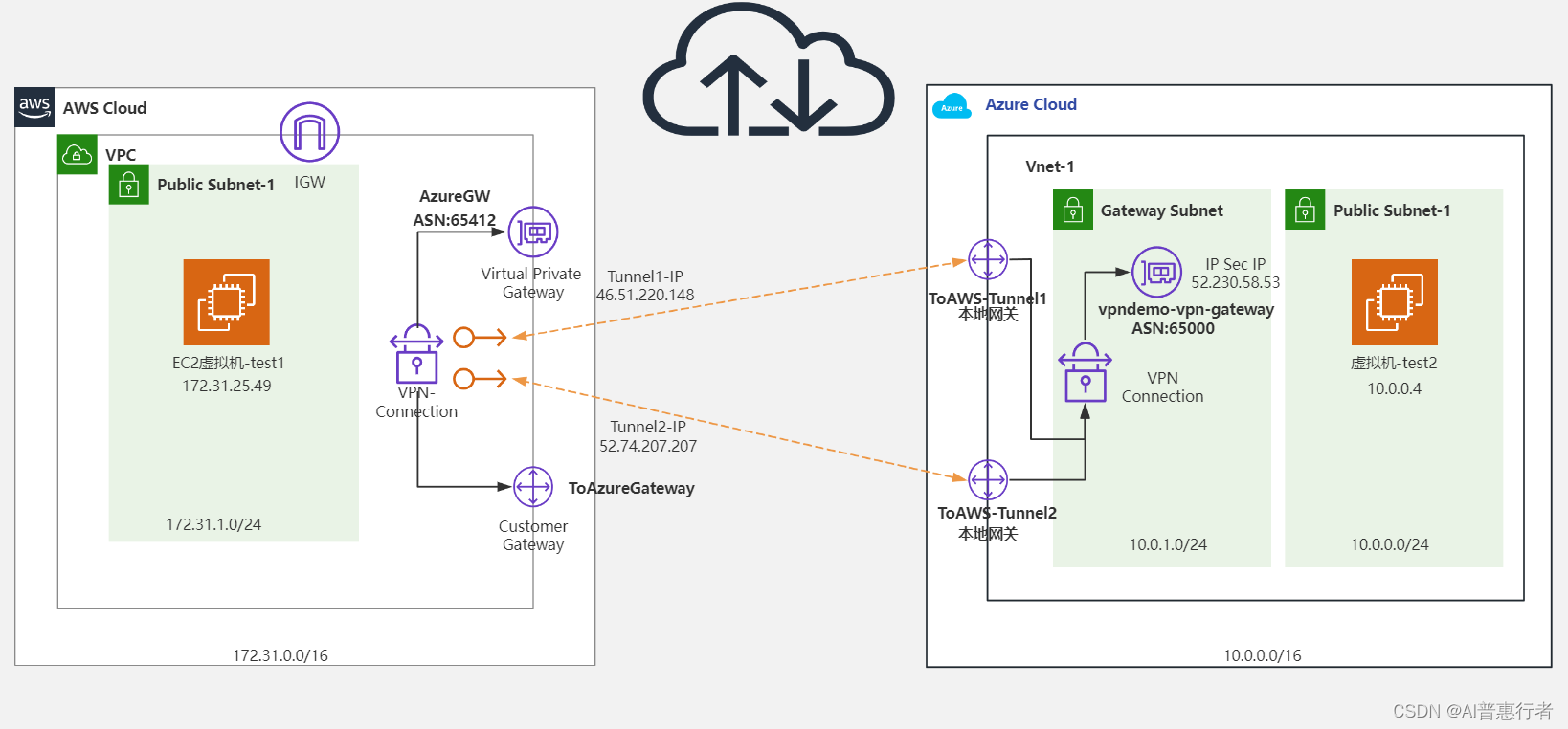

随着云计算的普及,越来多的企业选择将其业务部署在云环境中。混合云,作为一种将公有云与私有云结合使用的模式,为企业提供了灵活性和扩展性。在这种背景下,搭建一个安全可靠的S2S VPN连接,实现不同云服务商之间的互联互通,成为了企业云策略的一个重要组成部分。这里介绍通过启用BGP的VPN网关来实现AWS和Azure之间的互联互通,方便快捷,按照下面的详细步骤,2个小时内可以完成构建。

本次动手实践系统架构如下:

一、在 Azure 中创建VPN 网关

1、创建 VNet

首先创建资源组,资源组名称:vpndemo,区域选择:Southeast Asia

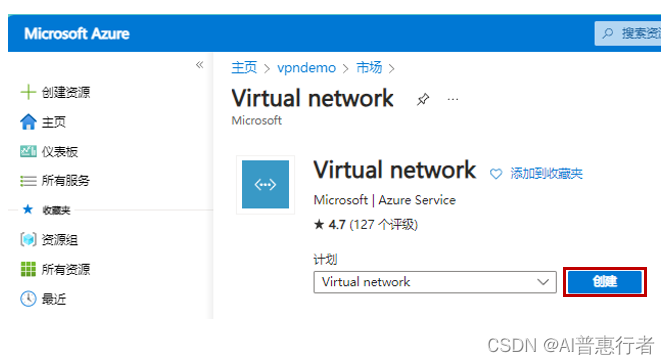

在资源组中创建Vnet

虚拟网络名称:vpndemo-vnet ,区域:Southeast Asia,IP地址 10.0.0.0/16 (缺省配置),如下:

选择 “审阅+创建”之后选择“创建” ,创建成功之后转到 vnet

此时,Vnet中已经默认创建了一个10.0.0.0/24 的default 子网

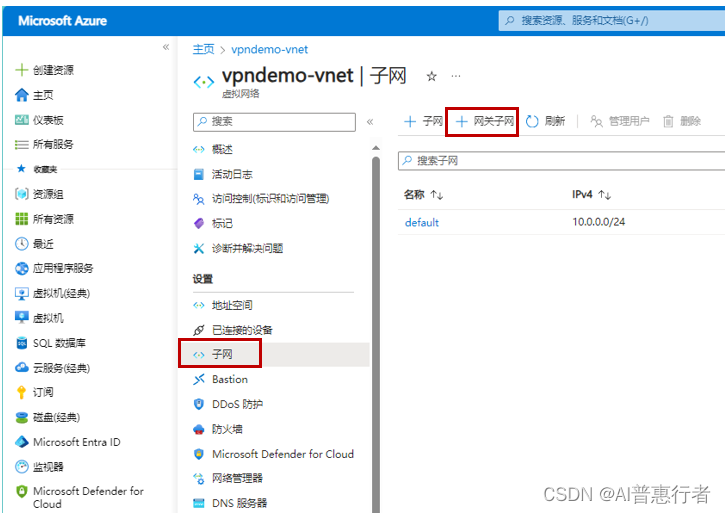

2、在Vnet中创建网关子网

在Vnet中选择左侧菜单“子网”,然后选择“+网关子网”

如下图:全部采用默认设置,然后选择 “保存”, 网关子网创建完毕。

创建成功之后如下图:

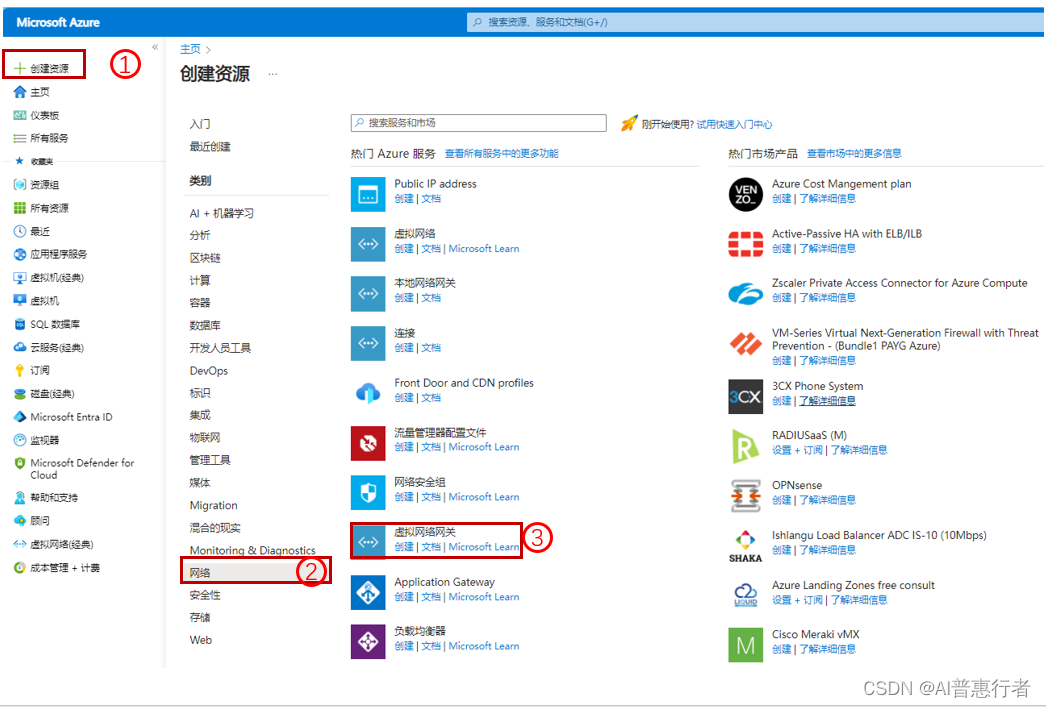

3、创建VPN Gateway

按照如下图点击门户上的选项,找到虚拟网关:

选择虚拟网络网关之后,使用以下参数创建 VPN 网关:

- 名称:vpndemo-vpn-gateway

- 区域:Southeast Asia

- 网关类型:VPN

- VPN 类型:基于路由

- SKU:VpnGw2AZ

- 代系:Generation2

- 虚拟网络:vpndemo-vnet

- 网关子网地址范围:10.0.1.0/24

- 公共 IP 地址:新建

- 公共 IP 地址名称:vpndemo-ip1

- 可用性区域:区域冗余

- 启用主动-主动模式:禁用

- 配置 BGP:已启用

- 自治系统编号 (ASN):65000 注意此 ASN 必须与 AWS 使用的 ASN 不同

- 将两个地址添加到“自定义 Azure APIPA BGP IP 地址,第二个输入仅在添加第一个 APIPA BGP IP 地址后才显示

- 自定义 Azure APIPA BGP IP 地址:169.254.21.2、169.254.22.2

APIPA BGP IP 地址说明:

对于每个VPN隧道,AWS 需要处于 APIPA 范围 169.254.0.0/16 中的 /30 内部 IPv4 CIDR 。 此 CIDR 还必须处于 VPN 的 Azure 保留 APIPA 范围中,该范围从 169.254.21.0 到 169.254.22.255 AWS 将使用 /30 内部 CIDR 的第一个 IP 地址,Azure 将使用第二个地址。 需要在 AWS /30 CIDR 中为两个 IP 地址保留空间。

例如,如果将 AWS 内部 IPv4 CIDR 设置为 169.254.21.0/30,则 AWS 将使用 BGP IP 地址 169.254.21.1&

这篇关于混合云搭建-S2S VPN 连接Azure和AWS云动手实践的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!