本文主要是介绍关于内生安全拟态防御,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、小编开篇致语

拟态构造“改变网络空间游戏规则”的革命性意义,预示着“可量化设计、可验证度量”的内生安全机制必将成为信息领域及其相关领域新一代软硬件产品标志性的使用技术之一。

—— 国家工信部

二、内生安全理论来源

2013年,邬江兴院士提出基于拟态计算的变结构协同计算模式的内生安全特性来构建拟态防御的设想,并得到国家科技部和上海科学技术委员会的立项支持。翌年5月,“拟态防御原理验证系统”研究项目启动,同时,内生安全思想正式诞生。

三、内生安全问题包括哪些方面

由于人类技术发展和认知水平的阶段性特征导致软硬件设计的脆弱性或漏洞、后门问题不可能彻底避免,穷尽或彻查目标系统软硬件代码的漏洞或后门问题在可以预见的将来,仍然存在难以克服的理论与技术挑战。因而,信息系统或控制装置只要存在一个高危漏洞或被植入一个后门(被称为非期望的软硬件实体的隐式暗功能或显式副作用),就可能导致整个系统的服务不可信或部分乃至所有功能的失效,因此称软硬件的漏洞后门问题是网络空间的内生安全问题。

四、内生安全功能定义

指利用目标系统的自身架构、功能和运行机制等内源性效应而获得的可量化设计、可验证度量的安全功能。其功能有效性既不依赖攻击者的先验知识或特征信息,也不依赖(但可以融合)外挂式的传统安全技术,仅以架构特有的内生安全机制就能达成抑制基于目标系统内生安全问题的确定或不确定威胁。

五、内生安全机制与传统安全技术的区别

内生安全机制属于系统先天性的非特异性免疫机制,能够针对各种网络威胁和安全攻击形成普遍防御能力,也称为“面防御”;当前主流的安全机制属于外挂式的后天性的特异性免疫机制,通过其学习或记忆能力,主要对确定性威胁行为或攻击采取防护措施,又称为“点防御”。内生安全机制可以融合当前或未来的防御技术和安全手段,构建集先天性免疫的“面防御”与后天性免疫的“点防御”为一体的融合式防御体系,既能精确抑制特征行为清晰的网络攻击,也能有效管控未知形态的不确定安全威胁,指数量级提升安全增益。

六、拟态防御与内生安全的关系

拟态防御技术有效解决内生安全问题,有效防御“挖漏洞”、“设后门”、“植病毒”、“藏木马”等基于软硬件内部漏洞后门的经典网络攻击,有力抑制或管控确定或不确定风险、已知或未知的安全威胁,着力解决系统自身的安全防护问题。拟态防御技术属于内生安全的范畴,是一种基于内生安全机理的网络空间安全技术应用。

七、拟态防御起源

拟态防御概念起源于生物学,2008 年由中国工程院院士邬江兴提出。邬院士结合生物学理论和系统工程理论,创造性地提出并形成拟态防御理论体系和核心技术。

在生物界具有“伪装大师”美称的拟态章鱼(拟态是指一种生物在形态、行为等特征上模拟另一种生物,从而使一方或双方受益的生态适应现象。是动物在自然界长期演化中形成的特殊行为。拟态包括三方:模仿者、被模仿者和受骗者。),在本征功能不变的条件下,通过不断调整自身的色彩、纹理、形状和行为变化,利用其自身结构及生理特性“隐真示假”,给攻击者造成认知困境,从而显著降低攻击的有效性,以实现自身安全防御,生物学将这种现象称为“拟态现象”。

八、拟态防御核心思想

结构决定安全、变结构产生内生安全效应。

九、拟态防御的技术架构

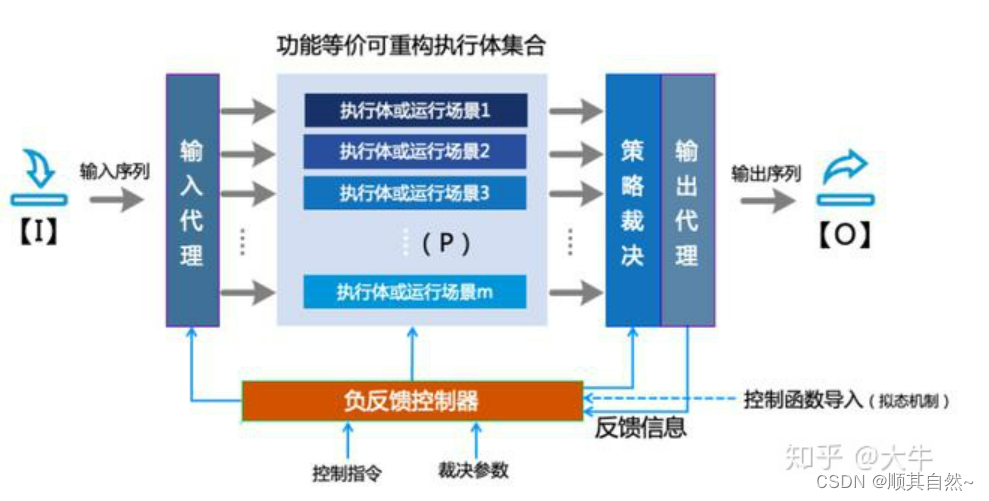

拟态防御架构又称动态异构冗余架构(DHR),包括输入指配、异构执行体资源池、输出代理、拟态裁决、异构体重构和策略调度、反馈控制等功能部件。

十、拟态防御DHR技术架构的实现原理

1、输入信息(如 WEB 请求等)通过一定的适配机制连接到相应的异构执行体;

2、资源池中的异构执行体对输入信息进行多层次多样化编译,实现同一输入信息到多个目标信息(功能等价)的变换,攻击者需要能够在拟态环境下实现多元目标的协同攻击并取得一致攻击效果,才能进行下一个攻击步骤,但此过程需要攻击者付出极大的攻击成本和攻击代价;

3、拟态裁决通过择多选择、一致性比较、权重裁决等组合或迭代方式对异构执行体的输出信息进行判决,并将相关状态信息发送给反馈控制器;

4、反馈控制器根据裁决器的异常状态信息对防御场景的异构度进行调整,包括执行体的更替、上下线、清洗等操作,直至合乎规范要求;

5、输出代理对多模输出信息进行规范性预处理,以实现规范的归一化输出。

拟态防御以拟态边界设防、重点区域防御为出发点,以维护拟态界内(拟态防御覆盖区域)目标对象(网络、平台、系统、部件、组件、软硬件模块)的稳定性为目的,以特定资源条件下异构执行体的策略调度和多维动态重构负反馈机制提升拟态界内防御资源的可利用度为方法,以拟态裁决和后向验证机制为手段, 以异构执行体漏洞后门的可达性与协同利用性为重点,以实现获得目标对象功能性能的鲁棒特性。

十一、拟态防御应用场景

拟态构造的网络、安全、云计算等软硬件信息化产品,均适用于产品改进之前的所有应用场景,包括数据中心、政务网、军工涉密网络、物联网、工业互联网、政企单位办公网络、移动/分支网络接入、互联网出口等各种场景。

十二、拟态防御实现高可用、高可信、高安全

高可靠:变单一功能体为多元冗余异构功能体分别独立完成功能实现,当其中部分异构功能体出现故障不能正常工作时,不影响系统的业务功能运行。并且,反馈调度机制可实时对异常异构功能体进行监测、清洗、上线,进一步保证系统服务或功能的稳定可靠运行。

高可信:拟态防御具有完善的裁决机制和负反馈机制,当异构功能体受到内外部威胁攻击后,拟态防御机制可以将针对个体的攻击事件转换为系统层面可量化的概率可控的安全事件。具体来讲体现在裁决机制的组合迭代式判决能力,具有对异构功能体迁移、清洗、上下线等重组重构能力。

高可用:多异构功能体具有冗余功能,类似于互为主备功能,具有高持续提供系统服务的能力。

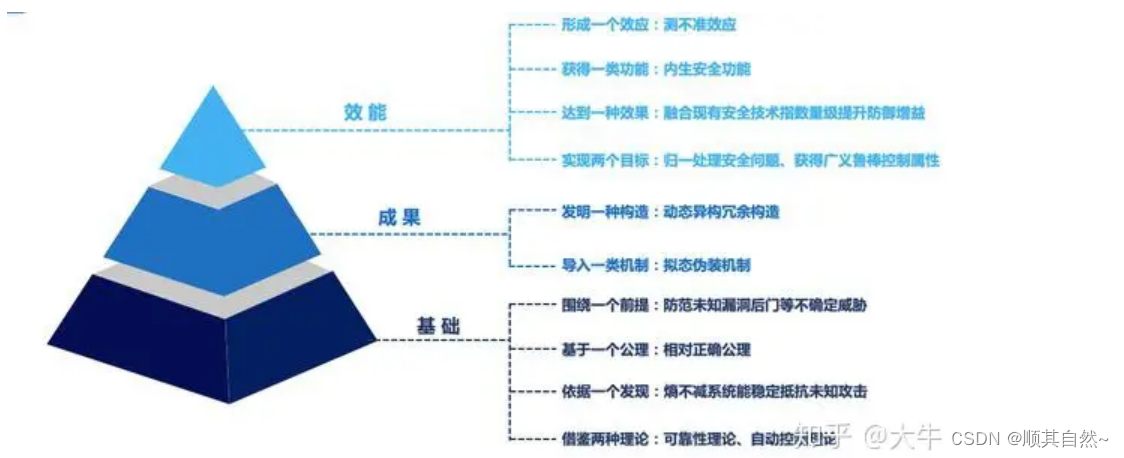

十三、拟态防御要点8122理论

十四、内生安全拟态防御实际应用

近年来,基于内生安全(ESS)和广义鲁棒控制(GRC)理论的拟态防御技术,借助国家工业和信息化部专项试点计划的推动,快速步入实用化阶段。

1月13日,世界首台拟态构造的域名服务器在中国联合通信公司河南公司上网运行。

5月11日,基于拟态构造的COTS级信息通信网络设备,作为中国南京拟态防御首届国际精英挑战赛“人机大战”的目标设施,与包括全国第二届“强网杯”前20名网络战队和特邀的6支顶级海外战队在内的豪华阵容展开了激烈的“人机博弈”,并首次增加了“线下白盒“注入式攻击比赛内容,用“改变了的游戏规则”检验了拟态构造技术对抗注入式后门或恶意代码对防御能力。

4月,国家工信部在郑州组织了试点任务技术测试验收,对线上拟态设备构造进行了服务功能、性能及黑盒、白盒安全性测试,结果证明“被测试设备的服务性能与安全性能完全达到了理论预期”。

5月22日,在南京举办的第二届拟态防御国际精英挑战赛采用了创新的“黑盒/白盒/登顶“BWM赛制,历时20多个小时,实施了296万次有效攻击和5700多次高危漏洞攻击。

比赛结果证明,拟态构造的网络服务设备不仅能自然阻断基于软硬件代码漏洞的攻击,而且对白盒条件下由各战队现场植入的“自主编制的测试例“也有着“金刚不坏之身“。

6月29日,紫金山实验室(PML)开通了世界上首个面向全球、全时域、采用常年赏金制度的网络内生安全试验床(NEST),既能为全球黑客提供彰显“无坚不可”众测功夫的专业场合,又能为全球信息产品生产厂家展现“固若金汤”的舞台。

两年来积累了大量攻击场景快照和数据,有力佐证了建立在系统工程理论基础之上的拟态构造,能够使信息系统在全寿命周期内达成高可靠、高可用、高安全“三位一体“的经济技术目标。

9月,国家工信部组织了试点任务的评估验收会,会议认为“拟态构造在技术成熟度、普适性和经济性方面都达到了可推广应用程度”“试点任务执行情况完全达到拟态防御预期目标”。

——节选自书《网络空间内生安全》

第三届“强网”拟态防御国际精英挑战赛刚刚落下帷幕。由来自中国、美国、俄罗斯、德国、日本、韩国、印度等14个国家的40支顶尖“白帽黑客”战队,对基于我国科学家邬江兴院士独创的内生安全理论开发的拟态构造“新基建”核心装备及相关网络设备,展开了280余万次全方位、高强度的攻击测试,其中包括2万9千多次高危攻击,无一次成功得手。网络空间拟态防御这一内生安全技术的可行性和普适性再一次得到了充分验证。

转自:干货|FAQ科普长文,关于内生安全拟态防御你想知道的都在这里 - 知乎

这篇关于关于内生安全拟态防御的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!