本文主要是介绍JDWP原理分析与漏洞利用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

JDWP(Java DEbugger Wire Protocol):即Java调试线协议,是一个为Java调试而设计的通讯交互协议,它定义了调试器和被调试程序之间传递的信息的格式。说白了就是JVM或者类JVM的虚拟机都支持一种协议,通过该协议,Debugger 端可以和 target VM 通信,可以获取目标 VM的包括类、对象、线程等信息,在调试Android应用程序这一场景中,Debugger一般是指你的 develop machine 的某一支持 JDWP协议的工具例如 Android Studio 或者 JDB,而 Target JVM是指运行在你mobile设备当中的各个App(因为它们都是一个个虚拟机 Dalvik 或者 ART),JDWP Agent一般负责监听某一个端口,当有 Debugger向这一个端口发起请求的时候,Agent 就转发该请求给 target JVM并最终由该 JVM 来处理请求,并把 reply 信息返回给 Debugger 端。

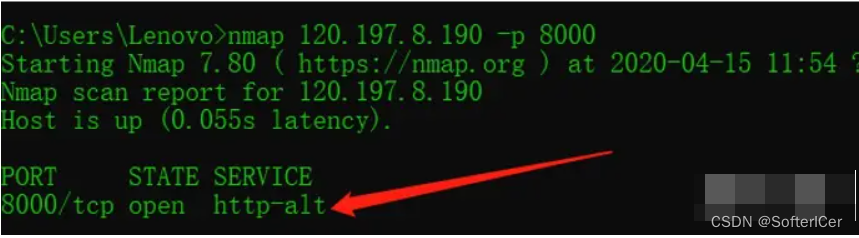

nmap默认端口

漏洞证明

telnnet 120.197.8.190 8000后,查看回显,如果出现“JDWP-Handshake”,则证明漏洞存在。

Fofa语法

语法:banner=”jdwp”

这篇关于JDWP原理分析与漏洞利用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!