本文主要是介绍多因素认证 (MFA) 是防止数据泄露的最佳安全实践方法,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

据 IBM X-Force 的最新跟踪数据显示,2020 年数据盗窃相比 2019 年增加了 160%。随着云计算、IoT、5G 等技术的深入发展和普及,催生了大量数据泄露事件的发生,同时也给企业敲响了安全警钟。

01 多因素认证是防止数据泄露的最佳安全实践方法

对于企业而言,由于敏感数据泄露而造成的声誉受损威胁有可能对企业及其客户造成重大损害,还可能会导致诉讼和高额的监管罚款,而且还会影响企业的长期发展。

单纯使用用户名和密码来保护用户资料已不再安全,攻击者很容易劫持登录凭据和身份并访问敏感信息。因此,通过实施多因素认证(MFA)为帐户添加额外的安全层,成为企业防止数据泄露的最佳安全实践方法。

多因素认证(MFA)是一种非常简单的安全实践方法,它能够在用户名称和密码之外再额外增加一层保护。启用多因素认证后,用户进行操作时,除了需要提供用户名和密码外(第一次身份验证),还需要进行第二次身份验证,多因素身份认证结合起来将为你的帐号和资源提供更高的安全保护。

多因素身份验证(MFA)是为了验证一项交易的合理性而实行多种身份验证,其目的是建立一个多层次的防御,使没有被授权之人访问计算机系统或网络更难。多因素身份验证是由2个或3个独立的凭证进行验证,这些凭证主要有以下三个要素:

-

所知道的内容:用户当前已经记忆的内容,最常见的如用户名密码等;

-

所拥有的物品:用户拥有的身份认证证明,最常见的方式有 ID 卡、U盾、磁卡等;

-

所具备的特征:用户自身生物唯一特征,如用户的指纹、虹膜等。

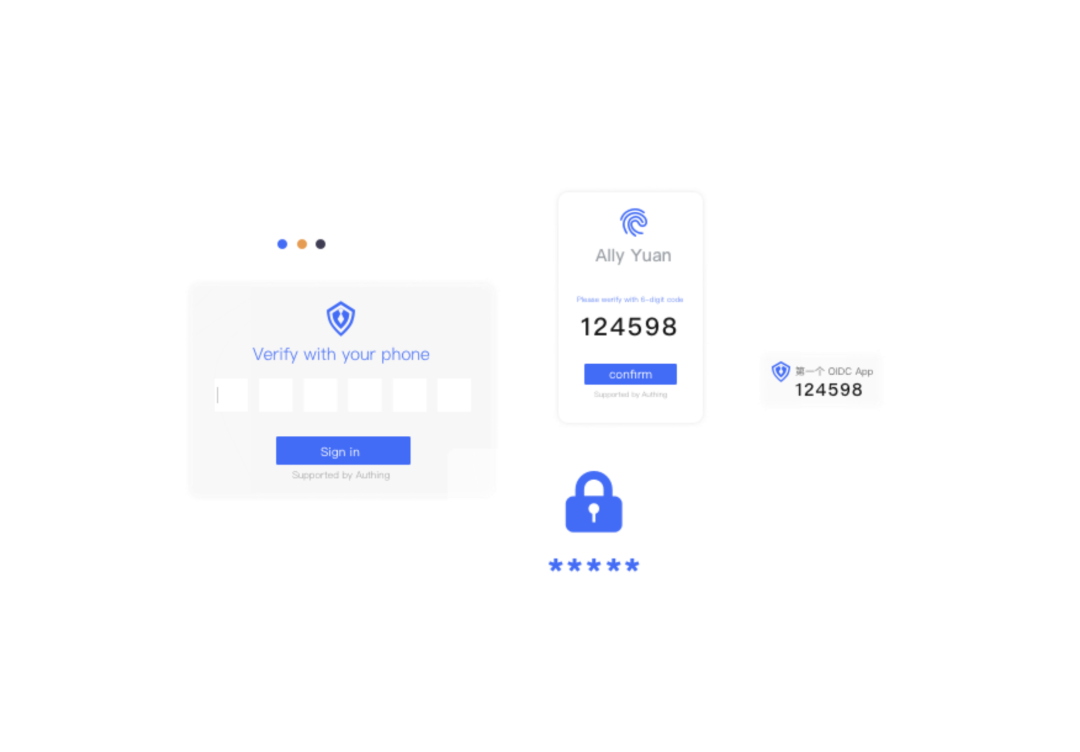

02 功能强大的 Authing 多因素认证

通过对数据安全监管等技术的研究,Authing 提升了针对违法数据流动等安全隐患的监测发现与处理能力,采用全局多因素认证( MFA)提升整体的安全性。Authing 多因素认证可赋能 Authing 应用快速启用多因素认证(MFA),即刻提升应用认证与访问安全等级。

Authing 可提供多种认证方式,提高企业身份安全性,包括手机令牌、短信/邮箱验证码、兼容第三方身份验证器、生物识别、图形锁、小程序认证等。

Authing 多因素认证具有以下核心功能:

-

通过多种认证方式,保障业务安全;

-

认证流程自定义,一键开启,操作简单;

-

支持设备环境数据上报,多维度分析安全级别;

-

支持配置策略,实现环境风险自适应;

同时适用于应用内权限控制场景;

-

默认集成于通用登录组件(Guard);

-

用户数据管理、行为日志查询;

-

提供 SDK 与开放接口,助力开发者快速调用相关能力,并构建自定义的用户管理页面。

Authing 多因素认证具备多种优势:

-

开发者友好:提供开箱即用的端 SDK,方便端上开发者快速实现 MFA。

-

定制数据上报:定制数据上报,参与流程发起决策,覆盖更加复杂精细化场景。

-

基于策略:多因素认证的触发条件基于自定义策略,策略系统简单、高效、完备、灵活。

-

配置简单:基于友好的用户界面,快速配置具体应用的多因素认证。

03 更加灵活智能的自适应多因素认证

自适应多因素认证较于传统多因素认证,能够根据当前安全状况,选择应用不同的 MFA 方式,在保障安全的同时也兼顾用户体验。自适应多因素认证提供了更加灵活和智能的验证策略。

在用户进行认证流程时,自适应多因素认证对当前登录的用户生成的多种关键要素:

-

用户属性: 例如用户名、密码、用户身份等用户自身的属性和信息;

-

位置感知: 位置感知分为虚拟位置(IP 地址)和物理位置(国家、地区等);

-

请求来源: 对当前用户的请求来源进行判断,如:硬件设备信息、用户当前所在的系统等;

-

生物识别: 使用用户的生物信息进行识别,如:指纹信息、人脸识别等;

-

行为分析: 是否来自常用的登录地点、是否多次输入错误密码、用户之前的操作记录等一系列用户行为。

点击链接,了解更多。

这篇关于多因素认证 (MFA) 是防止数据泄露的最佳安全实践方法的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!