本文主要是介绍2022DASCTF Apr X FATE 防疫挑战赛——【Misc】Bindundun,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Bindundun

下载附件,解压发现是10万多个txt,找到一个start.txt,打开内容如下:

101000001001011 =>The txt you should view is m9312r95cr.txt

其他文件也是这种格式,发现前部分得数据是15位,左边补零转16进制的话就是0x504B,看到这里应该能想到是压缩包了,写了个脚本逐个读取文件,将数据拼接并写入文件。

import repath = 'D:\\BinDunDun\\'regex_next = "is (.*?\\.txt)"

regex_data = "(.*?) =>"

next_file = 'start.txt'

final_data = ''

while True:context = open(path + next_file).read()try:file_data = re.findall(regex_data, context)[0]data = file_data.zfill(16)final_data += dataexcept Exception as e:print(context)print('no data!')try:next_file = re.findall(regex_next, context)[0]if next_file == 'end.txt':breakexcept Exception as e:print(context)print('no next!!')breakprint(final_data)

with open(path+'final.zip','wb') as fp:fp.write(int(final_data,2).to_bytes(len(final_data),'big'))

fp.close()

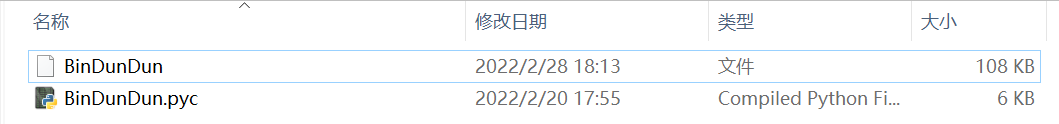

写入以后稍微调整一下得到压缩包,解压打开是一个pyc和未知文件。

看下文件头,这里需要修成JPG的文件头FFD8FF

打开以后是一个可爱的Bindundun^_^

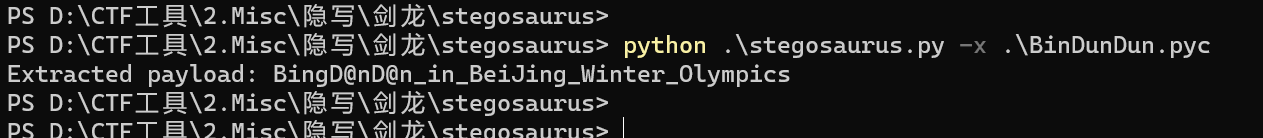

然后这里就不会了,看了大佬的Wp,这里用到了剑龙工具。

-x参数指的是从文件种提取payload。

python .\stegosaurus.py -x .\BinDunDun.pyc

然后得到了隐写的内容BingD@nD@n_in_BeiJing_Winter_Olympics

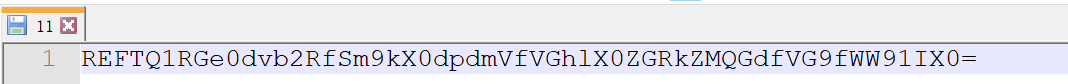

然后又用到了

然后又用到了jphs05的一款JPG隐写工具:

解密成功,Base64即可得到flag。

参考资料:

[Misc]2022DASCTF Apr X FATE 防疫挑战赛 wp-pudn.com

这篇关于2022DASCTF Apr X FATE 防疫挑战赛——【Misc】Bindundun的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!