本文主要是介绍Redis一主多从、薪火相传、反客为主、哨兵模式搭建详细步骤,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

主从复制

#开启守护进程

daemonize yes

#指定端口号

port 6379

#Log文件名字 ,(默认位置与服务端启动位置同一层级)

logfile "/home/6379.log"

#pid

pidfile "/var/run/redis_6379.pid"#Dump.rdb名字 dbfilename (默认位置与服务端启动位置同一层级)

dbfilename "redis6379.rdb"

#Dump.rdb基础位置

dir "/home/"

#关掉aof持久化

appendonly no

#开启守护进程

daemonize yes

#指定端口号

port 6380

#Log文件名字 ,(默认位置与服务端启动位置同一层级)

logfile "/home/6380.log"

#pid

pidfile "/var/run/redis_6380.pid"#Dump.rdb名字 dbfilename (默认位置与服务端启动位置同一层级)

dbfilename "redis6380.rdb"

#Dump.rdb基础位置

dir "/home/"

#关掉aof持久化

appendonly no# *******一下是从服务器的配置******

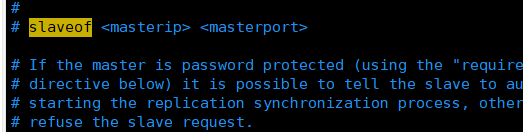

#主机地址配置:slaveof host port

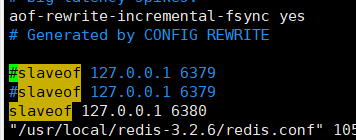

slaveof 127.0.0.1 6379

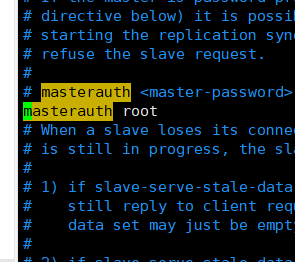

#主机密码:masterauth (若未设置,则不配置;)

masterauth root

info replication可以看到已经连接到了1个从机,此时对主机进行修改,从机的数据也会修改,且从机不能再进行写操作

#开启守护进程

daemonize yes

#指定端口号

port 6380

#Log文件名字 ,(默认位置与服务端启动位置同一层级)

logfile "/home/6380.log"

#pid

pidfile "/var/run/redis_6380.pid"#Dump.rdb名字 dbfilename (默认位置与服务端启动位置同一层级)

dbfilename "redis6380.rdb"

#Dump.rdb基础位置

dir "/home/"

#关掉aof持久化

appendonly no# *******一下是从服务器的配置******

#主机密码:masterauth (若未设置,则不配置;)

masterauth root

info replication可以看到6381服务器仍然是主机

slaveof 127.0.0.1 6379配置完成后,可以看到自己已经变成从机,主机为6379端口的服务,且主机为上线状态

薪火相传

#开启守护进程

daemonize yes

#指定端口号

port 6381

#Log文件名字 ,(默认位置与服务端启动位置同一层级)

logfile "/home/6381.log"

#pid

pidfile "/var/run/redis_6381.pid"#Dump.rdb名字 dbfilename (默认位置与服务端启动位置同一层级)

dbfilename "redis6381.rdb"

#Dump.rdb基础位置

dir "/home/"

#关掉aof持久化

appendonly no# *******一下是从服务器的配置******

#主机密码:masterauth (若未设置,则不配置;)

masterauth root

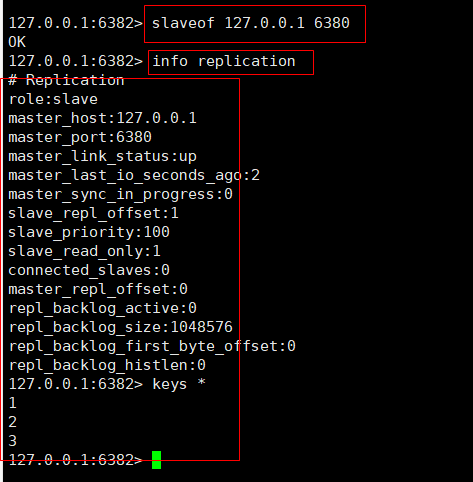

slaveof 127.0.0.1 6380此时6382服务的已经成为了6380服务的从机

反客为主

slaveof no one

哨兵模式

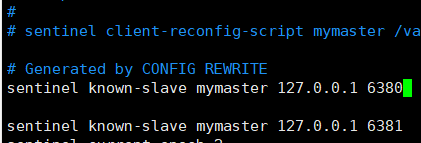

sentinel monitor mymaster 127.0.0.1 6379 1

#后台方式运行

#daemonize yes

sentinel auth-pass <master-name> <password>

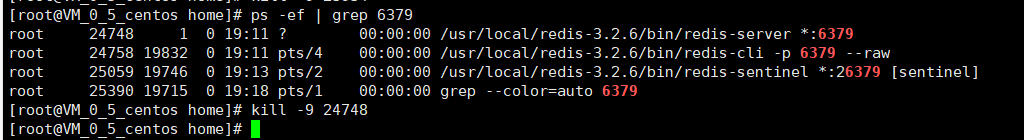

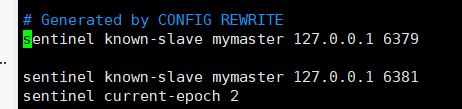

./redis-sentinel ../sentinel.conf哨兵选择新的主服务器是随机挑选的,也可调整从服务器成为主服务器的优先级,在从服务器的redis.conf配置文件中配置

slave-priority 100

注意

这篇关于Redis一主多从、薪火相传、反客为主、哨兵模式搭建详细步骤的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!