本文主要是介绍动态应用加固(DAR)技术破局登录信息泄露难题,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

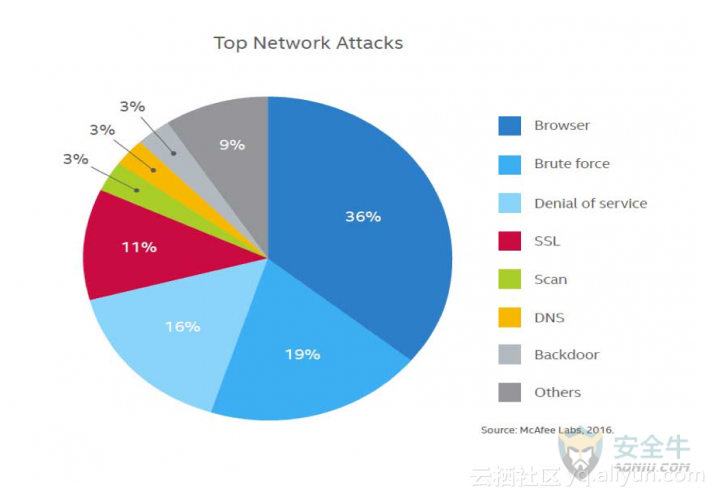

本文讲的是 动态应用加固(DAR)技术破局登录信息泄露难题,据2016 McAfee网络安全威胁报告数据显示,36%的网络攻击来源于浏览器,在网页内产生。 出乎意料,也在情理之中。试想一下,当我们渐渐习惯于网络购物、消费,频繁的登录行为让我们麻木,往往意识不到,安全威胁即将发生。在某一个不知名网站输入的个人信息,极有可能也是我们个人银行登录信息。

出乎意料,也在情理之中。试想一下,当我们渐渐习惯于网络购物、消费,频繁的登录行为让我们麻木,往往意识不到,安全威胁即将发生。在某一个不知名网站输入的个人信息,极有可能也是我们个人银行登录信息。

基于浏览器登录场景的攻击是最常见的网络攻击类型,涉及面广,破坏性大。攻击者下发一个恶意脚本到你的浏览器中,就可以获取你的密码信息,不需要去攻破网站的数据中心,SSL加密也没用。

但遗憾的是,登录场景下的安全问题并没有引起足够的重视。据神州云科安全公司总经理陈思介绍,国内80%的网站,甚至包括为数不少的行业权重网站,在浏览器端均没有采取加固处理,不需要大费周折,攻击者就可以拿到个人登录时的用户名和密码。

动态应用加固或为最佳解决方案

如果说毫无防备,未免言过其实。很多网站登录有验证码、短信验证、安装插件,乃至于USBkey。可是,拥有这些就真的安全?

真实情况未必,验证码只能实现降频,不解决安全问题;至于短信验证码,SIM卡复制、基站信号压制等都可以轻松搞定;插件/控件只解决一个参数的保护(密码),其他关键参数仍然以明文的状态暴露在互联网上,而且大量APP无法直接安装插件/控件;至于USBkey,价格昂贵,且应用范围太过于受限。

信息安全对抗的本质是成本的对抗。今天,网络安全攻击已经具备大流量、多样化、组合式和高频变化等特点,攻击者用低廉的成本即可发动大规模的破坏性攻击,以获利为目的的应用层攻击夹杂在网络层攻击流量中更加难以防御。

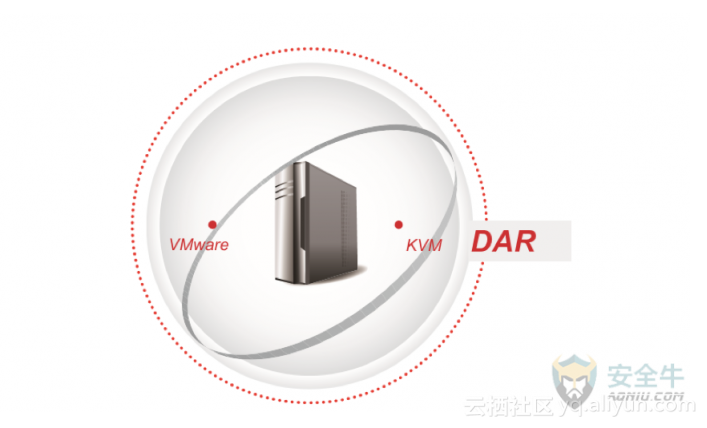

正因为此,动态应用加固系统,或成为最佳解决方案。它的核心原理在于提高发动攻击的成本,降低攻击获得的收益。 “DAR动态应用加固系统,是神州云科安全公司可编程防御架构方案中一款基于WEB端的动态应用加固保护系统,不仅可以使关键信息从明文变为密文,并且密文状态高频变化,使得攻击者信息获取成本和难度直线上升,从而有效降低甚至根绝该场景下的个人信息泄露可能。”陈思说。

“DAR动态应用加固系统,是神州云科安全公司可编程防御架构方案中一款基于WEB端的动态应用加固保护系统,不仅可以使关键信息从明文变为密文,并且密文状态高频变化,使得攻击者信息获取成本和难度直线上升,从而有效降低甚至根绝该场景下的个人信息泄露可能。”陈思说。

据了解,银行、保险、电商、游戏、政府、视频网站等行业,由于存在大量登录场景,遭受撞库等网络攻击可能性最大,需求应用也最为迫切。

基于浏览器的登录场景安全防护,已具备巨大的市场需求和发展空间,对安全企业而言,势必将成为下一轮争夺的焦点。

自主可控,安全行业提升价值的关键

自主可控与信息安全密切相关,全民网络安全时代已经来临,这是本届国家网络安全宣传周透露出的重要讯息。

自主可控,正在成为安全行业提升价值的关键。如何通过发展自主可控、安全可靠的核心基础软硬件,确保网络安全乃至国家信息安全,已上升到国家层面成为基本战略。中国工程院院士倪光南曾指出,中国推动信息产业发展必须走自主创新的道路。要坚持发展自主可控技术,逐步构建自主生态系统,走中国特色自主创新道路,最终实现网络和信息核心技术、关键基础设施和重要领域信息系统及数据的安全可控。

十八大后,随着政策红利释放,国内互联网企业纷纷或布局或转型,自主可控成为持续性热点。

作为神州数码集团自有品牌战略承载者,神州云科即是在此背景下成立的一家高新技术企业,目前旗下已有云科网络、云科数据、云科系统、云科安全四家专业子公司,业务范围涵盖基础网络设备、数据存储、大数据平台和数据应用、网络安全等领域。

更接近国际领先的技术,同时也更理解中国企业需求。立足本地化,神州云科致力于成为国内领先的云基础设施产品、服务和解决方案提供商。

在网络安全领域,贴近国内企业安全现状和需求,神州云科逐渐完善自身防御架构和产品体系,将很多国际领先的安全技术融合在一起,使得它们成为一个防御生态,在可编程的防御平台上,应对不同的安全场景有不同的模板,做到了为某种特定场景量身定制,形成体系化防御。

据中投顾问发布的《2016-2020年中国信息安全产业投资分析及前景预测报告》显示,随着互联网信息安全问题的日益突显,全球信息安全市场需求旺盛,2015年市场规模为1,242亿美元,年增长率达12%。与此同时,中国IT市场规模在2014年已达2,048亿美元,位居全球第二,但信息安全市场规模仅为22.4亿美元,占IT市场的1.1%,而欧美等发达国家占比约为8%-12%,中国信息安全市场不论规模还是比例均大幅落后于发达国家。

着眼未来,即使不考虑中国整个信息服务业产值的增长,仅考虑渗透率的提升,中国信息安全产业至少具备近10倍的成长空间。这无疑给致力于信息安全,践行自主可控战略的本土企业,留下了充足的发展空间和想象力。

原文发布时间为:九月 19, 2017

本文作者:aqniu

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛。

原文链接:http://www.aqniu.com/tools-tech/28221.html

这篇关于动态应用加固(DAR)技术破局登录信息泄露难题的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!