本文主要是介绍2022年中职组“网络安全”赛项湖南省B-3——私钥泄漏,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

B-3:应用服务漏洞扫描与利用

任务环境说明:需要环境有问题可以加q

- 服务器场景:Server15

- 服务器场景操作系统:未知(关闭链接)

- 使用命令nmap探测目标靶机的服务版本信息,将需要使用的参数作为FLAG进行提交;

FLAG=-sV

- 通过上述端口访问靶机系统并探测隐藏的页面,将找到的敏感文件、目录名作为FLAG(形式:[敏感文件或目录1,敏感文件或目录2…,敏感文件或目录n])提交;

FLAG=[.ssh,robots.txt]

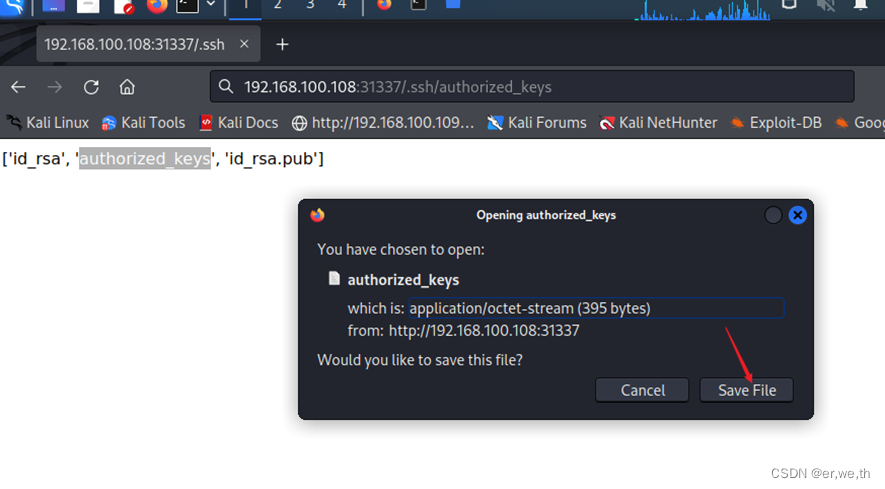

- 通过上述敏感文件或目录下载可利用的私钥和认证关键字文件,将私钥文件名和认证关键字文件名作为FLAG(形式:[私钥文件名,认证关键字文件名])进行提交;

FLAG=[id_rsa,anthorized_keys]

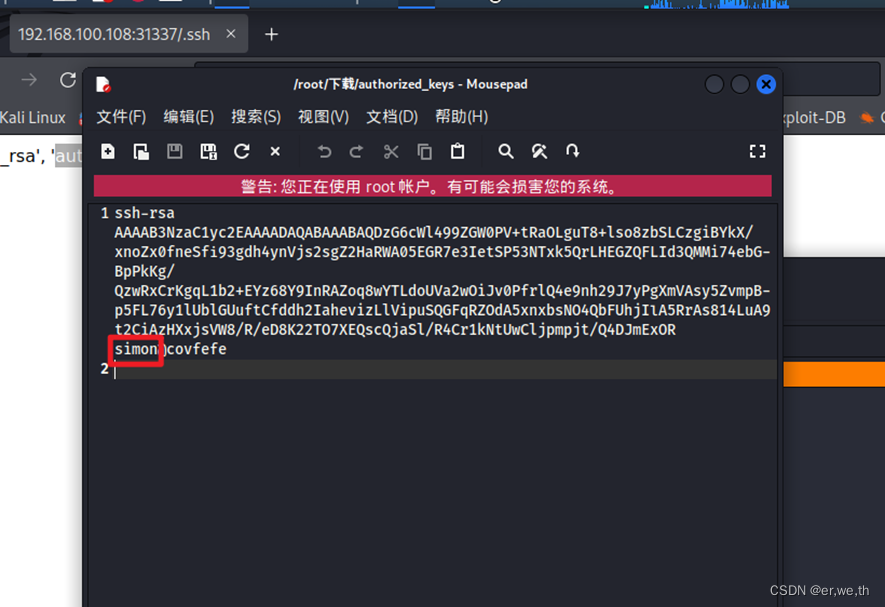

- 查找认证关键字文件中用于登录靶机服务器的用户名,将用户名作为FLAG提交;

FLAG=simon

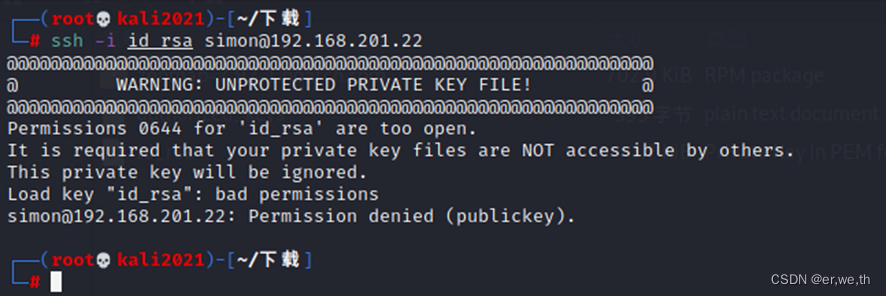

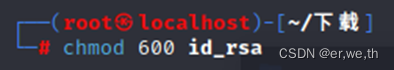

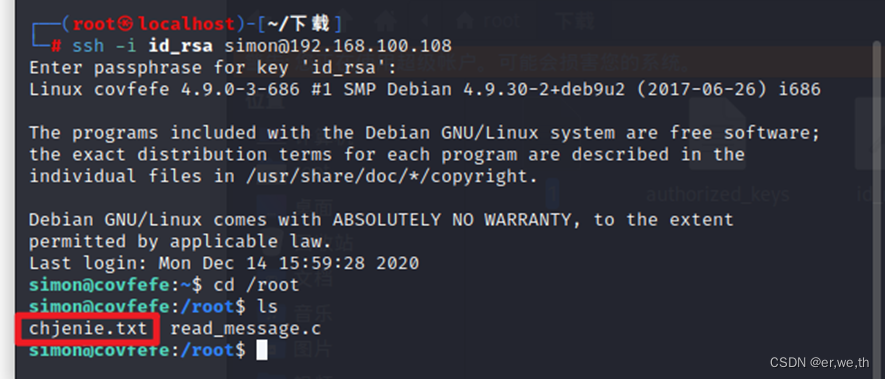

- 使用该用户名及私钥登录靶机服务器,将服务器返回信息的第一行结尾的最后一个英文单词作为FLAG提交;

FLAG=open

- 将私钥文件进行格式转换后进行解密,将成功解密出的密码作为FLAG提交;

FLAG=starwars

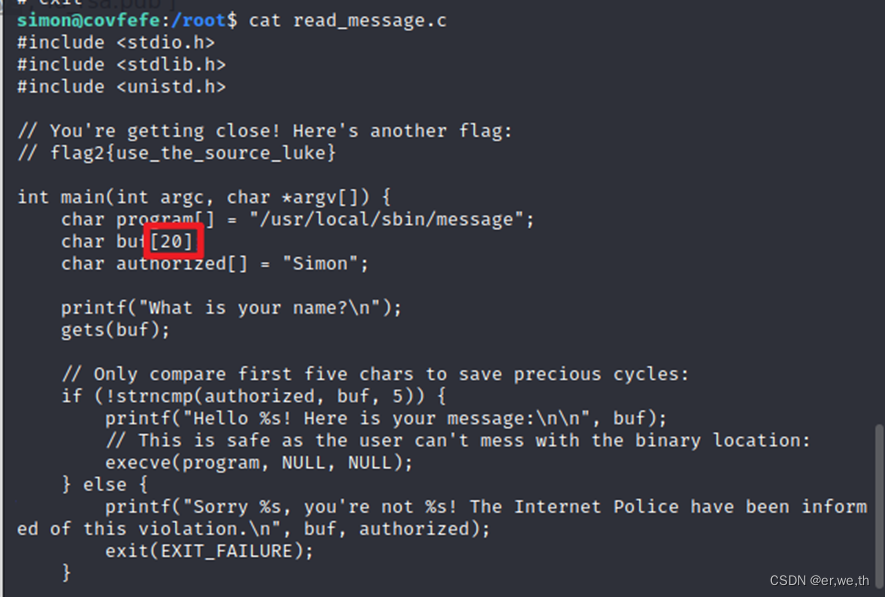

- 利用靶机服务器上的溢出程序进行提权,将接收用户输入的缓冲区的大小作为FLAG提交;

FALG=20

- 成功提权后将获得到的靶机/root下的唯一.txt文件的文件名作为FLAG(形式:[文件名])提交;

FLAG=chjenie.txt

- 利用上述漏洞源码后将获得到的靶机/root下的唯一.txt文件的文件内容作为FLAG(形式:[文件内容])提交。

FLAG=das_bof_MEISTER

这篇关于2022年中职组“网络安全”赛项湖南省B-3——私钥泄漏的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!