本文主要是介绍SLsec的wp,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SLsec题wp

- MISC

- 一、熊曰

- 二、这个皮卡丘有点矮

- 三、vivo50

- 四、你是lsp吗

- 五、起风了

- 六、你会相信PDD吗?

- 七、情报员CPU

- WEB

- 一、签到

- 二、Robots

- 三、PHP01

- 四、PHP02

- CPYPTO

- 一、base家族

- 二、O欢迎来到SLsec!,ok

- 三、小兔兔找朋友

- 四、MD5解密

- RESERVE

- 一、re签到

- 二、JustCaesar

MISC

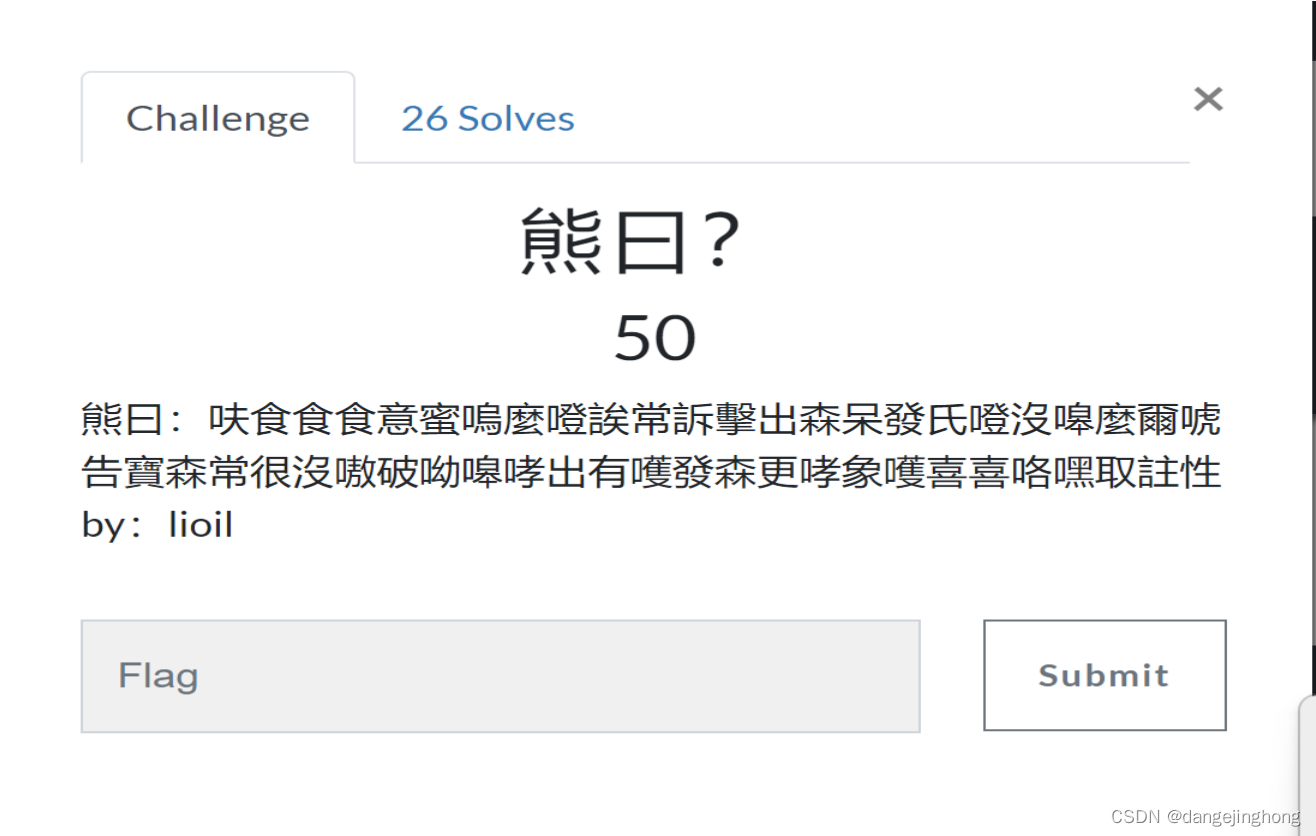

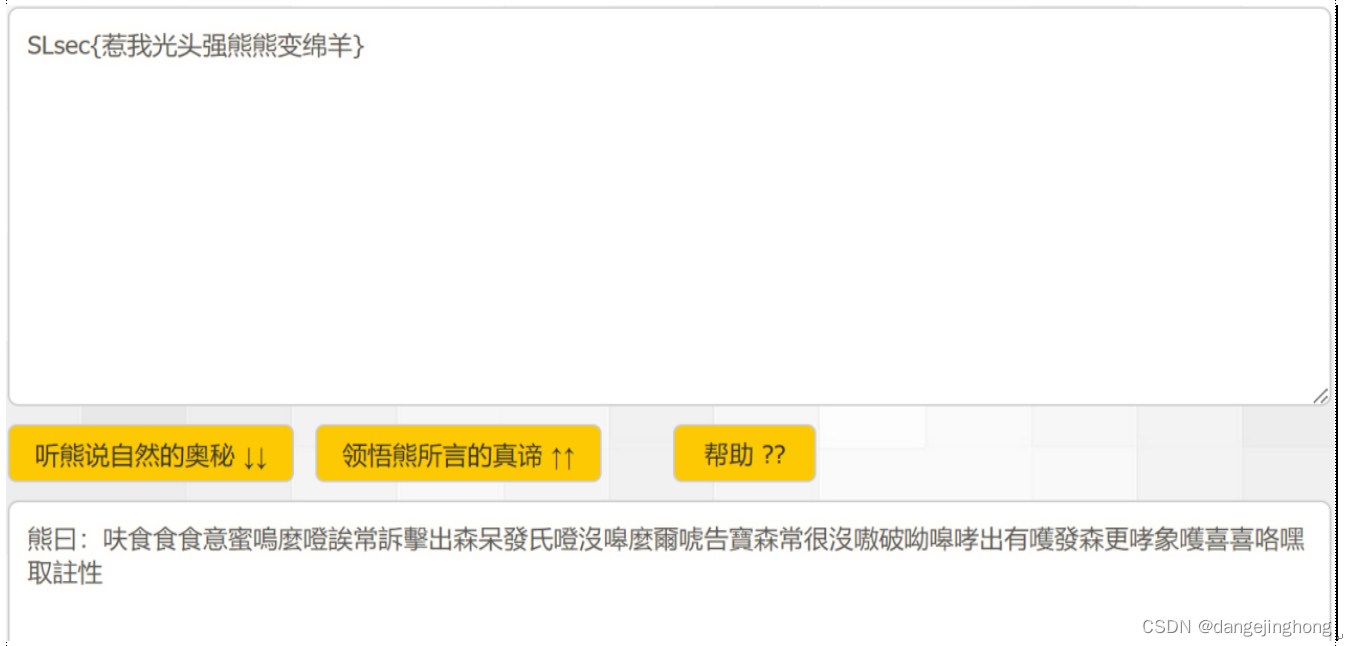

一、熊曰

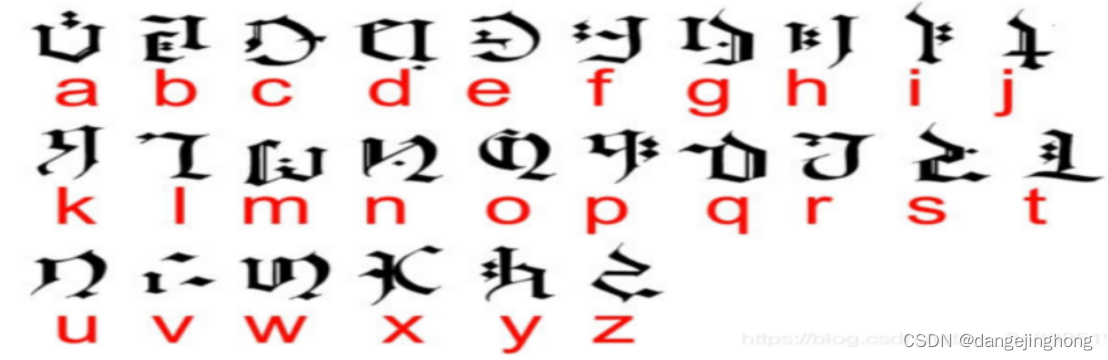

从题目看到是一串不知道什么的什么,但根据题目名字,考虑到与熊论道

所以通过网上搜寻与熊论道,得到答案

链接:http://hi.pcmoe.net/

二、这个皮卡丘有点矮

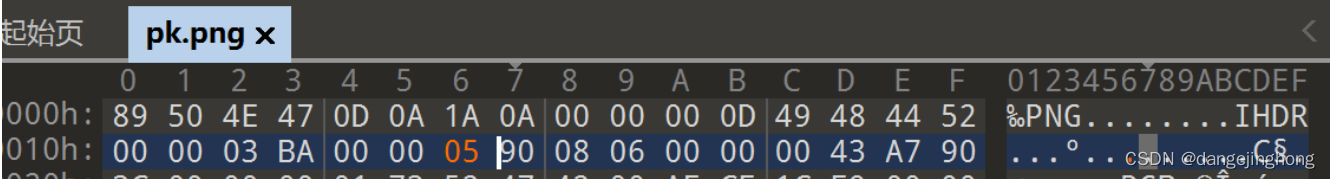

打开题目得到一个附件是一张皮卡丘图片 通过图片,考虑到可能是考察图片长短,所以可以通过010改变图片长短来找到答案

通过图片,考虑到可能是考察图片长短,所以可以通过010改变图片长短来找到答案

最终得到flag,就在皮卡丘的脚下

三、vivo50

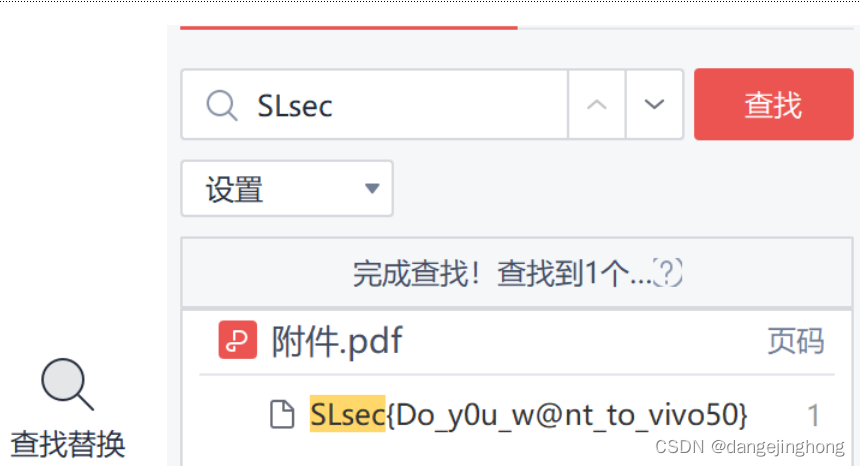

本题所给附件是一个pdf文件,打开后发现是一张图片,没有线索,不过可以通过pdf文件中的,如下图找到flag

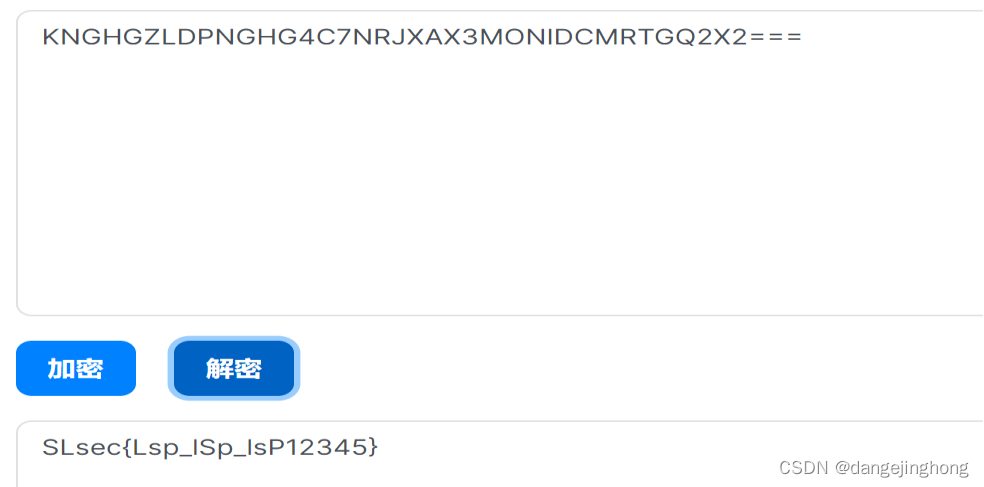

四、你是lsp吗

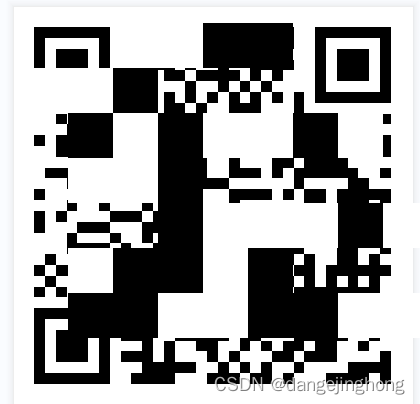

本题附件是一张图片,通过010查询没有什么问题,通过stegsolve中的data extract发现里面还有一张图片,得到一张二维码

通过扫描二维码得到一串base字符

通过base32解密得到flag

base32解密链接https://ctf.bugku.com/tool/base32

五、起风了

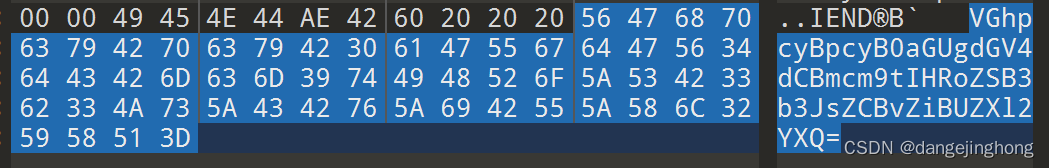

本题附件图片是一串看不懂的字符,拖到010试试

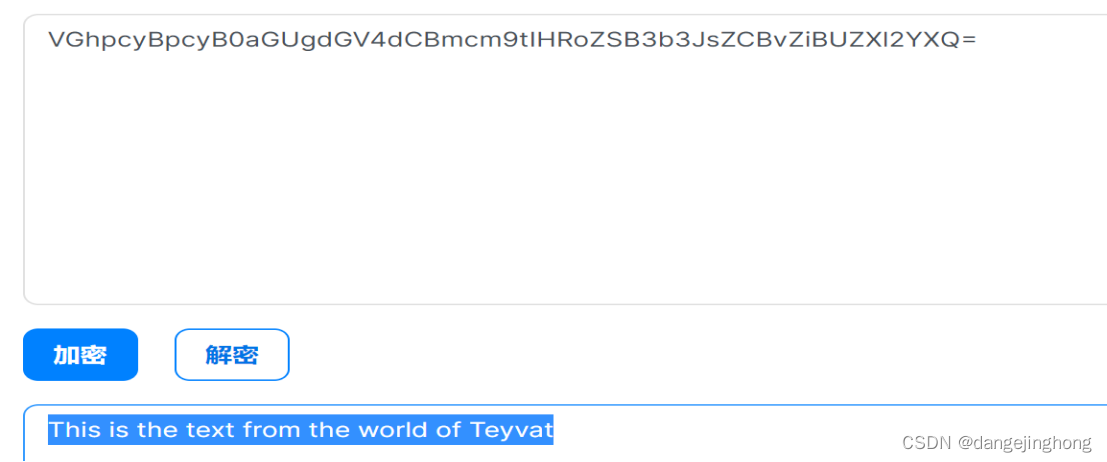

得到一串代码,看着像base解密,通过base解密得到一句英语

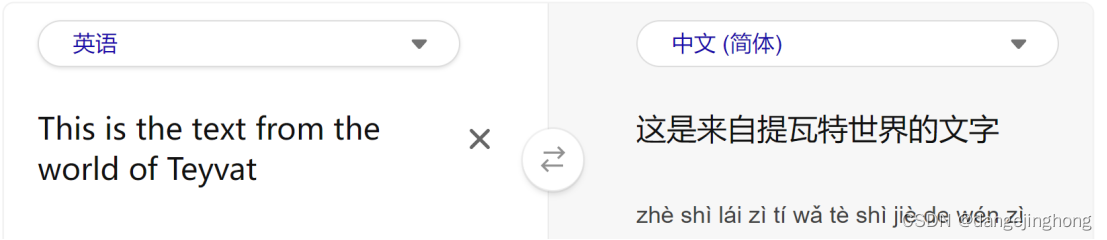

网上英语翻译知道其意思 上网搜索提瓦特解密得到以下内容

上网搜索提瓦特解密得到以下内容

得到flag:SLsec{yuanlainishiop}

六、你会相信PDD吗?

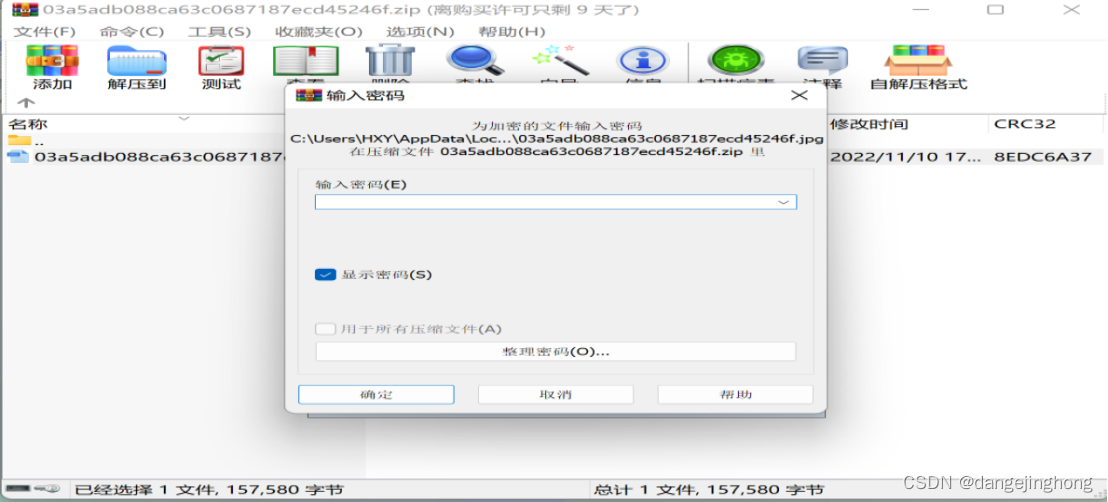

打开压缩包发现图片被加密了,

考虑到没有任何密码提示,有可能是压缩包伪加密,通过010修改得到图片

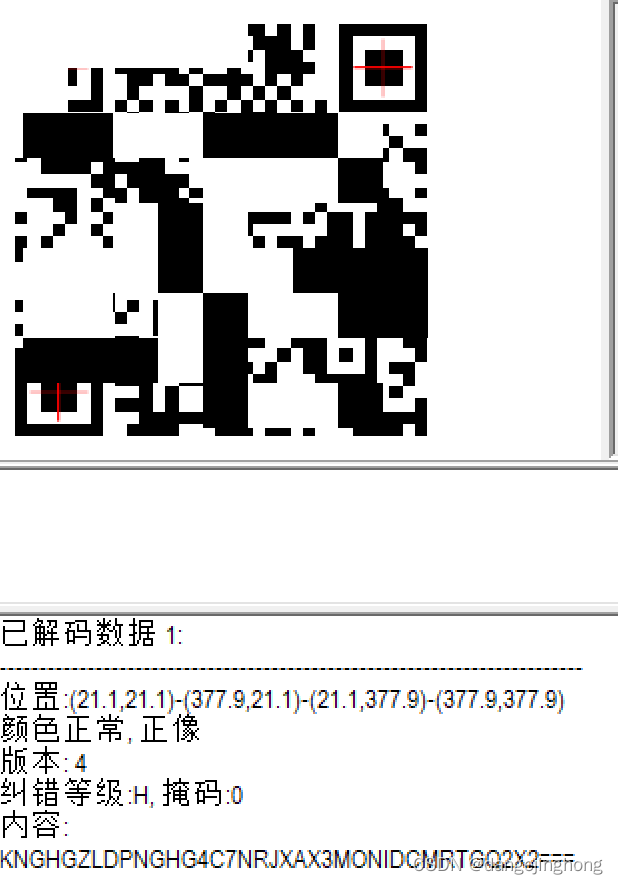

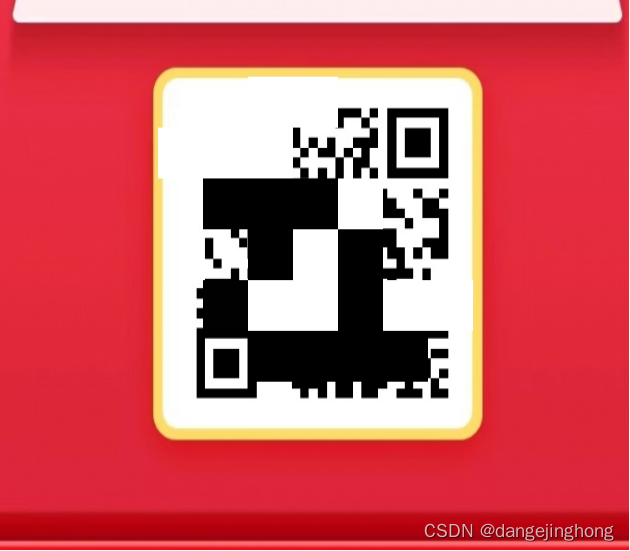

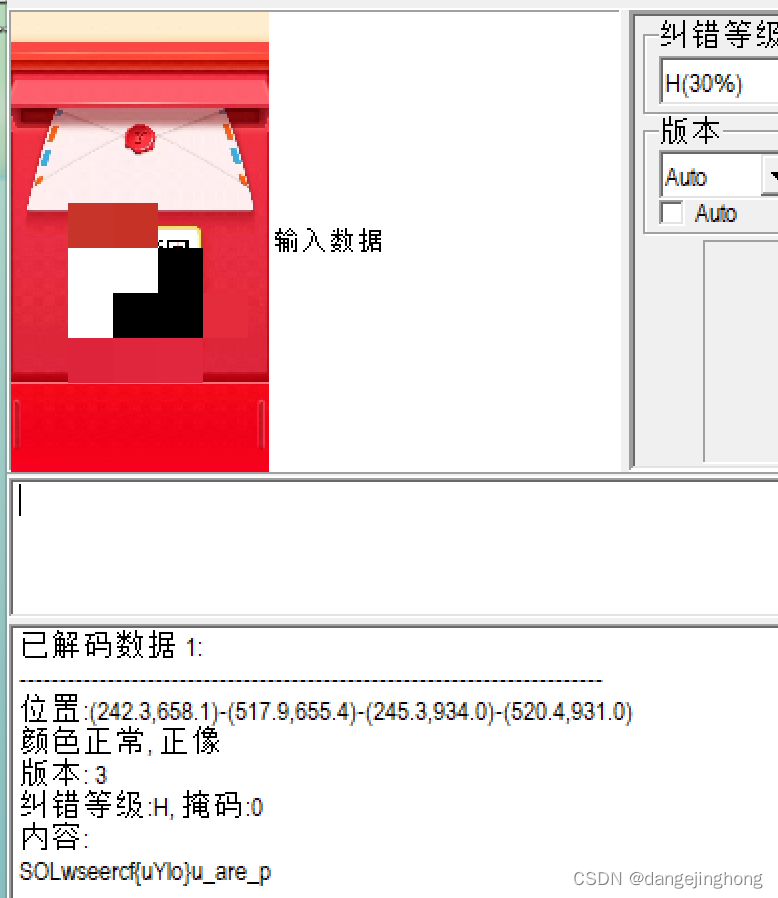

发现是一张二维码但缺失一个定位角,下面有俩种方法。第一种方法、通过ps技术找到一个二维码定位角角补齐二维码通过扫描得到答案。第二种方法、通过CQR得到二维码藏的东西

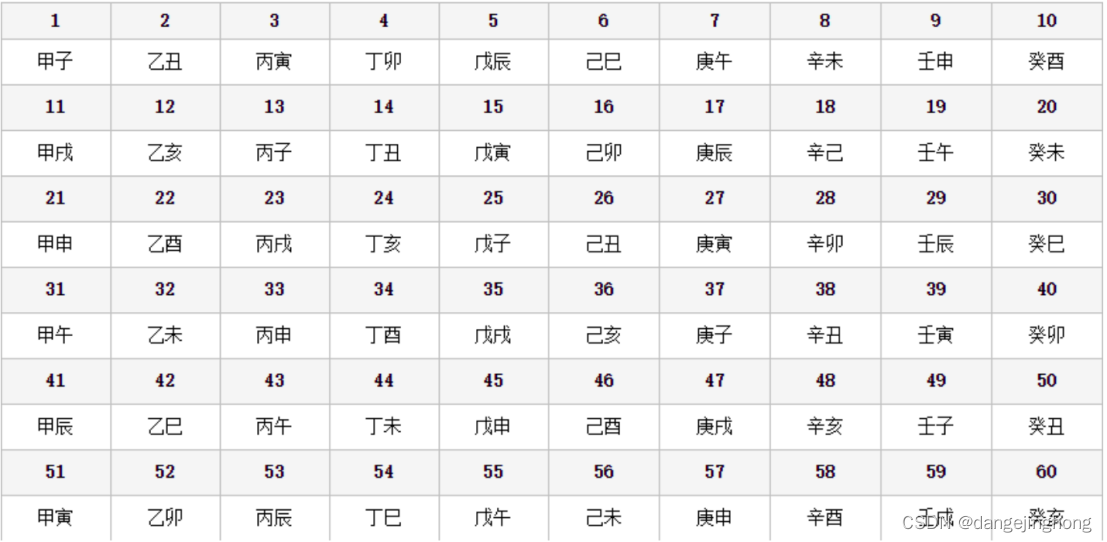

通过内容考虑栅栏密码,得到flag

七、情报员CPU

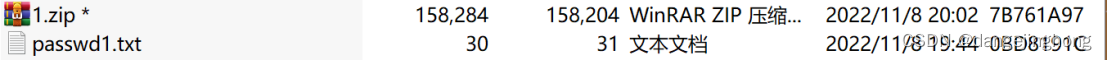

打开附件发现是一个加密压缩包,

打开passwd1

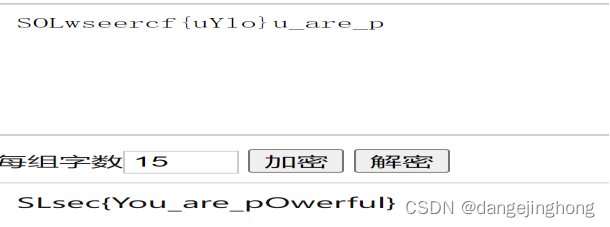

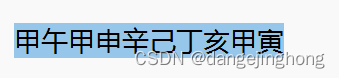

可以考虑干支解密,通过

对照得到密码,打开第二个压缩包也是加密的,打开passwd2

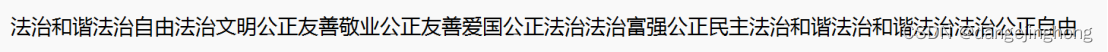

看出是核心价值观编码

打开第二个压缩包得到一张图片

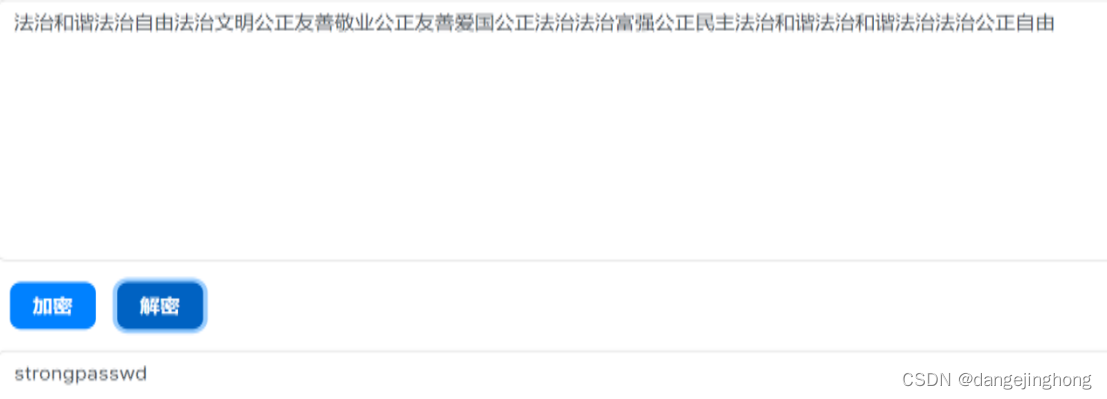

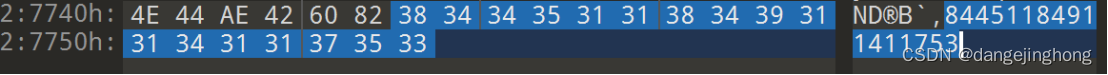

得到CPU带来的秘密图片通过010看到藏着一串数字,考虑ascii码加密

得到flag,结果用SLsec{}包装

得到flag,结果用SLsec{}包装

核心价值观编码链接https://ctf.bugku.com/tool/cvecode

WEB

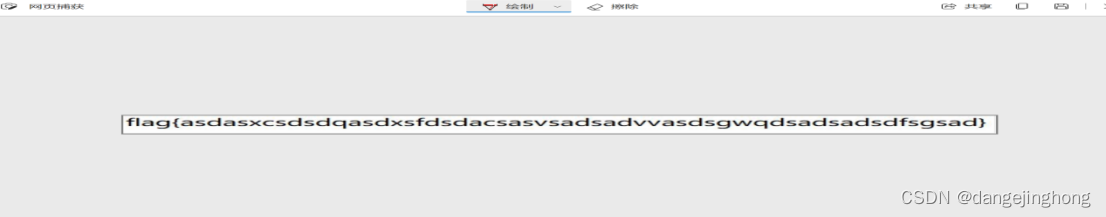

一、签到

通过网页捕获找到这个flag

再通过保存图片,通过网上图片文字提取得到flag

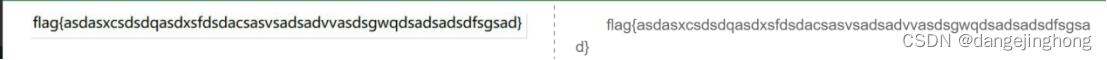

二、Robots

通过robots网上可得知爬虫协议,即将网站后面加上/robots,如图

再通过此修改得到flag

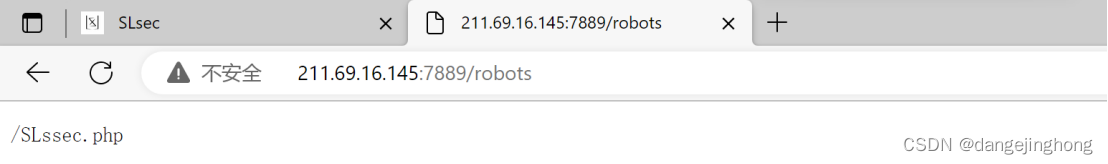

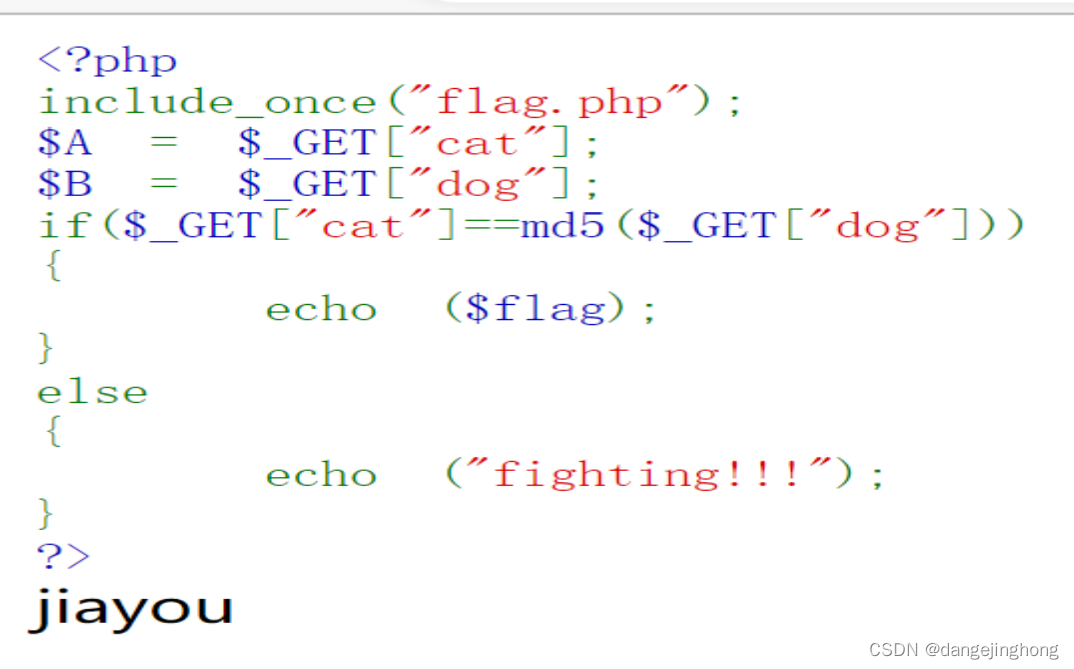

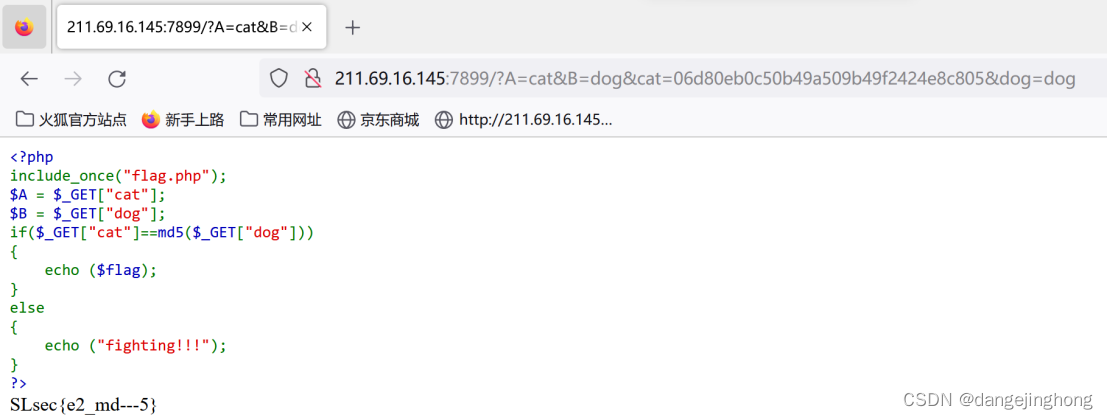

三、PHP01

根据对此分析得到get应传的参,如图所示,得到flag。

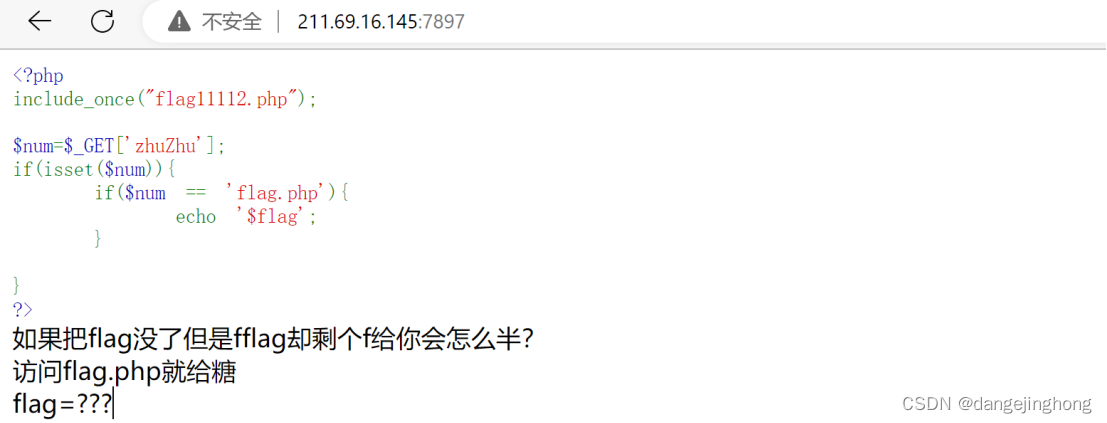

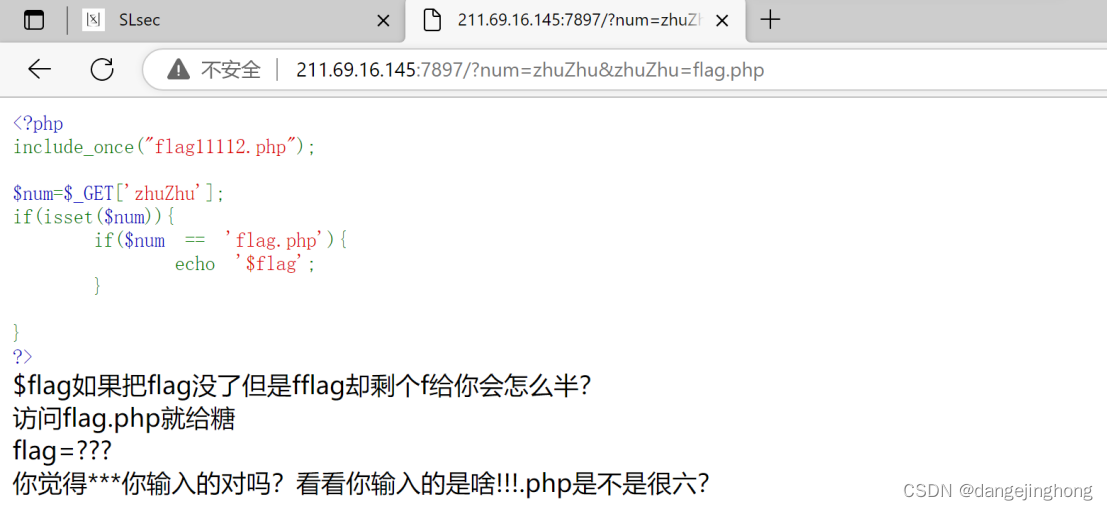

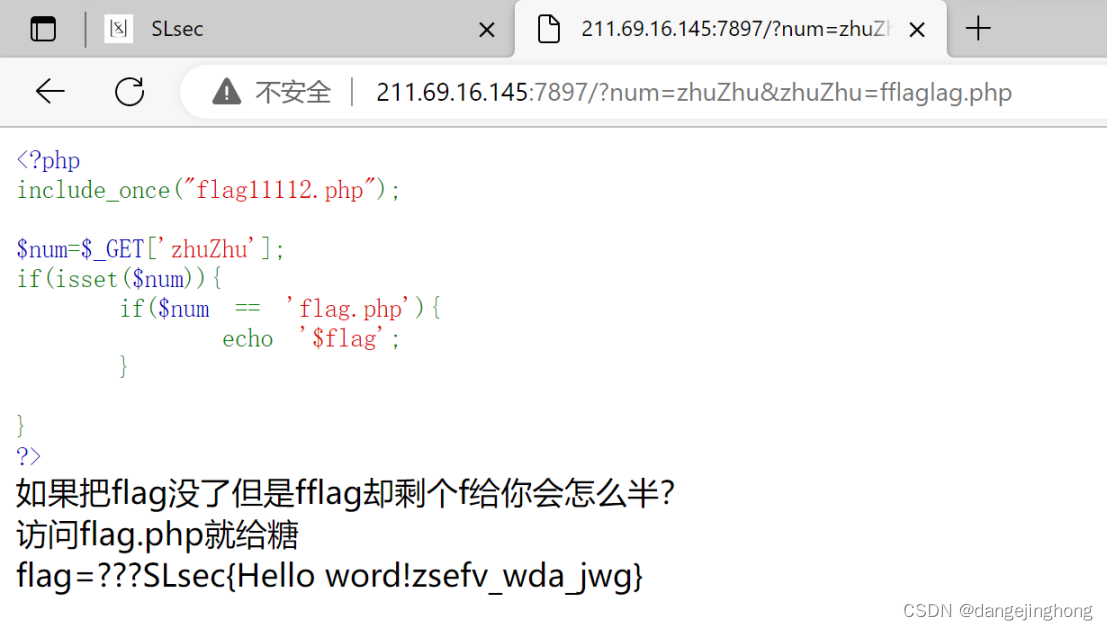

四、PHP02

首先这题提示只要访问flag.php就能得到答案,但是如果你单纯输出flag.php会出现如下图的情况

首先这题提示只要访问flag.php就能得到答案,但是如果你单纯输出flag.php会出现如下图的情况 所以可以从中得到规律,进行以下的修改,得到flag

所以可以从中得到规律,进行以下的修改,得到flag

CPYPTO

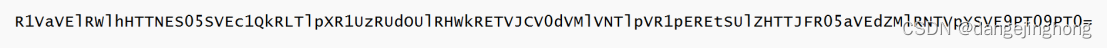

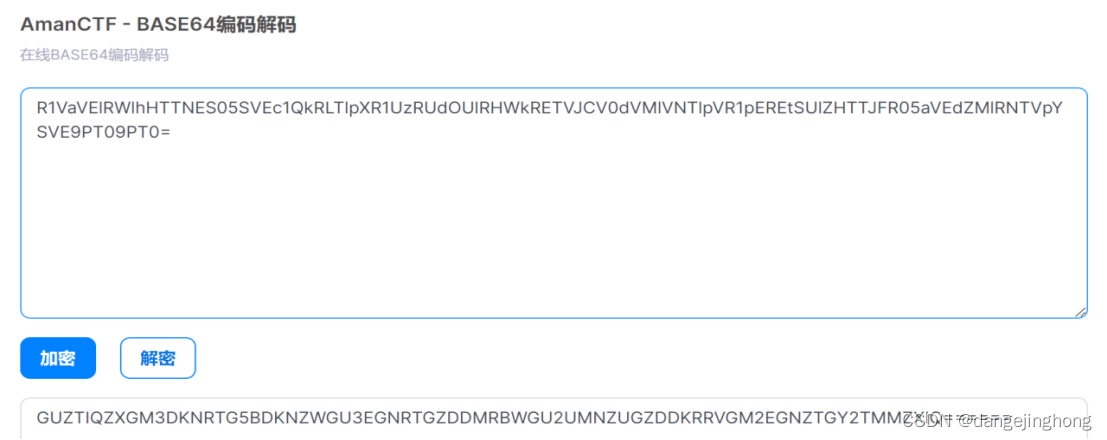

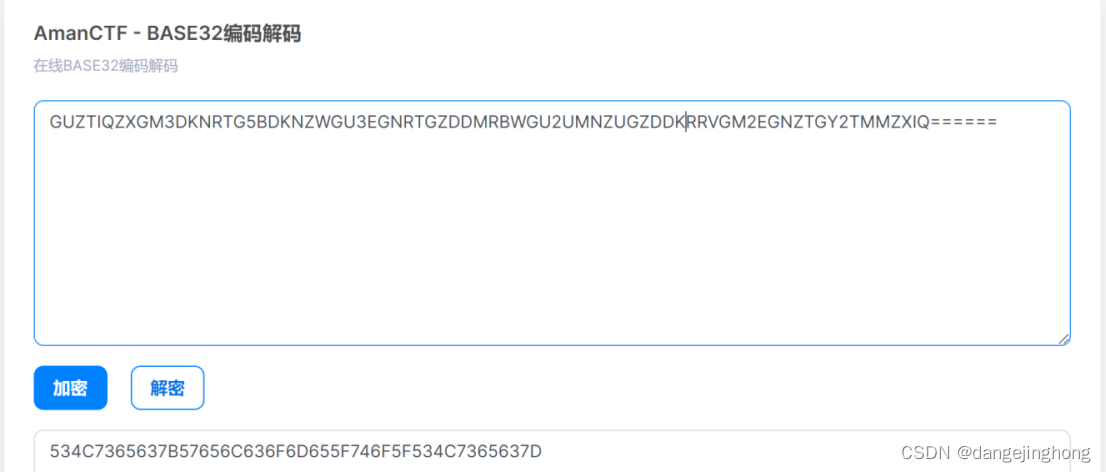

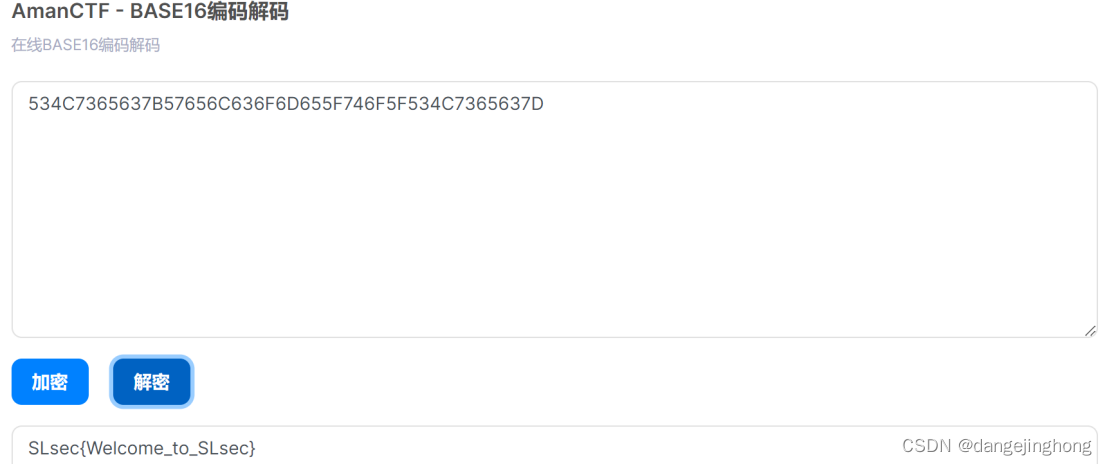

一、base家族

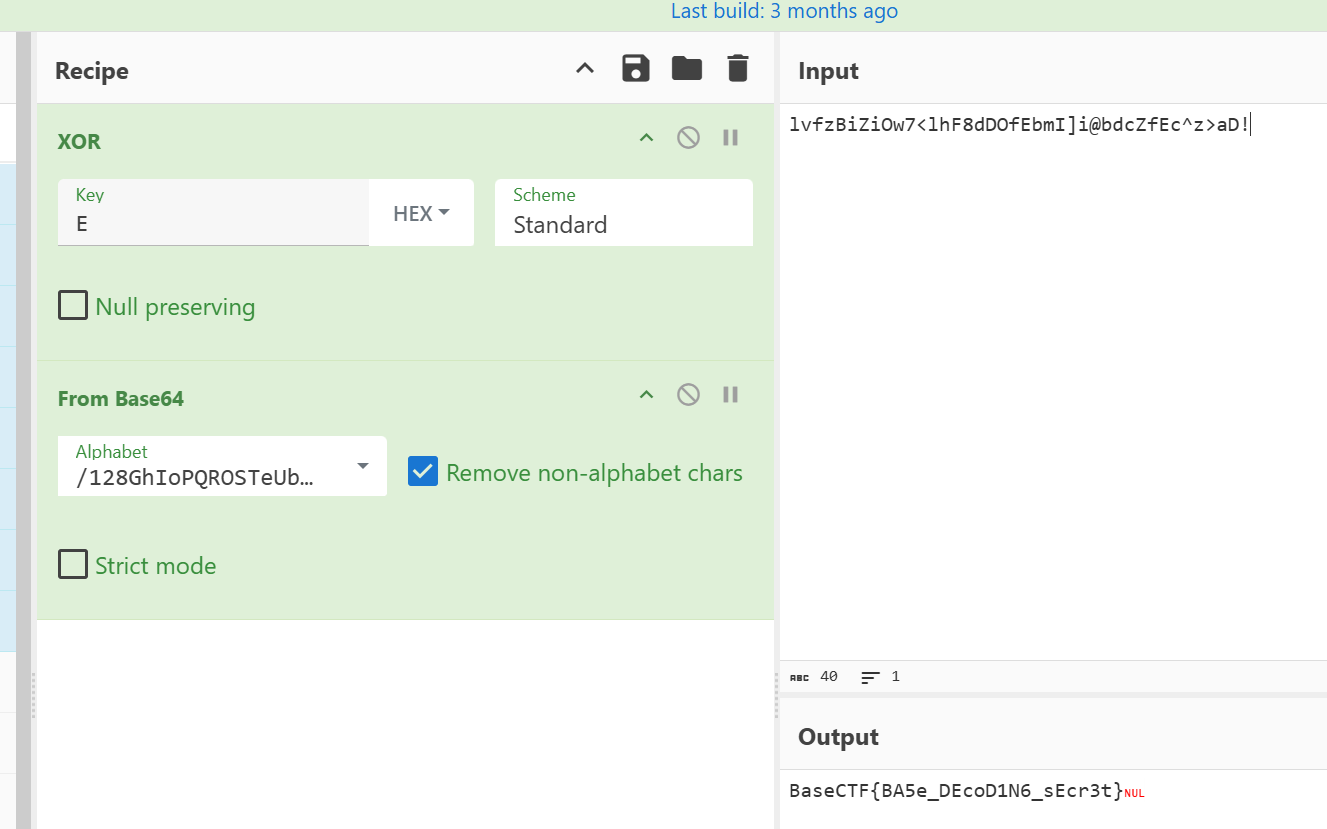

打开附件得到一串码,根据题目,考虑base解密

考虑到可能是base的层层加密

工具链接https://ctf.bugku.com/tools

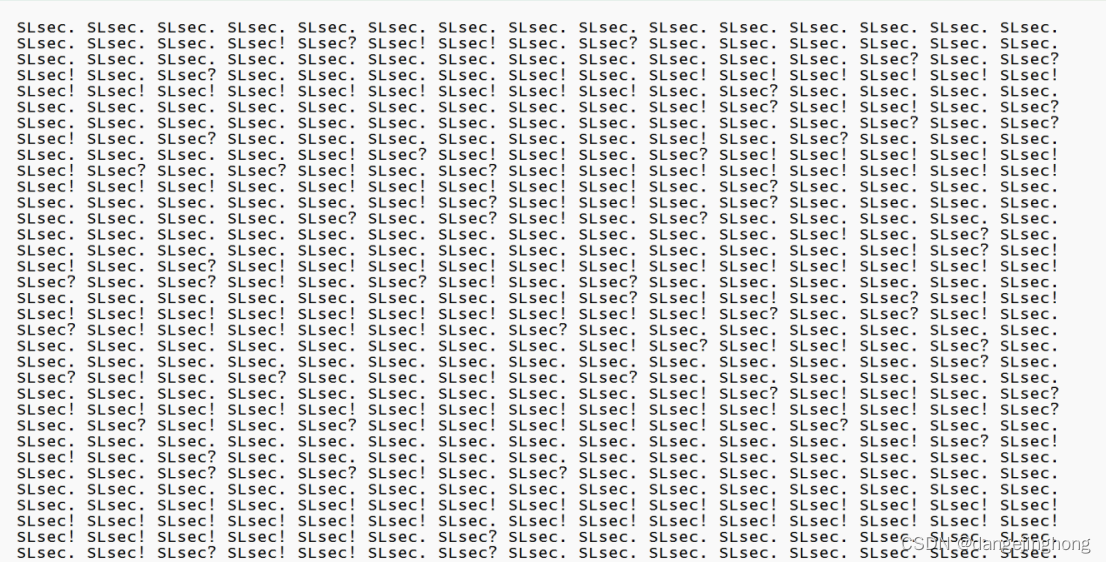

二、O欢迎来到SLsec!,ok

打开文本得到一堆重复乱码,

根据题目考虑到ook解密,将SLsec改成Ook后得到flag

ook解密链接https://ctf.bugku.com/tool/brainfuck

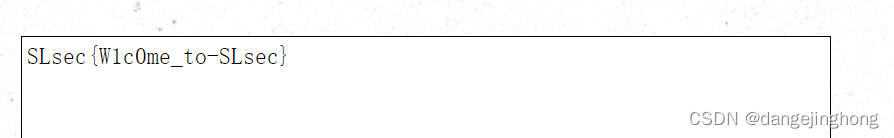

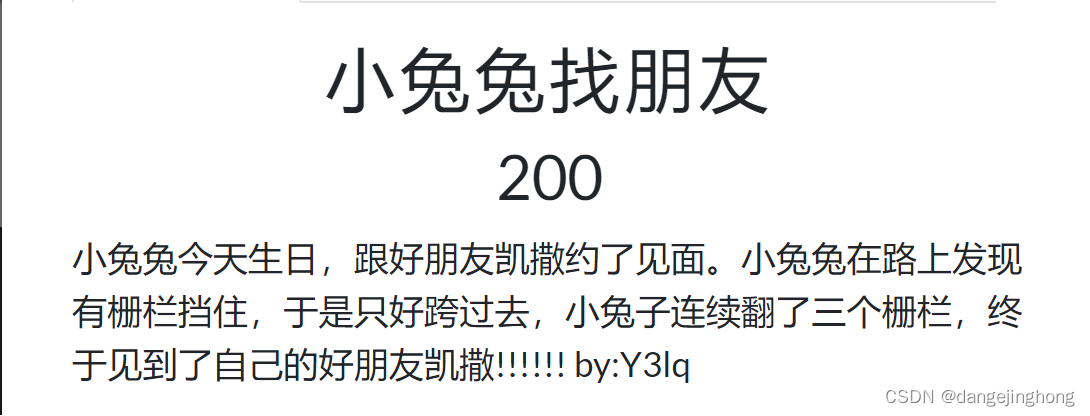

三、小兔兔找朋友

此题要根据题目来做,首先是小兔子过生日,当天为光棍节,所以密钥为1111,通过兔兔想到兔子解密,兔子解密后栅栏数为三的栅栏解密以及最后的凯撒解密得到答案,步骤如下

RABBIT解密链接https://www.codeeeee.com/encrypt/rabbit.html

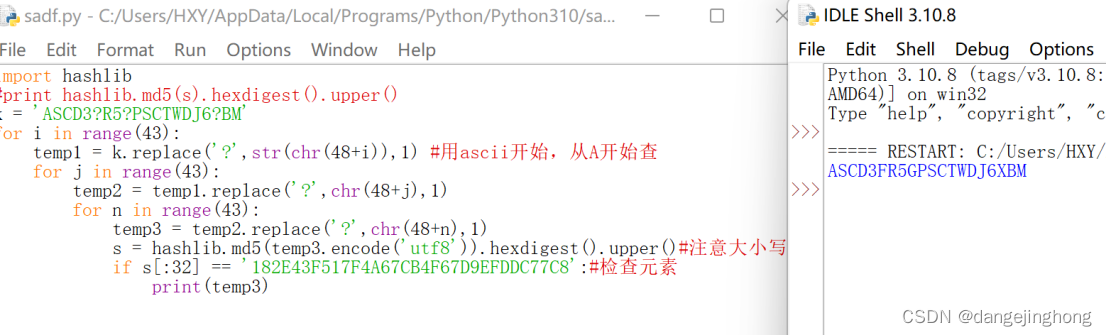

四、MD5解密

该题是通过一串代码得到的答案,

再用SLsec包装即是答案。

源代码。

// A code block

var foo = 'bar';

// An highlighted block

import hashlib

#print hashlib.md5(s).hexdigest().upper()

k = 'SLsec{md5&zd&mj&m}'

for i in range(26):temp1 = k.replace('&',str(chr(97+i)),1) #用ascii开始,从A开始查for j in range(26):temp2 = temp1.replace('&',chr(97+j),1)for n in range(26):temp3 = temp2.replace('&',chr(97+n),1)s = hashlib.md5(temp3.encode('utf8')).hexdigest().upper()#注意大小写if s[:32] == 'D1ABA2C785779AFFFBEC56422DBF23F2':#检查元素print(temp3)

``

源代码链接:

https://blog.csdn.net/emmmk_suibian/article/details/123693217

RESERVE

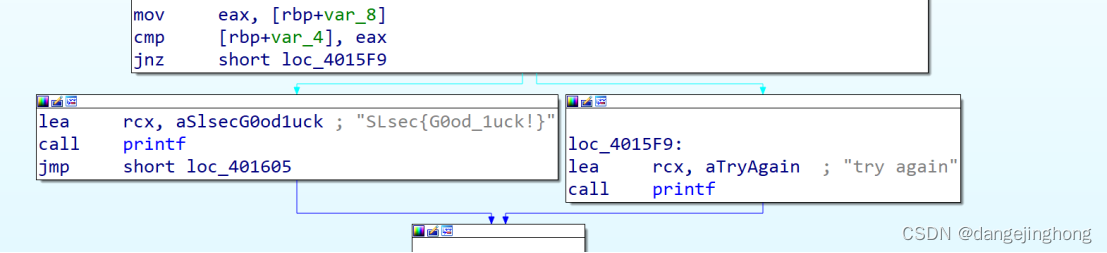

一、re签到

将附件放入ida就能找到答案

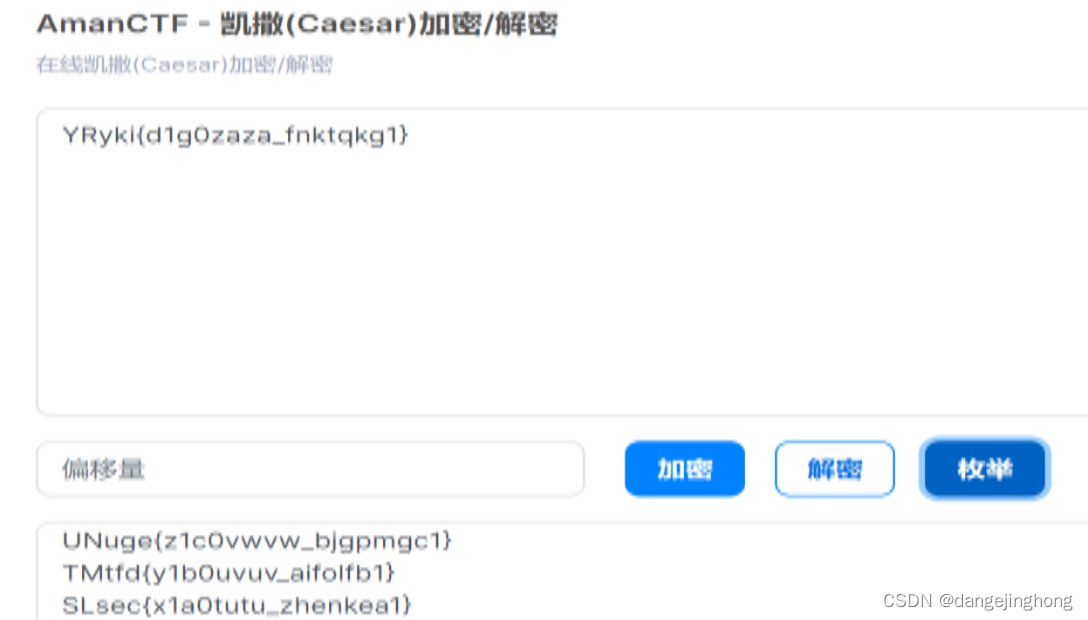

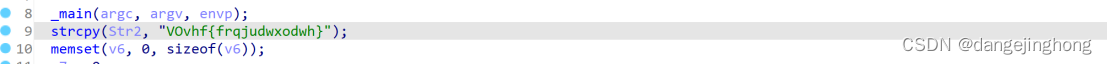

二、JustCaesar

第二题同样是exe文件,所以通过ida打开这个压缩包

得到一串代码,通过题目提示凯撒,所以进行凯撒解密得到flag

这篇关于SLsec的wp的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!