本文主要是介绍某多多anti-content参数逆向思路,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

某多多anti-content参数逆向思路

前言:

①仅作学习所用,不可非法利用

②网页结构的变化较多,代码的可用周期较短,仅作学习分享思路

③如有侵权,请联系我删除!!谢谢

正文

最近应一些需求需要对拼多多商家后台的订单数据进行采集,订单采集接口为:

aHR0cHM6Ly9tbXMucGluZHVvZHVvLmNvbS9tYW5na2h1dC9tbXMvcmVjZW50T3JkZXJMaXN0

接口除了cookie之外在请求头中还需要一个字段anti-content,且每个请求生成的值都不一样,字段值不可复用。四天时间完成从加密位置定位到还原加密,起初我是从具体的加密函数起点通过调用栈向下还原整个加密过程,增增删删1000多行代码下来还没完,实在是忍受不了了,最后参考了以为大佬的思路配合自己的理解完成了整个逆向过程。

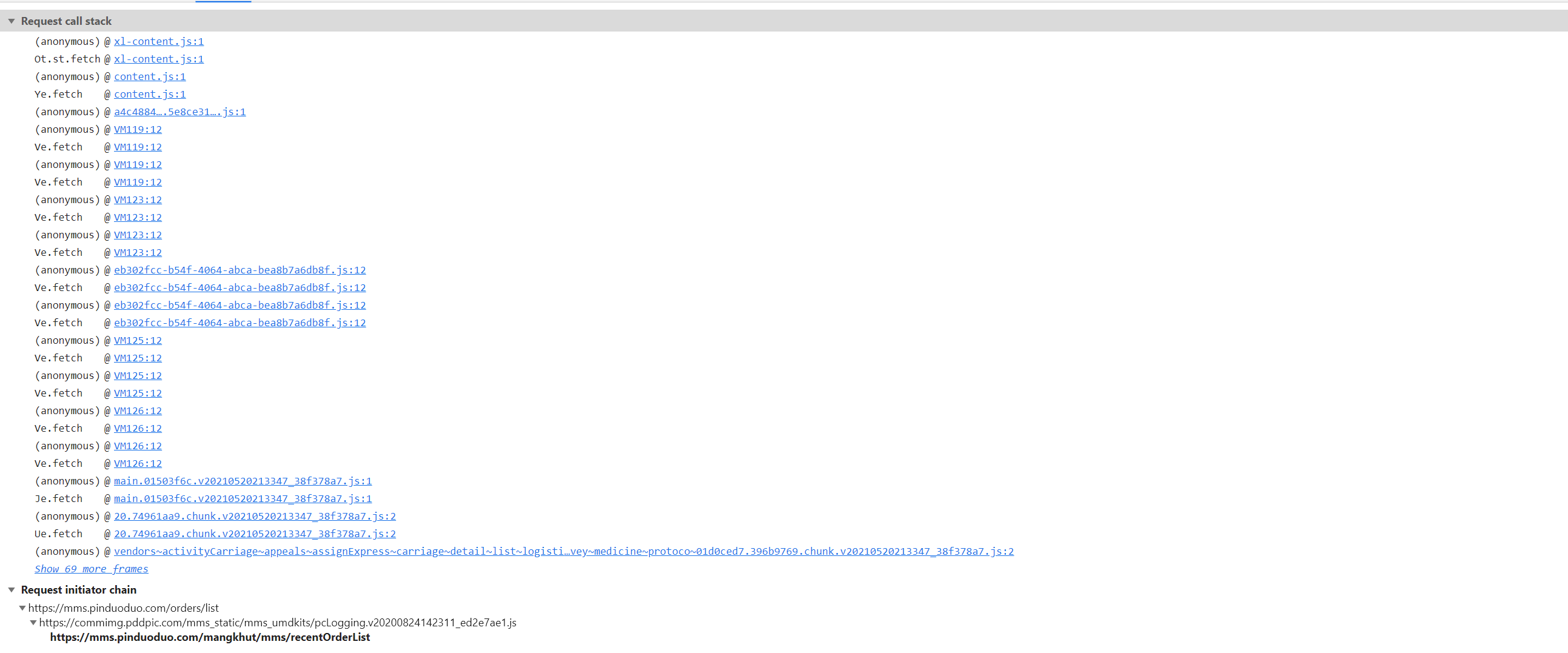

一般的我们可以在开发者工具的network中分析请求的调用栈来分析加密位置,但是大多数的时候我们一开始看调用栈都是一堆匿名调用,例如本次。对于这种情况我们可以通过XHR/fearch Breakpoints来进行初步的断点进行分析。

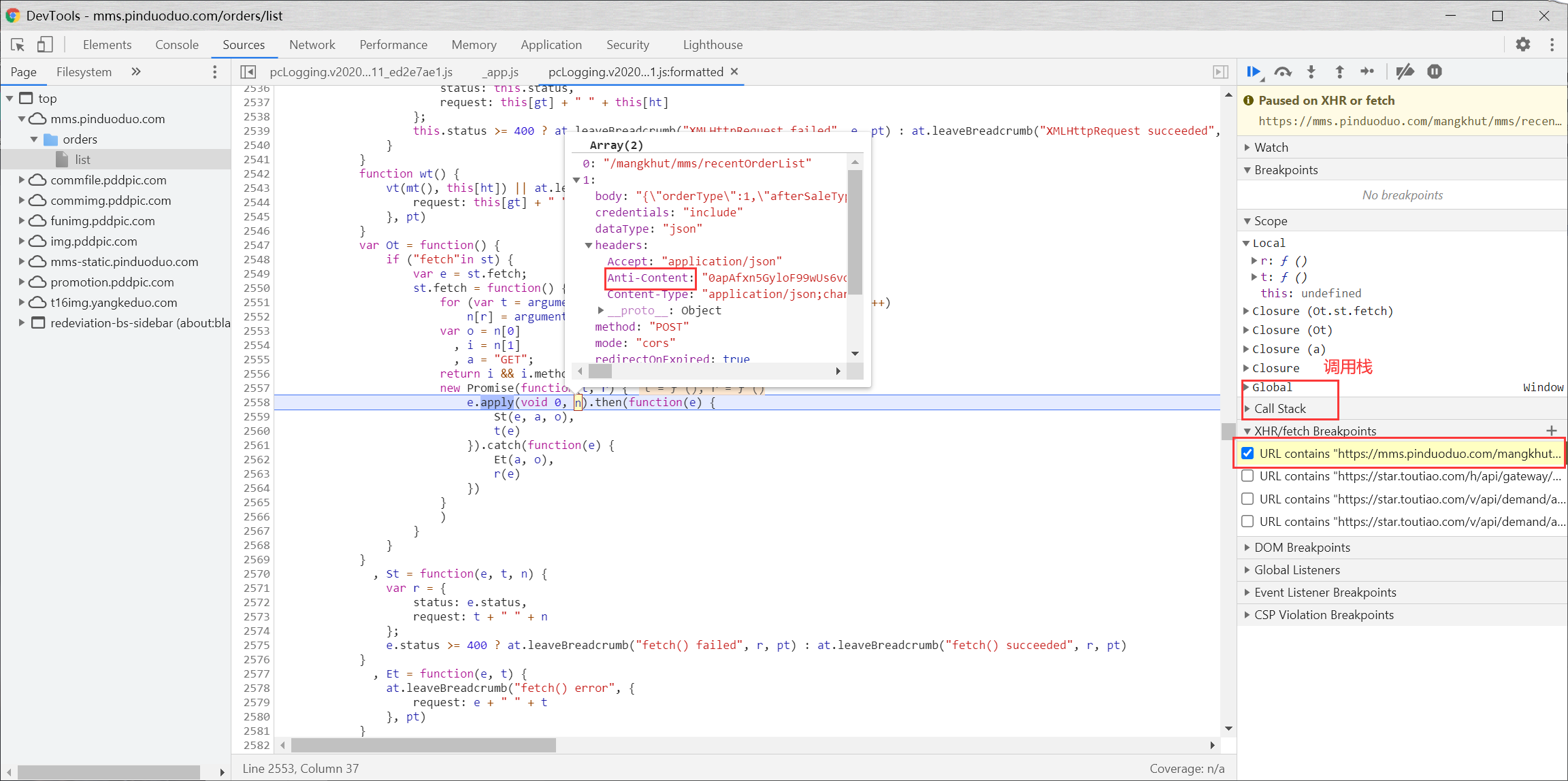

设置完Url断点拦截之后就可以来到下图所处位置,之后通过调用栈(call stack)可以定位到本次加密点所在位置,对于加密函数定位就不多做讲解了我们直接跳到加密函数的反混淆解析。

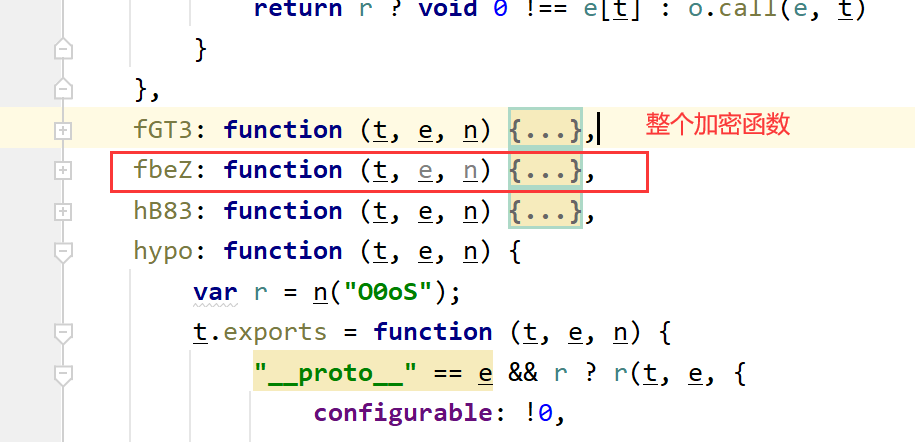

最终定位到的加密位置在这:

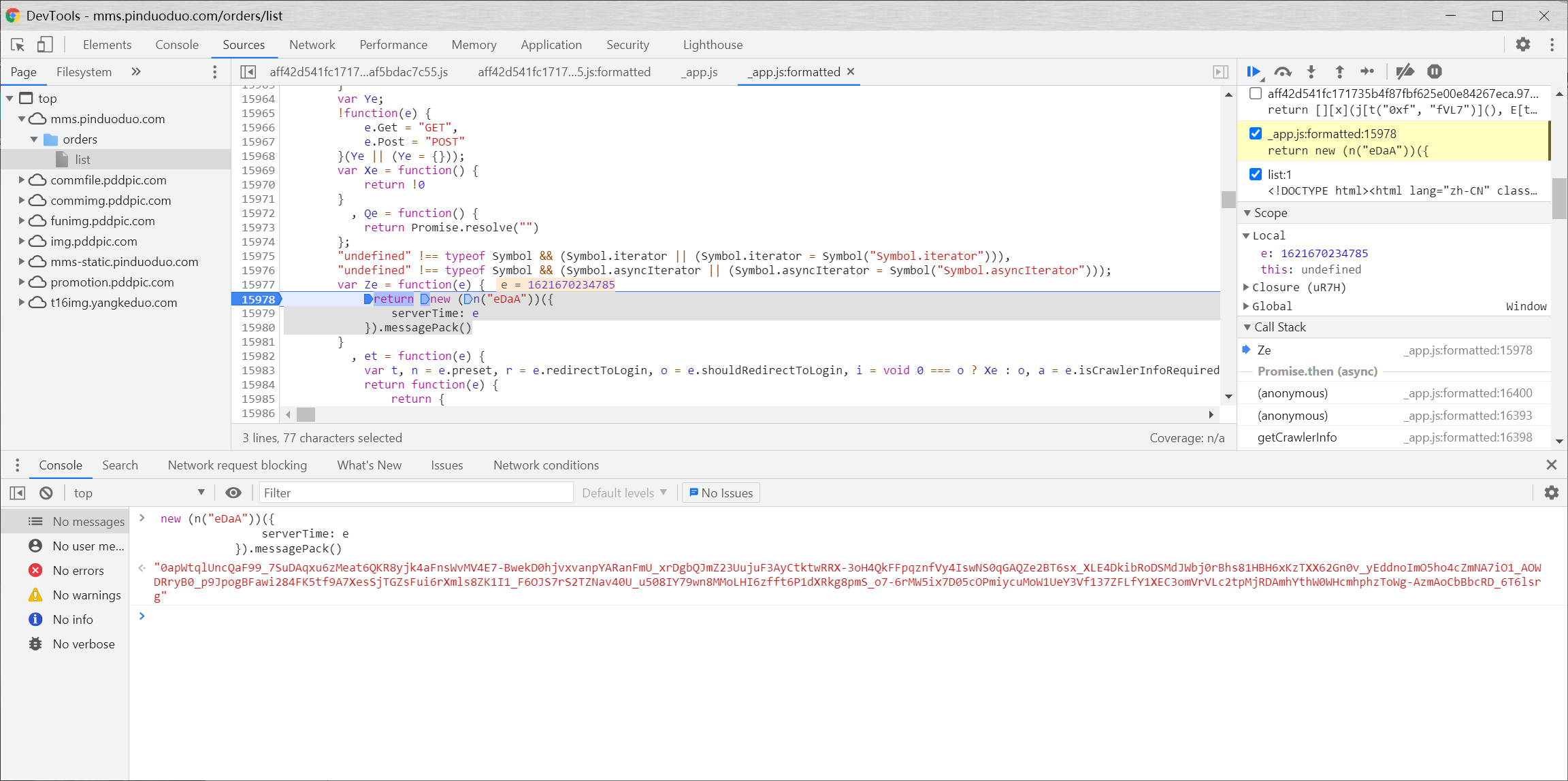

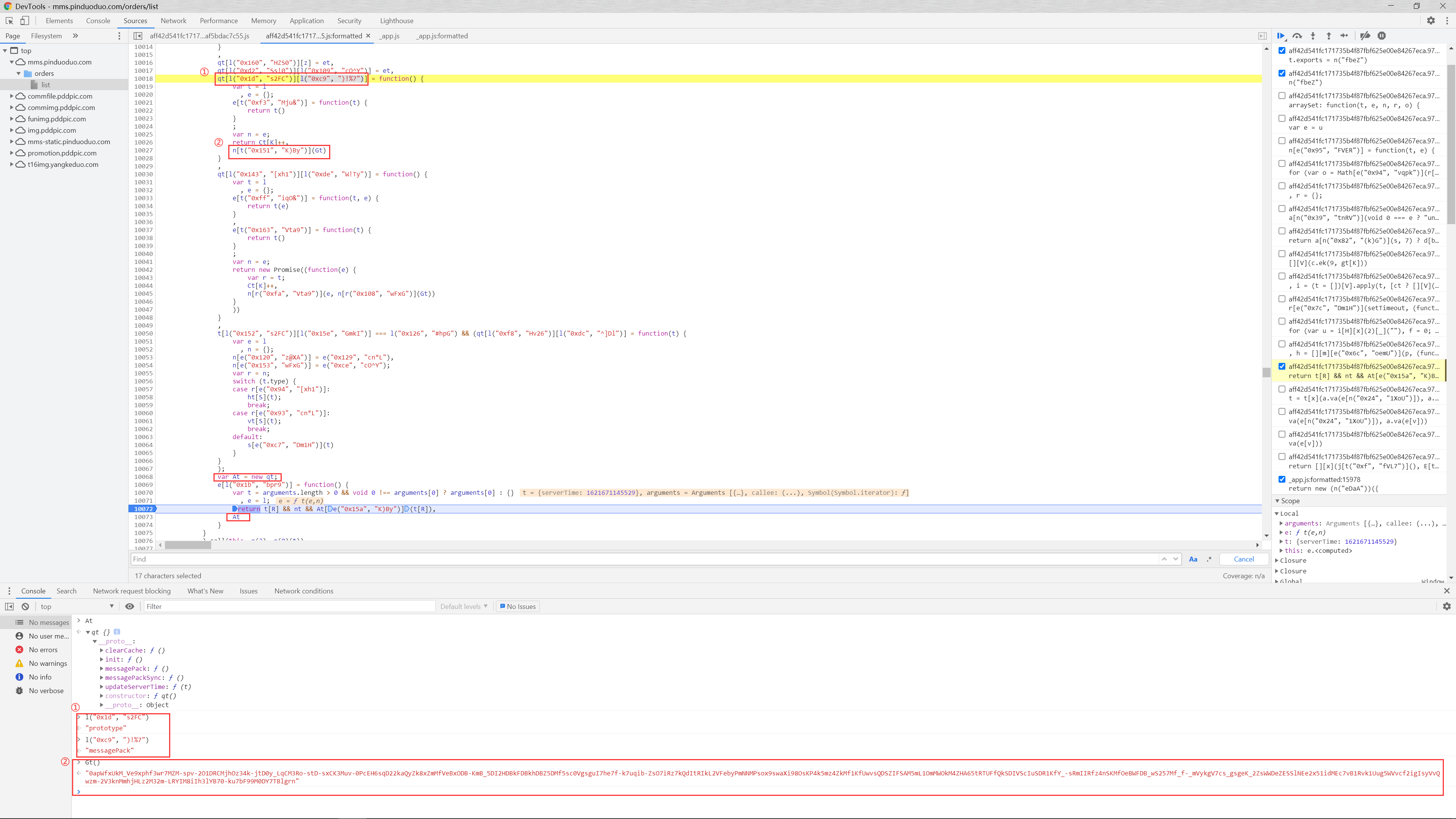

可以看见它是通过new一个函数之后调用messagePack函数获取到了加密值。在控制台中执行n(“eDaA”)后可以跳转到如下位置,可以看到在这个函数中最后返回了一个At的变量,而在上面一行var At = new qt,那么我们将断点打在return At的位置继续观察。 可以发现qt的messagePack函数在一顿操作后最终是调用了Gt函数。而Gt函数则是返回了我们本次的主题,因此我们需要将Gt函数还原下来就可以了。

当时我也是按照这个思路进行的,但是越往下走涉及到的函数越多,检验的浏览器特征也剧增。从referrer、href、UA到鼠标的点击,屏幕大小…到最后还有tree的加密,实在是太多了最终将整个函数拷贝下来进行参数不全。将整个js代码拷贝到pycharm中格式化之后将我们所需的部分函数整体拷贝下来。改写之后放到本地使用node环境运行,其中会数次抛出异常,这个时候就需要配合在Web中打下断点,补全环境就好。

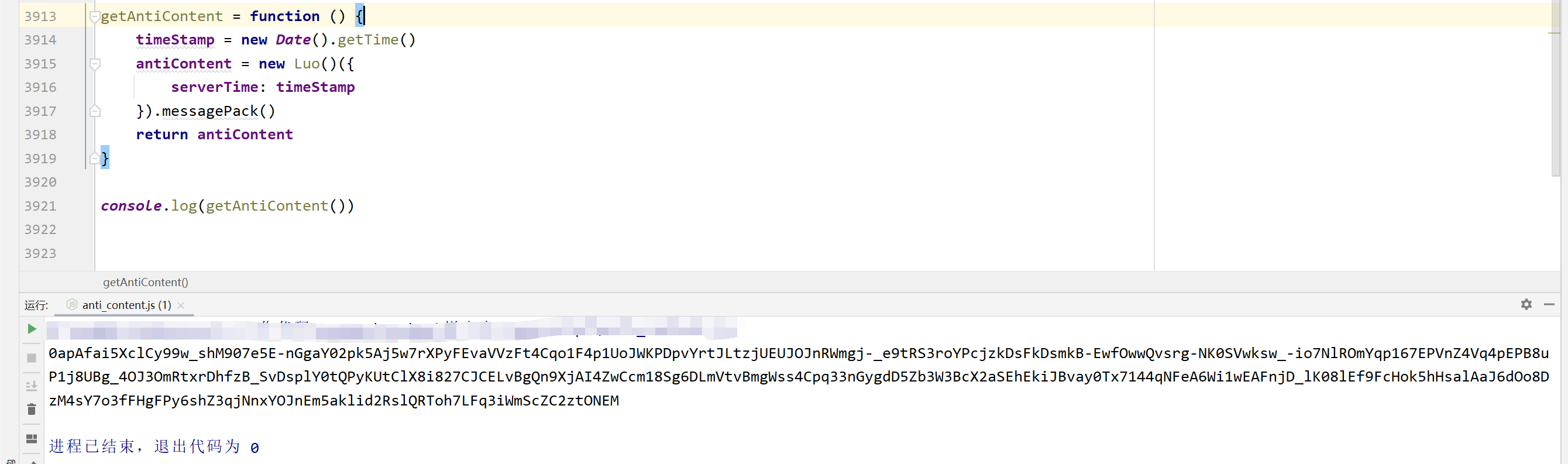

最终补全的代码之后仿照上面某多多的调用方式进行调用就好。

new (n("eDaA"))({serverTime: e}).messagePack()

调用:

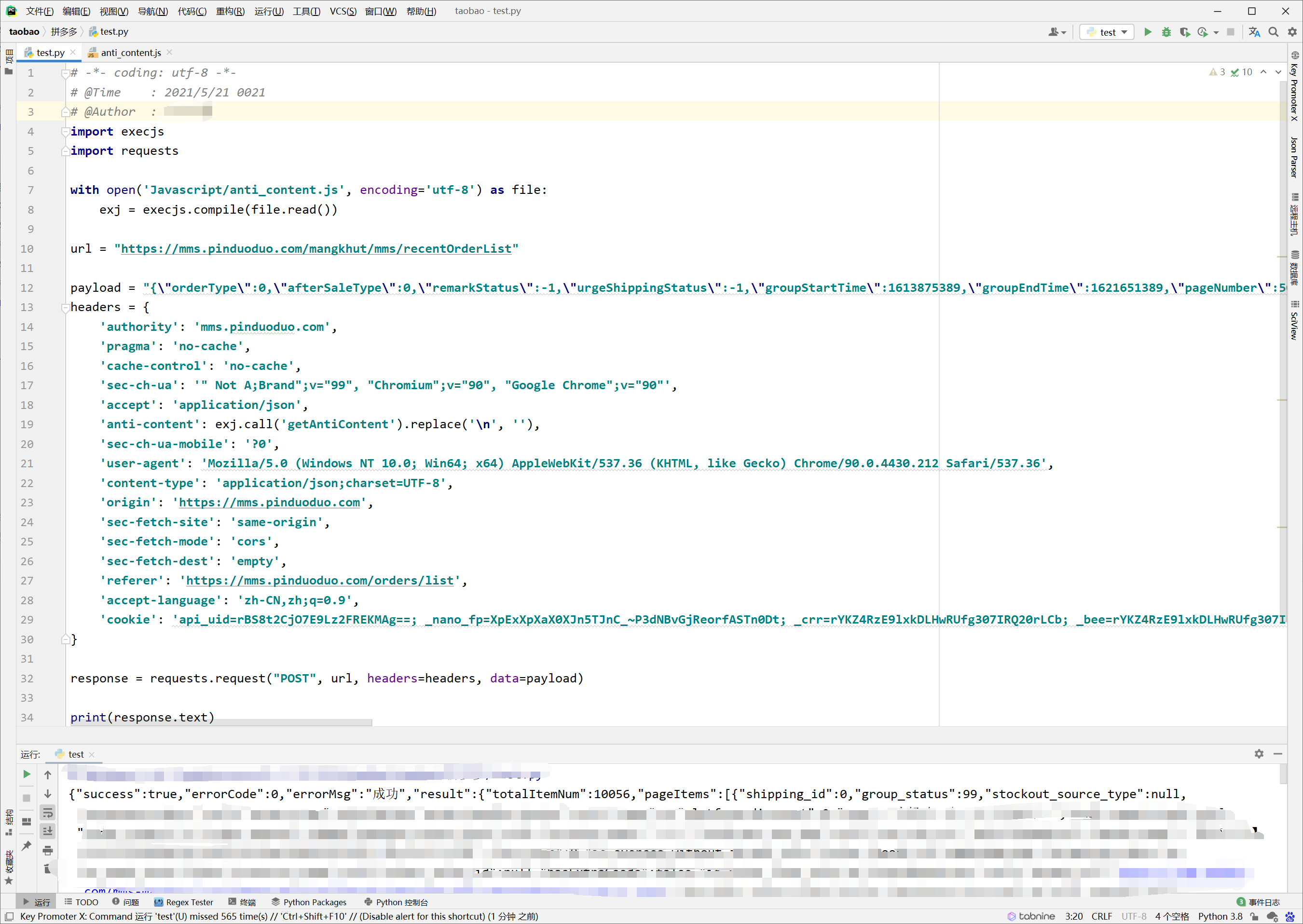

你可以单独开一个Node接口进行调用也可以使用execjs运行js进行调用,下面给出的是使用Node接口进行调用。具体代码就不做展示了,主要是怕死,有了思路相信各位看官也能做出来。

const express = require('express');

const bodyParser = require('body-parser');

const app = express();app.use(bodyParser.json());

app.use(bodyParser.urlencoded({extended: true}));

app.get('/pdd_search', function (req, res) {timeStamp = new Date().getTime()let anti_result = new o()({serverTime: timeStamp}).messagePack()console.log(anti_result);res.json({anti_result: anti_result})

});const server = app.listen(8085, function () {let host = server.address().address;let port = server.address().port;console.log("应用实例,访问地址为 http://%s:%s", host, port)});

这篇关于某多多anti-content参数逆向思路的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!