本文主要是介绍15-网络安全框架及模型-BLP机密性模型,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

BLP机密性模型

1 背景概述

2 模型原理

3 主要特性

4 优势和局限性

5 困难和挑战

6 应用场景

7 应用案例

BLP机密性模型

1 背景概述

BLP模型,全称为Bell-LaPadula模型,是在1973年由D.Bell和J.LaPadula在《Mathematical foundations and models》中提出并加以完善的。该模型的设计初衷是为了解决军方系统的安全问题,特别是对具有密级划分信息的访问控制问题。它是第一个比较完整地形式化方法对系统安全进行严格证明的数学模型,被广泛应用于描述计算机系统的安全问题。

BLP模型是一个安全模型,用于计算机系统中对机密性的保护。它基于自主访问控制和强制访问控制两种方式实现,处理基于此之上的权利继承转让等等关系,为大型系统的访问控制提供一个安全保证。BLP一开始作为军方的一个安全模型出台,对于数据间的权利转让而产生变化的访问权限,提供一系列安全检查,避免权利的过度转让产生的模糊泛滥。

BLP模型的特点在于其多层安全背景和确保高级别用户不能读取低级别用户的数据的原则。通过将信息安全分为多个级别,每个级别都有唯一的标识符,BLP模型实现了对机密性的保护。更高的级别表示更高的机密性,低级别表示更少的机密性。

2 模型原理

BLP模型的基本原理基于安全访问控制的一种模型,该模型旨在处理访问控制中的权利继承和转让等问题,为大型系统的访问控制提供安全保证。它结合了自主访问控制和强制访问控制两种方式,对数据间的权利转让产生的访问权限变化进行安全检查,避免因权利过度转让导致的模糊和泛滥。

在BLP模型中,安全概念被形式化描述,系统、系统状态、状态间的转换规则、安全概念以及一组安全特性被定义。BLP模型定义了系统、系统状态、状态间的转换规则,安全概念,制定了一组安全特性,对系统状态、状态转换规则进行约束。如果一个系统的初始状态是安全的,且经过一系列规则都是保持安全的,那么可以证明该系统是安全的。

BLP模型的基本安全策略是“下读上写”,即主体对客体向下读、向上写。主体可以读安全级别比他低或相等的客体,可以写安全级别比他高或相等的客体。通过将信息安全分为多个级别,每个级别都有唯一的标识符,BLP模型确保了高级别用户不能读取低级别用户的数据,从而保护了数据的机密性。

综上所述,BLP模型通过形式化方法和多级安全策略,为计算机系统的访问控制提供了严格的安全保证。

3 主要特性

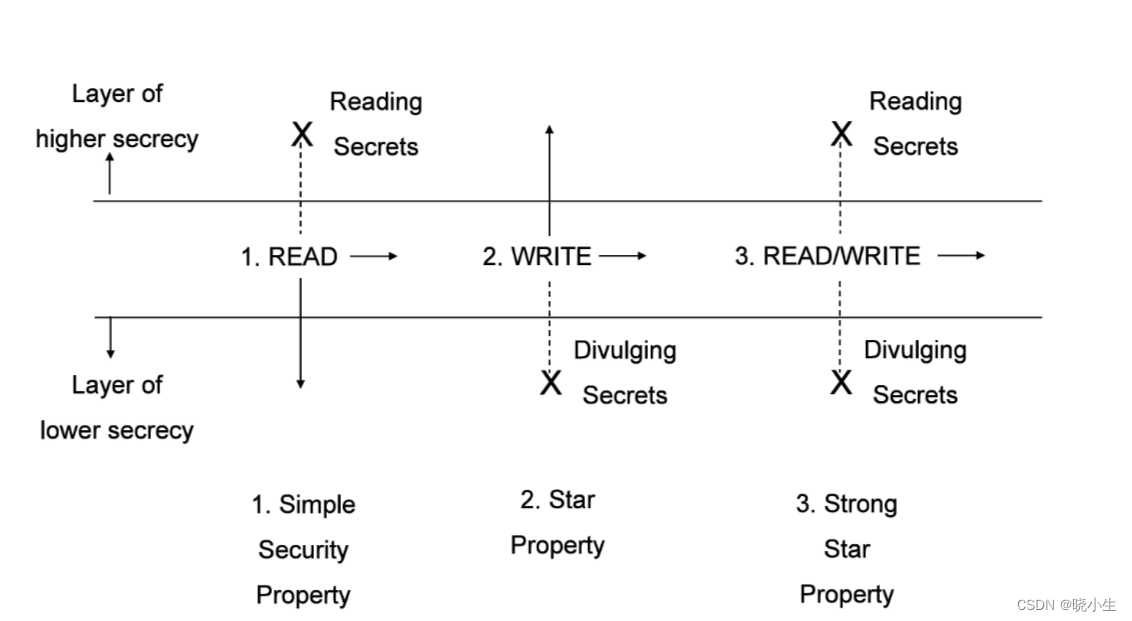

BLP模型用于防止非授权信息的扩散,从而保证系统的安全。它有两个特性:简单安全特性、*特性。

-

简单安全特性(Simple Security Property):

-

简单安全特性主要描述了主体对客体进行读访问的规则。

-

根据这一特性,主体对客体进行读访问的必要条件是主体的安全级别不小于客体的安全级别。这确保了只有适当级别或更高级别的主体能够读取特定客体。

-

此外,主体的范畴集合必须包含客体的全部范畴。这意味着主体只能读取属于自己类别或包含自己类别的客体,即“向下读”。

-

这种特性有助于防止高安全级别的信息流向低安全级别的主体,从而确保信息的机密性。

-

-

*特性(Star Property):

-

*特性涉及到主体对客体进行写访问的规则。

-

根据这一特性,一个主体对客体进行写访问的必要条件是客体的安全级别必须支配主体的安全级别。这意味着只有当客体的安全级别高于或等于主体的安全级别时,主体才能向该客体写入数据。

-

此外,客体的范畴集合必须包含主体的全部范畴。这意味着主体只能向属于自己类别或包含自己类别的客体写入数据,即“向上写”。

-

这种特性确保了只有经过授权的主体才能在适当的级别写入数据,从而防止非授权信息的向上流动和扩散。

-

BLP模型通过这两个特性有效地防止了非授权信息的向下和向上流动,确保了系统的机密性。在实际应用中,这些规则可以根据具体需求进行调整和扩展,以适应不同系统和数据保护的要求。

4 优势和局限性

BLP模型的优势和局限性如下:

优势:

-

形式化描述:BLP模型使用形式化方法对系统安全策略进行描述,使得安全策略的制定和实施更加精确和可靠。

-

严格的安全性:BLP模型提供了严格的安全性保证,通过多级安全策略和访问控制机制,有效地防止了非授权信息的向上流动和扩散。

-

适用于大型系统:BLP模型适用于大型系统的访问控制,能够处理复杂的系统结构和大量的数据保护需求。

-

灵活的访问控制:BLP模型结合了自主访问控制和强制访问控制两种方式,可以根据实际需求灵活地实施访问控制策略。

局限性:

-

灵活性不足:BLP模型在访问控制方面相对较为严格,对于某些需要灵活处理的场景可能不够灵活。

-

性能开销:由于BLP模型需要进行大量的安全检查和验证,可能会对系统的性能产生一定的影响。

-

适应性受限:BLP模型主要适用于静态系统的访问控制,对于动态系统的适应性可能有限。

-

难以满足所有安全需求:虽然BLP模型提供了严格的安全性保证,但仍然难以满足所有安全需求,需要根据具体需求进行适当调整和补充。

总体而言,BLP模型的优势在于其形式化描述、严格的安全性、适用于大型系统和灵活的访问控制等方面。然而,在实际应用中,需要考虑其局限性,并根据具体需求进行适当的调整和补充。

5 困难和挑战

在实际部署应用中,BLP模型面临着一些困难和挑战:

-

确定系统安全规则的确定性:在BLP模型中,确定系统执行的安全规则是一个挑战。由于安全规则通常基于模糊的描述和假设,很难在实践中完全确定和验证。

-

处理多级客体的相关机制:在多级安全系统中,BLP模型需要处理多级客体的相关机制。这涉及到对不同级别的客体进行分类和管理,以确保访问控制策略的正确实施。

-

应用相关的安全规则:在实际应用中,BLP模型可能难以支持应用相关的安全规则。某些应用可能需要特定的访问控制策略,而BLP模型可能无法完全满足这些需求。

-

细粒度访问控制:BLP模型通常提供的是基于主体和客体的粗粒度访问控制,而不是细粒度的访问控制。细粒度访问控制能够更精确地控制对资源的访问,但实现起来更为复杂。

-

性能开销:由于BLP模型需要进行大量的安全检查和验证,可能会对系统的性能产生一定的影响。特别是在处理大量数据和复杂系统时,性能开销可能会成为一个问题。

-

管理复杂性:在实际部署中,BLP模型的管理可能比较复杂。需要确保所有主体和客体的安全级别和范畴都被正确地定义和管理,这可能需要大量的维护工作。

为了克服这些困难和挑战,实际部署中可能需要采取一些措施,如优化安全检查的算法、使用细粒度访问控制技术、合理分配管理责任等。此外,根据具体情况调整和应用BLP模型的安全规则也是非常重要的。

6 应用场景

BLP模型的应用场景主要包括:

-

军事安全策略实施:BLP模型主要用于政府和军事应用中实施访问控制,防止非授权信息的扩散,从而保证系统的安全。

-

多级安全系统:BLP模型适用于多级安全系统,如军事、国防、关键信息基础设施等领域。在这些系统中,需要对不同级别的敏感数据进行分类和保护,防止信息从低级别向高级别的非授权泄漏。

-

大型企业网络安全防护:大型企业通常拥有大量的敏感数据和资源,BLP模型可以帮助企业实施严格的访问控制策略,保护数据不被非授权人员访问或篡改。

-

智慧城市的安全防护:在智慧城市的建设中,涉及到大量的公共服务和基础设施,BLP模型可以应用于这些场景中,确保数据的安全性和机密性。

-

其他需要保护机密信息的场景:除了上述场景外,BLP模型还可以应用于其他需要保护机密信息的场景,如金融、医疗、科研等领域。在这些领域中,BLP模型可以帮助实现严格的访问控制和数据保护,确保机密信息不被泄露或滥用。

BLP模型适用于需要保护机密信息和实施访问控制的场景,特别是那些涉及到国家安全、企业利益和公共安全的领域。通过应用BLP模型,可以有效地防止非授权信息的向上流动和扩散,确保数据的安全性和机密性。

7 应用案例

案例: 政府机构的安全管理系统

政府机构存储了大量的敏感数据,如国家机密、公民个人信息等。为了确保这些数据的安全性,政府机构可以采用BLP模型来实施访问控制。

首先,政府机构可以将数据划分为不同的级别,如高度机密、机密、秘密和公开等。每个级别都有相应的安全要求和访问权限。

其次,政府机构可以定义主体和客体的安全级别和范畴。例如,高级别的官员或管理员可能具有更高的安全级别和更广泛的范畴,而普通员工或公众可能具有较低的安全级别和较窄的范畴。

然后,政府机构可以根据BLP模型的规则设置访问控制策略。例如,简单安全特性要求主体只能读取与自己级别相当或更低级别的客体,而*特性要求主体只能写入比自己级别更高的客体。

最后,政府机构可以实施这些访问控制策略来限制对敏感数据的访问。只有经过授权的人员才能访问相应级别的数据,并且只能进行合法的读/写操作。

通过应用BLP模型,政府机构可以确保敏感数据的安全性和机密性,防止非授权人员的访问和泄漏。同时,BLP模型还可以与其他安全机制结合使用,如身份认证、数据加密等,进一步提高系统的安全性。

这篇关于15-网络安全框架及模型-BLP机密性模型的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!