本文主要是介绍红队系列-网络安全知识锦囊,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

网络安全

- 学习资源网站

- 靶场/CTF

- 大佬博客笔记

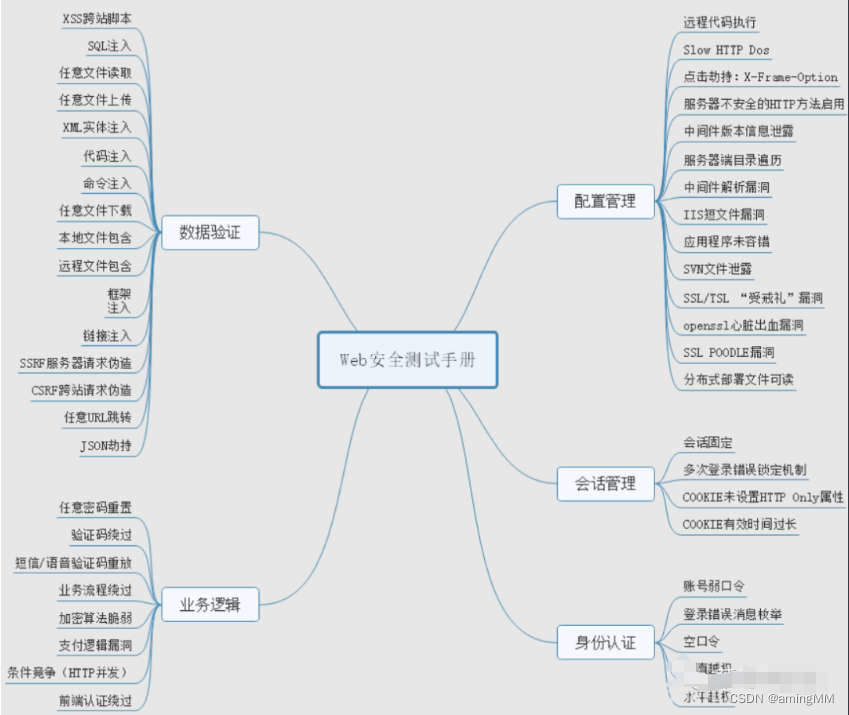

- 思维框图

- CTF/AWD

- APT&&矩阵

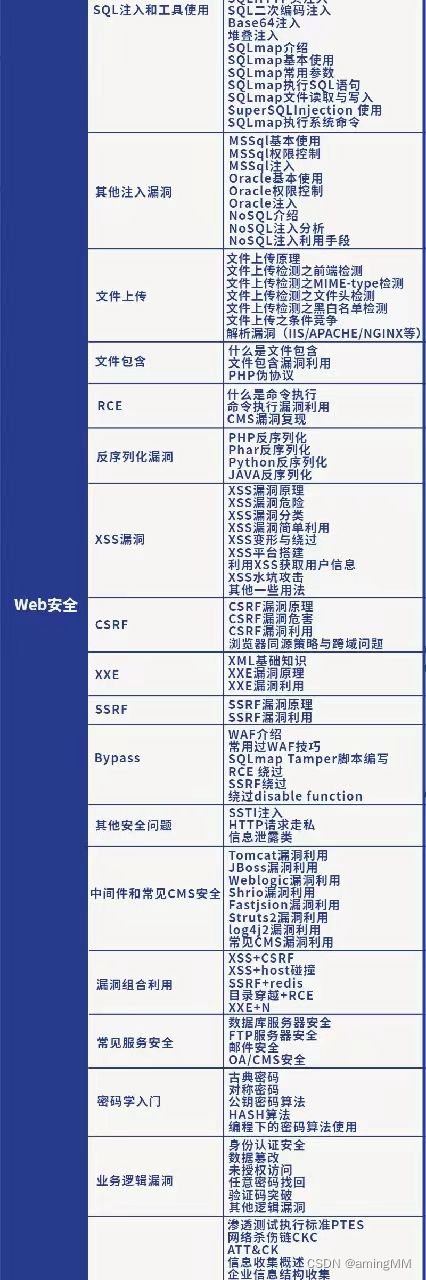

- Web安全/渗透测试

- 信息收集

- 注入攻击

- 权限提升

- 内网横向

- 代理

- EW

- NPS

- proxychains

- rakshasa

- reGeorg

- 域渗透

- SRC

- IOT安全

- 代码审计

- 任意命令/代码执行

- SSRF

- Fuzz大法

- 溯源应急反制

- 历年漏洞复现集合

- Tools 详解集合

学习资源网站

技术文章 - 先知社区

https://xz.aliyun.com/

必火网络安全

https://www.bihuoedu.com/index.php

Micro8

https://github.com/micro8/Gitbook

https://micro8.gitbook.io/micro8/

https://micro8.github.io/Micro8-HTML/

合天网安实验室

https://www.hetianlab.com/

吾爱破解

https://www.52pojie.cn/

看雪知识库

https://www.kanxue.com/chm.htm

安全脉搏

https://www.secpulse.com/

奇安信攻防社区

https://forum.butian.net/

安全客 - 安全资讯平台

https://www.anquanke.com/

FreeBuf

https://www.freebuf.com/

90Sec - 专注于网络空间安全、前沿技术研究

https://forum.90sec.com/

CN-SEC 中文网 | 聚合网络安全,存储安全技术文章,融合安全最新讯息

http://cn-sec.com/

【i春秋】-专注网络安全_信息安全_白帽子的在线学习_教育_培训平台

https://www.ichunqiu.com/

Hacking8 安全文库 - 像黑客一样学习

https://www.hacking8.com/

不安全

https://unsafe.sh/

嘶吼 RoarTalk – 网络安全行业综合服务平台,4hou.com

https://www.4hou.com/

NOSEC安全讯息平台 - 白帽汇安全研究院

https://nosec.org/home/index

T00ls | 低调求发展 - 潜心习安全 - T00ls.Com

https://www.t00ls.com

指尖安全

https://www.secfree.com/

SQL 注入

https://websec.ca/kb/sql_injection

风暴网站

https://packetstormsecurity.com/

CVE统计

https://www.cvedetails.com/

靶场/CTF

Vulhub

https://vulhub.org/#/environments/

Vulnstack

http://vulnstack.qiyuanxuetang.net/vuln/#

靶场 Juice Shop

https://github.com/juice-shop/juice-shop

CTF wiki

https://ctf-wiki.org/

i春秋

https://www.ichunqiu.com/competition

网鼎杯

https://www.wangdingcup.com/

CTF365

https://ctf365.com/

CTFTIME

https://ctftime.org/

鹏程杯

http://ipk.erangelab.com/

攻防世界XCTF

https://adworld.xctf.org.cn

Bugku

https://www.bugku.com/

https://ctf.bugku.com/

CTF资源库

https://www.ctftools.com/

CTFHub

https://www.ctfhub.com

世界CTF

http://www.wechall.net/challs/

大佬博客笔记

Y4er的博客

https://y4er.com/

bitterz

https://www.cnblogs.com/bitterz/

离别歌

https://www.leavesongs.com/

WebShell’S Blog

https://www.webshell.cc/

天问非攻

https://xzajyjs.cn/

mai1zhi2

https://blog.csdn.net/mai1zhi2?type=blog

zpchcbd

https://www.cnblogs.com/zpchcbd/

spider

http://www.spider007.cn/

学习笔记

https://github.com/LyleMi/Learn-Web-Hacking

思维框图

-

序章

- Web技术演化

- 网络攻防技术演化

- 安全观

-

计算机网络与协议

- 网络基础

- UDP协议

- TCP协议

- DHCP协议

- 路由算法

- 域名系统

- HTTP标准

- 邮件协议族

- SSL/TLS

- IPsec

- Wi-Fi

-

信息收集

- 网络整体架构

- 域名信息

- 端口信息

- 站点信息

- 搜索引擎利用

- 社会工程学

- 参考链接

-

常见漏洞攻防

- SQL注入

- XSS

- CSRF

- SSRF

- 命令注入

- 目录穿越

- 文件读取

- 文件上传

- 文件包含

- XXE

- 模版注入

- Xpath注入

- 逻辑漏洞 / 业务漏洞

- 配置安全

- 中间件

- Web Cache欺骗攻击

- HTTP 请求走私

-

语言与框架

- PHP

- Python

- Java

- JavaScript

- Golang

- Ruby

- ASP

- PowerShell

- Shell

- Csharp

-

内网渗透

- Windows内网渗透

- Linux内网渗透

- 后门技术

- 综合技巧

- 参考链接

-

云安全

- 容器标准

- Docker

- 参考链接

-

防御技术

- 团队建设

- 红蓝对抗

- 安全开发

- 安全建设

- 威胁情报

- ATT&CK

- 风险控制

- 防御框架

- 加固检查

- 入侵检测

- 零信任安全

- 蜜罐技术

- RASP

- 应急响应

-

认证机制

- 多因子认证

- SSO

- JWT

- OAuth

- SAML

- SCRAM

- Windows

- Kerberos

- NTLM 身份验证

-

工具与资源

- 推荐资源

- 相关论文

- 信息收集

- 社会工程学

- 模糊测试

- 漏洞利用/测试

- 近源渗透

- Web持久化

- 横向移动

- 云安全

- 操作系统持久化

- 审计工具

- 防御

- 安全开发

- 运维

- 取证

- 其他

-

手册速查

- 爆破工具

- 下载工具

- 流量相关

- 嗅探工具

- SQLMap使用

-

其他

- 代码审计

- WAF

- 常见网络设备

- 指纹

- Unicode

- JSON

- 拒绝服务攻击

- 邮件安全

- APT

- 供应链安全

- 近源渗透

- 常见术语

计算机网络协议、

网络基础

UDP协议

TCP协议

路由算法

域名系统

HTTP标准

HTTPS

SSL/TLS

IPsec信息收集、

常见漏洞、

SQL注入

XSS

CSRF

SSRF

命令注入

目录穿越

文件读取

文件上传

文件包含

XXE

模版注入

Xpath注入

逻辑漏洞 / 业务漏洞

配置安全

中间件

Web Cache欺骗攻击

HTTP 请求走私内网渗透、

信息收集- windows

持久化- indows

域渗透

信息收集- Linux

持久化- Linux

痕迹清理

综合技巧

参考链接防御技术

团队建设安全开发威胁情报ATT风险控制加固检查防御框架蜜罐技术入侵检则应急响应朔源分析认证机制ssoOAuthJHTKerberosSAML语言与框架

PHP

Python

Java

JavaScript

Golang

Ruby

ASPCTF/AWD

1、CTF系列-WEB专题篇

https://blog.csdn.net/qq_33608000/article/details/125885471

2、CTF系列-CRYPTO密码学加解密编码算法专题篇

3、CTF系列-REVERSE逆向反编译专题篇

4、CTF系列-PWN二进制专题篇

5、CTF系列-Mobile专题篇

6、CTF系列-Fornesics取证专题篇

7、CTF系列-MISC杂项专题篇

CTF系列-AWD专题篇

https://blog.csdn.net/qq_33608000/article/details/125772372

APT&&矩阵

https://my.vultr.com/

Vultr云服务器搭建 (VPS可匿名无备案)

Deploy New Server

AMD EPYC vCPU 和NVMe固态

https://idcim.cn

梯子VPN

https://sms-activate.org/

电话

https://openai.com/

GPT

https://depay.depay.one/zh-cn/index.html

数字货币

https://app.telegramdown.com/?dwonf

电报

https://www.freenom.com

域名

Cloudflare

CDN

Web安全/渗透测试

信息收集

红队专题-Web渗透之资产情报信息收集能力(社工)总结

注入攻击

权限提升

内网横向

代理

EW

https://github.com/idlefire/ewhttp://www.earthwormcentral.org/

NPS

https://mp.weixin.qq.com/s/mbXXoa5r_F2Pmt5asquoNQ

# New免杀工具NPS更新5.21(附下载)nohup ./nps &nps通信流量比较稳定,但特征抓的比较死,

所以基于原版的nps进行二次开发,

为了工具的免杀性及其后期修改,本人不公开源码,只能简单进行二开。(1)重写了nps的认证过程,通信过程均进行加密

(2)重些了npc的部分,预计后续分离config文件进行加载

(3)进行了nps未授权漏洞的修复,避免了默认配置未授权proxychains

socks 18001 4a /etc/proxychains.confProxyChains 遵循 GNU协议 的一款适用于 linux系统 的 网络代理设置工具 。强制由任一程序发起的TCP连接请求必须通过诸如TOR 或 SOCKS4, SOCKS5 或HTTP(S) 代理。支持的认证方式包括:SOCKS4/5的用户/密码认证,HTTP的基本认证。

允许TCP和DNS通过代理隧道,并且可配置多个代理。

ProxyChains通过一个用户定义的代理列表强制连接指定的应用程序, 直接断开接收方和发送方的连接。使用proxychains的时候,程序或者终端选项尽量不要设置任何协议的代理,否则可能会打乱这个代理回路出现网络错误。rakshasa

https://github.com/Mob2003/rakshasa

reGeorg

Regeorg地址:https://github.com/sensepost/reGeorg 不出网reGeorg 的前身是2008年

SensePost 在 BlackHat USA 2008 的 reDuh 延伸与扩展。 reGeorg是reDuh的继承者,

利用了会话层的socks5协议,相比较于reDuh效率更高一些。 关于通过reGeorg建立HTTP隧道的作用体现在,

当我们能通过外网访问服务器A,但是我们并不能与位于内网的主机交互,这时reGeorg就派上了用场,假设此时我们拿到了服务器A的webshell,但是该内网主机的icmp、DNS、tcp和udp协议等都不能出网,唯一的数据通道是webshell搭建正向代理。 所以在公网能访问的服务器A上安装reGeorg,

它就在攻击者与内网主机之间充当一个转发的角色,从而达到攻击者与内网的信息交互。# reGeorg利用reGeorg提供了PHP、ASPX、JSP脚本,直接访问显示“Georg says, 'All seems fine'”,表示脚本运行正常首先将reGeorg服务端脚本利用上传漏洞或者其他方法上传到服务器中 访问成功

python2 reGeorgSocksProxy.py -p 9999 -u 上传reGeorg的web路径

下图表示客户端也就是攻击机正常监听。https://blog.csdn.net/weixin_57567655/article/details/124787470域渗透

SRC

IOT安全

https://blog.csdn.net/qq_33608000/article/details/134302745

红队系列-IOT安全深入浅出

代码审计

任意命令/代码执行

SSRF

Fuzz大法

溯源应急反制

红队系列-溯源应急反制专题

https://blog.csdn.net/qq_33608000/article/details/134306443

历年漏洞复现集合

±------------------±-----------------±----±----±------------------------------------------------------------+

| Target type | Vuln Name | Poc | Exp | Impact Version && Vulnerability description |

±------------------±-----------------±----±----±------------------------------------------------------------+

| Apache ActiveMQ | CVE-2015-5254 | Y | N | < 5.13.0, deserialization remote code execution |

| Apache ActiveMQ | CVE-2016-3088 | Y | Y | < 5.14.0, http put&move upload webshell |

| Apache Druid | CVE-2021-25646 | Y | Y | < 0.20.1, apache druid console remote code execution |

| Apache Flink | CVE-2020-17518 | Y | N | < 1.11.3 or < 1.12.0, upload path traversal |

| Apache Flink | CVE-2020-17519 | Y | Y | 1.5.1 - 1.11.2, ‘jobmanager/logs’ path traversal |

| Apache OFBiz | CVE-2021-26295 | Y | N | < 17.12.06, rmi deserializes arbitrary code execution |

| Apache OFBiz | CVE-2021-29200 | Y | N | < 17.12.07, rmi deserializes arbitrary code execution |

| Apache OFBiz | CVE-2021-30128 | Y | Y | < 17.12.07, deserialize remote command execution |

| Apache Shiro | CVE-2016-4437 | Y | Y | <= 1.2.4, shiro-550, rememberme deserialization rce |

| Apache Solr | CVE-2017-12629 | Y | Y | < 7.1.0, runexecutablelistener rce & xxe, only rce is here |

| Apache Solr | CVE-2019-0193 | Y | N | < 8.2.0, dataimporthandler module remote code execution |

| Apache Solr | CVE-2019-17558 | Y | Y | 5.0.0 - 8.3.1, velocity response writer rce |

| Apache Solr | time-2021-0318 | Y | Y | all, apache solr arbitrary file reading |

| Apache Solr | CVE-2021-27905 | Y | N | 7.0.0-7.7.3, 8.0.0-8.8.1, replication handler ssrf |

| Apache Struts2 | S2-005 | Y | Y | 2.0.0 - 2.1.8.1, cve-2010-1870 parameters interceptor rce |

| Apache Struts2 | S2-008 | Y | Y | 2.0.0 - 2.3.17, debugging interceptor rce |

| Apache Struts2 | S2-009 | Y | Y | 2.1.0 - 2.3.1.1, cve-2011-3923 ognl interpreter rce |

| Apache Struts2 | S2-013 | Y | Y | 2.0.0 - 2.3.14.1, cve-2013-1966 ognl interpreter rce |

| Apache Struts2 | S2-015 | Y | Y | 2.0.0 - 2.3.14.2, cve-2013-2134 ognl interpreter rce |

| Apache Struts2 | S2-016 | Y | Y | 2.0.0 - 2.3.15, cve-2013-2251 ognl interpreter rce |

| Apache Struts2 | S2-029 | Y | Y | 2.0.0 - 2.3.24.1, ognl interpreter rce |

| Apache Struts2 | S2-032 | Y | Y | 2.3.20-28, cve-2016-3081 rce can be performed via method |

| Apache Struts2 | S2-045 | Y | Y | 2.3.5-31, 2.5.0-10, cve-2017-5638 jakarta multipart rce |

| Apache Struts2 | S2-046 | Y | Y | 2.3.5-31, 2.5.0-10, cve-2017-5638 jakarta multipart rce |

| Apache Struts2 | S2-048 | Y | Y | 2.3.x, cve-2017-9791 struts2-struts1-plugin rce |

| Apache Struts2 | S2-052 | Y | Y | 2.1.2 - 2.3.33, 2.5 - 2.5.12 cve-2017-9805 rest plugin rce |

| Apache Struts2 | S2-057 | Y | Y | 2.0.4 - 2.3.34, 2.5.0-2.5.16, cve-2018-11776 namespace rce |

| Apache Struts2 | S2-059 | Y | Y | 2.0.0 - 2.5.20, cve-2019-0230 ognl interpreter rce |

| Apache Struts2 | S2-061 | Y | Y | 2.0.0-2.5.25, cve-2020-17530 ognl interpreter rce |

| Apache Struts2 | S2-devMode | Y | Y | 2.1.0 - 2.5.1, devmode remote code execution |

| Apache Tomcat | Examples File | Y | N | all version, /examples/servlets/servlet |

| Apache Tomcat | CVE-2017-12615 | Y | Y | 7.0.0 - 7.0.81, put method any files upload |

| Apache Tomcat | CVE-2020-1938 | Y | Y | 6, 7 < 7.0.100, 8 < 8.5.51, 9 < 9.0.31 arbitrary file read |

| Apache Unomi | CVE-2020-13942 | Y | Y | < 1.5.2, apache unomi remote code execution |

| CoreMail | time-2021-0414 | Y | N | Coremail configuration information disclosure vulnerability |

| Drupal | CVE-2018-7600 | Y | Y | 6.x, 7.x, 8.x, drupalgeddon2 remote code execution |

| Drupal | CVE-2018-7602 | Y | Y | < 7.59, < 8.5.3 (except 8.4.8) drupalgeddon2 rce |

| Drupal | CVE-2019-6340 | Y | Y | < 8.6.10, drupal core restful remote code execution |

| Ecology | time-2021-0515 | Y | Y | <= 9.0, e-cology oa workflowservicexml rce |

| Elasticsearch | CVE-2014-3120 | Y | Y | < 1.2, elasticsearch remote code execution |

| Elasticsearch | CVE-2015-1427 | Y | Y | < 1.3.7, < 1.4.3, elasticsearch remote code execution |

| Exchange | CVE-2021-26855 | Y | N | 2010 2013 2016 2019, microsoft exchange server ssrf |

| Exchange | CVE-2021-27065 | Y | Y | 2010 2013 2016 2019, exchange arbitrary file write |

| Eyou Email | CNVD-2021-26422 | Y | Y | eyou email system has remote command execution |

| F5 BIG-IP | CVE-2020-5902 | Y | Y | < 11.6.x, f5 big-ip remote code execution |

| F5 BIG-IP | CVE-2021-22986 | Y | Y | < 16.0.1, f5 big-ip remote code execution |

| Fastjson | VER-1224-1 | Y | Y | <= 1.2.24 fastjson parse object remote code execution |

| Fastjson | VER-1224-2 | Y | Y | <= 1.2.24 fastjson parse object remote code execution |

| Fastjson | VER-1224-3 | Y | Y | <= 1.2.24 fastjson parse object remote code execution |

| Fastjson | VER-1247 | Y | Y | <= 1.2.47 fastjson autotype remote code execution |

| Fsatjson | VER-1262 | Y | Y | <= 1.2.62 fastjson autotype remote code execution |

| Jenkins | CVE-2017-1000353 | Y | N | <= 2.56, LTS <= 2.46.1, jenkins-ci remote code execution |

| Jenkins | CVE-2018-1000861 | Y | Y | <= 2.153, LTS <= 2.138.3, remote code execution |

| Laravel | CVE-2018-15133 | N | Y | 5.5.x <= 5.5.40, 5.6.x <= 5.6.29, laravel get app_key rce |

| Laravel | CVE-2021-3129 | Y | N | ignition <= 2.5.1, laravel debug mode remote code execution |

| Nexus OSS/Pro | CVE-2019-7238 | Y | Y | 3.6.2 - 3.14.0, remote code execution vulnerability |

| Nexus OSS/Pro | CVE-2020-10199 | Y | Y | 3.x <= 3.21.1, remote code execution vulnerability |

| Node.JS | CVE-2021-21315 | Y | N | systeminformation < 5.3.1, node.js command injection |

| Oracle Weblogic | CVE-2014-4210 | Y | N | 10.0.2 - 10.3.6, weblogic ssrf vulnerability |

| Oracle Weblogic | CVE-2016-0638 | Y | N | 10.3.6.0, 12.2.1-3, t3 deserialization rce |

| Oracle Weblogic | CVE-2017-3506 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.0-2, weblogic wls-wsat rce |

| Oracle Weblogic | CVE-2017-10271 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.1-2, weblogic wls-wsat rce |

| Oracle Weblogic | CVE-2018-2894 | Y | Y | 12.1.3.0, 12.2.1.2-3, deserialization any file upload |

| Oracle Weblogic | CVE-2018-3191 | Y | N | 10.3.6.0, 12.1.3.0, 12.2.1.3, t3 deserialization rce |

| Oracle Weblogic | CVE-2019-2725 | Y | Y | 10.3.6.0, 12.1.3.0, weblogic wls9-async deserialization rce |

| Oracle Weblogic | CVE-2019-2890 | Y | N | 10.3.6.0, 12.1.3.0, 12.2.1.3, t3 deserialization rce |

| Oracle Weblogic | CVE-2019-2729 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.3 wls9-async deserialization rce |

| Oracle Weblogic | CVE-2020-2551 | Y | N | 10.3.6.0, 12.1.3.0, 12.2.1.3-4, wlscore deserialization rce |

| Oracle Weblogic | CVE-2020-2555 | Y | Y | 3.7.1.17, 12.1.3.0.0, 12.2.1.3-4.0, t3 deserialization rce |

| Oracle Weblogic | CVE-2020-2883 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.3-4, iiop t3 deserialization rce |

| Oracle Weblogic | CVE-2020-14882 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.3-4, 14.1.1.0, console rce |

| Oracle Weblogic | CVE-2020-2109 | Y | Y | 10.3.6.0, 12.1.3.0, 12.2.1.3-4, 14.1.1.0, unauthorized jndi |

| QiAnXin | time-2021-0410 | Y | Y | qianxin ns-ngfw netkang next generation firewall front rce |

| RedHat JBoss | CVE-2010-0738 | Y | Y | 4.2.0 - 4.3.0, jmx-console deserialization any files upload |

| RedHat JBoss | CVE-2010-1428 | Y | Y | 4.2.0 - 4.3.0, web-console deserialization any files upload |

| RedHat JBoss | CVE-2015-7501 | Y | Y | 5.x, 6.x, jmxinvokerservlet deserialization any file upload |

| RuiJie | time_2021_0424 | Y | N | get account password, background rce |

| Saltstack | CVE-2021-25282 | Y | Y | < 3002.5, saltStack arbitrary file writing vulnerability |

| Spring Data | CVE-2018-1273 | Y | Y | 1.13 - 1.13.10, 2.0 - 2.0.5, spring data commons rce |

| Spring Cloud | CVE-2019-3799 | Y | Y | 2.1.0-2.1.1, 2.0.0-2.0.3, 1.4.0-1.4.5, directory traversal |

| Spring Cloud | CVE-2020-5410 | Y | Y | < 2.2.3, < 2.1.9, directory traversal vulnerability |

| ThinkPHP | CVE-2019-9082 | Y | Y | < 3.2.4, thinkphp rememberme deserialization rce |

| ThinkPHP | CVE-2018-20062 | Y | Y | <= 5.0.23, 5.1.31, thinkphp rememberme deserialization rce |

| Vmware vCenter | time-2020-1013 | Y | N | <= 6.5u1, vmware vcenter arbitrary file reading (not cve) |

| Vmware vCenter | CVE-2021-21972 | Y | Y | 7.0 < 7.0U1c, 6.7 < 6.7U3l, 6.5 < 6.5U3n, any file upload |

| VMware vRealize | CVE-2021-21975 | Y | N | <= 8.3.0, vmware vrealize operations manager api ssrf |

±------------------±-----------------±----±----±------------------------------------------------------------+

ActiveMQ 反序列化漏洞CVE-2015-5254ActiveMQ 任意文件写入漏洞CVE-2016-3088Apache Airflow 示例dag中的命令注入Apache Airflow Celery 消息中间件命令执行CVE-2020-11981Apache Airflow 默认密钥导致的权限绕过CVE-2020-17526Apereo CAS 4.1 反序列化命令执行漏洞Apache APISIX 默认密钥漏洞CVE-2020-13945AppWeb认证绕过漏洞CVE-2018-8715Aria2 任意文件写入漏洞Bash Shellshock 破壳漏洞CVE-2014-6271Celery <4.0 Redis未授权访问+Pickle反序列化利用CGI HTTPoxy漏洞 CVE-2016-5385Adobe ColdFusion 文件读取漏洞CVE-2010-2861Adobe ColdFusion 反序列化漏洞CVE-2017-3066Atlassian Confluence 路径穿越与命令执行漏洞CVE-2019-3396Atlassian Confluence OGNL表达式注入代码执行漏洞CVE-2021-26084Couchdb 垂直权限绕过漏洞CVE-2017-12635Couchdb 任意命令执行漏洞CVE-2017-12636 Discuz 7.x/6.x 全局变量防御绕过导致代码执行wooyun-2010-080723 Discuz!X ≤3.4 任意文件删除漏洞Django debug page XSS漏洞CVE-2017-12794Django < 2.0.8 任意URL跳转漏洞 CVE-2018-14574Django JSONField/HStoreField SQL注入漏洞 CVE-2019-14234Django GIS SQL注入漏洞 CVE-2020-9402Django QuerySet.order_by() SQL注入漏洞 CVE-2021-35042DNS域传送漏洞docker daemon api 未授权访问漏洞Drupal < 7.32 “Drupalgeddon” SQL注入漏洞 CVE-2014-3704Drupal Core 8 PECL YAML 反序列化任意代码执行漏洞 CVE-2017-6920Drupal Drupalgeddon 2 远程代码执行漏洞 CVE-2018-7600Drupal 远程代码执行漏洞 CVE-2018-7602Drupal 远程代码执行漏洞 CVE-2019-6339Drupal XSS漏洞 CVE-2019-6341Aapche Dubbo Java反序列化漏洞 CVE-2019-17564 ECShop 4.x collection_list SQL注入ECShop 2.x/3.x SQL注入/任意代码执行漏洞ElasticSearch 命令执行漏洞 CVE-2014-3120ElasticSearch Groovy 沙盒绕过 && 代码执行漏洞 CVE-2015-1427ElasticSearch 插件目录穿越漏洞CVE-2015-3337ElasticSearch 目录穿越漏洞CVE-2015-5531Elasticsearch 写入webshell漏洞WooYun-2015-110216electron 远程命令执行漏洞CVE-2018-1000006Electron WebPreferences 远程命令执行漏洞CVE-2018-15685elFinder ZIP 参数与任意命令注入CVE-2021-32682fastjson 反序列化导致任意命令执行漏洞Fastjson 1.2.47 远程命令执行漏洞ffmpeg 任意文件读取漏洞/SSRF漏洞CVE-2016-1897ffmpeg 任意文件读取漏洞Jinja2 SSTI模板注入Apache Flink 文件上传漏洞CVE-2020-17518Apache Flink jobmanager/logs 目录穿越漏洞CVE-2020-17519GhostScript 沙箱绕过(命令执行)漏洞CVE-2018-16509 GhostScript 沙箱绕过(命令执行)漏洞CVE-2018-19475GhostScript 沙箱绕过(命令执行)漏洞CVE-2019-6116GIT-SHELL 沙盒绕过CVE-2017-8386Gitea 1.4.0 目录穿越导致命令执行漏洞GitLab 任意文件读取漏洞CVE-2016-9086GitLab 远程命令执行漏洞CVE-2021-22205gitlist 0.6.0 远程命令执行漏洞GlassFish 任意文件读取漏洞GoAhead 远程命令执行漏洞CVE-2017-17562GoAhead Server 环境变量注入CVE-2021-42342Gogs 任意用户登录漏洞CVE-2018-18925Grafana 8.x 插件模块目录穿越漏洞CVE-2021-43798H2 Database Console 未授权访问Hadoop YARN ResourceManager 未授权访问漏洞Apache HTTPD 换行解析漏洞CVE-2017-15715Apache HTTP Server 2.4.48 mod_proxy SSRF漏洞CVE-2021-40438Apache HTTP Server 2.4.49 路径穿越漏洞CVE-2021-41773Apache HTTP Server 2.4.50 路径穿越漏洞CVE-2021-42013Apache HTTPD 未知后缀解析漏洞Apache SSI 远程命令执行漏洞Imagemagick PDF密码位置命令注入漏洞CVE-2020-29599Imagetragick 命令执行漏洞 Influxdb未授权访问漏洞 Jackson-databind 反序列化漏洞 Java RMI codebase 远程代码执行漏洞 Java RMI Registry 反序列化漏洞(<=jdk8u111) Java RMI Registry 反序列化漏洞 JBoss 5.x/6.x 反序列化漏洞 JBoss 4.x JBossMQ JMS 反序列化漏洞 JBoss JMXInvokerServlet 反序列化漏洞 Jenkins-CI 远程代码执行漏洞 Jenkins远程命令执行漏洞 Jetty WEB-INF 敏感信息泄露漏洞 CVE-2021-28164 Jetty 通用 Servlets 组件 ConcatServlet 信息泄露漏洞 CVE-2021-28169 Jetty WEB-INF 敏感信息泄露漏洞 CVE-2021-34429 Atlassian Jira 模板注入漏洞 CVE-2019-11581 Jmeter RMI 反序列化命令执行漏洞(CVE-2018-1297)Joomla 3.4.5 反序列化漏洞CVE-2015-8562 Joomla 3.7.0 SQL注入漏洞CVE-2017-8917 构造payload 精细化利用Jupyter Notebook 未授权访问漏洞Kibana 本地文件包含漏洞CVE-2018-17246Kibana 原型链污染导致任意代码执行漏洞CVE-2019-7609kibana 5.6.15-6.6.1 RCETimelion->输入载荷->run->canvasLaravel Ignition 2.5.1 代码执行漏洞CVE-2021-3129 phar://协议libssh 服务端权限认证绕过漏洞CVE-2018-10933Liferay Portal CE 反序列化命令执行漏洞CVE-2020-7961 Apache Log4j Server 反序列化命令执行漏洞CVE-2017-5645Apache Log4j2 lookup JNDI 注入漏洞CVE-2021-44228Magento 2.2 SQL注入漏洞mini_httpd任意文件读取漏洞CVE-2018-18778Mojarra JSF ViewState 反序列化漏洞mongo-express 远程代码执行漏洞CVE-2019-10758Mysql 身份认证绕过漏洞CVE-2012-2122Nacos 认证绕过漏洞CVE-2021-29441Neo4j Shell Server 反序列化漏洞CVE-2021-34371Nexus Repository Manager 3 远程命令执行漏洞CVE-2019-7238Nexus Repository Manager 3 远程命令执行漏洞CVE-2020-10199Nexus Repository Manager 3 远程命令执行漏洞CVE-2020-10204Nginx 文件名逻辑漏洞CVE-2013-4547Nginx越界读取缓存漏洞CVE-2017-7529Nginx 配置错误三例Nginx 解析漏洞Node.js 目录穿越漏洞CVE-2017-14849node-postgres 代码执行漏洞分析CVE-2017-16082ntopng权限绕过漏洞CVE-2021-28073Apache OfBiz 反序列化命令执行漏洞CVE-2020-9496 OpenSMTPD 远程命令执行漏洞 (CVE-2020-7247)OpenSSH 用户名枚举漏洞CVE-2018-15473OpenSSL 心脏出血漏洞CVE-2014-0160OpenSSL无限循环DOS漏洞CVE-2022-0778PHP 8.1.0-dev 开发版本后门事件PHP-CGI远程代码执行漏洞CVE-2012-1823PHP imap 远程命令执行漏洞CVE-2018-19518PHP-FPM 远程代码执行漏洞CVE-2019-11043PHP-FPM Fastcgi 未授权访问漏洞PHP文件包含漏洞(利用phpinfo)PHP XML实体注入XDebug 远程调试漏洞(代码执行)PHPMailer 任意文件读取漏洞CVE-2017-5223phpMyAdmin 4.0.x—4.6.2 远程代码执行漏洞CVE-2016-5734phpmyadmin 4.8.1 远程文件包含漏洞CVE-2018-12613phpmyadmin scripts/setup.php 反序列化漏洞WooYun-2016-199433 phpunit 远程代码执行漏洞CVE-2017-9841 Polkit pkexec 权限提升漏洞CVE-2021-4034PostgreSQL 提权漏洞PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)Python PIL 远程命令执行漏洞(GhostButt)Python PIL 远程命令执行漏洞(via Ghostscript)Python unpickle 反序列化漏洞 Ruby On Rails 路径穿越漏洞Ruby on Rails 路径穿越与任意文件读取漏洞Redis 4.x/5.x 主从复制导致的命令执行Redis Lua沙盒绕过命令执行Rocket Chat MongoDB 注入漏洞rsync 未授权访问漏洞Ruby Net::FTP 模块命令注入漏洞SaltStack 水平权限绕过漏洞SaltStack 任意文件读写漏洞SaltStack 命令注入漏洞Samba 远程命令执行漏洞scrapyd 未授权访问漏洞Apache Shiro 1.2.4反序列化漏洞Apache Shiro 认证绕过漏洞Apache Skywalking 8.3.0 SQL注入漏洞Apache Solr 远程命令执行漏洞Apache Solr XML 实体注入漏洞Apache Solr 远程命令执行漏洞Apache Solr Velocity 注入远程命令执行漏洞Apache Solr RemoteStreaming 文件读取与SSRF漏洞Apache Spark 未授权访问漏洞Spring Security Oauth2 远程命令执行漏洞Spring WebFlow 远程代码执行漏洞Spring Data Rest 远程命令执行漏洞Spring Messaging 远程命令执行漏洞Spring Data Commons 远程命令执行漏洞Spring Cloud Gateway Actuator API SpEL表达式注入命令执行Spring Cloud Function SpEL表达式命令注入Spring框架Data Binding与JDK 9+导致的远程代码执行漏洞S2-001 远程代码执行漏洞S2-005 远程代码执行漏洞S2-007 远程代码执行漏洞S2-008 远程代码执行漏洞S2-009 远程代码执行漏洞S2-012 远程代码执行漏洞S2-013 远程代码执行漏洞S2-015 远程代码执行漏洞S2-016 远程代码执行漏洞S2-032 远程代码执行漏洞S2-045 远程代码执行漏洞S2-046 远程代码执行漏洞 S2-048 远程代码执行漏洞 S2-052 远程代码执行漏洞 S2-053 远程代码执行漏洞Struts2 S2-057 远程命令执行漏洞Struts2 S2-059 远程命令执行漏洞Struts2 S2-061 远程命令执行漏洞Supervisord 远程命令执行漏洞ThinkPHP 2.x 任意代码执行漏洞ThinkPHP5 5.0.22/5.1.29 远程代码执行漏洞ThinkPHP5 5.0.23 远程代码执行漏洞ThinkPHP5 SQL注入漏洞/信息泄露Tiki Wiki CMS Groupware 认证绕过漏洞Tomcat PUT方法任意写文件漏洞Aapache Tomcat AJP 文件包含漏洞Tomcat弱口令Apache Unomi 远程表达式代码执行漏洞uWSGI PHP目录穿越漏洞uWSGI 未授权访问漏洞Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞Weblogic WLS Core Components 反序列化命令执行漏洞Weblogic 任意文件上传漏洞Weblogic 管理控制台未授权远程命令执行漏洞Weblogic SSRF漏洞 Weblogic 文件读取漏洞Webmin 远程命令执行漏洞 Wordpress 4.6 任意命令执行漏洞(PwnScriptum) XStream 反序列化命令执行漏洞 XXL-JOB executor 未授权访问漏洞YApi开放注册导致RCEActiveMQ unauthenticated RCE CVE-2015-1830

Axis2任意文件读取

Axis2控制台弱口令

Cisco_WEB弱口令

FTP弱口令

Glassfish弱口令

Jboss弱口令

Jenkins控制台弱口令

MongoDB未授权访问

SQL Server弱口令

MySQL弱口令

PostgresSQL弱口令

Redis弱口令

Resin控制台弱口令

SSH弱口令

Supervisor CVE-2017-11610

Weblogic弱口令

海康威视摄像头弱口令

IIS短文件名

IIS WebDav

IIS WebDav RCE

Java RMI 反序列化代码执行

Jboss 认证绕过

Jboss反序列化代码执行

Jenkins反序列化代码执行

Jenkins-CLI反序列化代码执行(CVE-2017-1000353)

Jetty 共享缓存区远程泄露

Memcache-DRDOS 漏洞

Memcache未授权访问

.NET Padding Oracle信息泄露

HTTP.sys 远程代码执行

SMB远程溢出

Nodejs Debugger 远程代码执行漏洞

phpMyAdmin弱口令

Struts2 052远程代码执行

SHIRO-550 反序列化漏洞

Tomcat弱口令

WebLogic 反序列化代码执行

WebLogic WLS RCE CVE-2017-10271

WebLogic WLS CVE-2018-2628 反序列化漏洞

WebSphere反序列化代码执行

WebServer任意文件读取

Wordpress弱口令

Zabbix latest SQL注入

Zookeeper未授权访问

Axis2信息泄露

Confluence任意文件读取

Docker Remote API未授权访问

ElasticSearch未授权访问

.git代码泄露

Glassfish任意文件读取

Hadoop YARN ResourceManager 未授权访问/RCE

Jboss信息泄露

Netgear密码泄露

Resin任意文件读取_4

Resin任意文件读取_1

Resin任意文件读取_3

.svn代码泄露

Weblogic SSRF

zabbix jsrpc SQL注入

Kunpeng -SSH 弱口令

Kunpeng -SMB 匿名共享/弱口令

Kunpeng -Redis 未授权访问/弱口令

Kunpeng -PostgreSQL 弱口令

Kunpeng -MySQL 弱口令

Kunpeng -SQLServer 弱口令

Kunpeng -MongoDB 未授权访问/弱口令

Kunpeng -Memcache 未授权访问

Kunpeng -FTP 弱口令

Kunpeng -Discuz 3.X SSRF

Kunpeng -Discuz! 6.x/7.x 代码执行

Kunpeng -Axis2控制台 弱口令

Kunpeng -web目录浏览

Kunpeng -grafana 控制台弱口令

Kunpeng -HTTP代理 未授权访问

Kunpeng -IIS 物理路径泄露

Kunpeng -IIS 短文件名枚举

Kunpeng -JBoss 控制台弱口令

Kunpeng -shellshock 破壳漏洞

Kunpeng -Apache Tomcat 弱口令

Kunpeng -UcServer 创始人弱口令

Kunpeng -WebDav Put开启

Kunpeng -WebDav PROPFIND RCE(理论检测)

Kunpeng -Weblogic 控制台弱口令

Kunpeng -WebServer 任意文件读取

Kunpeng -WordPress 后台弱口令

Kunpeng -Zabbix jsrpc.php SQL注入漏洞

Kunpeng -Zabbix latest.php SQL注入漏洞

Kunpeng -zookeeper 未授权访问

Kunpeng -WordPress Mailpress Plugin 远程代码执行漏洞

Kunpeng -WebLogic WLS RCE

Kunpeng -ThinkPHP5 SQL Injection Vulnerability

Kunpeng -ActiveMQ 任意文件写入漏洞

Kunpeng -Apache solr XXE漏洞

Kunpeng -Nexus Repository Manager 3 远程代码执行漏洞

Kunpeng -Struts2 s2-016 远程代码执行

Kunpeng -Struts2 s2-017 URL跳转

Kunpeng -Struts2 s2-019 Dynamic method executions

Kunpeng -Struts2 s2-020 DoS attacks and ClassLoader manipulation

Kunpeng -Struts2 s2-032 远程代码执行

Kunpeng -Struts2 s2-045 远程代码执行

Kunpeng -Discuz! 7.2 admincp.php XSS

Kunpeng -Discuz! 7.x ajax.php XSS

Kunpeng -Discuz! 7.x announcement.php XSS

Kunpeng -Discuz! X2.5 /api.php 网站物理路径泄露

Kunpeng -Discuz! 7.x attachment.php XSS

Kunpeng -Disucz! x3.0 focus.swf XSS

Kunpeng -Discuz! JiangHu Plugin SQL注入

Kunpeng -Discuz! 7.x member.php XSS

Kunpeng -Discuz! x3.2 misc.php SQL注入

Kunpeng -Disucz! x3.0 mp3player.swf XSS

Kunpeng -Discuz! 7.2 post.php XSS

Kunpeng -Discuz! 积分商城 Plugin SQL注入

Kunpeng -Discuz! 6.0 XSS

Kunpeng -Django < 2.0.8 任意URL跳转漏洞

Kunpeng -Docker Remote API未授权访问

Kunpeng -Drupal Drupalgeddon 2 远程代码执行漏洞

Kunpeng -ElasticSearch 未授权访问

Kunpeng -GlassFish 任意文件读取

Kunpeng -Hadoop YARN ResourceManager 未授权访问/RCE

Kunpeng -Joomla 3.7.0 SQL注入漏洞

Kunpeng -Joomla contushdvideoshare 任意文件读取漏洞

Kunpeng -Joomla departments SQL注入

Kunpeng -phpmyadmin scripts/setup.php 反序列化漏洞

Kunpeng -ThinkPHP5 5.0.22/5.1.29 远程代码执行漏洞

Kunpeng -Weblogic 任意文件上传漏洞

Kunpeng -Weblogic SSRF

Kunpeng -Wordpress cmdownloads RCE

Kunpeng -WordPress DZS-VideoGallery XSS

Kunpeng -WordPress example.html jQuery DomXSS

Kunpeng -WordPress MainWP 2.0.9.1 登录绕过

Kunpeng -WordPress Sexy Squeeze Pages Plugin XSS

Kunpeng -WordPress swfupload.swf FlashXSS

Kunpeng -WordPress Wpml Plugin XSS

Kunpeng -Jenkins Script Security and Pipeline 插件远程代码执行

Kunpeng -Socks5代理 未授权访问

Kunpeng -Struts2 s2-046 远程代码执行

Kunpeng -Struts2 s2-057 远程代码执行

Kunpeng -ThinkPHP5 5.0.23 远程代码执行漏洞

Kunpeng -Apache Solr ConfigAPI 远程代码执行

Kunpeng -Ruby on Rails 路径穿越与任意文件读取漏洞

Kunpeng -Gitlab OAuth Jira blind SSRF

Kunpeng -Atlassian Confluence Widget Connector macro 远程代码执行

Kunpeng -CVE-2019-0708 Microsoft Remote Desktop RCE Checker

ActiveMQ 弱口令

Alibaba Druid 弱口令

APISIX 弱口令

Clickhouse 弱口令

CobaltStrike 弱口令

Exchange 邮件服务器弱口令

FTP 弱口令

Gitlab 弱口令

Grafana 弱口令

Harbor 弱口令

IMAP 弱口令

Jenkins 弱口令

MongoDB 弱口令

MySQL 弱口令

Nacos 弱口令

Nexus Repository 弱口令

Openfire 弱口令

POP3 弱口令

PostgreSQL 弱口令

RDP 弱口令

Redis 弱口令

Shiro CBC 弱密钥

Shiro GCM 弱密钥

SMTP 弱口令

SQLServer 弱口令

SSH 弱口令

Tomcat 弱口令

发现 Adminer.php

发现 Any800全渠道智能客服云平台

发现 Apache Apereo Cas

发现 Apache Ofbiz

发现 Clickhouse REST API

发现帆软 FineReport V10

发现帆软 FineReport

发现 Grafana

发现 Graphql 接口

发现 Harbor API

发现 Hystrix Dashboard

发现 Nacos

发现 Oracle Weblogic 控制台

发现 Apache Shiro

发现 Swagger 文档接口

发现VMware vCenter

发现泛微 Ecology

发现 xxl-job-admin

Actuator httptrace API 未授权访问

Actuator API 未授权访问

Actuator API 未授权访问 (绕过WAF)

apollo-adminservice 未授权访问

Docker Remote API 未授权访问

Druid 未授权访问

Elasticsearch 未授权访问

Hadoop YARN RCP 未授权访问漏洞

Headless Remote API 未授权访问

Kibana 未授权访问

Memcached 未授权访问

Mongodb 未授权访问

Nacos 未授权访问

Onlyoffice 未授权漏洞

Redis 未授权访问

Apache solr 未授权访问

ZooKeeper 未授权访问

Django 开启调试模式

Gitlab 用户名泄漏

Ueditor SSRF 漏洞

Ueditor 存储 XSS 漏洞

WEB-INF/web.xml 文件泄漏

Jeecg-Boot 存在前台SQL注入漏洞(CVE-2023-1454)

瑞友天翼应用虚拟化系统远程代码执行漏洞

Minio敏感信息泄露漏洞(CVE-2023-28432)

Nacos身份认证绕过漏洞(QVD-2023-6271) CVE-2023-21839_weblogic_T3

RuoYi 任意文件下载漏洞

CVE-2023-20864VMware Aria Operations for Logs 反序列化漏洞

Joomla未授权访问Rest API漏洞(CVE-2023-23752)

Axis系列漏洞

UFIDA NC信息泄露漏洞

HW 0day

瑞友应用虚拟化弱口令

管理系统弱口令

平台弱口令 萤火开源商城 ruoyi

Windows 版 Coremail 邮件客户端的 RCE(远程代码执行) 2022

Apache Solr 任意文件读取漏洞 2021/4/8

dzzoffice 前台RCE 2021/4/8

奇安信网康下一代防火墙RCE 2021/4/8

Coremail Air邮件客户端附件后缀名显示不正确 2022/7/26

锐捷网络设备多个存在逻辑漏洞,可绕过身份验证登录多个系统 2022/6/21

Laravel存在命令执行漏洞(CNVD-2022-44351) 2022/6/7

GitLab远程代码执行漏洞(CVE-2022-2185) 2022/7/1

Apache Commons远程代码执行漏洞(CVE-2022-33980) 2022/7/7

FastJson代码执行漏洞 (CVE-2022-25845) 2022/5/23

拓尔思mas5 getshell 2022/4/28

thinkphp远程代码执行漏洞 2018/12/9

jboss EAP /AS 6.远程代码执行 2019/12/11

thinkphp任意文件读取 2018/12/9

uniview监控设备oday 2018/2/7

PHP 8.1.0-dev RCE 2021/5/23

org.webjars:dojo 包 <1.17.2 多个漏洞 2021/7/31

锐捷网络设备多个存在逻辑漏洞,可绕过身份验证登录多个系统 2022/6/21

ThinkCMF

H3C SSL VPN <=2022-07-10 - Cross-Site Scripting

CVE-2023-29489 cPanel XSS漏洞

go-fastdfs <=1.4.3 任意文件上传漏洞 CVE-2023-1800 Apache Druid Apache Druid-kafaka 命令执行RCE QVD-2023-9629

Apache Kafka Connect JNDI注入漏洞 CVE-2023-25194

瑞友天翼应用虚拟化系统(GWT System) 关于Apache Dubbo反序列化漏洞(CVE-2023-23638) GeoServer SQL CVE-2023-25157 SQL注入 CVE-2023-25157

金蝶云星空RCE漏洞 kingdee-erp-deserialization

Nacos Jraft Hessian反序列化漏洞

nginxwebui-runcmd-rce 远程命令执行漏洞 app="nginxWebUI"

Openfire身份认证绕过漏洞复现

Apache RocketMQ RCE漏洞(CVE-2023-33246) CVE-2023-33246 title="RocketMQ"

Smartbi内置用户登陆绕过漏洞

smartbi-windowunloading-deserialization

用友畅捷CRM存在SQL注入漏洞

unauthenticated-qax-vpn-access

MinIO信息泄露漏洞(CVE-2023-28432) CVE-2023-28432

宏景eHR SQL注入漏洞(CNVD-2023-08743) body='<div class="hj-hy-all-one-logo"' 用友时空KSOA软件前台文件上传漏洞

禅道16.5 SQL注入(CNVD-2022-42853)

泛微E-Office文件上传漏洞复现(CVE-2023-2523/CVE-2023-2648) SCM Manager XSS漏洞复现(CVE-2023-33829)

D-Link Go-RT-AC750命令注入漏洞(CVE-2023-26822) 昂捷捷诚供应链管理系统任意文件上传CNVD-2023-26756

poc-yaml-dahua-cve-2021-33044-authentication-bypass Apache Solr SSRF文件读取漏洞

Apache Solr Exposure

Apache solr 未授权访问

apache_solr_ssrf_文件读取

Apache Solr <= 8.8.1 - Local File Inclusion

Apache Solr 7+ - Remote Code Execution (Apache Log4j) SPIP-Cms <4.2.1序列化RCE CVE-2023-27372 app="SPIP" "

SPIP 3.2.17及更早版本

SPIP 4.0.9及更早版本

SPIP 4.1.7及更早版本

SPIP 4.2.0及更早版本" 国外

MinIO自更新RCE

Smartbi RCE 远程命令执行漏洞 app="SMARTBI"

ChamiloRCE漏洞 CVE-2023-34960

Oracle Opera操作顺序 RCE漏洞

XXL-JOB分布式任务调度平台RCE

Smartbi 认证绕过 ecshop全系列SQL注入漏洞

PbootCMS中SQL注入漏洞 CVE-2021-37497 app="PbootCMS" WordPress KindEditor文件上传漏洞 kindeditor版本<=4.1.11

北京数字政通科技股份有限公司城市管理系统任意文件读取漏洞

Ueditor漏洞 S2-001 CVE-2007-4556 Struts 2.0.0 - Struts 2.0.8

S2-007 2.0.0 - 2.2.3

S2-013 CVE-2013-1966 S2-015 CVE-2013-2135、CVE-2013-2134

S2-048 CVE-2017-9791

S2-019

S2-053 Struts 2.0.1 - Struts 2.3.33、Struts 2.5 - Struts 2.5.10 S2-037 S2-052 S2-033

S2-059 浪潮ClusterEngineV4.0 sysShell 远程命令执行漏洞 2021 inspur-clusterengine-rce.yaml

GitLab CE/EE - Remote Code Execution CVE-2021-22205 CVE-2021-22205.yaml

VMware vSphere Client (HTML5) - Remote Code Execution CVE-2021-21985 poc-yaml-vmware-vcenter-cve-2021-21985-rce

XStream <1.4.16 - Remote Code Execution CVE-2021-21345 CVE-2021-21345.yamlApache Tomcat Remote Command Execution CVE-2020-9484 CVE-2020-9484.yaml

F5 BIG-IP TMUI 远程代码执行漏洞 CVE-2020-5902 f5-tmui-cve-2020-5902-rce.yml

vmware-horizon-log4j-jndi-rce 2021 vmware-horizon-log4j-jndi-rce.yaml

ThinkPHP 5.0.23 - Remote Code Execution thinkphp-5023-rce.yamlApache Struts2 S2-008 RCE CVE-2012-0392 app="struts2" CVE-2012-0392.yaml

Apache Struts <2.3.1.1 - Remote Code Execution CVE-2012-0394 CVE-2012-0394.yaml

Apache Struts2 S2-012 RCE CVE-2013-1965

Apache S2-032 Struts - Remote Code Execution CVE-2016-3081

Apache Struts2 S2-053 - Remote Code Execution CVE-2017-12611

Apache Struts 2 - Remote Command Execution S2-045 S2-046 CVE-2017-5638

Apache Struts2 S2-053 - Remote Code Execution CVE-2017-9791

Apache Struts2 S2-052 - Remote Code Execution CVE-2017-9805 Apache Struts2 S2-057 - Remote Code Execution CVE-2018-11776

Apache Struts <=2.5.20 - Remote Code Execution CVE-2019-0230

Apache Struts 2.0.0-2.5.25 - Remote Code Execution CVE-2020-17530

Apache Struts2 S2-062 - Remote Code Execution CVE-2021-31805

Oracle WebLogic Server - Remote Code Execution CVE-2018-2893 app="BEA-WebLogic-Server"

Oracle WebLogic Server Deserialization - Remote Code Execution CVE-2018-2628

Oracle WebLogic Server - Remote Code Execution CVE-2020-2551 Oracle Fusion Middleware WebLogic Server Administration Console - Remote Code Execution CVE-2020-14883

Oracle Weblogic Server - Remote Command Execution CVE-2020-14882

Oracle WebLogic Server - Remote Command Execution CVE-2020-14750

Oracle WebLogic Server Administration Console - Remote Code Execution CVE-2019-2729

Oracle WebLogic Server - Remote Command Execution CVE-2019-2725

Oracle WebLogic Server - Remote Code Execution CVE-2018-2894

Oracle Fusion Middleware Weblogic Server - Remote OS Command Execution CVE-2017-3506

Oracle WebLogic Server - Remote Command Execution CVE-2017-10271

wordpress-rce-simplefilelist wordpress-rce-simplefilelist.yaml

WordPress AIT CSV Import Export - Unauthenticated Remote Code Execution ait-csv-import-export-rce.yaml

Ruijie EG Easy Gateway - Remote Command Execution ruijie-eg-login-rce.yaml

Apache Flink - Remote Code Execution apache-flink-unauth-rce

Apache Solr 7+ - Remote Code Execution (Apache Log4j) apache-solr-log4j-rce

DedeCMS 5.8.1-beta - Remote Code Execution dedecms-rce

Fastjson 1.2.47 - Remote Code Execution fastjson-1-2-47-rce.yaml

GitLab CE/EE Unauthenticated RCE Using ExifTool gitlab-rce

Jenkins - Remote Code Execution jenkins-scriptJoomla! CMS <=3.4.6 - Remote Code Execution rusty-joomla

Elasticsearch 5 - Remote Code Execution (Apache Log4j) elasticsearch5-log4j-rce

H3c IMC - Remote Code Execution h3c-imc-rce

Yapi - Remote Code Execution yapi-rce

Spring Boot H2 Database - Remote Command Execution springboot-h2-db-rce

ThinkCMF - Remote Code Execution thinkcmf-arbitrary-code-execution

Tools 详解集合

红队专题-开源资产扫描系统-ARL资产灯塔系统

这篇关于红队系列-网络安全知识锦囊的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!