本文主要是介绍BUUCTF——Reverse——helloword,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1、题目

2、工具

- JADX-GUI:安卓逆向工具,可以打开.apk、.dex、.jar、.zip等格式的文件。

- 下载地址:JADX download | SourceForge.net

- 下载的JADX是一个.exe执行文件,打开会自动检查环境,要求有Java环境,点击确定会自动弹出Java的下载网页。

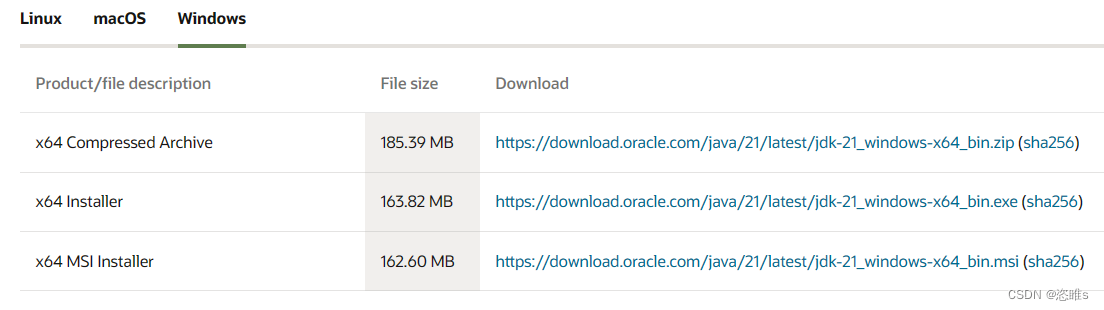

- 选中对应的版本的jdk下载并安装。

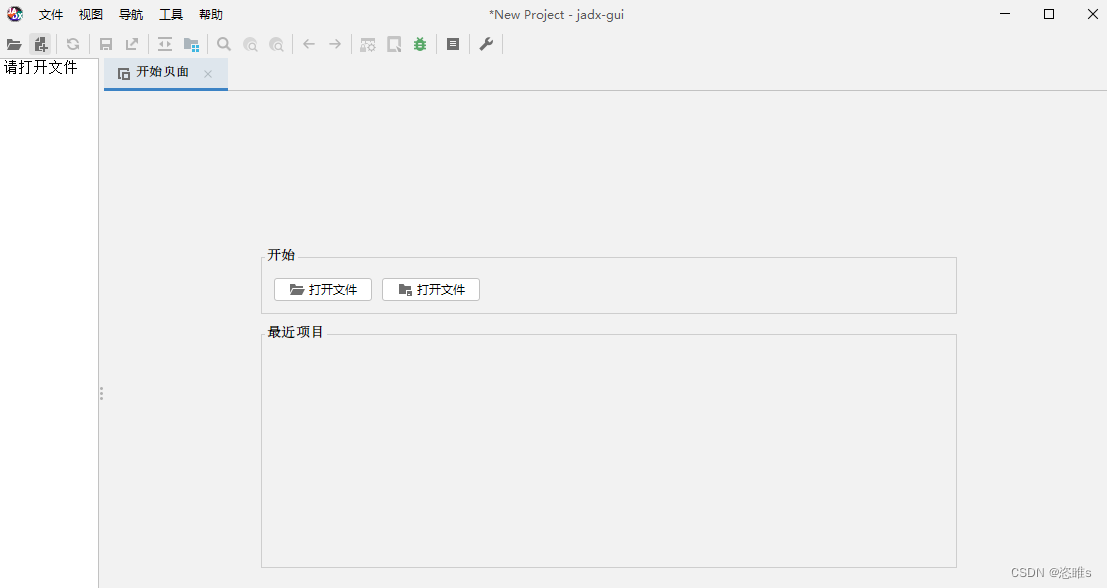

- 安装完毕后,再次双击JADX,正常运行。

- 下载的JADX是一个.exe执行文件,打开会自动检查环境,要求有Java环境,点击确定会自动弹出Java的下载网页。

3、方法

- 下载文件,得到一个.apk文件。

- 已知.apk是安卓的文件,使用jadx对其进行逆向。

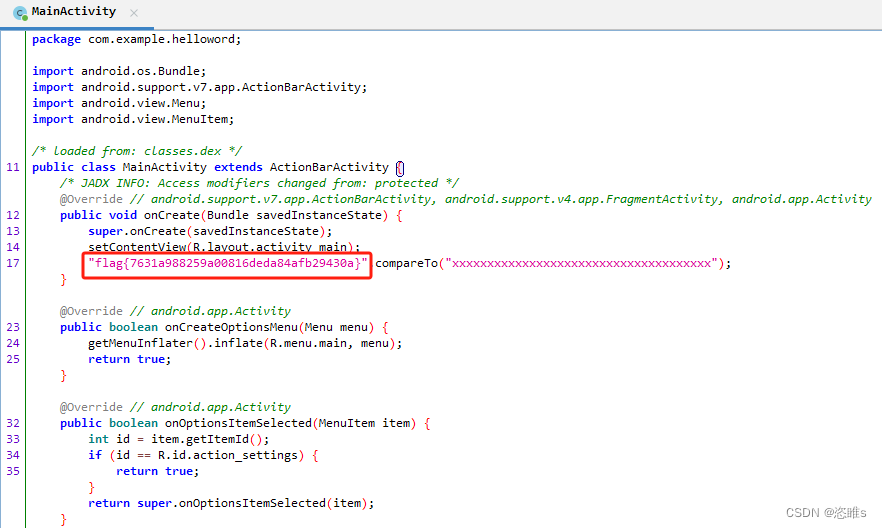

- 使用jadx打开该文件,找到其中的main函数。

- 直接得到flag。

这篇关于BUUCTF——Reverse——helloword的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![[LeetCode] 7. Reverse Integer](/front/images/it_default2.jpg)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)